エグゼクティブサマリー

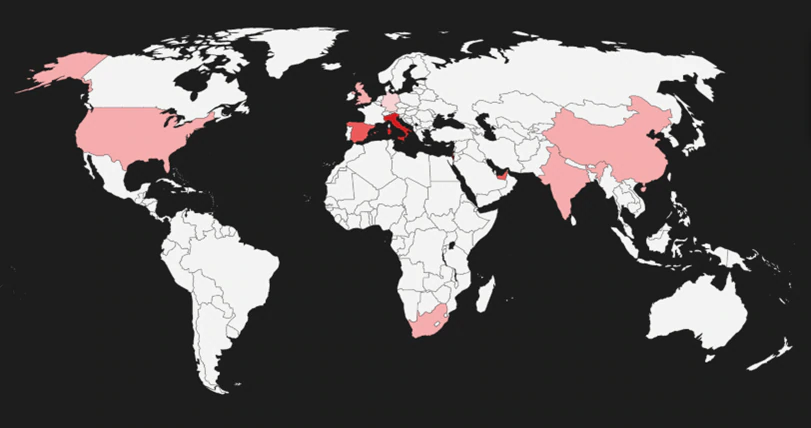

Babukランサムウェアは、2021年に発見された新しいランサムウェアであり、少なくとも5つの大企業に影響を与え、交渉後にすでに犯罪者に85,000ドルを支払った企業が出ています。他の亜種と同様に、このランサムウェアは、犯罪者が注意深く標的にして侵害する企業のネットワークに配備されています。MVISION Insightsを使用して、マカフィーはターゲットのテレメトリをプロットすることができ、グループが現在、複数の地域にわたる運輸、ヘルスケア、プラスチック、電子機器製造、および農業セクターをターゲットにしていることが明らかになりました。

カバレッジと保護に関するアドバイス

マカフィーのEndpoint Protection Platform(EPP)ソリューションは、一連の予防および検出技術を備えたBabukランサムウェアをカバーしています。

ENS ATPは、脅威をプロアクティブに検出することに焦点を当てた行動コンテンツを提供すると同時に、オンラインとオフラインの両方の検出に既知のIoCを提供します。DATベースの検出の場合、ファミリーはRansom-Babuk!<hash>として報告されます。ENS ATPは、一般的なランサムウェアの動作に攻撃対象領域を削減するJTIルールと、ランサムウェアの脅威をターゲットとするMLモデルを使用したRealProtect(静的および動的)により、2つの保護レイヤーを追加します。

インジケーターの更新はGTIを介してプッシュされ、Insightsの顧客は、新しい関連情報が利用可能になったときに更新されるこのランサムウェアファミリーの脅威プロファイルを見つけることが可能になります。

当初、私たちの調査では、Babukの背後にいる犯罪者が使用したエントリー経路と完全な戦術、技術、手順(TTP)は不明なままでした。しかし、アフィリエイト求人広告がオンラインになり、Babukが投稿する特定の地下フォーラムの待ち合わせ場所から、防御側としては、他のRansomware-as-a-Serviceファミリーと同様のTTPを予測可能になりました。

Babukは採用情報の投稿で、特にペネトレーションスキルを持つ個人を求めているため、防御側は、winPEAS、Bloodhound、SharpHoundなどのオープンソース侵入テストツール、またはCobaltStrike、Metasploit、EmpireやCovenantなどのハッキングフレームワークに関連する痕跡や行動に注意する必要があります。また、列挙や実行などに使用できるツール(ADfind、PSExec、PowerShellなど)など、2つの用途を持つ悪意のないツールの異常な動作にも注意してください。標的型ランサムウェア攻撃の証拠指標に関するブログを読むことをお勧めします(パート1、パート2)。

他の同様のRansomware-as-a-Serviceファミリーを見ると、特定のエントリー経路がランサムウェア犯罪者の間で非常に一般的であることがわかりました。

- 電子メールスピアフィッシング(T1566.001)。多くの場合、最初のフィッシングメールは、直接関与したり、最初の足掛かりを得たりするために使用されますが、別のマルウェア株にリンクすることもできます。これは、ランサムウェアギャングが被害者のネットワークを完全に侵害し続けるためのローダーおよびエントリポイントとして機能します。これは、過去にTrickbotとRyuk、EmotetとProlockなどで観察されています。

- Exploit Public-Facing Application(T1190)は、もう1つの一般的なエントリー経路です。サイバー犯罪者はセキュリティニュースの熱心な消費者であり、常に優れたエクスプロイトを探しています。したがって、パッチの適用に関しては、組織が迅速かつ勤勉であることをお勧めします。過去には、リモートアクセスソフトウェア、Webサーバー、ネットワークエッジ機器、ファイアウォールに関する脆弱性がエントリーポイントとして使用された例が数多くあります。

- 有効なアカウント(T1078)を使用することは、サイバー犯罪者が足場を築くための実証済みの方法です。結局のところ、鍵を持っているのになぜドアを壊す必要はないわけです。保護の弱いリモートデスクトッププロトコル(RDP)アクセスは、このエントリー方法の代表的な例です。RDPセキュリティに関する最良のヒントについては、RDPセキュリティについて説明しているブログをご参照ください。

- 有効なアカウントは、被害者のコンピューターから資格情報を盗むように設計されたInfostealerなどのコモディティマルウェアを介して取得することもできます。何千もの資格情報を含むInfostealerログは、VPNおよび企業ログインを検索するためにランサムウェア犯罪者によって購入されます。組織として、ユーザーアカウントでの堅牢な資格情報管理と多要素認証は絶対に必要です。

実際のランサムウェアバイナリに関しては、エンドポイント保護を更新およびアップグレードし、改ざん防止やロールバックなどのオプションを有効にすることを強くお勧めします。詳細については、ランサムウェアから保護するためにENS10.7を最適に構成する方法についてのブログをお読みください。

脅威の概要

- Babukランサムウェアは、2021年の年明け早々に新たに登場したランサムウェアファミリーです。

- そのオペレーターは、他のランサムウェアファミリーと同様の手法を取り、盗まれたデータを公開Webサイトhxxp://gtmx56k4hutn3ikv.onion/に公開しました。

- BabukのコードベースとアーティファクトはVasa Lockerのものと非常によく似ています。

- Babukは、英語とロシア語の両方のフォーラムで宣伝しています。前者はアナウンスに使用され、後者はアフィリエイトの募集とランサムウェアの更新に焦点を当てているようです。

- Babukランサムウェアの背後にいる個人は、BlackLivesMatter(BLM)およびLGBTコミュニティに対して否定的な意見を表明しています。

- 2021年1月15日の時点で、少なくとも5つの企業が侵害されています。

- ランサムウェアはコマンドライン操作をサポートし、それ自体を拡散してネットワークリソースを暗号化するために使用される3つの異なる組み込みコマンドを埋め込みます。

- 実行中のサービスとプロセスをチェックして、事前定義されたリストを強制終了し、検出を回避できるようにします。

- 特定の国で通常デバイスを調整する他のランサムウェアギャングとは対照的に、現地の言語チェックはありません。

- 最新の亜種が発見されました。

詳細なテクニカル分析(英語)で、Babukの内部動作、地下フォーラムのアクティビティ、Yaraルール、侵入の痕跡とMITRE ATT&CK テクニックの詳細をご覧ください。

MVISION Insightsで、最新の脅威の概況をご覧いただけます。Babukについては「Babuk Ransomeware] → 「View Details」からご確認ください。

※本ページの内容は2021年2月23日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Babuk Ransomware

著者:Alexandre Mundo, Thibault Seret, Thomas Roccia and John Fokker