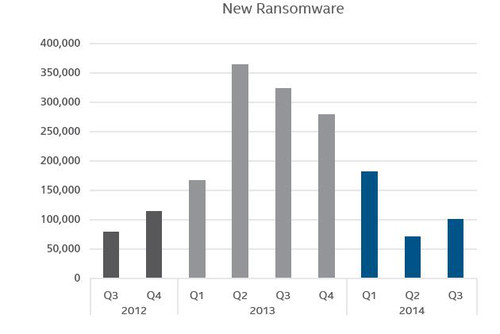

2014年11月に公開されたMcAfee Labs脅威レポートの中でシニアバイスプレジデント、ヴィンセント・ウィーファー(Vincent Weafer)は、2014年は「信頼が揺らいだ年」として記憶されるだろうと指摘しました。実際、測定対象となっているほぼすべての脅威が第3四半期には目に見えて増加しており、2015年がかなり不吉な年になることが予想されました。しかし、1つだけ注目するべき例外があります。それはランサムウェアです。

上のグラフは、ランサムウェアの脅威が縮小していることを示していますが、McAfee Labsは「ランサムウェアは、拡散の方法、暗号化、および狙う対象を進化させる」と予測しました。

確かに、IRC [注1]、ピアツーピアネットワーク、ニュースグループの投稿、電子メールのスパムといった複数の経路で広まるBackdoor-FCKQ(別名CTB-Locker [注2])が増加していることから、多くの人にとって、この予測は正鵠を射ているように思われます。

詳細

「Backdoor-FCKQ」は新種の暗号化マルウェアであり、対象システムに存在するデータファイルを暗号化する電子メールを介して広まります。

Backdoor-FCKQは、自身を次のフォルダにコピーします。

- %temp%< ランダムな7文字>.exe

- %temp%\wkqifwe.exe

また、タイトルにランダムな7文字を含む次のようなジョブタスクを作成します。

- %windir%\Tasks\cderkbm.job

システムに次のレジストリ・キーが追加されています。

- %ALLUSERSPROFILE%\Application Data\Microsoft\<ランダムな7文字>

マルウェアはsvchost.exeにコードを注入し、svchost.exeは次の場所にあるファイルを起動します。

- %temp%\<ランダムに選ばれた7文字>.exe

svchost.exeに注入されたコードは、次の拡張子をもつファイルを暗号化します。

- .xls

- .ppt

- .txt

- .py

- .wb2

- .jpg

- .odb

- .dbf

- .md

- .js

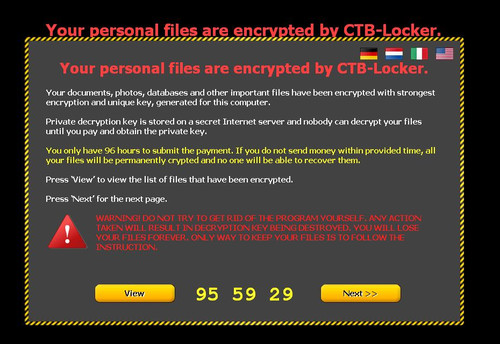

- .pl

一度感染すると、マルウェアはシステムに次の画像を表示します。

新規作成されたプロセスが、次の名称をもつmutex[注3]を作成します。

- \BaseNamedObjects\lyhrsugiwwnvnn

このBackdoor-FCKQマルウェアの新たな増加で興味深いのは、著名な「ダウンローダー」(名称:Dalexis)が使われている点です。このダウンローダーは、いくつかのバージョンが出回っていますが、当社の社内データベースで簡単な問い合わせを行ってみると、このダウンローダーとその亜種が900件以上ヒットしました。ダウンローダーは、スパム対策ツールを回避するために、zipファイル内に隠されています。zipファイルにはzipファイルが1個含まれており、これを解凍すると最終的には1個の.scr(スクリーンセーバー)ファイルが出現します。

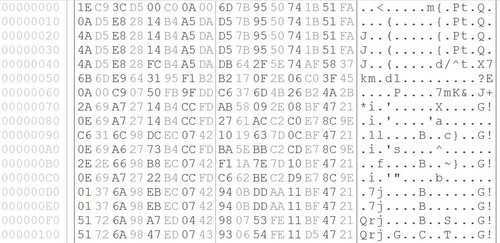

ダウンローダーの役割は、特定の場所から追加のマルウェアをダウンロードし、Xor符号化されたマルウェアを解凍してそれを実行することです。このケースでは、追加のマルウェアであるCTB本体は、pack.tar.gzというファイルに圧縮されていました。

図1 pack.tar.gz

上図のスクリーンショットから読み取れるように、既知のファイルタイプを示すファイルヘッダーがありません。たとえば、実行可能ファイルなら、最初の2文字(マジックナンバー)がMZとなるところです。これは、マルウェアがゲートウェイで検出されるのを回避するためにマルウェア作者が使う手口の1つです。最近よく目にするその他の手口は、マルウェアのペイロードをPastebinやGithubにアップするというものです。

この場合、pack.tar.gzファイルは、ファイルの各部分を暗号化するのにそれぞれ異なるXORキーを使用しており、この謎が解ければ、「Backdoor-FCKQ」の「解凍後の」コードが明らかになります。

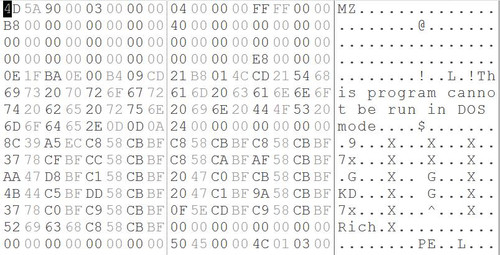

図2 Backdoor-FCKQの解凍後のコード

Backdoor-FCKQ(CTB-Locker)の複数のサンプルを比較材料として用いると、即座に各コード部分が明らかになりました。

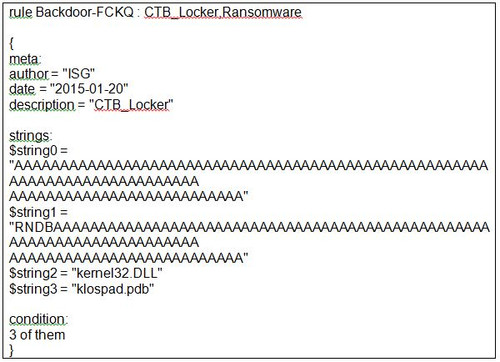

簡単なYara検出ルール [注4]として、次のものが使用できます。

Bitcoin取引の痕跡

Bitcoin取引の痕跡を追跡したところ、アカウントには残高がなく、他のアカウントと取引をした形跡もありませんでした。

削除 –

すべてのユーザーの皆さまへ

最新のエンジンとDATファイルを使用して検出と削除を行ってください。

システムレジストリおよび/またはINIファイルの変更は、システムの起動をフックする目的で行われたものであり、推奨されるエンジンとDATの組み合わせ(またはそれより新しいバージョン)でクリーニングすることによって問題なく削除できます。

[注1] ICR(Internet Relay Chatの略):サーバーを介してクライアント間が通信する枠組み。

[注2] CTB(Curve-Tor-Bitcoinの略):Tor を利用して自身のC&Cサーバとの通信の追跡を困難としBitcoinでの支払いを求めるランサムウェアの総称。

[注3] Mutex :プロセス間排他制御用のリソース

[注4] Yara検出ルール:マルウェア検知ツール(Yara)用の検出ルール

【参考】

ランサムウェアに関する企業向けソリューション概要

ランサムウェアから大切なデータを守る

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)