インド、オーストラリア、日本などの国々は、重要インフラを提供する政府機関や事業者をターゲットにしたますます巧妙化する高度な攻撃に直面しています。

- 2020年10月–中国の人民解放軍とヒマラヤのインド軍との国境での小競り合いに続いて、ムンバイの送電網制御システムへのサイバー攻撃、列車の閉鎖、株式市場の閉鎖、パンデミックに包囲された病院の停電、 2,000万人の電力に影響が及びました。

- 2019年10月– 2020年10月–日本の組織が中華人民共和国が関与するとされるAPTグループ「Tick」よる攻撃を受けた可能性や、2021年に大きく報道された富士通のProjectWebツールを介したソフトウェアサプライチェーンへのサイバー攻撃では、日本政府と重要インフラネットワークが侵害され、日本の航空輸送業務と旅行スケジュールに関する機密情報が流出するなどの被害が発生しました。

- 2021年11月–主要なエネルギーネットワークがサイバー攻撃に見舞われ、約300万のオーストラリアの家庭が停電しました。2020年の内務省の報告によると、サイバー攻撃の約35%が「ヘルスケア、教育、銀行、水、通信、輸送、エネルギーなどの重要なサービスを提供する重要インフラ事業者に影響を与えている。」と報告しています。

これらの事件は、特に、政府機関と重要インフラ事業者が、高度なサイバーセキュリティテクノロジーの実装、強化されたポリシーと実践、および政府とのパートナーシップの強化を組み合わせ、サイバー防御を改善する必要があることを思い出させるものでした。

このブログは、Trellixが委託し、2021年後半にVanson BourneがTrellix Cyber Readiness Reportのために実施した調査のアジア太平洋地域の結果に焦点を当てています。インド、オーストラリア、および日本で、政府機関および500人以上の従業員を抱える重要インフラ事業者からの200人のITセキュリティ専門家が調査されました。

政府の調査対象には、国と地域の機関が混在していました。重要インフラ事業者(CIP)には、電気、水、石油、ガスのプロバイダーを提供する従来のユーティリティが含まれていました。また、電気通信およびネットワークサービスプロバイダー(従来の電話、ITネットワークおよびインターネットサービス、放送サービスなど)、公的および民間のヘルスケアプロバイダー(病院、診療所、緊急医療センターなど)、輸送および流通事業者、州および地方自治体のサービスプロバイダー(ファーストレスポンダーおよび緊急サービスを含む)、および輸送、ヘルスケア(医薬品など)、および化学製品のメーカーも含まれていました。

結果から見えてくるのは、ソフトウェアサプライチェーンのリスクと課題の状態、新しいソリューションの実装に対する障壁、サイバーセキュリティに対するCOVID-19の影響と遺産、およびサイバーセキュリティにおける政府の現在および潜在的な役割のスナップショットです。

新しいサイバー防御への障壁

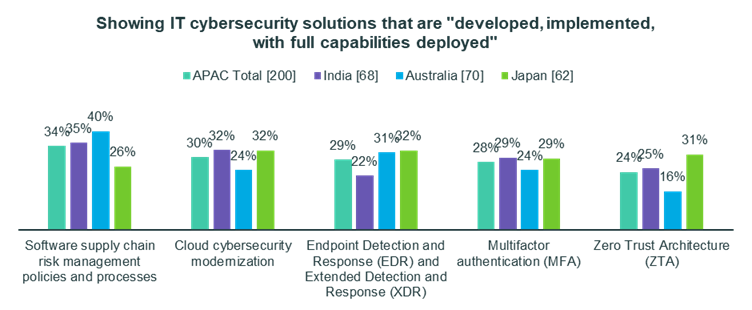

高度なサイバー防御の成熟度。この調査では、クラウドサイバーセキュリティのモダナイゼーション、エンドポイントの検出と応答、拡張検出と応答(EDR-XDR)、多要素認証(MFA)、ゼロトラストアーキテクチャ(ZTA)などの新しいサイバー防御テクノロジーの実装の優先順位、難しさ、進捗状況を評価しました。

インドの回答者の32%は、クラウドサイバーセキュリティのモダナイゼーションを完全に実装したと主張し、29%は、多要素認証(MFA)を完全に実装したようです。インドで最も遅れているサイバー防御テクノロジーは、ゼロトラストアーキテクチャ(導入完了で25%)とEDR-XDR(導入完了で22%)のようです。

オーストラリアの回答者の31%が、EDR-XDRソリューションを完全に展開していると報告しました。最も遅れをとっている高度なテクノロジーは、クラウドサイバーセキュリティのモダナイゼーション(24%)、MFA(24%)、ZTA(16%)でした。

日本の回答者の中で、EDR-XDRとクラウドサイバーセキュリティのモダナイゼーションが最も成熟しており、回答者の32%が完全な展開を主張しています。ゼロトラストは31%が完全な展開を主張しており、MFAは29%で最も遅れているようです。

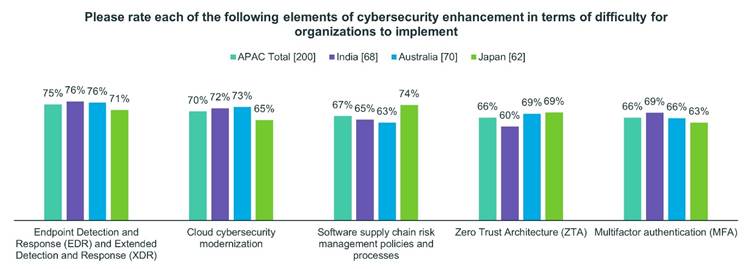

インドとオーストラリアの回答者の中で、EDR-XDRソリューションは組織が実装するのが最も難しいようです。インドの回答者の76%が、EDR-XDRの実装が非常に困難または困難であるとし、クラウドサイバーセキュリティのモダナイゼーション(72%)、MFA(69%)、ZTA(60%)がそれに続きました。

オーストラリアの回答者の76%が、EDR-XDRの実装が非常に困難または非常に困難であると認識し、クラウドサイバーセキュリティのモダナイゼーション(73%)、ZTA(69%)、MFA(66%)がそれに続きました。

日本の回答者の71%が、EDR-XDRソリューションを実装するのが非常にまたは非常に難しいサイバーセキュリティ対策として特定し、次にゼロトラスト(69%)、クラウドサイバーセキュリティのモダナイゼーション(65%)、MFA(63%)が続きました。

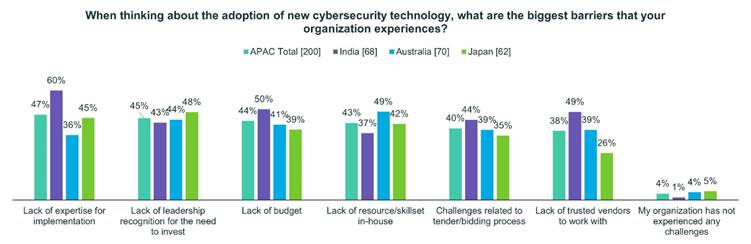

インドの回答者の60%は、実装に関する専門知識の欠如を、新しいサイバーセキュリティソリューションの実装に対する最大の障壁の1つとして認識しています。オーストラリアの回答者の49%は、社内スタッフのリソースの不足を、新しいサイバーセキュリティソリューションの実装に対する最大の障壁の1つとして特定しました。日本の回答者は、新しいサイバーセキュリティソリューションの実装に対する最大の障壁の1つとして、実装に関する専門知識の欠如と、投資の必要性に対するリーダーシップの認識の欠如を特定しました。

ソフトウェアサプライチェーンのリスク

前述のTickサイバー攻撃は、過去2年間にアジア太平洋地域を襲ったソフトウェアサプライチェーン攻撃の顕著な例の1つでした。SolarWindsとMicrosoftに対するソフトウェアサプライチェーン攻撃は、ソフトウェアサプライチェーンのサイバー脅威の深刻さと、それらからの保護がいかに複雑であるかに世界的な注目を集めました。彼らはまた、政府がサイバー防御を改善する上で重要な役割を果たすことができることを認識しています。

日本の回答者の74%は、ソフトウェアサプライチェーンのリスク管理ポリシーとプロセスを、実装が非常に困難または非常に困難なサイバーセキュリティ対策として特定し、そのようなソリューションを完全に実装したと主張しているのはわずか26%です。

インドの回答者の65%とオーストラリアの回答者の63%が、これらのポリシーとプロセスを実装するのが難しいと感じています。インドの回答者の35%とオーストラリアの回答者の40%だけが、そのような措置を完全に実施していることを認めています。

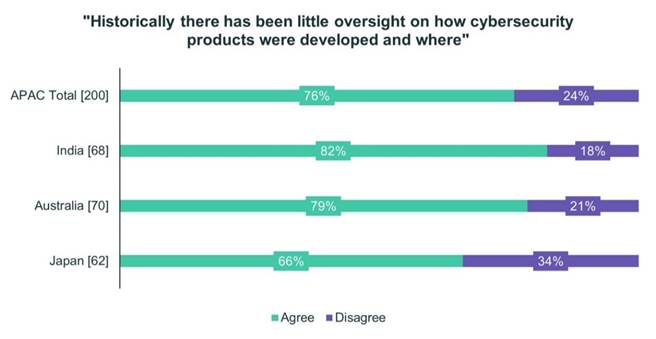

インドの回答者の82%、オーストラリアの回答者の79%、日本の回答者の66%は、サイバーセキュリティ製品自体がどのように開発され、どこで開発されたかについて、歴史的にほとんど監視されていなかったと懸念を表明しています。

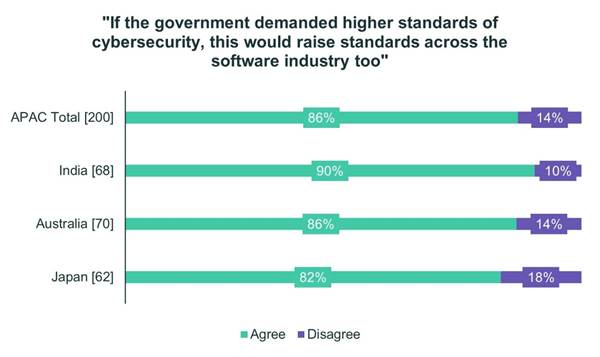

インド、オーストラリア、日本の回答者は、政府がより高いサイバーセキュリティ基準を規定した場合、ソフトウェア業界全体でそのような基準が引き上げられることに大きく同意しています。

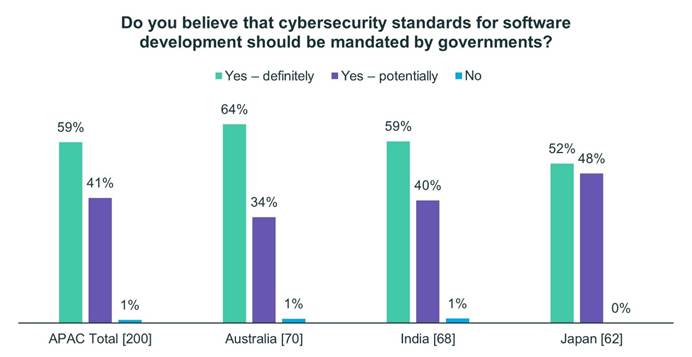

オーストラリアの回答者の64%、インドの回答者の59%、日本の回答者の52%は、ソフトウェアのサイバーセキュリティ基準を要求する政府の義務を支持しています。

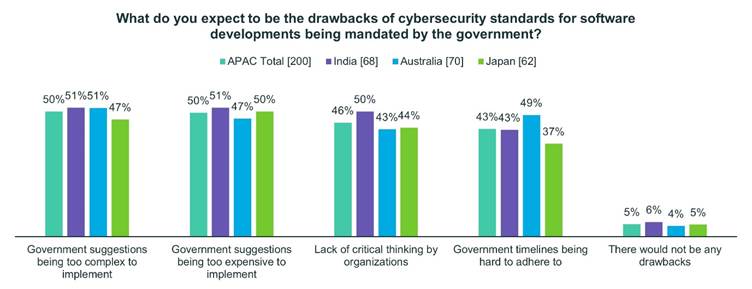

とはいえ、3か国すべての回答者は、このような基準には欠点があるのではないかと懸念しています。インドの回答者の51%は、そのような義務は、現実的に実施するには複雑すぎ、最終的には費用がかかりすぎる政府の提案につながる可能性があると考えています。ほぼ同じ数が、そのような基準の主張が組織の批判的思考を低下させる可能性があると信じており(50%)、これらの基準の政府のタイムラインを満たすのが難しいと信じている人はわずかに少ない(43%)結果となりました。

オーストラリアの回答者の約半数は、政府のソフトウェアセキュリティ義務は実装するには複雑すぎ(51%)、費用がかかり(47%)、政府のタイムラインを満たすのは難しい(49%)と考えています。43%の恐怖基準は、組織の批判的思考を低下させる可能性があります。

日本の回答者の約半数は、そのような義務のコスト(50%)と複雑さ(47%)についても懸念しており、批判的思考とタイムラインへの影響は二次的な懸念事項です(それぞれ44%と37%)。

各国政府の役割

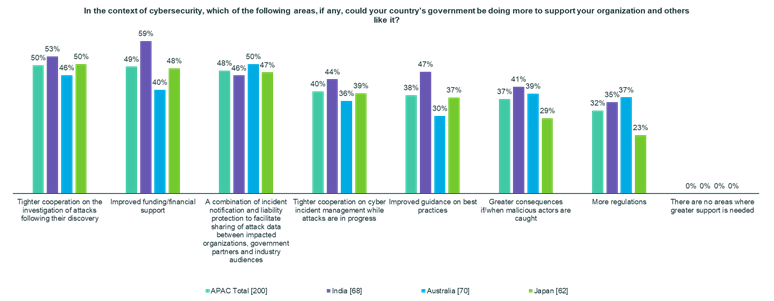

前述のソフトウェアサプライチェーンのリスク対策に加えて、調査では、回答者がサイバーセキュリティの姿勢を強化する上で各国政府がより強力な役割を果たすべきであると考えている多くの分野が見つかりました。

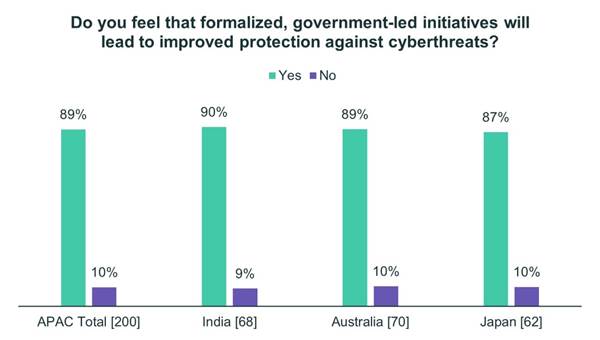

インドの回答者の90%、オーストラリアの回答者の89%、日本の回答者の87%は、正式な政府主導のイニシアチブがサイバー脅威に対する保護の向上につながると考えています。インド(93%)、オーストラリア(90%)、日本人(85%)の回答者のほぼ同じ割合が、克服の観点から、自国の政府と自国に拠点を置く組織との間のパートナーシップのレベルに関してサイバー脅威を克服するという観点から。改善の余地があると考えています。

調査対象のインド人の59%は、サイバーセキュリティを改善するために政府が自分たちのような組織により多くの資金を提供できると考えています。53%は、発見後の攻撃の調査に関するより緊密な協力を支持し、44%は、攻撃の進行中のサイバーインシデント管理に関するより緊密な協力を支持しました。47%は、ベストプラクティスに関するガイダンスの改善を支持し、46%は、影響を受ける組織、政府パートナー、および業界の対象者間での攻撃データの共有を容易にするために、インシデント通知と責任保護の組み合わせを支持しました。回答者の41%は、悪意のある攻撃者が捕まえられた場合のより大きな影響を支持し、35%は、まだ決定されていない性質のより多くの規制を支持しています。

オーストラリアの回答者は、影響を受ける組織、政府のパートナー、業界の聴衆の間で攻撃データの共有を容易にするために、インシデント通知と責任保護の組み合わせに対して最も多くの支持(50%)を示しました。46%は、発見後の攻撃の調査に関するより緊密な協力を支持し、36%は、攻撃の進行中のサイバーインシデント管理に関するより緊密な協力を支持しています。40%は、組織などの組織に対するサイバーセキュリティ資金の改善を支持し、39%は、悪意のある攻撃者が捕らえられた場合のより大きな影響を支持し、37%は規制の強化を支持し、30%はベストプラクティスに関するガイダンスの改善を支持しています。

日本の回答者の半数が、発見後の攻撃の調査についてより緊密な協力を支持し、続いてサイバーセキュリティ投資(48%)、インシデント通知と責任保護(47%)、攻撃の進行中のサイバーインシデント管理に関するより緊密な協力(39%)、ベストプラクティスに関するガイダンスの改善(37%)が続きました。

重大なインシデント対応のベストプラクティスの分野では、組織がサイバーインシデントに対応する方法に関する標準化されたガイダンスを提供する上で政府がより大きな役割を果たすことができるという証拠があります。オーストラリア人の83%、インド人の74%、日本人の66%が、これらの状況で組織がどのように対応するかについて、現在、実際の一貫性がないことに同意しています。

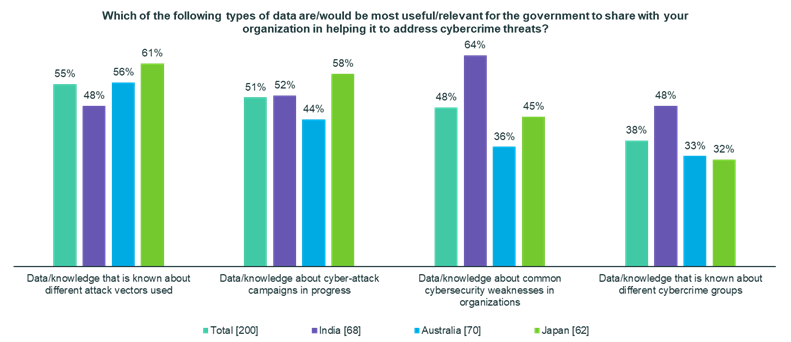

政府がサイバー脅威への対処を支援するために組織と共有するのに最も役立つデータの種類に関しては、インドの回答者のほぼ3分の2(64%)が、組織の一般的なサイバーセキュリティの脆弱性に関するデータを評価しました。52%が進行中のサイバー攻撃キャンペーンに関するデータを評価し、48%がさまざまな攻撃ベクトルやサイバー犯罪グループについて知られているデータを評価しました。

オーストラリアの回答者は、サイバー犯罪グループ(33%)および脆弱性(36%)に関する情報よりも、使用されたさまざまな攻撃ベクトルに関するデータ(56%)および進行中のサイバー攻撃キャンペーンに関するデータ(44%)を評価する可能性が最も高い結果となりました。日本の回答者も、サイバー犯罪グループ(32%)と脆弱性(45%)に関する情報よりも、使用されたさまざまな攻撃ベクトルに関するデータ(61%)と進行中のサイバー攻撃キャンペーンに関するデータ(58%)を評価する可能性が最も高い結果となりました。

最後に、インドの回答者の85%、日本の回答者の77%、オーストラリアの回答者の77%は、規制当局の希望と目的と現実世界の現実との間にギャップがあり、それらがしばしばずれていることに同意しています。

この最終的な発見は、政府がサイバーセキュリティで策定しなければならないポリシーが現実的であり、適切な投資を行い、適切な官民の役割を定義し、適切な優先順位を設定し、適切な目的とタイムラインを確立する必要があることを思い出させます。パブリックパートナーとプライベートパートナーは完全に連携し、連携する必要があります。そうして初めて、各国は、政府機関や重要インフラを標的とするサイバー脅威から身を守ることに成功することを期待できます。

COVID-19&サイバーセキュリティ

COVID-19のパンデミックが2年間続いた後、回答者は、組織の全体的なサイバーセキュリティ体制において、リモートの労働力を保護するという課題がどれほど重要になったのかを尋ねられました。インドの回答者のほぼ同じ割合が、組織のITリソースへのリモートの従業員アクセスを安全にサポートする必要性がやや重要(47%)からはるかに重要(49%)になったと述べています。オーストラリアの回答者にも同じことが言え、46%がリモートアクセスの保護がはるかに重要になったと述べ、51%がやや重要であると述べました。しかし、日本の回答者は、はるかに重要なもの(37%)に対して、やや重要なもの(60%)を支持して、ほぼ2対1で破りました。

回答者はまた、パンデミックのハイブリッドリモートワークモデルが永続的であり、完全に段階的に廃止されると信じているのか、それとも組織で長期的に機能するかどうかを確認する場合であると考えているのかを尋ねられました。

インドの回答者は、パンデミック時代のハイブリッドリモートワークモデルが段階的に廃止されるかどうかについてかなり均等に分かれています。34%は仕事がフルタイムでオフィスに戻ると信じており、32%はリモートワークモデルが永続的になると信じており、別の34%は物事が長期的に進化する可能性があると信じて中位に立っています。

対照的に、オーストラリアの回答者の46%は、現在のパンデミックモデルが永続的になると信じており、40%はどちらの方向にも進化する可能性があると信じており、14%だけが段階的に廃止されてパンデミック前の基準に戻ると信じています。

日本の回答者の52%は、現在のモデルがどちらの方向にも進化する可能性があると考えており、35%はハイブリッドリモートワークモデルが永続的であると考えており、パンデミック前のモデルに戻ると考えているのはわずか13%でした。

詳細については、完全なTrellix Cyber Readiness Report、欧州の結果サマリーブログ、およびレポートの調査結果に関する詳細と洞察を提供するその他のサポートブログをご参照ください。

※本ページの内容は2022年4月14日(US時間)更新の以下のTrellix Storiesの内容です。日本に関する報道部分について、一部修正を行っています。

原文: Cyber Readiness in Asia Pacific Region: Australia, India & Japan