企業や組織などの情報漏えい事件をしばしばニュースで聞くことがあります。情報漏えいは、さまざまな原因で発生しますが、情報漏えいを起こしてしまうと1件あたりの平均想定損害賠償額は数億円にものぼります。

情報漏えいの原因を知り、対策をするとともに、万一発生してしまったときの対応も考えておく必要があります。

ここではNPO日本ネットワークセキュリティ協会による2017年情報セキュリティインシデントに関する調査報告書のデータを参照しながら原因や対策について考察してみます。

目次

1. 情報漏えいインシデントの被害

情報漏えい事故が発生してしまうと、その企業などは大きなダメージを受けることになります。損害賠償などで多額の費用がかかり、システムに原因があった場合には原因究明や証拠保全のためにシステムを止めなければならず、大きな機会損失になります。

さらにリカバリーに手間取って、顧客の信頼、銀行やステークホルダーの信用を失ってしまうと、企業存続を脅かしかねない事態を招きかねません。

※出典:2017年情報セキュリティインシデントに関する調査報告書

2. 国内情報漏えいインシデントの原因ワースト10

コーポレートガバナンスを問われるこの情報漏えい問題。まずはどのような原因があるのか多い順に整理していきましょう。

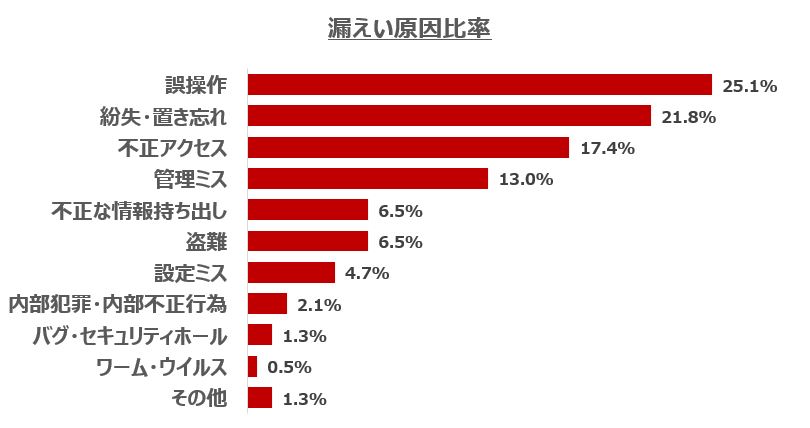

以下は2017年の情報漏えいインシデント原因ワースト10です。

※出典:2017年情報セキュリティインシデントに関する調査報告書

※出典:2017年情報セキュリティインシデントに関する調査報告書

第1位:誤操作

メールやFAX、郵便などでの宛先の間違いや、メールの宛先を本来BCCに設定すべきところをCCに設定してしまい、受信者にすべての宛先が表示されたケース、操作ボタンの押し間違いなどによるものです。

第2位:紛失・置き忘れ

正当な持ち出し許可を得て外部に持ち出した個人情報を紛失したり、置き忘れたインシデントです。お店や電車、タクシーの中などに置き忘れるなど、個人の管理ミスが主な原因となります。

第3位:不正アクセス

外部の第三者が、主にネットワークを経由して不正にアクセスし、個人情報が漏えいするインシデントです。例えば、ネットワークのアクセス制限を突破して個人情報を盗まれたケースなどが含まれます。

第4位:管理ミス

管理の不徹底から社内や情報の流通経路において紛失・行方不明となった場合や、作業手順の誤り、情報の公開、管理ルールが明確化されていなかったために起きた業務上のインシデントです。

第5位:不正な情報持ち出し

正当な許可を得ずに外部に個人情報を持ち出し、それが漏えいしたインシデントです。悪意がある場合は盗難になりますが、例えば自宅で作業をするために許可なく個人情報を持ち出し漏えいするケースもこちらに該当します。

第6位:盗難

第三者に、個人情報を保存した記録媒体などとともに盗まれるインシデントです。車上荒らしや事務所荒らしなどが該当します。

第7位:設定ミス

システム担当者などの従業員がWebサーバやファイルのアクセス権などの設定を誤り、情報が漏えいしたインシデントです。例えば個人情報の格納先を公開設定にしてしまい、外部から閲覧可能な状態にしてしまったケースなどが該当します。

第8位:内部犯罪・内部不正行為

従業員など内部の人間が悪意を持って、個人情報を盗み出すインシデントです。内部者が個人情報をコピーして持ち出したり、元社員が在職時に上司のIDとパスワードを盗み見し、それを使ってアクセスするケースなどが該当します。

第9位:バグ・セキュリティホール

OSやアプリケーションといった既存のソフトウェアにバグやセキュリティホール(脆弱性)を原因とするインシデントです。脆弱性を悪用されて個人情報を盗まれるケースなどが該当します。

第10位:ワーム・ウイルス

ワームやウイルスの感染によって、個人情報が漏えいするインシデントです。感染するとPCの連絡先にあるメールアドレスにウイルスメールを大量送信するような「マスメーリングワーム」などによる被害が該当します。

3. 発生原因比率・漏えい媒体から見た優先すべき対策の考察

続いて発生件数ベースで漏えい原因・漏えい媒体について見ていきます。

3-1 漏えい原因の多くは人的ミス

※出典:2017年情報セキュリティインシデントに関する調査報告書

上記はインシデントの件数ベースで漏えい原因を比率にしたものです。ほぼ半分が誤操作や置き忘れなどの人的ミスと捉えられます。人的ミスのインシデント(誤操作等)については、各組織単位で取扱いルールを明確化し、定期的に確認し合う機会を持つことが望ましい対策といえるでしょう。

さらに、紛失や置忘れの対策として、デジタルメディアについては暗号化ツールを導入することも効果的です。

また、個人情報の漏えいに対する損害賠償額の算出根拠は「損害金×人数」が一般的なことから、被害が発生した場合に影響度の大きい部分への対策を優先していくことが望ましいと言えます。

3-2 漏えい媒体は紙媒体のほか外部からの攻撃にも注意

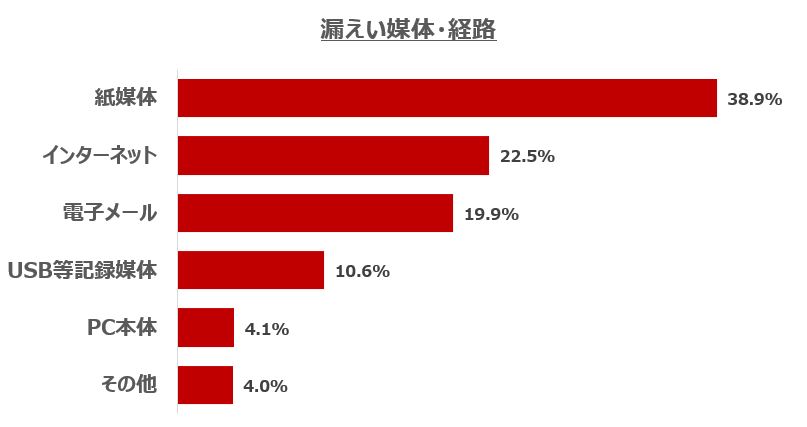

※出典:2017年情報セキュリティインシデントに関する調査報告書

※出典:2017年情報セキュリティインシデントに関する調査報告書

漏えい媒体としては紙媒体によるものが最も多くなっています。不注意による紛失や悪意のある第三者による盗難に遭わないように情報を持って移動する場合には注意を徹底するとともに、不正な持ち出しがないよう管理を行う必要があります。

また、ワーム・ウイルス、不正アクセスといったインターネットやメールを経由した外部からの攻撃についても注意が必要です。効果的に情報漏えいを保護するには、組織のネットワーク通信の出入口を保護するファイアーウォール、IDS/IPSなどネットワークセキュリティはもちろん、ユーザーが頻繁に活用するインターネットとの出入口となるWebゲートウェイ部分、情報の格納先となる端末(エンドポイント)を保護することが効果的です。

悪意ある脅威は年々高度化しています。自社のセキュリティ対策が最新の脅威に対応できているかを、ふだんから目を通しておくことが重要です。

4. 情報漏えい対策としての4つのルール化

漏えいの対象となる情報には、印刷物など物理的なものと、データ化された電子的なものがあります。また、データであっても物理的な “入れ物”という形で漏えいするケースもあります。物理的なものは、人によって社外に出て行くことになり、電子的なものはネットワーク経由で社外に出て行きます。こうした漏えいを防ぐためには、組織の中で情報の取扱いに関するルールを用意することが大切です。

4-1 重要な情報の所在を明らかにする

まずは、情報を紛失していないかを確認できるようにするために、情報の所在を記録しておくことが必要です。漏えいしたら問題となる重要な情報がどのくらいあるのか、「情報の棚卸し」をする必要があります。

ファイルサーバの中はもちろん、PCの中や部署単位で使用する外付けハードディスク、USBメモリ、CDやDVDなどの光学メディアに記録されている場合もあります。また、印刷物はその都度プリントされますが、これらがどこにあるのか、その保管状況とともに明らかにします。

4-2 重要な情報の取り扱い手順を文書化する

重要な情報の所在が明らかになったら、それを使用するときの手順を文書化します。ルール化することで業務を標準化し、オペレーションミスによる漏えいを予防することが期待できます。

例えば、データを外部に持ち出す場合に許可を得る手続きや、そのデータをどのように持ち運ぶか、必要な作業が終わったら、どう消去するのかまで手順化します。同様に、メールを送信する際のチェック項目や、ファイルサーバへの保存、Webサイトの設定の確認、Webサイトで収集した個人情報データの処理なども規定します。1人では見落とす可能性のある場合には、複数人での確認も検討します。

4-3 ID管理やアクセス制限など、管理体制を厳密化する

重要な情報へアクセスする際の権限を設定し、誰でもアクセスできるような状態を解消しましょう。情報の利用者が少ない方が漏えいのリスクも低くなります。

そして管理権限を持つ人を決め、重要な情報を持ち出す際には、必ずその管理者を通すようにします。また、持ち出した人や持ち出したデータといった内容を、日付や時間とともに記録します。組織内でのID管理にも注意が必要です。例えば退職した元社員のIDはすぐに消去することが重要です。さらに、関連会社や下請け会社に業務を委託している場合は、本社と同等の管理体制も検討が必要です。

4-4 システム管理を厳重にする

インターネット経由でのサイバー攻撃による情報漏えい対策には、システムの管理も重要です。まずはWebサーバやファイルサーバ、データベースサーバなどのシステムで使用しているOSやアプリケーションのバージョンを管理し、常に最新に保つようにします。

また、アドオンソフトやプラグインなどのバージョン管理も大切です。最近では、これらの脆弱性を悪用した情報漏えい事故も多くなっています。システムの更新やメンテナンス時にも、設定などの再確認が必要です。

5. 情報漏えい4つのセキュリティ対策

漏えい対象のうちデータ化された電子的なものは、ネットワーク経由で社外に出て行きます。ここでは検知機能の強化とデータの暗号化を中心に対策をご紹介します。

5-1 ゲートウェイで通信をチェックする

ネットワーク経由での個人情報データ漏えいを検知するためには、ゲートウェイで社内から社外に出て行くデータをチェックすることが効果的です。大容量のデータが送信された場合などにアラートで知らせるようにすることで、疑わしい行動を検知できます。これは、いわゆる出口対策と同様です。

5-2 高度なマルウェアを検知できる仕組みを導入する

標的型攻撃では、高度なマルウェアを組織内に侵入させ、正当な操作や通信を装って情報を盗み出します。こうした高度なマルウェアを検知できるよう、エンドポイントにはセキュリティ対策ソフトだけでなく、EDR(Endpoint Detection and Response)製品の導入も効果的です。

5-3 外部にデータを持ち出す際には暗号化する

紛失や盗難の対策には、持ち出すデータを暗号化しておくことが有効です。データを暗号化しておくことで、万一データが第三者の手に渡ってしまっても、データの中身を見ることができません。

5-4 DLP(Data Loss Prevention)の導入

情報漏えい対策をより確実に、そして効率的に行うには、DLPソリューションの導入がお勧めです。DLPとは、重要な情報を自動的に特定し、そのファイルが外部に持ち出される可能性のある操作をブロックする仕組みです。また、万一データが外部に流出してしまったときのために、あらかじめデータを暗号化しておくような機能もDLPに含まれるようになっています。

6. まとめ

情報漏えいは一度起きてしまうと、損害賠償といった金銭的な損失だけでなく、イメージの失墜によるブランドイメージの毀損、これに伴い将来にわたる機会損失も招きます。

情報漏えいが起こらないような徹底した情報管理や情報取扱手順のルール化、情報アクセスへのシステム面での制限や脆弱性対策も確実に実施しておく必要があります。

著者:マカフィー株式会社 マーケティング本部