古くから存在するマルウェア(悪意のあるソフトウェア)のトロイの木馬。トロイの木馬はユーザーに気づかれずに侵入し、隠れて活動するため、感染していることに気づきにくいことが特徴の一つです。侵入したトロイの木馬がどのような悪事を働くのか、その種類を概観し、それぞれの活動内容を解説します。

目次

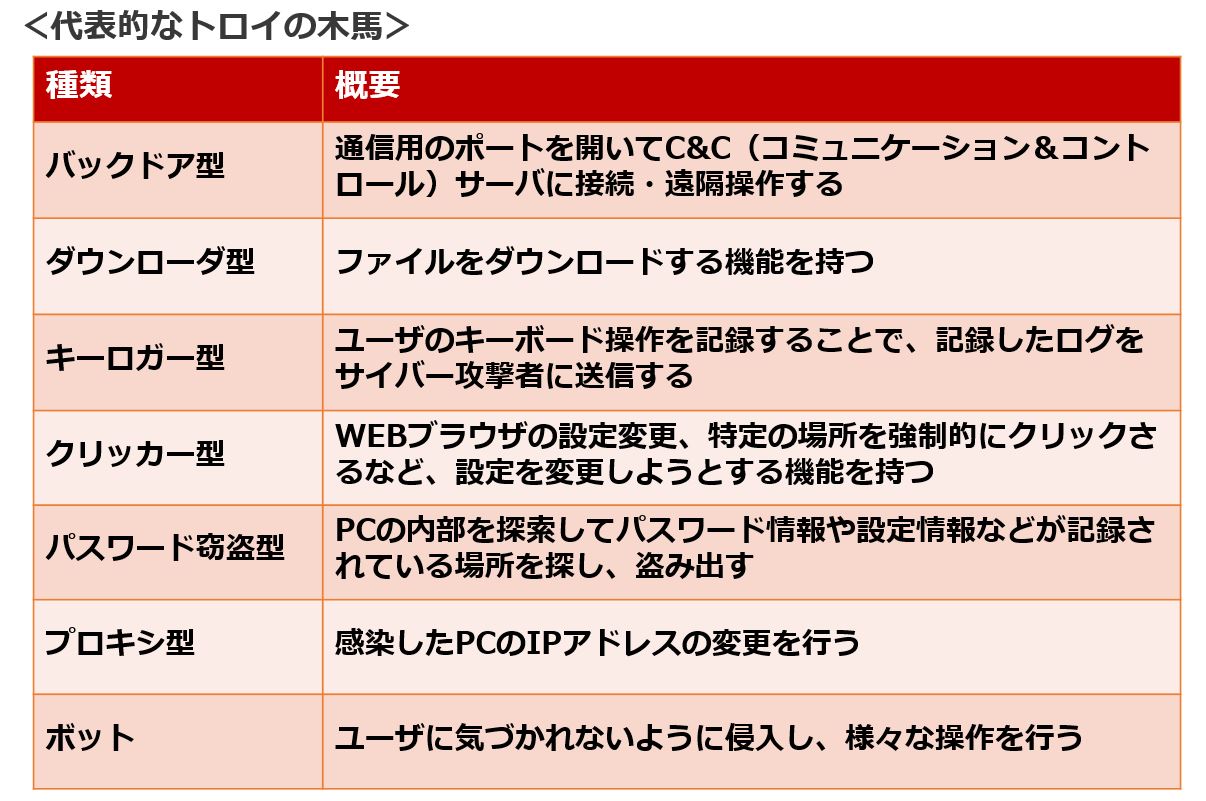

1. 代表的なトロイの木馬の種類

トロイの木馬は身を隠し、通常はユーザーに気づかれずに活動しますので、ユーザー側が「何かおかしい」と気づくケースは少ないと思われます。基本的に検知するためには総合セキュリティソフトに頼る必要がありますが、どのような活動をするものかを知っておくことで、リスクや感染した時の影響を知ることができます。ここでは、トロイの木馬の代表的な種類を紹介し、それぞれの活動内容を解説します。なお、種類を記載していますが、実際には複数の型を併せ持つものもあります。

1-1 バックドア型

バックドア型のトロイの木馬は、標的型攻撃で攻撃のきっかけとなる最初の標的型攻撃メールに添付されるファイルに使用されます。しかし、最近では標的型攻撃の手法が一般的なマルウェアでも使用されるようになっていますので、注意が必要です。バックドアは「裏口」の意味ですが、PCの場合は通信用のポートを開いてC&C(コミュニケーション&コントロール)サーバに接続し、サイバー攻撃者からの指示を待ちます。指示を受け取ると実行に移しますが、多くの場合、さらなるマルウェアをダウンロードします。

1-2 ダウンローダ型

ダウンローダ型のトロイの木馬は、ファイルをダウンロードする機能を持ちます。ダウンロードするファイルは、あらかじめ設定されている場合もありますし、攻撃者からバックドア経由で指示されるケースもあります。ただし、最近ではダウンロード先のURLアドレスが短い場合には数分で変わるので、サイバー攻撃者の指示を待つケースが多いようです。サイバー攻撃者は、バックドア型のトロイの木馬が通信を確立したC&Cサーバを介して、トロイの木馬に指示を送ります。

1-3 キーロガー型

初期のトロイの木馬によくみられたタイプが「キーロガー型」です。キーロガーとは、ユーザのキーボード操作を記録することで、記録したログをサイバー攻撃者に送信します。マウスの操作を記録したり、画面のスクリーンショットを撮影したりする機能を持つものもあり、サイバー攻撃者はこれらのログを解析することで、サービスにログインするためのIDやパスワード情報を盗み出すことができます。

1-4 クリッカー型

クリッカー型のトロイの木馬は、様々な設定を変更しようとする機能を持ちます。例えば、Webブラウザの設定画面からホームページの設定を悪意あるサイトに変更したり、特定のWebサイトで特定の場所を強制的にクリックしたりします。被害としては、ホームページを不正なWebサイトの購入画面に設定し、購入ボタンをクリックされる、高価なダイヤルアップ接続を利用させられることなどが考えられます。

1-5 パスワード窃盗型

パスワード窃盗型のトロイの木馬は、キーロガーとは異なり、PCの内部を探索してパスワード情報や設定情報などが記録されている場所を探し、盗み出すものです。盗み出した情報は、C&Cサーバ経由で送信したり、サイバー攻撃者があらかじめ設定した宛先にメールしたりします。パスワードを盗まれてしまうと、勝手にサービスにログインされてサービスを利用されてしまいます。

1-6 プロキシ型

プロキシ型のトロイの木馬は、感染したPCのIPアドレスの変更を行います。IPアドレスはインターネット上の住所のようなもので、URLアドレスも通信時にはIPアドレスに変換されます。感染したのがWebサーバだった場合には、マルウェア感染サイトに改ざんされたり、フィッシングサイトとして悪用されたりする可能性があり、この場合、被害者のはずのユーザーが加害者になってしまう危険性があります。

1-7 ボット

ユーザーに気づかれないように侵入し、様々な操作を行うという点では、ボットもトロイの木馬の一種といえます。ボットもサイバー攻撃者の指示を待機しますが、特定の動作ではなく、サイバー攻撃者の遠隔操作を可能にします。サイバー攻撃者は大量のPCをボットに感染させてネットワーク化し、一括操作を可能にすることで、ウイルスメールの大量送信や、DDoS攻撃を行います。ユーザーは知らないうちに攻撃に加担することになってしまいます。

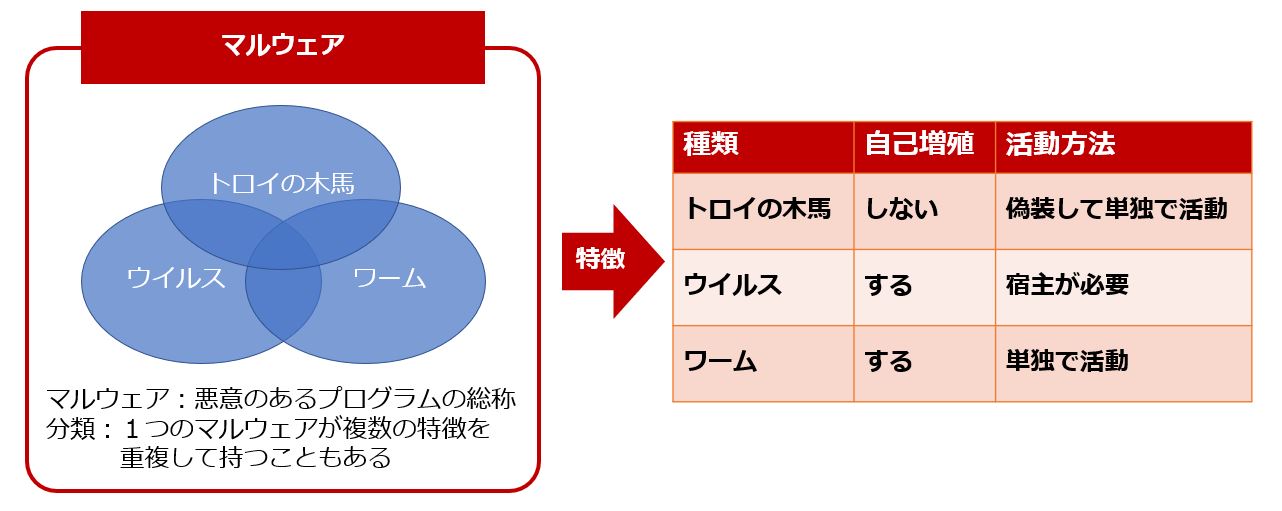

2. そもそもマルウェアとは?

マルウェアは大別するとトロイの木馬・ウイルス・ワームに分けられます。簡単に分類すると以下の図のようになります。

マルウェアは時と共に数・種類が増え、複雑になってきています。それぞれに活動の特徴がありますが、必ずしも完全に異なる挙動をするわけではなく、例えばトロイの木馬と呼ばれるものでも他のウイルスの特徴を持つものもあります。

3. まとめ

マルウェアは既知のものを作り替えたり、既知のもの同士の特徴を併せ持った新たなものが出回ることも多くあります。今回ご紹介した特徴・既存のマルウェアの活動概要を知るだけでなく、既知のマルウェアの組み合わせによって新しい攻撃が生まれることも知っておく必要があります。

著者:マカフィー株式会社 マーケティング本部

![[ホワイトペーパー] ファイルレス攻撃解説](https://blogs.trellix.jp/wp-content/uploads/2018/06/Cortana_report.jpg)