Steen Pedersen、Mo Cashman両氏の協力に感謝します。

4月4日と5日、FBI、ユーロポール、オランダ警察を含む17カ国の機関にまたがる法執行タスクフォースが、ジェネシス・マーケット(Genesis Market)として知られる悪名高いブラウザ Cookie 市場を混乱させ、何百人ものユーザーにアプローチしました。収集された情報に基づいて家宅捜索が行われ、ユーザーは逮捕されるか、深刻なノック&トークの会話を求められました。

この世界的な行動は、この種の最大の市場に終止符を打つことを目的としたものです。今朝(4月5日の朝)の時点で、ジェネシス・マーケットのWebアドレスには、以前のケースで見たようにおなじみのテイクダウン スプラッシュスクリーンが表示されています。

世界的なテイクダウンの取り組みに先立ち、TrellixとComputestは、法執行機関から、ジェネシス・マーケットに関連する悪意のあるバイナリの解析と検出に関する支援を求められました。その主な目的は、マーケットのスクリプトとバイナリを使用できなくすることでした。このブログでは、ジェネシス・マーケットの機能と操作について説明し、法執行機関がTrellixと共有したマルウェアサンプルの分析を提供し、(潜在的な)被害者にアドバイスとガイダンスを提供します。

目次

ジェネシス・マーケット

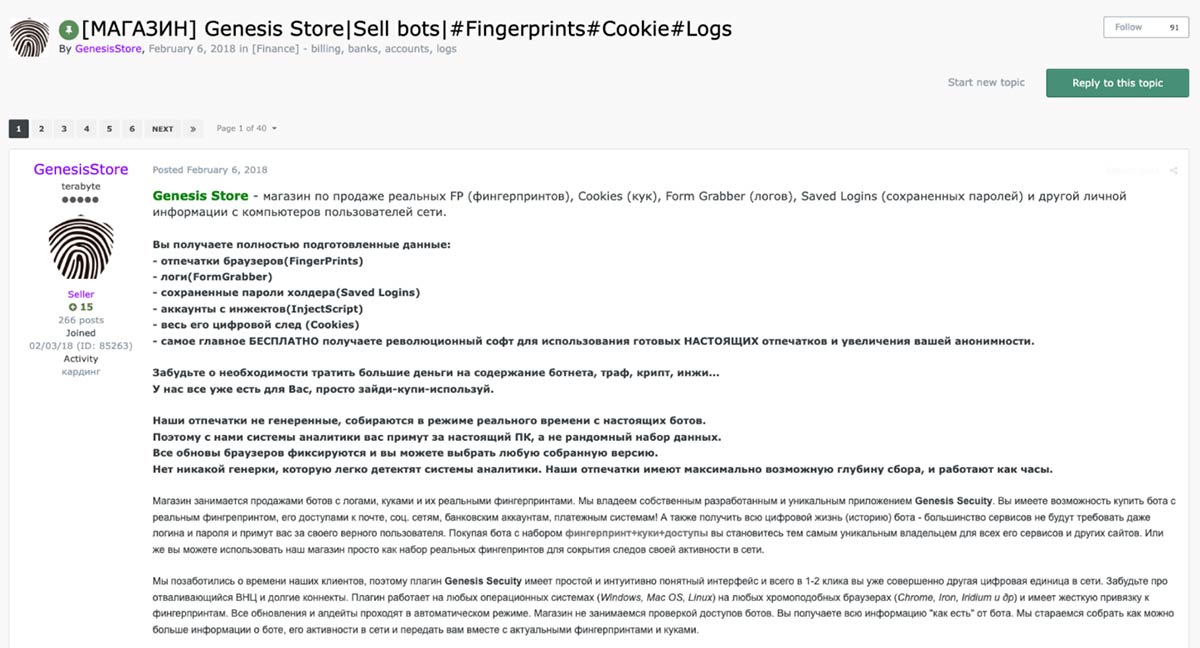

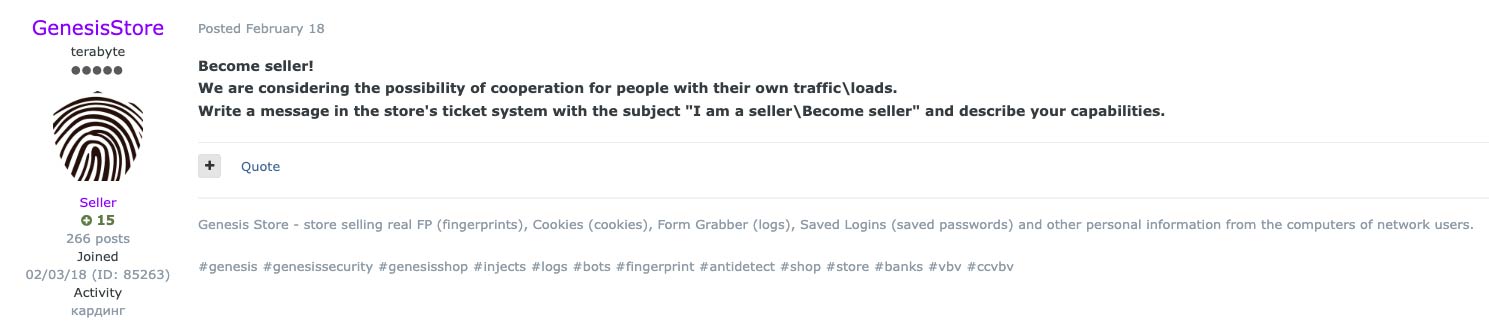

ジェネシス・マーケットは2018年から存在し、クレデンシャル、ブラウザフィンガープリント、ブラウザCookieを販売する最大の闇市場サイトです。GenesisStoreという名称のもと、ジェネシスチームはいくつかの(主にロシア語を話す)アンダーグラウンドフォーラムで宣伝しました。

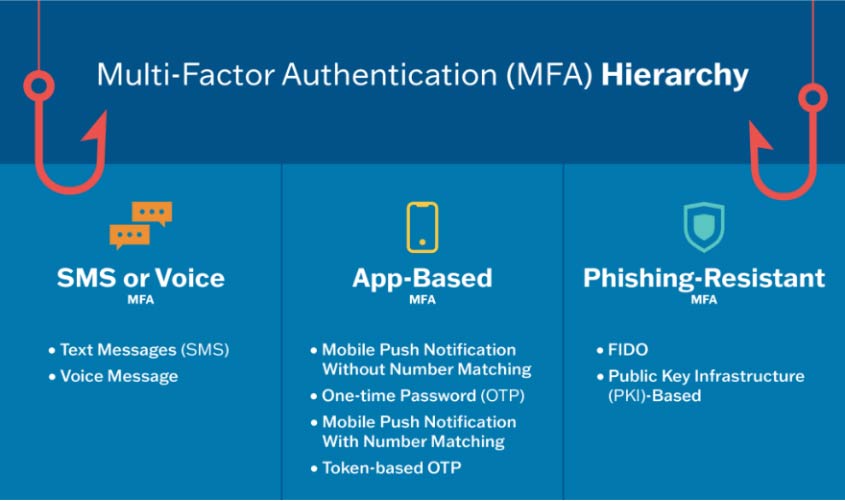

ジェネシスは瞬く間にアカウント乗っ取りのワンストップショップとなり、詐欺を目的とするサイバー犯罪者に対応し、多要素認証(MFA)を回避する方法を提供するようになりました。

ジェネシスマーケットはどのように活用されているのか

サイバー犯罪者は、購入したブラウザのフィンガープリントとCookieを自分のブラウザ、またはジェネシス・マーケットが構築したGenesiumという特殊なブラウザに読み込ませることで、被害者の身元を偽装することに成功します。そして、盗んだ詳細情報をVPNサービスと組み合わせたり、被害者のマシンをプロキシとして使用します。これにより、犯人は被害者の身元になりすますことができるため、あたかも自分が被害者であるかのように振る舞うことができます。サービスは、最初のMFA認証の後でも、継続的な識別のためにCookieとフィンガープリントを使用することがよくあります。サイバー犯罪者は、盗まれた詳細情報の信頼できるステータスを悪用します。

Cookieの寿命は、そのCookieが有効である期間を決定します。有効期限が切れるとCookieは無効となり、ユーザーはサービスに再ログインする必要があります。セキュリティは、パスワード、ブラウザの指紋、そして前の2つの要素が属する人物の3つの要素に依存します。最初の2つは盗まれる可能性がありますが、後者は人に縛られます。パスワードは、特定の指紋でWebブラウザーからログインするアカウント所有者のみが知っているという考え方です。Cookie(正しいパスワードでログインしたときに生成される)と指紋は検証されますが、これは通常、アカウントが使用される人物によって行われます。盗まれたCookieとフィンガープリントを処理する際、行為者はセッションを再利用して被害者になりすますことができます。

映画館で公開されたばかりのアクション映画を観ようとすると、16歳未満は入場禁止になっています。しかし、あなたは12歳であり、IDがチェックされるため会場に入ることができません。IDと身体的特徴は、Cookieとフィンガープリントです。もし、あなたが盗んだIDでクラスメートの肩に乗ったり、トレンチコートの下に隠れたりしても、映画館は盗んだID(クッキー)とあなたの外見(指紋)から、あなたを適格者と見なし、会場に入れる可能性があるのです。

盗まれた認証情報を販売するアンダーグラウンドのマーケットプレイスは今に始まったことではありませんが、ジェネシス・マーケットは、MFAの採用が進んでいるにもかかわらず、指紋とブラウザCookieに着目してアカウント乗っ取りを可能にした最初の市場の1つです。

ジェネシス・マーケット ショップ概要

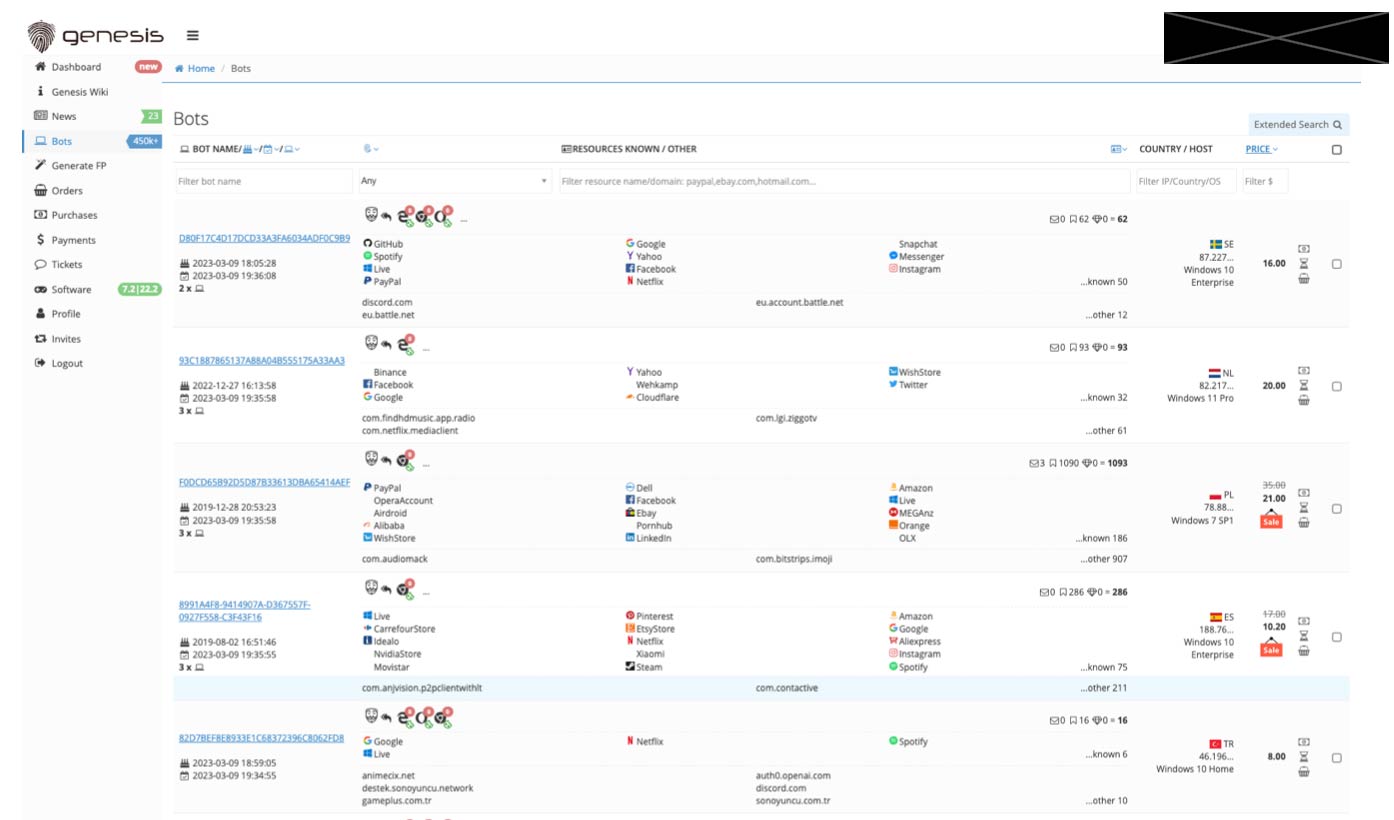

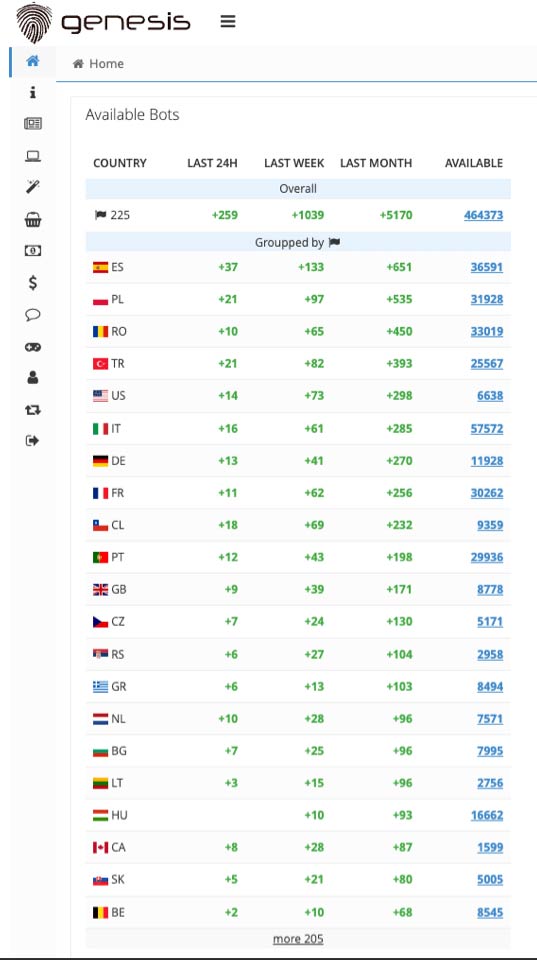

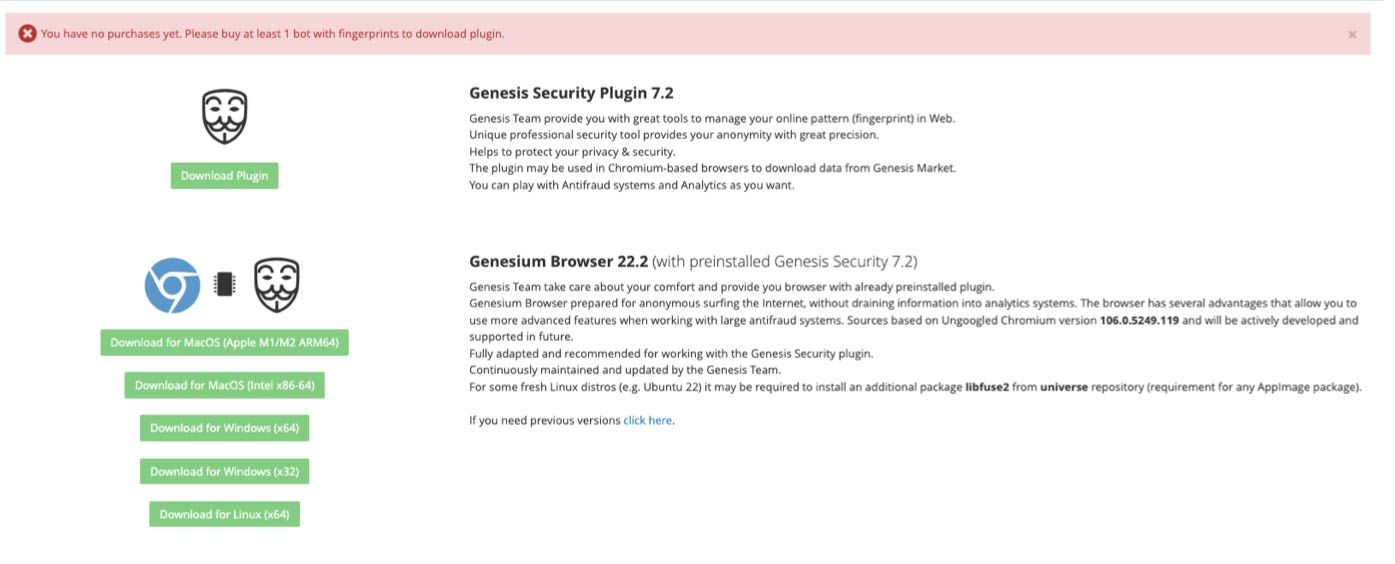

また、ジェネシス・マーケットは、Genesiumと呼ばれる独自の専用ブラウザとプラグインをユーザーに提供しました。盗んだアーティファクトを簡単に挿入できるようになり、サイバー犯罪者にとってアカウント乗っ取りが子供の遊びのように容易になりました。このマーケットは招待制で、登録には現メンバーからの紹介が必要でした。興味深いことに、Trellix Advanced Research Centerが発見したジェネシス・マーケットに関するメッセージのほとんどは、紹介を求める個人からのもので、多くの場合、その紹介に対して金銭を支払う用意があることが判明しました。マーケットプレイスを調査したところ、45万を超えるボット(または感染したマシン)がリストアップされていることが確認されました。ユーロポールの公式発表では、150万ボットという数字が挙げられていますが、この数字は、過去の数字を含む完全なデータベースではなく、広告されたデータしか見ることができなかったため、我々が観察した数字とは異なっています。下のスクリーンショットにあるように、Genesisは、ストリーミングサービス、ウェブショップ、銀行情報、企業ログインなど、すべての被害者から入手したさまざまなアカウントやサービスをきちんと整理しています。ボットの価格は、国や利用可能なフィンガープリントの数によって異なります。

マーケットプレイスは、以下のスクリーンショットに見られるように、世界中の多数の国からのボットリストを常に更新しています。

調査中に、1つまたは複数の不明なエンティティによってアップロードされたGenesiumブラウザとプラグインをVirusTotalで発見しました。これは、ツールが野放しで使用されていたことを示すもので、研究者は検出ルールを作成するためにファイルにアクセスすることができます。しかし、ブラウザーの独自性とサイバー犯罪を容易にするように設計されていることを考えると、ブラウザーとプラグインの使用を強くお勧めしません。

図5 独自のGenesium BrowserとPluginの提供

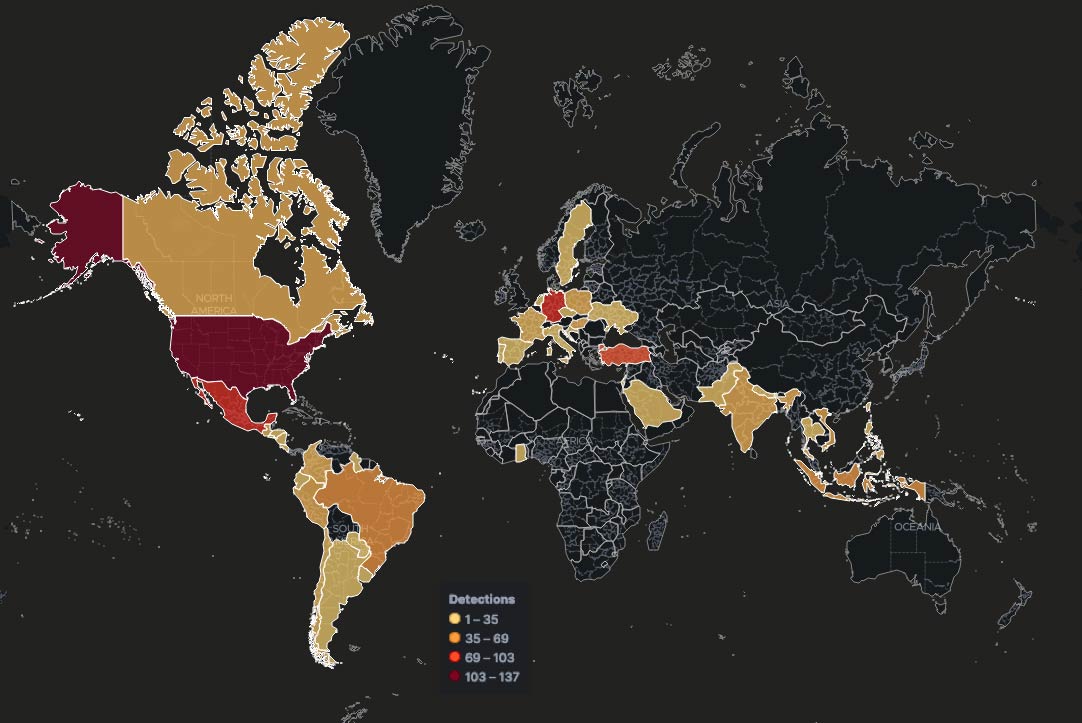

提供された悪質なファイルに関するテレメトリ

法執行機関から提供された悪意のあるバイナリやスクリプトに基づき、私たちのセンサーで以下のようなグローバルな検出がありました。ジェネシス・マーケットは主に消費者をターゲットにしていましたが、Trellixネットワーク全体で検出されたことから、エンタープライズセンサーでも悪意のある検出が確認されていることにご留意ください。

図6 Trellix ATLASにおけるジェネシス・マーケット関連マルウェアのグローバル検出数

分析

ジェネシス・マーケットは、長年にわたり、様々なマルウェアファミリーと協力して被害者を感染させてきました。その情報窃取スクリプトを使用して情報を窃取し、ジェネシス・マーケットストアに入力するために使用されてきました。ジェネシス・マーケッにリンクされているマルウェアファミリーが、AZORult、Raccoon、Redline、DanaBotといった一般的な情報窃盗犯の常連に属していることは驚くことではありません。2023年2月、ジェネシス・マーケットは販売者を積極的に募集し始めました。これは、ユーザーからの需要の高まりに対応するために行われたものであると、私たちは確信しています。

図7 ジェネシス・マーケットがTrafficとインストールを求める

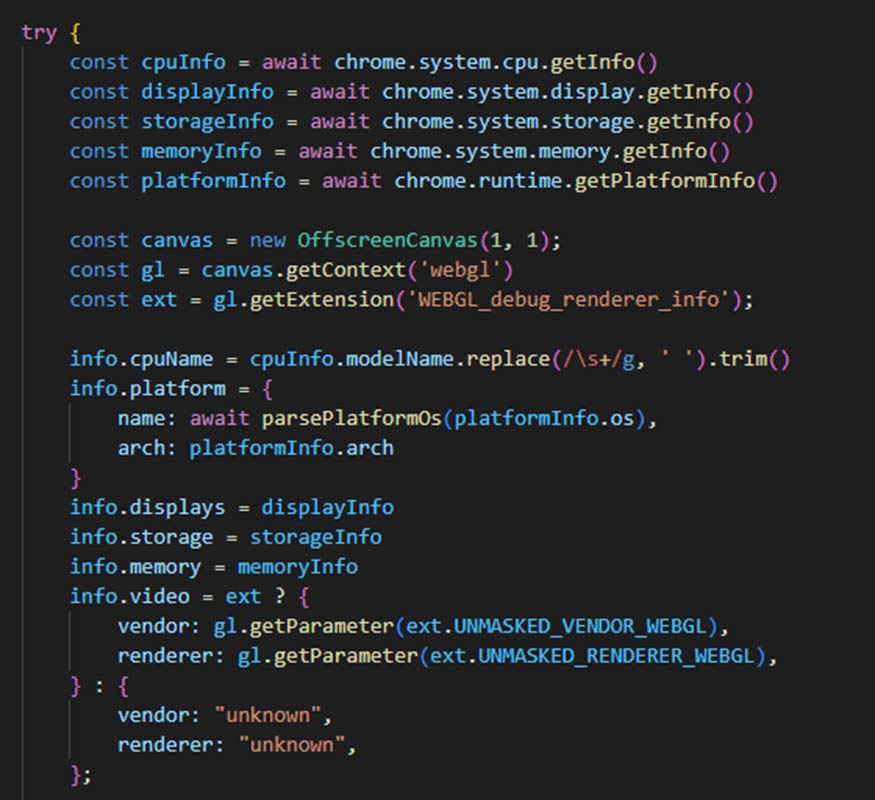

当社独自の情報と法執行機関から提供された情報によると、ジェネシス・マーケットは、提供された感染マシン上で独自のJavaScript(JS)スクリプトセットをドロップし実行したようです。このJSスクリプトは、被害者のマシンから関連するすべての情報を構造化して取得するように設計されており、マーケットプレイスを通じて提供しているすべてのボットのデータ品質を保証します。

ジェネシス・マーケットに関連するマルウェア

Trellixは、ジェネシス・マーケットに関連する悪意のあるバイナリとスクリプトのセットを法執行機関から受け取り、ファイルをさらに分析し、当社の製品ポートフォリオにおける検出範囲を確保しました。前項で説明したように、ジェネシス・マーケットは、最初のアクセスベクトルとして多種多様なマルウェアファミリーを利用しており、個別に分析するにはあまりに数が多すぎます。これらのファミリーはコモディティマルウェアに分類され、より詳細な情報はTrellix Insightsで入手が可能です。サンプルの詳細な分析とその実行フローは以下の通りです。

初期ベクトル

| ファイル名 | setup.exe |

| MD5 | 66BCDBE3305B2088789EF1AC70F42CE6 |

| SHA1 | 43E127E053A23C347AA421926C90FFAE3156269E |

| SHA256 | FB67F006C56AB5F511BE9A7B14787396FC17F587188E7DA05DFDEC4EBF28F924 |

| ファイルサイズ | 465506296 バイト (443 MB) |

| 編集日 | 2022-04-14 16:10:23 |

| コンパイラ | Embarcadero Delphi (10.30 Rio) |

表1 マルウェアの第一段階の詳細

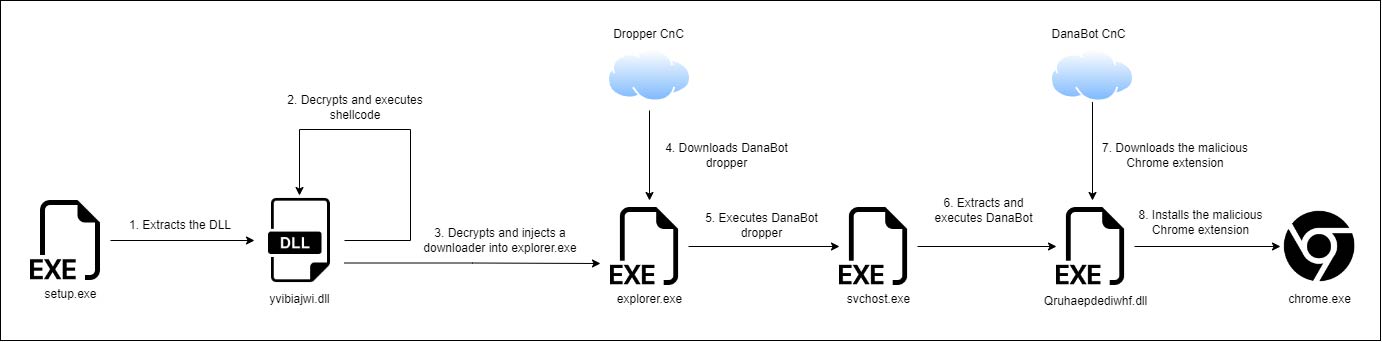

法執行機関から提供されたフォレンジック タイムスタンプに基づくと、「setup.exe」ファイルが最初の感染経路のようです。ファイルには複数のステージが含まれていますが、ダウンロード場所に到達できないため、すべてのステージを分析することはできませんでした。下図は、このサンプルの異なるステージを示したものです。

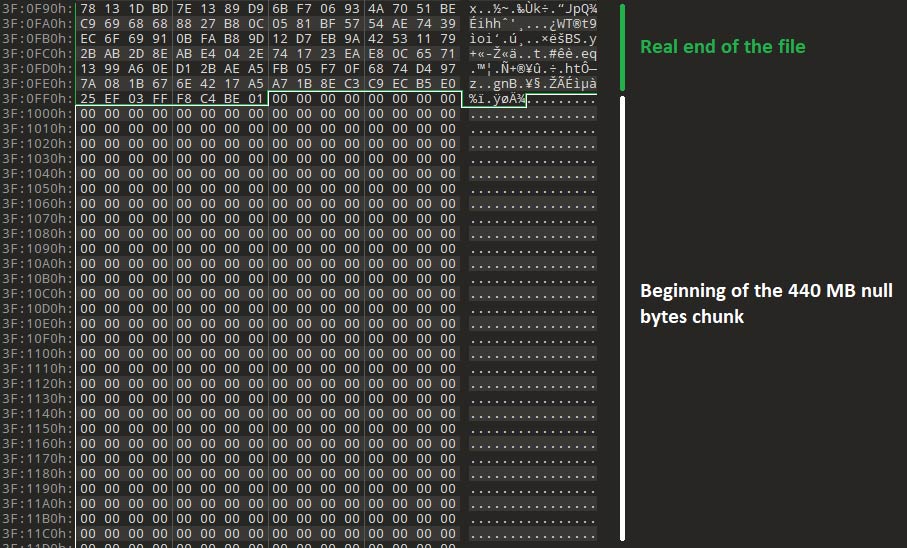

440 MB (または 99.3%) がヌルパディングであるため、実行可能ファイルのサイズが大きくなります。サンドボックス実行を回避するこの手法は目新しいものではありませんが、Emotetや Qbotなど、最近のキャンペーンでは頻繁に使用されています。

図9 setup.exe サンプルの 440 MB のヌル バイト チャンクの先頭

悪意のあるアクターによって提供されたファイル名が正しかったのは 1 度だけでした。このファイルは確かにセットアップです。より正確には、 Inno Setupインスタンスです。Inno Setup は無害なソフトウェア インストーラーであり、残念ながら悪意のある目的で悪用されてきました。実行されると、「yvibiajwi.dll」が現在のユーザーの「%temp%」にある一時フォルダーにドロップされます。または、Innounp (Inno Setup Unpacker) を使用してインストーラーの内容を抽出することもできます。

今回ばかりは、悪意ある行為者が提供したファイル名が正しかったのです。より正確には、Inno Setupのインスタンスである。Inno Setupは良性のソフトウェアインストーラであり、残念ながら悪意のある目的に悪用されてきました。実行すると、「yvibiajwi.dll」は、「%temp%」に位置する現在のユーザーの一時フォルダにドロップされます。また、Innounp (Inno Setup Unpacker)を使用して、インストーラの内容を抽出することもできます。

| ファイル名 | yvibiajwi.dll |

| MD5 | 7FAFFE72F822657706BCDFBF97D0DE8D |

| SHA1 | CFFF06AF8A72E273AD6036E8633CC85F6C21D4B9 |

| SHA256 | F01F9D74E48492BF5DE50CB4F6DF21B9F7120F4DB4CDE91FA761A0A8BD0EA524 |

| 編集日 | 2023-02-17 20:47:29 |

| コンパイラ | Microsoft Linker(14.29)[DLL32] |

表2 マルウェアの第2段階の詳細

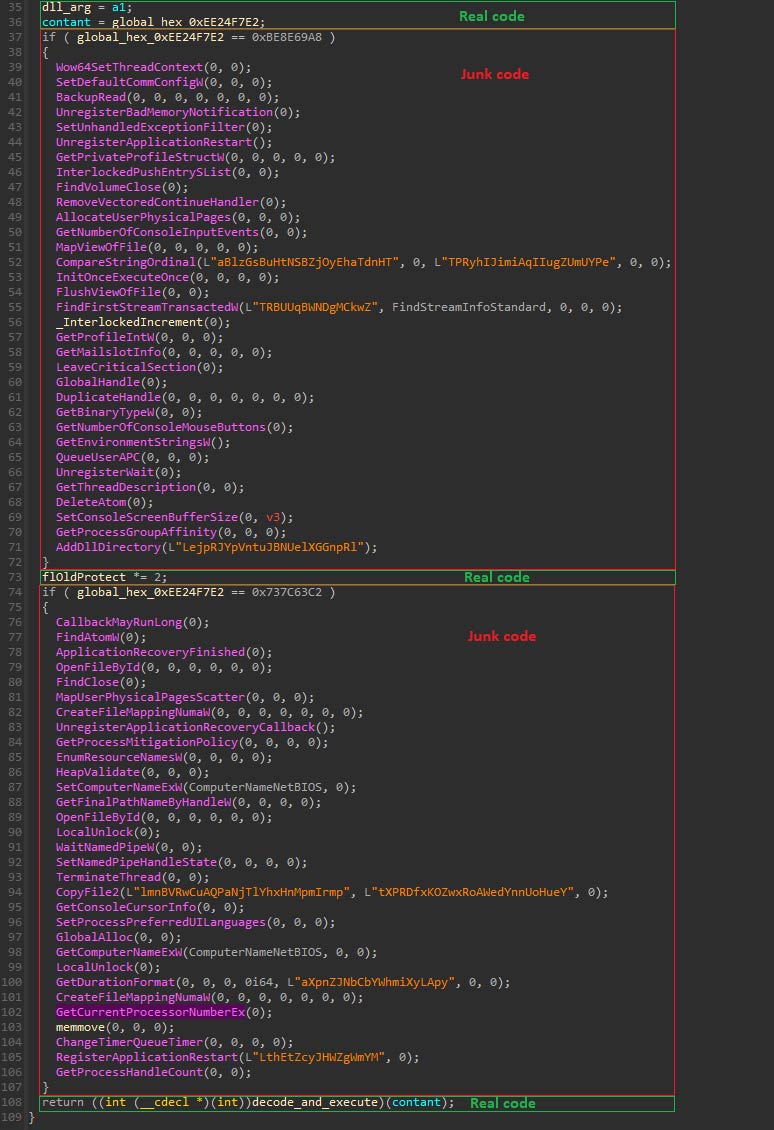

第 2 段階では、「yvibiajwi.dll」という名前の抽出された DLL を使用して、第 3 段階をロードして実行します。このファイルには、分析を妨げるジャンク コードが含まれています。

図10 投下された DLL サンプルで見つかったジャンクコード

DLL を実行すると、エクスポートされた関数「Niejgosiejhgse」が呼び出され、実行チェーンが継続されます。この関数は、カスタム XOR アルゴリズムを使用して、バイナリの末尾に配置された 150 MB バッファーの最初の 3808 バイトを Base64 デコードおよび復号化します。ただし、バッファの最初のチャンクを正常に復号化するには、数値コード 768376 を指定して有効な復号化キーを生成する必要があります。次に、マルウェアの第 3 段階であるシェルコードが提供されます。

| MD5 | C4C8DB4451C86F93DD4D00AB9CB32595 |

| SHA1 | 7ECE2848B93E0BDCF393421807A08F3F98EF4B52 |

| SHA256 | 8A9E38BCC89A0E843B1B3EE6465033715ED71FF25BA3B33FB8F97BE417FFC091 |

| ファイルサイズ | 155648 バイト (152 KB) |

表3 マルウェアのシェルコードの詳細

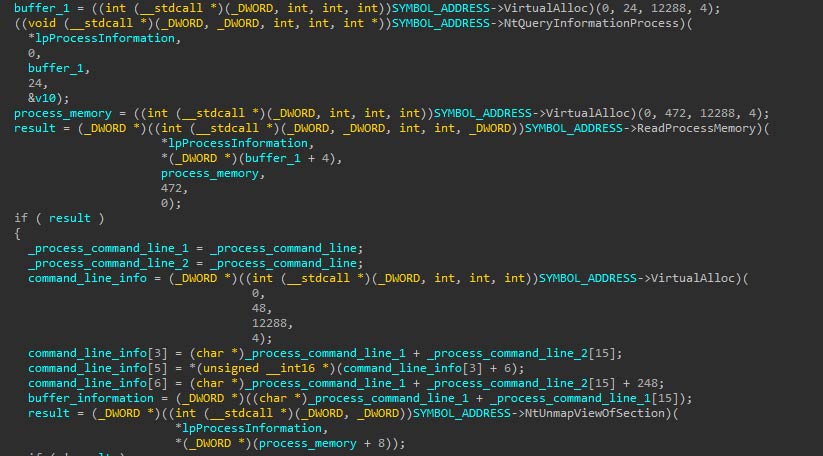

シェルコードは、別のカスタム XOR アルゴリズムを使用して残りの 150 MB バッファーを復号化し、シェルコードの最後に指定されたプロセスでプロセス ハロウイングを使用して挿入される PE ファイルを生成します。プロセス名が指定されていない場合は、「svchost.exe」が使用されます。この場合、対象となるプロセスは「explorer.exe」です。

図11 抽出されたシェルコードによって実行されるプロセスハロウイング注入の最初の部分

| MD5 | 905590EFCDC45E7EDBABC06FD99893B2 |

| SHA1 | C589CF6107D944B411F405EDEA571822AF1331FA |

| SHA256 | 84ACED3FA32BAE95F5182627742B316278C6FB0216D80F64032309A8F99399BE |

| ファイルサイズ | 151048 バイト (148 KB) |

| 編集日 | 2023-02-13 15:21:03 |

| コンパイラ | Microsoft Visual C/C++ |

表4 マルウェアの第4段階の詳細

マルウェアの第 4 段階では、「don-dns[.]com」コマンド アンド コントロール サーバーから別のバイナリをダウンロードして実行します。ただし、このドメインは分析時に利用できなかったため、サンプルを取得できませんでした。それでも、関連する他のサンプルのおかげで、このドメインを通じて配布された種類のサンプルは主にコモディティ マルウェアであると考えられます。

法執行機関から提供されたフォレンジック テレメトリに基づくと、被害者のマシンにインストールされていたコモディティ マルウェアは DanaBot のサンプルである可能性が高く、そのハッシュを以下に示します。

DanaBot サンプル

| ファイル名 | svchost.exe |

| MD5 | C176BEEC7F2220954469193969C3BCF9 |

| SHA1 | F811F77F5B53C13A06B43B10EB6189513F66D2A2 |

| SHA256 | E4F5EE78CF7F8147AB5D5286F4AF31DC94CFCED6913F3F5F5DAD8D87A8CBCA7C |

| ファイルサイズ | 4896768 バイト (4,67 MB) |

| 編集日 | 2022-01-27 01:20:26 |

| コンパイラ | Microsoft Visual C/C++(2010)[libcmt] |

表5 DanaBot の詳細

DanaBotは、ユーザーのシステムから機密情報を盗み出し、その後販売することを目的とした、よく知られたマルウェア・ファミリーです。

提供されたサンプルには、初期インストーラと最終的なDanaBotペイロードの2つのサンプルを見つけることができました。このマルウェアは、より多くのサンプルを展開する前の足がかりとして使用されているようです。

DanaBotのプラットフォームについては、すでに複数のブログで詳細に分析されているため、このブログ記事では、その内訳は紹介しません。代わりに、最終段階であると思われる次の段階で分析を続けます。

悪意のあるChrome拡張機能および関連するJavaScriptファイル

最終段階では、Chromeの拡張機能がGoogle Driveの拡張機能になりすまそうとします。その目的は単純で、Cookie、ブラウザ履歴、(現在の)タブ情報などのブラウザ情報を、Genesis Marketの運営者が(自動的に)使用できるように統一されたフォーマットで盗み出すことです。この拡張機能は、主に設定ファイルで構成され、Chromiumエンジンの公開APIをベースにしたメインコードとメールインジェクションコードを含んでいるのが興味深い。注目すべきは、他のブラウザ用のプラグインが存在する可能性があることです。マルウェアを別のChromiumベースのブラウザに移植するのは簡単ですが、プラグインを別のブラウザに移植するのはさらに作業が必要になる場合があります。

悪意のある拡張機能の初期インストールは、PowerShellの複数のステージを経由して行われます。被害者のデバイス上のOperaGX、Brave、Chromeのショートカットは、悪意のある拡張機能を読み込むためのコマンドラインインターフェイスフラグを追加して再現されます。

構成ファイル

| ファイルパス | SHA256 |

| ./app.html | D301A7D23E62AE2747777CDE00260DC5AB633361DAF80D338A24358FF2133F50 |

| ./config.js | 7BADA0A86AB9BF7826EFBFA22D963264B22D01DBD690306947091930C245A817 |

| ./ico.png | 7D1878C4A74F2B7C6DEB2EFB39AA4C1CEF86B8792EFD2022644437CAD6C48AF3 |

| ./manifest.json | D4E49C2DCB191BAA167E6B95A03581A7368803ED8C4261F6048E2AE574404468 |

| ./rules.json | 09AA1C09BD6316B4D8CC83BA1DBFA915C5A0802CAB8CD414A52B766A3E1D9FFE |

表6 悪意のある Chrome 拡張機能の構成関連ファイル

構成ファイルは、プラグインが必要とする権限のリストに関する情報を提供します。これらのアクセス許可は、被害者がアクセスするすべての URL に適用されます。一部の URL では、Cookie、現在開いているタブ、ブラウザーの履歴などの機密データへのアクセスが許可されます。

さらに、アプリケーションはロードされた Web ページを編集できるため、必要に応じてヘッダーを削除できます。コンテンツ セキュリティ ポリシー (CSP) メカニズムに関連するヘッダーが削除されるため、マルウェアはレンダリングされた Web ページにコードを挿入できます。

ソースコード

| ファイルパス | SHA256 |

| ./src/background.js |

F14592245EB90D57DD5A4C8DC38009E8C662D753D7FB95EDC00B65B91F30E779

|

| ./src/content/main.js |

ACCFF930CC6AA6AFA25B164BC35BC612EA5067B273F1C2EC66C44327E1CDBD2F

|

| ./src/functions/commands.js | EA47A4BE67A767C65838CD5382E2B59178EF6A0F5A8610645E324488F53AA2C6 |

| ./src/functions/csp.js | 65827A0E24CE36007307DB3F415A97E6E9DC8BD9504B025A39EE9805F021D599 |

| ./src/functions/exchangeSettings.js | 18B21E97E7B9FC3BC2A2F213F846BFD9E8E5D1DF674FC5643EF32BE5DC4AE5FF |

| ./src/functions/extensions.js | 380637E36765A4A2969687CF002C3A17ABDE1D1F460BBF85C536A36B8DD2758C |

| ./src/functions/getMachineInfo.js | 17E8FC8674D75114CC7FEB84DC52E42A9E2A7377E0DF6F11ADD850D5AECE135A |

| ./src/functions/injections.js | BCAA8B7CBB933B2B2DEEDAC426FD8C107F513918E1243902C3936C4009D945B6 |

| ./src/functions/notifications.js | 5AF7C0AD5425C6C3A631DD800DCB7E6035CEBF03210433914544D330063EBE49 |

| ./src/functions/proxy.js | 5CC418457BC22049B535CD99F4F3D79E8F348C84B6B88E9600546BBCFAEA5878 |

| ./src/functions/screenshot.js | D84CB4A6FB4D068AB1677A0A3DC1A606A46A1583E6676F2641703EFEC0D63BAF |

| ./src/functions/settings.js | 6C7032C4F5A90307B00DD0142FBCC6EF6C423ECDFA3CE942E2BAE4386DBBDBDB |

| ./src/functions/tabs.js | C0E554C1C620CC7200A1803B54A11AC15895A8D07BE65A7772089B2B8E441537 |

| ./src/functions/utils.js | FE84AD7571E4A518481DF52242E02415DE0B6CEFFF8F8B4F91EEEE407051F7CB |

表7 悪意のある Chrome 拡張機能の主なソース コード ファイル

上記のファイルには、Trellix 関連製品での検出名に CookieGenesis が含まれているため、ファイルの識別は簡単です。

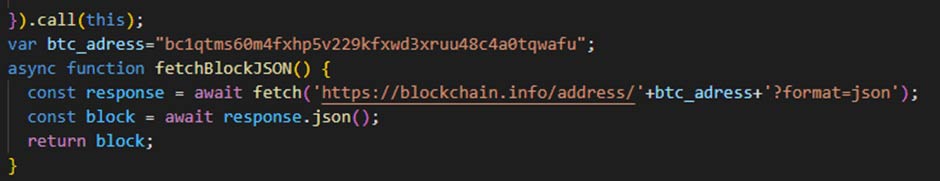

まず、マルウェアは、特定のビットコイン ウォレットのトランザクション情報 (「bc1qtms60m4fxhp5v229kfxwd3xruu48c4a0tqwafu」) からコマンド アンド コントロール (C&C) ドメインを取得します。照会された Web サイト Blockchain.info は無害な Web サイトです。

図12 HTTP リクエストを実行して最終的な C&C ドメイン サーバーを計算するコードスニペット

JSON ベースの応答には、トランザクション内の別の BTC アドレスが含まれています。2 番目のアドレス (「1C56HRwPBaatfeUPEYZUCH4h53CoDczGyF」) は base58 でデコードできます。その後、完全な文字列の部分文字列を計算して C&C アドレスを取得します。以下では、デコードされた値が人間が読める形式で示されています。

次に、パス「/api」がドメインに追加され、C&C アドレスが完成します。その後、マルウェアは被害者のブラウザとオペレーティングシステムに関する情報を取得して、初期化を続けます。

Web ソケットを使用して Web プロキシが設定され、サーバーアドレスは C&C サーバーによって指定されます。使用されるポートは 4343 です。さらに、コード インジェクションは C&C サーバーから取得され、本質的にマルウェアを「武装」させます。最後に、C&C からのコマンドがキューに入っているかどうかを確認します。

| コマンド | 説明 |

| extension | ブラウザー構成に、サポートされている新しい拡張機能を追加します。 |

| info |

以下に示すシステムとブラウザの情報を取得し、システムと設定構成に適用するインジェクションを C&C サーバーから取得します。

|

| push | 被害者に表示される通知を作成します。これをクリックすると、C&C サーバーから提供されたリンクが新しいタブで開かれます。 |

| cookies | ブラウザの Cookie を取得します。 |

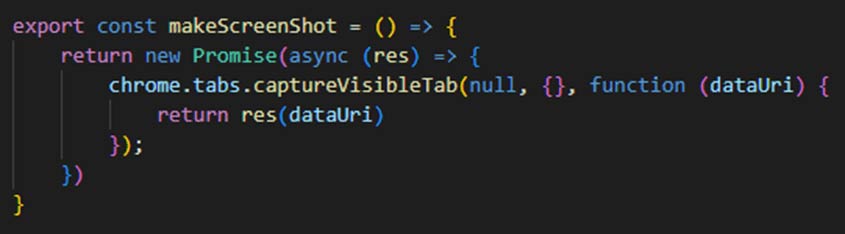

| screenshot | 現在のタブのスクリーンショットを撮ります。 |

| url | C&C サーバーから提供されたリンクを新しいタブで開きます。 |

| current_url | 現在のタブの URL を取得します。 |

| history | ブラウザの履歴を取得します。 |

| injects | C&C から特定の URL へのブラウザに適用するインジェクションを取得します。 |

| settings | 以下にリストされている 2 つのオプションのみを持つ設定構成を取得します。

|

| proxy | Web プロキシを有効または無効にします。 |

表8 悪意のある拡張機能がサポートするコマンド

図14 現在のタブのスクリーンショットを取得するためのコードスニペット

このマルウェアには、暗号通貨交換機能に関連する特定のメッセージイベントの作成を監視するリスナーが含まれており、これらのメッセージの情報を取得して、C&C サーバーに流出させます。サポートされているメッセージタイプのリストは次のとおりです。

- exchange-settings

- exchange-create-account

- exchange-set-all-balances

- exchange-set-balance

- exchange-get-address

- exchange-set-withdraw

- exchange-coinbase-get-ext

Email インジェクション コード

| ファイルパス | SHA256 |

| ./src/mails/gmail.js | 0E3369B689948B9F009FE2F8EEDF0CA977C53EBDCF19AB5DA656C329E3A2E394 |

| ./src/mails/hotmail.j | D094428BFA619D2E0C5139491B84E4EC0FECB325F346E28F9E0BDA7860DFC9AB |

| ファイルサイズ | 155648 バイト (152 KB) |

表9 悪意のある Chrome 拡張機能の電子メール インジェクションファイル

拡張機能の最後の部分は、Web 電子メール アプリケーションでのコード インジェクションに関連しています。挿入されたコードは、仮想通貨取引所のアカウントが侵害されたと被害者に思わせることを目的としています。サンプルがこのような攻撃を実行する方法は次のとおりです。

- ブラウザのタブのメール アプリケーションが Gmail、Outlook、Yahoo のいずれであるかを確認します。

- 次の仮想通貨取引所のいずれかからの資金の引き出しを要求するメッセージがユーザーにあるかどうかを確認します。

- Binance

- Bybit

- OKX

- Kraken

- KuCoin

- Bitget

- Bittrex

- 電子メールを変更して、不審なアクティビティが検出されたため、ユーザーがアカウントを確認する必要があるという警告を含めます。

この攻撃の背後にある考え方は、被害者に暗号通貨アカウントへのアクセスを強制し、前述の機能を使用して機密情報を抽出することであると考えています。

ビットコインウォレット

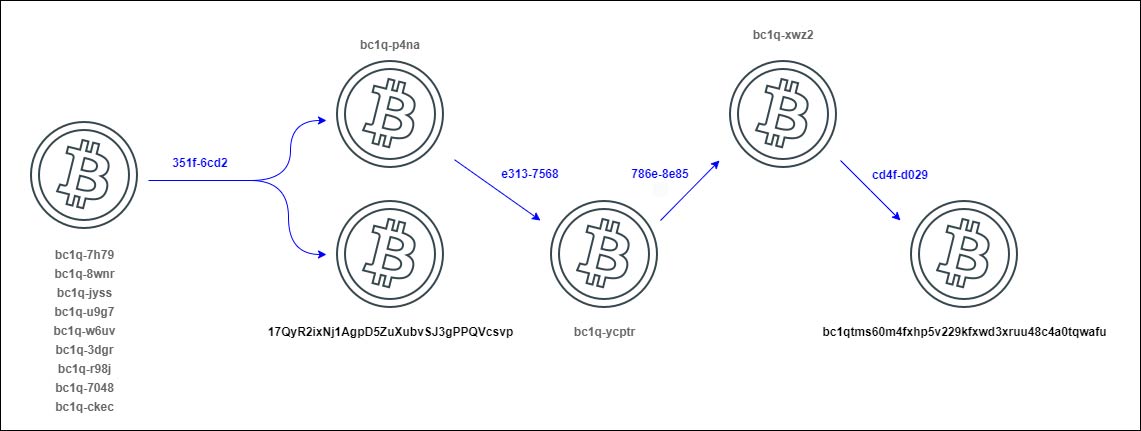

最終的な C&Cドメイン (「bc1qtms60m4fxhp5v229kfxwd3xruu48c4a0tqwafu」) を取得するために使用されたビットコインウォレットは、C&Cサーバーの派生元であるビットコインウォレット (「1C56HRwPBaatfeUPEYZUCH4h53CoDczGyF」) に対して 1 つのトランザクションを実行しました。このウォレットは攻撃者によって制御されていないと考えられます。C&C ドメインを取得するためにデコードされる文字列を設定するために、少額の金額 (0.00056949 BTC、2023 年 2 月 6 日の時点で 15 米ドル未満) を送金しただけです。

bc1-wallet には、「bc1qkr46e27y9xh367n4pgdqjw544d2nlyxgwjxwz2」からの 1 つの着信トランザクションがありました (開始は似ていますが、異なるアドレスに注意してください)。このアドレスは、BTC アドレス「bc1qnvg0hqp343eewr08uh3fl86ggk4srtfwanp4na」にさかのぼることができる他のアカウントからも資金を受け取りました。このアドレスは、925BTC のアドレスから 925BTC のトランザクション (「351fe6493f9a97eb55bd6a4a678c63fcbe96edce0f09a074323ee5c95cb46cd2」) でお金を受け取りました。このトランザクションには、興味深いコインベース ウォレット (「17QyR2ixNj1AgpD5ZuXubvSJ3gPPQVcsvp」) も含まれており、一部の研究者は、ロシアとウクライナの戦争が始まったときにロシアのオリガルヒに関連付けました。基礎となるすべての研究文書が揃っているわけではなく、リンクされた研究の信頼性を確認できないことに注意してください。

図15 17QyR2ixNj1AgpD5ZuXubvSJ3gPPQVcsvp ウォレットを、悪意のある拡張機能が CnC を取得するために使用するウォレットにリンクするビットコイン トランザクション フロー

MITRE テクニック

このブログで取り上げた悪意のあるファイルに関連する MITRE ATT&CK の手法を以下に示します。

| 戦術目標 | ATT&CKテクニック(テクニックID |

| Execution | T1204.002 ユーザーの実行: 悪意のあるファイル

T1059.007 コマンドおよびスクリプト インタープリター: JavaScript

|

| Persistence> | T1176 ブラウザ拡張機能 |

| Defense Evasion | T1055.012 プロセス インジェクション: プロセスの空洞化 |

| Credential Access | T1539 Web セッション Cookie を窃取 |

| Discovery | T1082 システム情報ディスカバリ

T1497.002 仮想化/サンドボックス回避: ユーザー アクティビティベースのチェック

|

| Collection | T1113 画面キャプチャ |

| Command and control | T1071.001 アプリケーション層プロトコル: Web プロトコル

T1568 動的解像度

T1102.001 Web サービス: デッド ドロップ リゾルバー T1090.002 プロキシ: 外部プロキシ T1105 Ingress ツール転送 |

表10 分析されたサンプルの MITRE ATT&CK 戦術とテクニック

カバレッジ

法執行機関によって Trellix と共有された悪意のあるバイナリは、検出ロジックに追加され、2023 年 4 月 4 日に VirusTotal を介してコミュニティと共有されました。

| 製品 | サイン |

| Endpoint Security (ENS) | DanaBot.b trojan Dropper-FXP!66BCDBE3305B trojan GenericRXVL-TW!7FAFFE72F822 trojan Packed-GEE!C176BEEC7F22 trojan GenericRXVM-CY!C03138967D15 trojan Danabot-encoded.a Trojan-FUFH!AFCF223C3D9A JS/CookieGenesis.a JS/CookieGenesis.b |

| Endpoint Security (HX) | Gen:Variant.Zusy.450937 Gen:Variant.Zusy.451910 Trojan.GenericKD.65607926 Gen:Variant.Zusy.450937 |

| Network Security (NX) Detection as a Service Email Security Malware Analysis File Protect |

Trojan.JS.CookieGenesis FE_Loader_Win32_Generic_408 FE_Trojan_Raw32_Generic_78 FEC_Trojan_JS_CookieGenesis_74 FEC_Trojan_JS_ CookieGenesis _76 FEC_Trojan_JS_ CookieGenesis _77 FEC_Trojan_JS_ CookieGenesis _78 Suspicious Process Trimmed Setup Error Activity |

表11 Trellix の悪意のある Genesis サンプルの検出シグネチャ

修復のアドバイス

世界の法執行機関は、オランダ警察が開始したCheckYourHackにより、消費者が自分のデータがジェネシス・マーケット経由で取得・販売されたかどうかを確認するよう促しています。あなたの電子メールアドレスがデータセットの一部である場合、警察から報告および修復のアドバイスを含むフォローアップメールが届きます。

以下に、影響を受けた場合の最善の保護方法を示します。

- アンチウイルスを更新し、システムの完全スキャンを行い、マルウェアを削除する。

- オンラインサービスのパスワードはすべて変更する。

- 可能であれば、個人データをそのままにして、コンピュータを工場出荷時の状態に完全に復元する。それ以外の場合は、ブラウザのキャッシュとCookieをクリアする。

- オンラインサービスにおいて、以下のように強力なMFA(アプリ、OTP、トークンOTP、FIDOまたはPKIベース)を有効にする。

- パスワードやクレジットカード情報などの個人情報は、ブラウザに保存しない。

- クラックされたソフトウェアや海賊版のソフトウェアをインストールしない。

- ソフトウェアをダウンロードするWebサイトが、ソフトウェア提供者のオリジナルWebサイトであるかどうかを常に確認する。

組織と管理者のためのベストプラクティス

組織の場合、予防とアイデンティティおよびアクセス管理のために、以下のベストプラクティスに従う必要があります。なお、いくつかのガイダンスはTrellix固有のものです。

-

- フィッシングについてユーザーをトレーニングし、フィッシングを特定する方法 – すべてのユーザーに対してテスト フィッシング メールを使用してトレーニングを繰り返す。ユーザーは、リンクや添付ファイルに関して注意を払う必要がある。

- パスワードで保護されたアーカイブは、ほとんどのメールスキャンやWebプロキシを通過してしまうので、十分に注意する

- ファイル拡張子を確認する:JPG、PDF、Documentは、アイコンの見た目とは異なる場合があります!JPG、PDF、Documentは、アイコンの見た目とは違うかもしれません。アイコンで偽装された実行ファイルである可能性もあります。

- Webコントロールを導入し、不明なWebサイトや未分類のWebサイトへのアクセスをブロックする。

- インターネットとの通信から未知のアプリケーションをブロックまたは報告する – ファイアウォールソリューション(Trellix Endpoint Security (ENS))で行うことができる。

- Adaptive Threat Protection (ATP)を導入し、未知のプロセスに対してDynamic Application Containment (DAC)を設定し、実行できることを制限する。

- Exploit Preventionを有効にし、「Suspicious Double File Extension Execution」の署名を有効にする (署名 413)。

- Exploit Prevention Expert ルールでセッションCookieを保護する。

- セッションCookieにアクセスするPowerShellまたは未知の/含まれるプロセスに対してトリガーするExpertルールを実装する。

- C:\Users\**\AppData\Local\Google\Chrome\User Data\Default\Network\**\*.*

- C:\Users\**\AppData\Roaming\Mozilla\Firefox\Profiles\**\*.*

- C:\Users\**\AppData\Local\Microsoft\Edge\User Data\Default\Network\**\*.*

- Endpoint Detection and Response (Trellix EDR)を実装する。Web プロトコルの悪用、プロセス インジェクション、ツール転送など、特定されたテクニックの一部を検出できます。

- 強力で深い電子メールスキャンを実施する。

- 強力で深い Web ゲートウェイと未分類の Web サイトのブロックを実装し、必要に応じて Web サイトを追加するための迅速で信頼できる手順を用意する。

- CISAが概説するアイデンティティおよびアクセス管理(IAM)のベストプラクティスを適用する。

- クレデンシャルの盗難や権限の乱用について、現在の可視性と検出能力を確認する。

- フィッシングについてユーザーをトレーニングし、フィッシングを特定する方法 – すべてのユーザーに対してテスト フィッシング メールを使用してトレーニングを繰り返す。ユーザーは、リンクや添付ファイルに関して注意を払う必要がある。

Trellix XDRは、様々なIAMやEDRシステムからログを収集し、潜在的な誤用やエスカレーションを検出するための相関関係を提供することができます。

まとめ

ジェネシス・マーケットの破壊は、世界規模で個人や企業の生活を混乱させながら、犯罪者が安全安心ではないことを示す、また別の成功したテイクダウンです。Trellixと当社のAdvanced Research Centerとして、この国際的な法執行活動に貢献し、その役割を果たせたことを誇りに思います。私たちは、顧客の安全だけでなく、すべての人の(デジタル)安全を確保するために、この分析結果を公に知らせることを目的としています。

Appendix A – IoC

ハッシュ

初期感染ベクトル

fb67f006c56ab5f511be9a7b14787396fc17f587188e7da05dfdec4ebf28f924

c700c6d555983cb2af297ca854143de7f92e3ec88a975dcb4570376b75c38e34

8a9e38bcc89a0e843b1b3ee6465033715ed71ff25ba3b33fb8f97be417ffc091

00a258de9d8e2b21e444b8aa0666d498e120bca9195c64a60e3076708e111fab

22c835f2af4b2020f314cb98fcd591fdccd3b0da155e934548f6109ebabff707

6f91c7b8e6d50bc6d0b7591cdcd3b8594107cb0bbdd44c5031fd938365087f68

DanaBot のサンプル

08a33b5312b9e7a3fe0ab5f82705646df372fd0c4ed5c61a32344682ed40c08a

06c4dec4787206be38e5d6226b8a82f81270eea893cd6c8deca82e6118fdeed8

e4f5ee78cf7f8147ab5d5286f4af31dc94cfced6913f3f5f5dad8d87a8cbca7c

e956066bf3c9f18728111c112c457431bd4f2649f8d7d2049b772f55e9561dc0

531b5db554ddb65534936ba3329a68a8b127b4ef46d344317d922d4c342a29f3

悪意のあるChrome拡張機能のJavaScriptファイル

f14592245eb90d57dd5a4c8dc38009e8c662d753d7fb95edc00b65b91f30e779

accff930cc6aa6afa25b164bc35bc612ea5067b273f1c2ec66c44327e1cdbd2f

ea47a4be67a767c65838cd5382e2b59178ef6a0f5a8610645e324488f53aa2c6

65827a0e24ce36007307db3f415a97e6e9dc8bd9504b025a39ee9805f021d599

18b21e97e7b9fc3bc2a2f213f846bfd9e8e5d1df674fc5643ef32be5dc4ae5ff

380637e36765a4a2969687cf002c3a17abde1d1f460bbf85c536a36b8dd2758c

17e8fc8674d75114cc7feb84dc52e42a9e2a7377e0df6f11add850d5aece135a

bcaa8b7cbb933b2b2deedac426fd8c107f513918e1243902c3936c4009d945b6

5af7c0ad5425c6c3a631dd800dcb7e6035cebf03210433914544d330063ebe49

5cc418457bc22049b535cd99f4f3d79e8f348c84b6b88e9600546bbcfaea5878

d84cb4a6fb4d068ab1677a0a3dc1a606a46a1583e6676f2641703efec0d63baf

6c7032c4f5a90307b00dd0142fbcc6ef6c423ecdfa3ce942e2bae4386dbbdbdb

c0e554c1c620cc7200a1803b54a11ac15895a8d07be65a7772089b2b8e441537

fe84ad7571e4a518481df52242e02415de0b6cefff8f8b4f91eeee407051f7cb

0e3369b689948b9f009fe2f8eedf0ca977c53ebdcf19ab5da656c329e3a2e394

d094428bfa619d2e0c5139491b84e4ec0fecb325f346e28f9e0bda7860dfc9ab

561f021f3b4f69705ed9e93cba53f8197cb2fd8c56c1e7fae9a622b5be4740ee

BTCアドレス

bc1qtms60m4fxhp5v229kfxwd3xruu48c4a0tqwafu

IPアドレス

142[.]11.244.14

104[.]234.119.29

104[.]234.10.89

23[.]254.253.134

ドメイン

ユーラビット[.]com

ドンドンズ[.]コム

URL(一部の変数が括弧内に含まれていることにご注意ください)

https://you-rabbit[.]com/api/machine/commands?uuid={uuid}

https://you-rabbit[.]com/api/machine/set-command

https://you-rabbit[.]com/api/exchange/settings

https://you-rabbit[.]com/api/exchange/create-account

https://you-rabbit[.]com/api/exchange/set-all-balances

https://you-rabbit[.]com/api/exchange/set-balance

https://you-rabbit[.]com/api/exchange/get-address?{msg_params}.

https://you-rabbit[.]com/api/exchange/set-withdraw

https://you-rabbit[.]com/api/machine/set-grabber-info

https://you-rabbit[.]com/api/machine/init

https://you-rabbit[.]com/api/machine/injections?uuid={uuid}

https://you-rabbit[.]com/api/machine/settings

https://don-dns[.]com/hittest.php?a={token}&id={id}

※本ページの内容は2023年4月5日(US時間)更新の以下のTrellix Storiesの内容です。

原文:Genesis Market No Longer Feeds The Evil Cookie Monster

著者:John Fokker, Ernesto Fernández Provecho and Max Kersten