マカフィーのATRチームでは、ライフライン、エンターテイメント、金融、医療、通信を含む幅広い業界を襲うグローバルな組織的データ窃盗「Operation GhostSecret」(以下、GhostSecret)について詳細を分析しました。この脅威の概要については、「北朝鮮のサイバー犯罪集団「Hidden Cobra」による世界規模のサイバー攻撃 幅広い業界でデータ流出被害」で紹介しましたが、今回はこの攻撃を深く掘り下げて分析した内容をお伝えします。

目次

はじめに

この攻撃は、北朝鮮の国家的支援を受けているサイバー犯罪集団「Hidden Cobra」に関連する複数のインプラント、ツール、マルウェアの亜種を利用しており、インフラストラクチャーは現時点でアクティブなままです。

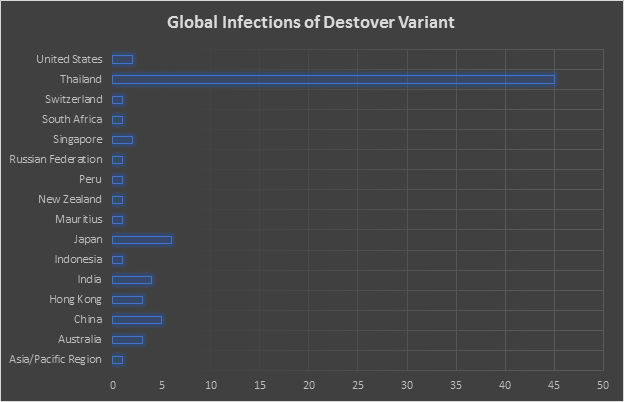

マカフィーAdvanced Threat Research(ATR)チームの行なった調査によるとこの攻撃では、悪意ある者がトルコの金融機関を狙った「Bankshot」に似た機能を備えた未知のインプラントを含む複数のマルウェアインプラントを使用したことが明らかになりました。 3月18日から26日の間に、世界の複数の地域でマルウェアが作動しているのが観察されました。この新しい亜種は、2014年のソニーピクチャーズの攻撃で使用されたDestoverマルウェアに一部類似しています。

今回、ATRチームは、これまで知られていなかったインプラントであると思われるProxysvcを発見しました。また、さらに複数の制御サーバーが見つかり、未だアクティブで、これらの新しいインプラントに関連付けられています。 Proxysvcは2017年のDestoverの亜種と一緒に使用され、2017年中頃から検出されることなく作動してきたようです。

GhostSecretの背後にいる攻撃者は、ソニーピクチャーズの攻撃で使用されたEscadというバックドア型のDestoverにあるインプラントでFakeTLSが使用していたSSL証明書など、以前の脅威と同様のインフラストラクチャーを使用していました。私たちは技術的分析や遠隔測定、提出されたデータなどから、これは「Hidden Cobra」グループの仕業だとの確証を得ました。ATRチームは、2018年3月にトルコの銀行を狙った攻撃の際に、「Hidden Cobra」グループの活動を検知しました。これはGhostSecret攻撃の初期段階の動きだったと考えられます。この脅威のグローバルな側面の詳細については、上述のとおり本件の概要を述べたブログ記事をご参照ください。

分析

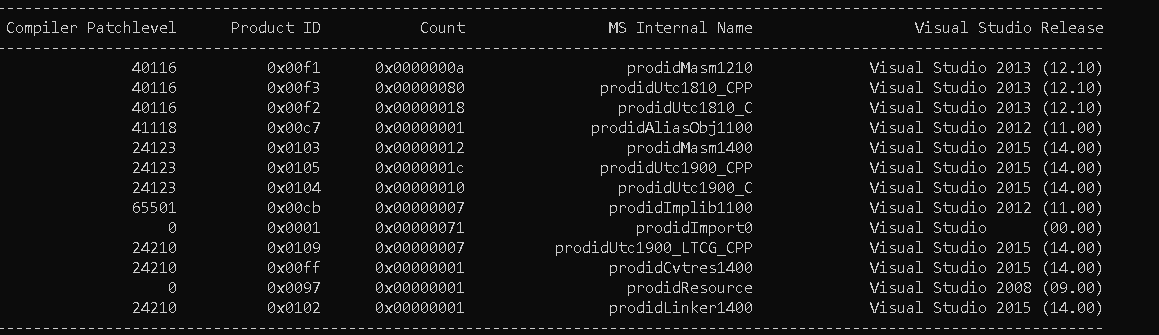

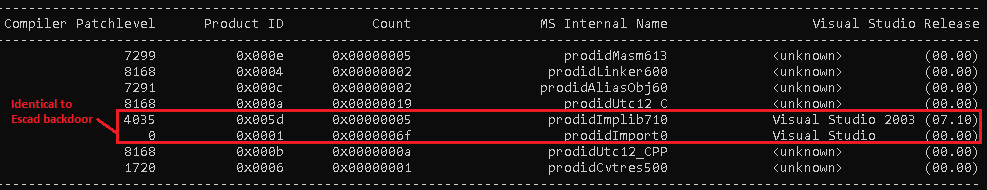

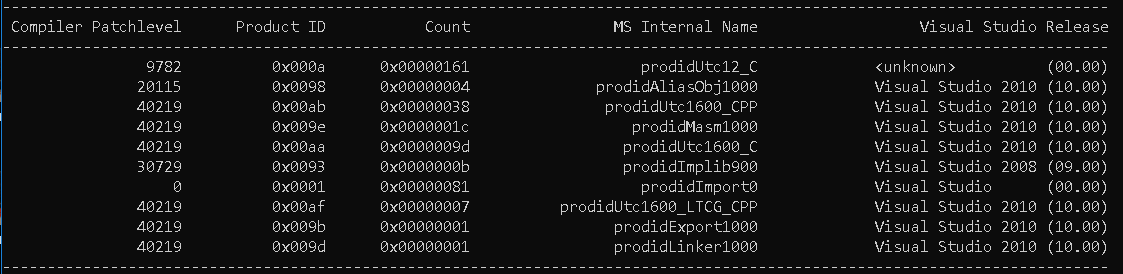

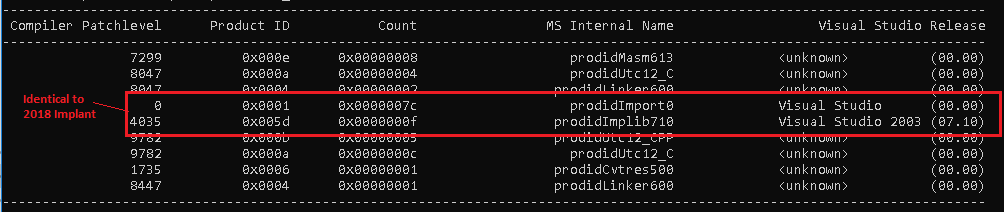

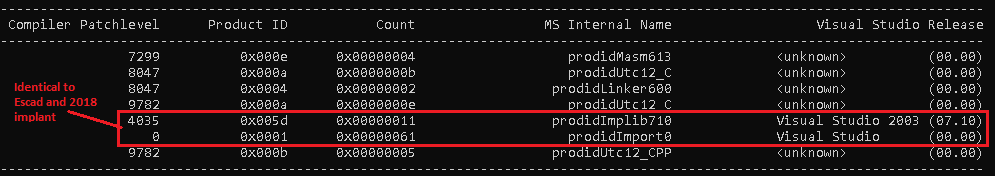

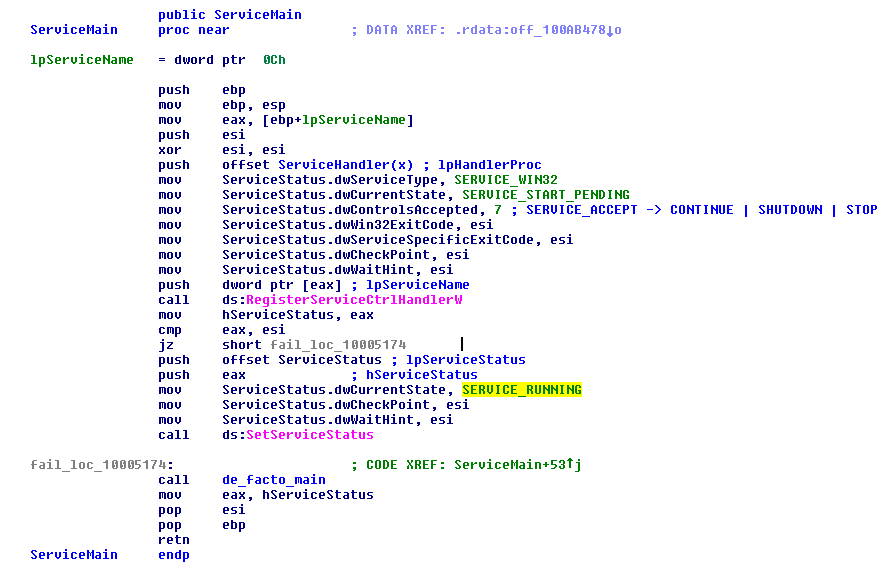

ATRチームは、2018年2月中旬に発生した未知のデータ収集インプラントを検知しました。このインプラントは、「Hidden Cobra」が以前作成したインプラントの派生物で、Bankshotと同様の機能を備えており、「Hidden Cobra」の他のインプラントとコードを共有しています。ただしこの亜種はBankshotに基づいていません。PEリッチヘッダーデータを分析した結果、2つのインプラントが異なる開発環境でコンパイルされていることがわかりました。 (PE リッチ ヘッダーは、Windowsの実行可能ファイルの文書化されていない部分で、プログラム作成に使用するMicrosoftコンパイラーとリンカーを識別する固有の情報を示してくれます。そのためマルウェアの異なる亜種の間の類似点を特定し、共通の開発環境を確立するために役立ちます。)コードとPEリッチヘッダーは、Bankshot、Proxysvc、Destover亜種のインプラントはそれぞれ異なる種別だと示している一方、同時に現在「Hidden Cobra」が使用しているツールと重複したコードと機能も含まれています。

新しい2月のインプラントのPEリッチヘッダーデータを2014年のソニーピクチャーズの攻撃の直前のBackdoor.Escad(Destover)の亜種と比較したところ、シグネチャーは同一であることが判明しました。 Destoverの亜種のコードは2015年の亜種と83%類似し、私たちの分析したBackdoor.Escad亜種と同じPEリッチヘッダーシグネチャーを含んでいます。 したがって新しいインプラントは恐らくDestoverの構成要素の派生物と考えられます。 このインプラントはDestoverの以前のよく知られているサンプルの直接のコピーではないと判断されます。 むしろ、「Hidden Cobra」は以前のバージョンの機能を使って新しいハイブリッドの亜種を作成したのです。

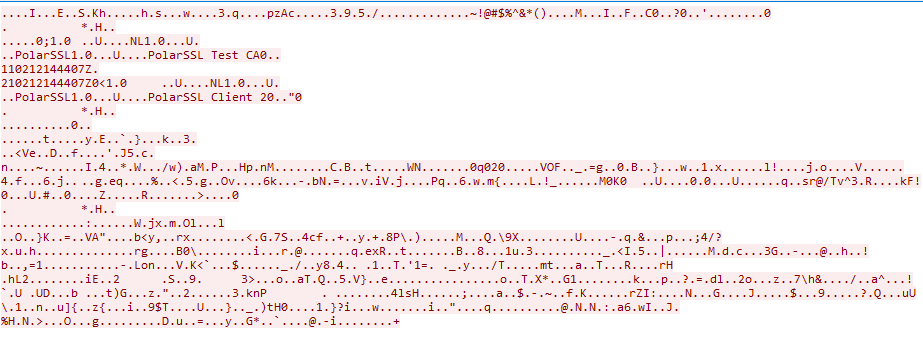

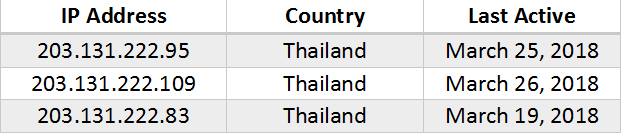

2月のインプラントfe887fcab66d7d7f79f05e0266c0649f0114ba7cは、コンパイルされた2日後の2月14日に米国の身元不明のある人物から提供されました。 この韓国語ファイルは、制御サーバーのIPアドレス203.131.222.83を使用していました。 このインプラントは、制御サーバーのアドレス以外は、2017年の未知のサンプル(8f2918c721511536d8c72144eabaf685ddc21a35)とほぼ同じです。 2017年のサンプルのアドレスは14.140.116.172です。 両方のインプラントは、以前「Hidden Cobra」インプラントで見られたPolarSSLとFakeTLSを使用しています。 PolarSSLライブラリは、Sony Picturesの事件以来、数々のインプラントに出現しており、インプラントBackdoor.Destoverでは独占的に使用されています。 このインプラントは、ポート443を介してトラフィックを送信するカスタムコントロールサーバープロトコルを組み込んでいます。実装では、標準のSSLではなく、カスタム形式でパケットをフォーマットし、SSL経由で送信します。それで偽TLSと呼ばれています。 Backdoor.Escadと比較すると、制御サーバーのトラフィックはほぼ同じです。

IPアドレス14.140.116.172をさらに調査すると、インフラストラクチャー全体に関わる隠しコンポーネントが見つかります。 Proxysvc.dllには、ハードコードされたIPアドレスのリスト(前のアドレスを含む)があり、どれもインドになっています。 このコンポーネントは名称にもかかわらずSSLプロキシではなく、インバウンド制御サーバー接続用にポート443でリッスンする独自のデータ収集およびインプラントインストールコンポーネントです。

Proxysvcは、3月22日に公的・私的の情報源が米国の某事業体から最初に収集しました。このコンポーネントの実行可能なドロッパーは、3月19日に韓国から提出されました。3月16日〜21日に実施されたマカフィーテレメトリ分析により、Proxysvcコンポーネントがすでに使用されていることが検知されました。私たちの調査では、このリスナー構成要素が主に高等教育機関で検出されています。我々は、このコンポーネントがコア制御サーバー インフラストラチャーに関与していると考えています。感染対象のシステムが接続されているかを知る必要があった攻撃者が意図的にこれらのターゲットを選択したのです。このデータはまた、このインフラストラクチャーが発見される前に1年以上稼働していたことを示しています。ATRチームは、このコンポーネントが11カ国のシステムで動作していることを発見しました。 Proxysvcの機能が限られているため、攻撃者のデータ収集と複雑なインプラントやインフラストラクチャーのインストールを可能にするための、SSLリスナーの隠れたネットワークの一部であるようです。 SSLリスナーは、ハードコードされたアドレスのリストではなく、複数の制御サーバー接続をサポートしています。ハードコードされたIPアドレスに依存せず、インバウンド接続のみを受け入れることで、制御サービスは知られないままでいられるのです。

2018年のDestover亜種のインプラントは、3月14日から3月18日の間に17カ国の組織で出現しました。影響を受けた組織は、電気通信、医療保健、金融、ライフライン、エンターテインメント業界等です。

制御サーバー

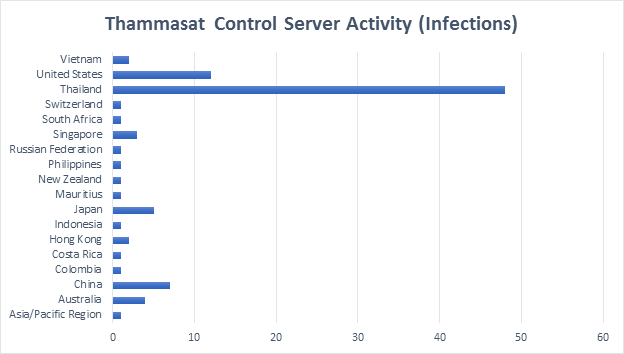

コントロールサーバーのインフラストラクチャーをさらに詳しく調査すると、2018年2月のインプラントで使用されたコントロールサーバー203.131.222.83に関連付けられたSSL証明書d0cb9b2d4809575e1bc1f4657e0eb56f307c7a76が見つかります。 このサーバーはタイのバンコクのタマサート大学にあり、ソニーピクチャーズ攻撃用のインプラントの制御サーバーも同じ組織がホストでした。 このSSL証明書は、ソニーピクチャーズの攻撃以降、「Hidden Cobra」攻撃で使用されています。 この証明書を分析すると、同じPolarSSL証明書を使用する別の制御サーバーが新たに見つかります。 マカフィーテレメトリデータをさらに分析すると、2018 Destover様のインプラントと同じネットワークブロック内に2つのアクティブなIPアドレスが表示されます。

インプラントの由来

Destoverの亜種は、2015年に開発されたコードから発生しているとマカフィー ATRは判断しました。このコードは、2017年と2018年に浮上してきた亜種の中に再び出現してきました。機能はほぼ同じ、コマンドに若干の変更が加えられ、リッチPEヘッダー情報に基づく同一の開発環境でした。

両方のインプラント(fe887fcab66d7d7f79f05e0266c0649f0114ba7cと8f2918c721511536d8c72144eabaf685ddc21a35)は、2015年のコードに基づいています。 2015年8月8日にコンパイルされたインプラント7fe373376e0357624a1d21cd803ce62aa86738b6と比較すると、2018年のインプラントと83%の類似率であると判明しました。

主要な類似点と相違点は以下の通りです。

類似点

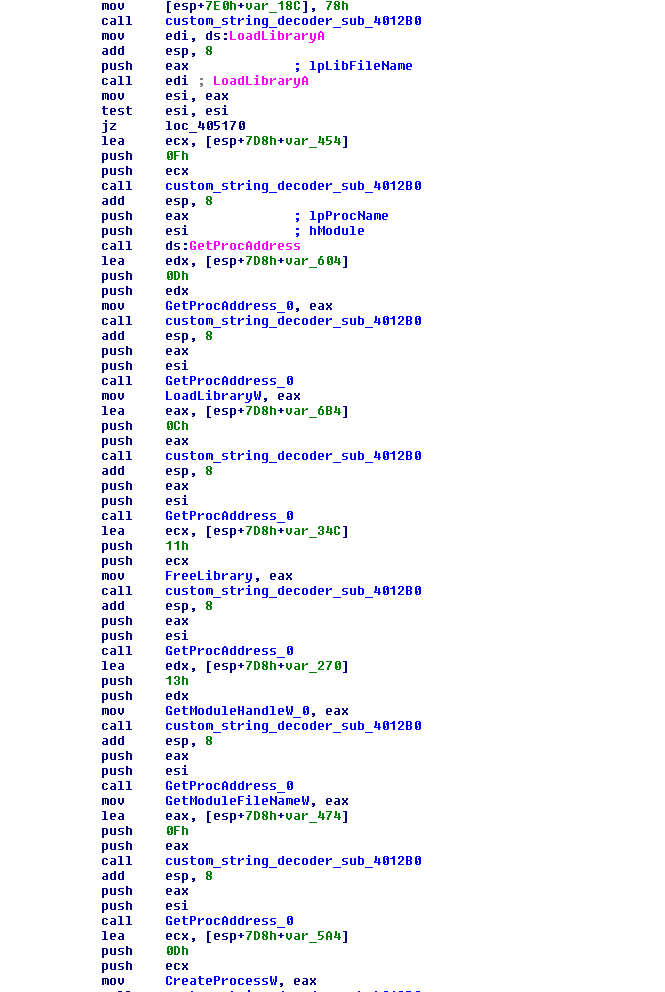

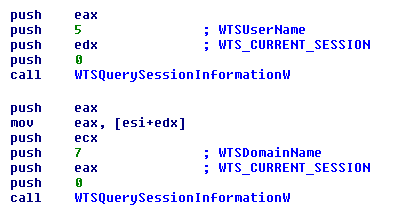

- どちらの亜種も、GetProcAddressを使用してAPIインポートを動的に構築します。アクティブなリモートセッションのユーザー名とドメイン名を収集するwtsapi32.dllも含まれます。

- どちらの亜種にも制御サーバーが発行したコマンドIDに基づき、さまざまな機能があります。

- 両方のマルウェアの共通の機能は以下の通りです:

- ディレクトリにファイルをリスティング

- 恣意的なプロセスを作成

- 制御サーバーから受信したデータをディスク上のファイルに書き込む

- すべてのドライブの情報を収集

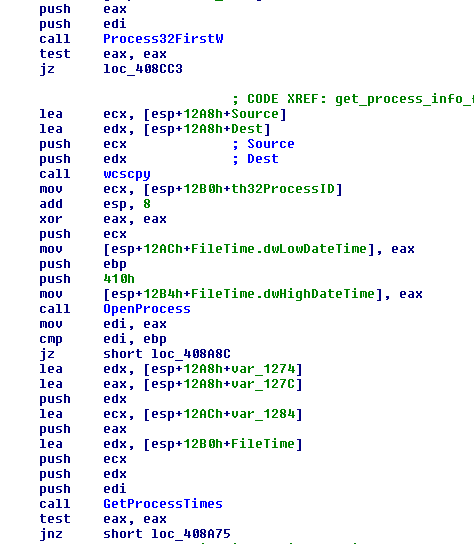

- すべてのプロセスのプロセス時間を収集

- 特定のファイルの内容を制御サーバーに送信

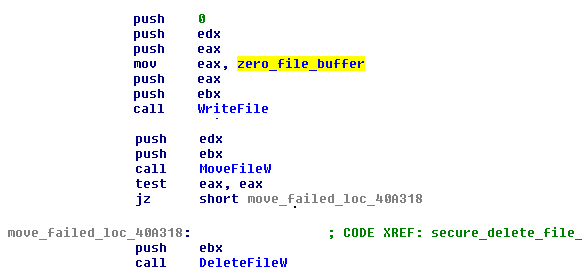

- ディスク上のファイルを消去し削除

- インプラントの現在の作業ディレクトリを設定

- ディスク・スペース情報を制御サーバーに送信

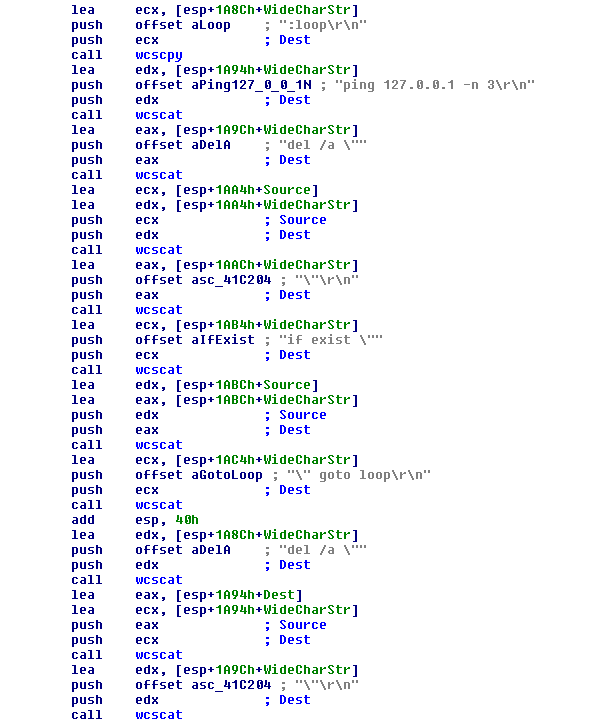

- どちらの亜種も、バイナリをシステムから削除するのにバッチファイルメカニズムを使用します

- どちらの亜種もシステム上でコマンドを実行し、一時ファイルに出力を記録し、ファイルの内容をコントロールサーバーに送信します

相違点

2015年のインプラントにあった次の機能は、2018年の亜種にはありません。

- 特定のユーザーとしてプロセスを作成

- 特定のプロセスの終了

- 特定のファイルを削除

- 特定のファイルのファイル時間を設定

- 現在のシステム時間を取得して制御サーバーに送信

- ディスク上のファイルの内容を読み込む。 指定されたファイルパスがディレクトリの場合は、ディレクトリの内容をリスティング

- ファイルの属性を設定

2015年のインプラントには、接続する必要があるIPアドレスのハードコードされた値が含まれていません。 その代わりに、connect()APIがポート443と制御サーバーのIPアドレスを指定するために使用する、ハードコードされたsockaddr_inデータ構造(バイナリの終わりの前に0x270バイトに配置されています)が含まれています。

- 193.248.247.59

- 196.4.67.45

これらの制御サーバーは、いずれもPolarSSL証明書d0cb9b2d4809575e1bc1f4657e0eb56f307c7a76を使用しました。

Proxysvc

一見すると、SSLリスナーのProxysvcは、(中間者(MITM)のトラフィック傍受を実行する)プロキシ設定ツールのように見えます。 しかし、サンプルをより詳細に分析すると、制御サーバーからコマンドを受信するためにSSL over HTTPを使用するインプラントがもう1つあります。

Proxysvcはダウンローダーで、主な機能は攻撃者の制御アドレスを漏らさずにエンドポイントに追加のペイロードを配信することのようです。 このインプラントは、偵察およびその後のペイロード設置に関しては限定的な機能しかありません。 このインプラントは、スタンドアローンプロセスとしても実行できるサービスDLLです。

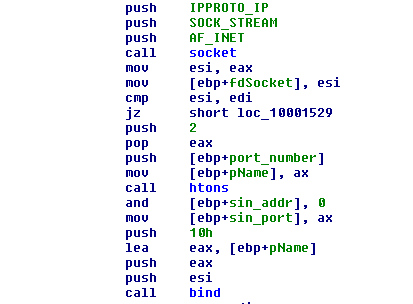

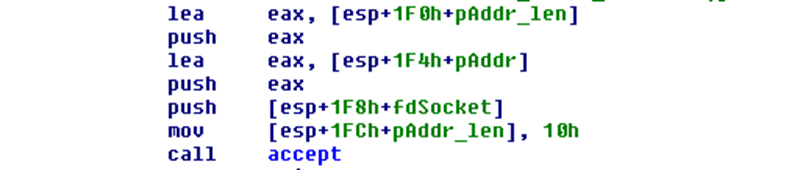

インプラントは、制御サーバーのIPアドレスまたはURLに接続できません。 そのかわり制御サーバーからのコマンドを受け入れます。 インプラントは、着信接続のためポート443にバインドしてリッスンします。

Proxysvcは制御サーバーからの接続を受け入れ、興味深いことに IPアドレスのリストと照合して、着信接続が次のいずれのアドレスからもないことを確認します。 着信要求がこれらのいずれかから来た場合、インプラントはゼロ応答(ASCII “0”)を行い、接続をシャットダウンします。

- 121.240.155.74

- 121.240.155.76

- 121.240.155.77

- 121.240.155.78

- 223.30.98.169

- 223.30.98.170

- 14.140.116.172

SSL リスナーの機能

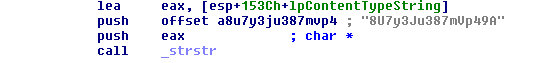

インプラントは、制御サーバーからHTTPベースのコマンドを受け取り、HTTPヘッダーからHTTP コンテンツタイプおよびContent-Lengthを解析します。 HTTP コンテンツタイプが次の値と一致する場合、インプラントは制御サーバーによって指定されたコマンドを実行します。

コンテンツタイプ: 8U7y3Ju387mVp49A

インプラントには以下の機能があります。

- 制御サーバーから受信した実行可能ファイルを一時ファイルに書き込んで実行

- システム情報を収集し、制御サーバーに送信。 エンドポイントから収集されたシステム情報には以下が含まれます。

- エンドポイントのMACアドレス

- コンピュータネーム

- HKLM \ Software \ Microsoft \ Windows NT \ CurrentVersion ProductNameからの製品名

- この情報は、「MAC_Address | ComputerName | ProductName」という形式の1列の文字列で制御サーバーに送信

- 制御サーバーからインプラントのインストールディレクトリにある一時ファイルprxへのHTTP要求を現在のシステムタイムスタンプで記録します。

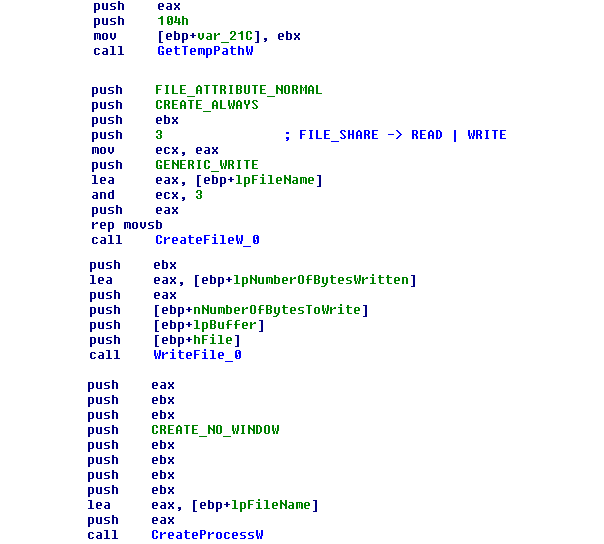

メイン インプラントを分析する

2018年2月のインプラントには、データの秘密の抽出や被害者のシステムでの恣意的なコマンド実行など、さまざまな機能が組み込まれています。 インプラントが制御サーバーから受け取ることができる広範なコマンド構造を考えると、これはデータの偵察と抽出のための広範なフレームワークであり、高度な使い方を示しています。 例えば、インプラントはファイルを消去および削除し、追加のインプラントを実行し、ファイルからデータを読み出すなどが可能です。

インプラントは、APIを動的にロードして悪意のあるアクティビティを実行することによって実行を開始します。 APIをロードするために使用されるライブラリには、以下を含みます。

- Kernel32.dll

- Apvapi32.dll

- Oleaut32.dll

- Iphlpapi.dll

- Ws2_32.dll

- Wtsapi32.dll

- Userenv.dll

- Ntdll.dll

初期化の一環として、インプラントは基本的なシステム情報を収集し、ポート443を介してSSLを使用してハードコードされた制御サーバー203.131.222.83に送信します。

- システムロカールの国名

- オペレーティングシステムのバージョン

- プロセッサは以下のとおり

HKLM\HARDWARE\DESCRIPTION\System\CentralProcessor\0 ProcessorNameString

- コンピューター名とネットワークアダプタの情報

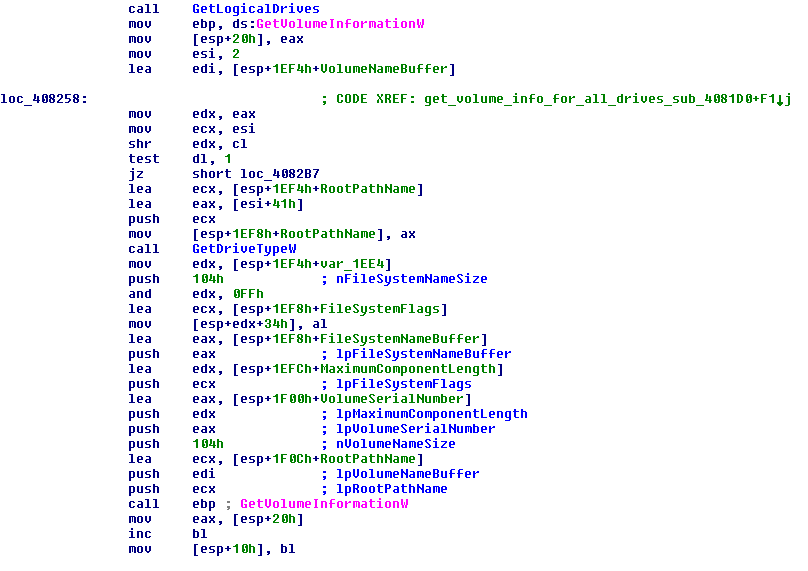

- ディスクのディスクスペース情報C:〜Z:バイト単位の合計メモリー、使用可能なメモリーの合計バイト数など

- 現在のメモリの状態(バイト単位の物理メモリの合計、使用可能なメモリの合計など)

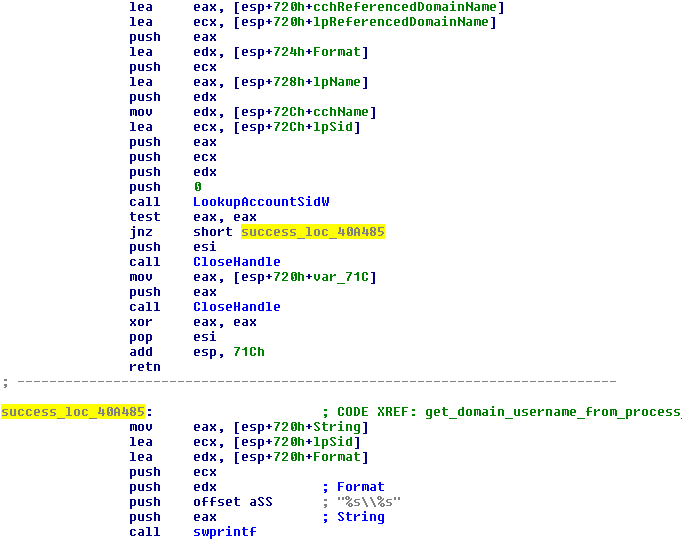

- 現在のリモートセッションに基づくドメイン名とユーザー名

データ偵察

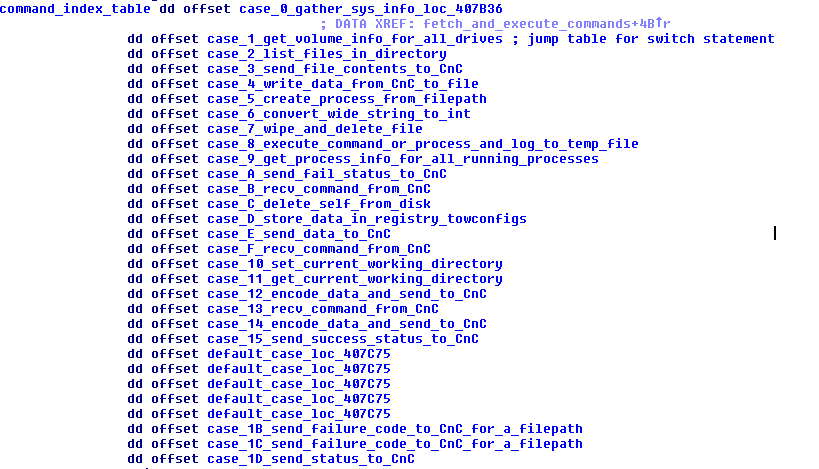

インプラントは、暗号化されたデータとしてSSLを介してコマンドを受け取ります。このデータはデコードされ、正しいコマンドIDが導出されます。 有効なコマンドIDは、0と0x1Dの間の値になるはずです。

コマンドIDに基づいて、インプラントは以下の機能を実行可能です。

- システム情報を収集し、制御サーバーに秘かに抽出(前述の基本的なデータ収集機能と同じ)

- システム上のすべてのドライブのボリューム情報を取得し(A:〜Z:)、制御サーバーに抽出

- ディレクトリ内のファイルを一覧表示。 ディレクトリー・パスは、制御サーバーによって指定。

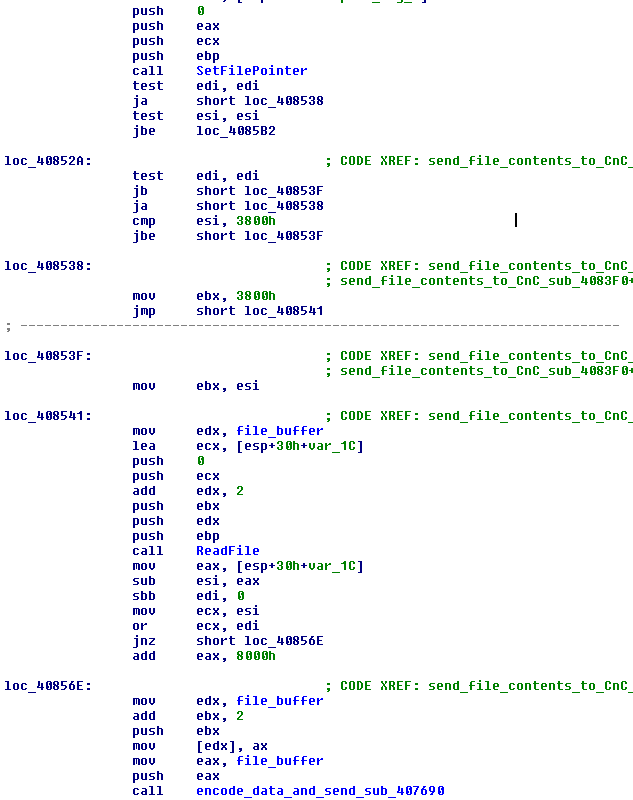

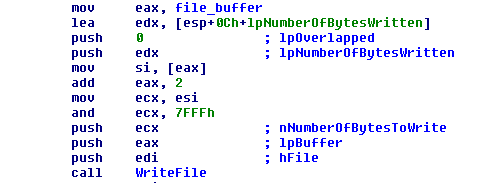

- ファイルの内容を読み取り、制御サーバーに送信

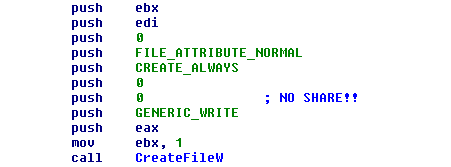

- 制御サーバーによって送信されたデータを指定されたファイルパスに書き込む

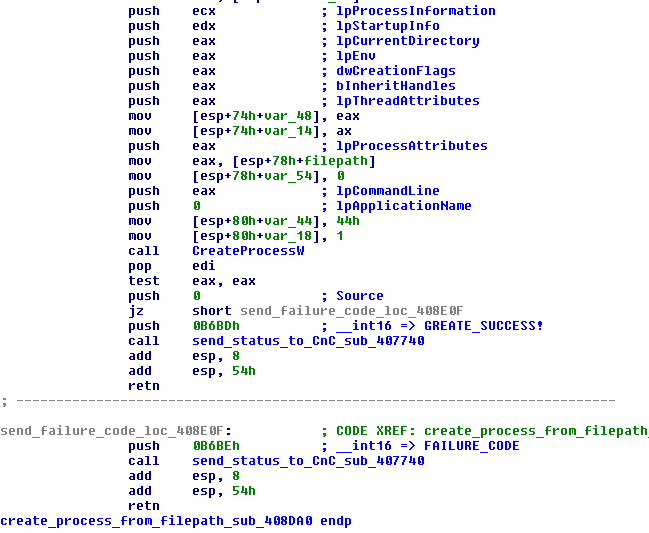

- コントロールサーバーが指定したファイルパスに基づき新しいプロセスを作成

- コントロールサーバーによって指定されたファイルの消去と削除

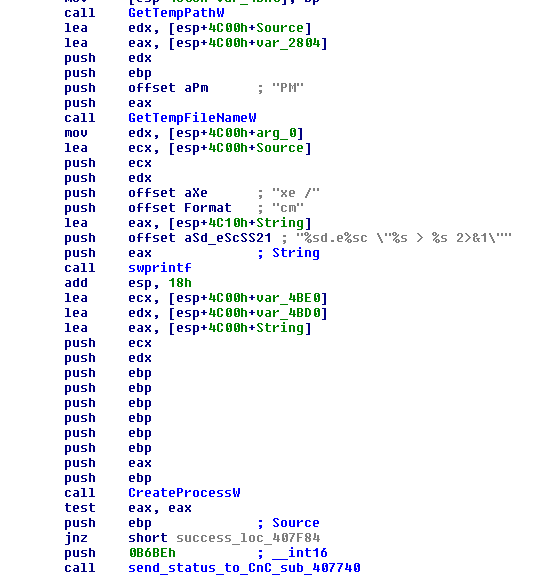

- exeを使用してシステム上でバイナリを実行し、その結果を一時ファイルに記録します。すると一時ファイルを読み取り、ログ出力された結果は制御サーバーに送られます。 コマンドライン:

cmd.exe /c “<file_path> > %temp%\PM*.tmp 2>&1”

- 現在実行中のすべてのプロセスの情報を取得

- バッチファイルを使用してディスクから自己削除

- 制御サーバーから受信したエンコードされたデータをレジストリ値として次の場所に格納

HKLM\Software\Microsoft\Windows\CurrentVersion\TowConfigs Description

- インプラントの現在の作業ディレクトリを設定して取得

インプラントのプロセスの現在の作業ディレクトリの設定と取得

コマンドハンドラーのインデックステーブルは、インプラント内で次のように構成されています。

結論

世界中の組織をターゲットにし続けている「Hidden Cobra」ですが、マカフィーのATRチームの分析で、これまで知られていなかったコンポーネントの存在が明らかになりました。これらのデータ収集インプラントはさらに複雑化しており、攻撃者がさらに高度なツールの開発を続けていることがわかります。私たちの調査で、インドのサーバーと先進的なインプラントを用いて行われた最近の攻撃に関連した未知のインフラストラクチャーの存在が明らかになりました。

マカフィーATRチームは、今後も調査の進展のアップデートをその都度報告していきます。

サイバー犯罪撲滅には、官民の効果的なパートナーシップを通じて取り組むのがベストです。マカフィーは、タイの取締当局がGhostSecretのコントロールサーバーインフラストラクチャーを廃止し、さらなる分析のための関連システムを保護するよう、タイ政府との協力を進めています。マカフィーは世界各国の取締当局とのパートナーシップの構築とその継続を通じ、脅威には団結して当たることが最良の策だと実証しています。

攻撃の兆候

マカフィーが検出したもの

- トロイの木馬 – Bankshot2

- 制御サーバー経路からのデータ抽出:データはカスタムプロトコルを使用して制御サーバー経路で抽出

- 一般的なポートを使用:攻撃者は、制御サーバーの通信にポート443などの一般的なポートを使用

- サービス実行:被害者のマシンにインプラントをサービスとして登録

- 自動収集:インプラントは被害者のデータを自動的に収集し、制御サーバーに送信

- ローカルシステムのデータ:ローカルシステムが検出され、データを収集

- プロセスの発見:インプラントは、システム上で実行中のプロセスをリスト化

- システム時間の発見:データ偵察方法の一部であり、システム時間も制御サーバーに送信

- ファイルの削除:マルウェアは、攻撃者が示すファイルを消去

IP アドレス

- 203.131.222.83

- 14.140.116.172

- 203.131.222.109

- 203.131.222.83

ハッシュ値

- fe887fcab66d7d7f79f05e0266c0649f0114ba7c

- 8f2918c721511536d8c72144eabaf685ddc21a35

- 33ffbc8d6850794fa3b7bccb7b1aa1289e6eaa45

※本ページの内容は、2018年4月24日更新の以下のMcAfee Blogの内容です。

原文: Analyzing Operation GhostSecret: Attack Seeks to Steal Data Worldwide

著者:Ryan Sherstobitoff 、 Asheer Malhotra

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)