2017年12月、ビットコインの価値が急騰し、1BTCあたり約19,000米ドルという過去最高額を記録しました。当然、それに応えるように、仮想通貨市場も爆発的に拡大しました。投資家、企業、そして一般人までもが、デジタル通貨に関心を寄せ始めました。ところが、ビットコインの価値が高騰したことによって影響を受けたのは、儲けを狙う一般人だけではありませんでした。巨大な闇のサイバー犯罪市場、マルウェア開発者、そしてサイバー犯罪の行為そのものにも影響を与えました。

1.ビットコイン急騰の光と影

ビットコインの人気が急速に高まり、1BTCあたりの価格が高騰したことが、サイバー犯罪者の関心を煽り、2017年第4四半期は仮想通貨のハイジャックが増加しました。ところが、この人気と価格の急騰は、攻撃者にとっての悩みの種にもなりました。ランサムウェアの技法やツールの売買が難しくなったのです。ビットコイン市場は不安定であるため、感染時の身代金額を予想することが難しく、1回の取引あたりのコストが最大28米ドルになることもあり、攻撃が複雑化しました。さらに、ネットワーク上のハッシュレートが驚異的に高くなったことで、犯罪者かどうかに関わらず仮想通貨のマイナー(採掘を行うヒト)は、ビットコインを処理することが極めて難しくなっていることに気付き始めました(ハッシュレートが高いということは、より多くのマイナー同士が先を争って採掘を行っていることを意味します)。

サイバー犯罪者は常に、最少のリスクで、最短の期間内に、最大の利益を稼げる方法を模索しています。ビットコインが急騰したことで、マルウェア開発者や闇市場は、安定性が必要であることに気づき、別の通貨への移行や旧技法への回帰に走っています。

一般的にハッシュレートを管理しやすく、またネットワークの設計によってはハードウェア要件にも対処しやすいことから、少額の通貨を採掘する方が遥かに簡単です。たとえば、モネロという通貨にはASIC耐性があります。つまり、マイニング専用のハードウェアが一般的なハードウェアに対して大幅に有利であるということにはなりません。そのため、このタスクには、平均的なコンピューターの方が効果的と言えます。このこともあって、Webベースのマイナーを利用する犯罪者は、何も知らない訪問者のマシン上で積極的に大量のモネロを採掘しています。これは、クリプトジャッキングと呼ばれる技法で、ブラウザ セッションを乗っ取り、そのシステム リソースを利用します。最近発生したクリプトジャッキングを見てみると、この問題の回答を得ることができます。2017年中頃から、大手Webサイトが感染し、知らず知らずのうちにコードをホストして、そのユーザーをマイニング ボット化させるケースが数多く発生しました。スターバックスの公衆Wi-Fiがブラウザをハイジャックして、モネロを発掘していることも確認されています。YouTubeなどのストリーミング サービスですら、マルウェアに感染した広告を介して被害に遭いました。皮肉なことに、モネロは個人利用が最も多い仮想通貨の1つと言われています。このような攻撃は、ビットコイン、NEM(ネム)、イーサリアムでも発生しています。

また、犯罪者は、仮想通貨アドレスやウォレットのハイジャックなど、マイニング以外の技法も取り入れています。たとえば、闇市場で売られているトロイの木馬「Evrial」は、Windowsのクリップボードを監視し、あらゆる仮想通貨のウォレット アドレスを独自の不正アドレスに差し替えます。これにより実質的にユーザー指定の決済アドレスをハイジャックし、資金をリダイレクトすることができます。ユーザーは、何も知らずに誤って犯罪者に支払ってしまう可能性があるのです。このようにしてコインは奪われ、そしてそれを回復できる見込みはありません。

2.経緯の概要

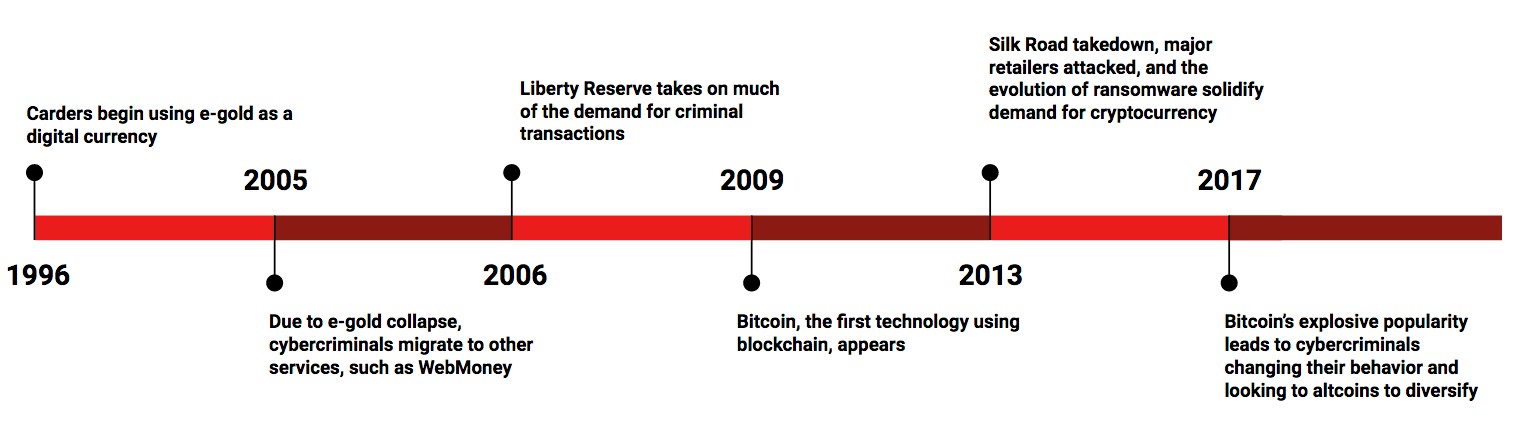

サイバー犯罪者は常に、政府の監視から利益を守るために戦っています。サイバー犯罪者にとって、銀行は危険な場所です。違法または不正な送金と見なされた場合、その銀行振込は簡単に追跡され、銀行や捜査機関に差し押さえられます。従来型の通貨を入手するには、注意深く規則を守り、厳しく規制されている組織との取引が必要になるのです。そのような組織のシステムで不審な行動を起こせば、あっさりと資金を差し押さえられかねません。サイバー犯罪者は昔から、仮想通貨の前段階となる、さまざまなデジタル通貨を取り入れることで、この問題を解決しようとしてきました。世の中に仮想通貨が登場した時にも、すぐに適応しました。そして、サイバー犯罪者がこのように適応する中で、この新しいテクノロジー専用のトロイの木馬、ボットネット、その他のハッカー活動も生まれました。

1996年: イー ゴールド(e-gold)が登場し、アカウント認証が不完全だったことから、瞬く間にサイバー犯罪者の間で広がりました。ShadowCrewなど、盗んだクレジットカードやその他の金融口座情報を売買する「カーダー集団」にとって、イー ゴールドは間違いなく格好の通貨でした。ところが、300万件のアカウント数を誇るイー ゴールドの人気も、犯罪者の間で終わりを迎えます。わずか10年後、2005年の犯罪撲滅活動後に米連邦捜査局(FBI)によって業務を停止されました。アカウントの閉鎖、創始者の起訴など、イー ゴールド事業は完全に崩壊しました。

2005年: イー ゴールドの崩壊後、サイバー犯罪者は、別の経路を求めて、1998年に設立されたウェブマネー(WebMoney)に移動しました。イー ゴールドとは異なり、ウェブマネーの運営には違法行為を防止するための対策が取られていたため、大勢のサイバー犯罪者を寄せ付けることはありませんでした。そのため、この企業は現存しているものの、多くのサイバー犯罪者は別の決済システムを探さなければなりませんでした。

2006年: 急増するサイバー犯罪者の需要の大部分を受け入れたのは、リバティ・リザーブ(Liberty Reserve)でした。この機関の創始者は創設直後に逮捕されたため、サイバー犯罪者にとっては前途多難なスタートとなりました。この会社の資産は2013年に差し押さえられ、推定60億米ドルの犯罪資金が失われました。

2009年: サイバー犯罪者の間で、安定的かつ安全な決済システムに対する需要が高まります。ブロックチェーンで構築された、分散型かつ匿名性の高い決済システム「ビットコイン」時代の始まりです。サイバー犯罪者にとってのウェブマネーの利便性はもはや失われ、リバティ・リザーブは世界中の政府から監視されていたため、サイバー犯罪者は新たな手段を求めるようになりました。ビットコイン ネットワーク内には、意思決定や資金差し押さえの権限を持つ中央当局がありません。中央当局による処分を受けないだけでなく、匿名性も高いことが、サイバー犯罪者をビットコインに走らせた主な原因です。

3.大きな転換

2013年までに、サイバー犯罪者は主にビットコインを始めとする仮想通貨に大きく注目するようになりました。BitBotなどの巧妙化を増すボットネット マイナー キットが証明するように、仮想通貨関連のマルウェアが本格的な活動を始めたのです。Silk Roadなど、主に違法薬物市場の大手運営者は、仮想通貨の普及に支えられて繁栄しました。その後、3つの大きな出来事によって、サイバー犯罪者の行動が劇的に変化しました。

デジタル通貨の進化の歴史。さまざまな攻撃を受けながら、デジタル マネーは進化し続けている。

Silk Roadの閉鎖: 大規模な闇市場で現代型の仮想通貨を取り入れた初の大型「ダーク ネット」サイトが、FBIの手によって閉鎖されました。これは、違法薬物販売用にカスタマイズされた闇サイトですが、FBIがこれを閉鎖したことで、利用者は商品を売買する場所を失いました。利用者が規制の少ない市場に移動したため、関連商品を併せて販売するクロスセルが実現し、サイバー犯罪者の顧客層が大幅に広がりました。需要の増加に伴い、違法薬物の購入者が、AlphaBayなどの新しい闇サイトから、盗難データ(Netflixのアカウントやクレジットカード)も購入できるようになったのです。

大手小売業者からの情報漏えい: 何百万件ものクレジットカード記録が盗まれて売りに出され、闇市場におけるデータ売買の需要が高まっています。すでにマルウェアやその他の商品、サービスを提供していたダーク ネット市場の負荷は軽減されました。Agora、Black Market Reloaded、また、その後間もなく登場したAlphaBayが、拡大する需要に応えたのです。こうした闇サイトの多くは詐欺ですが、AlphaBayなど、一部の闇サイトは2017年7月に閉鎖されるまで存続し、大きな成功を収めました。これらの闇サイトを使えば、大勢のユーザーにアクセスできるため、この一元的な構造や広告システムはサイバー犯罪者にとって好都合です。特にストリーミング メディアのアカウントや個人を特定可能な情報など、サイバー犯罪者にとって金銭的価値が大きい盗難データの需要はさらに拡大しました。

過去、クレジットカード記録の多くは、フォーラムやその他の特殊なカード データ不正利用サイト(Rescatorなど)で販売されていました。ところが、新たに登場したクレジットカード データの供給源はあまりにも巨大で、中古販売や市場の拡大をも可能にしました。ダーク ネット市場は単純にフォーラムよりも拡張性が高いため、成長が可能なのです。この市場への新規参入者でも、商品や盗難データ、そしてそれらを求める顧客に簡単にアクセスできるようになりました。この流れが、脅威の形を現在のような小売業者標的型へと変化させました。

仮想通貨ベースのランサムウェアの登場: ダーク ネット市場の外では、マルウェア開発者が仮想通貨を獲得しようとしています。2013年以前、主なコインの不正取得方法はマイニングでした。マイニングよりも効果は低いものの、Torクローン サイト、偽サイト、ウォレットのプライベート鍵を盗むトロイの木馬などの技法も使われていました。2013年の後半になると、マルウェア開発者やボットネット所有者は、クレジットカードやパスワード スクレーパーなどの通常商品に加え、マイニング ソフトウェアも含めたマルウェアをプレミアム価格で販売するようになりました。ところが、1BTCあたり約250米ドルでは、ビットコインマイナーは、スクレーパーに特化したマルウェアほどの高い利益をすぐさま見込むことはできません。犯罪者は、もっと確実にコインを稼げる方法を探しました。

儲かりそうなマルウェアであるランサムウェアは、他のデジタル通貨を利用してすでに増加傾向にありました。2013年後半、大型のランサムウェア ファミリー「CryptoLocker」が、ランサムウェア被害者にビットコイン決済という新たな選択肢を提供しました。この手口は効果を上げ、多数の模倣マルウェアを生みました。現在、マルウェア開発者は、スクレーパー マルウェアや闇市場向けの安全な通貨よりも大きな利益を生んでいる可能性があります。ランサムウェアは、すぐにいくつかの攻撃で大成功を収めました。「Locky」や「Samsa」などの多くの脅威は、今でも広く利用されています。Hidden Tearなどのオープンソース ツールによって、スキルの低い攻撃者でも市場に参入し、コーディング知識がほとんどなくても、ランサムウェアを使って仮想通貨を取得できるようになりました。現在、成功しているサービスとしてのランサムウェア モデルは、2015年に匿名の通信システムスであるTorを通じて販売されたToxと共に登場しました。

攻撃者による仮想通貨の使用は、2009年に始まって以来、大幅に拡大しました。攻撃者のニーズを満たす仮想通貨は、その導入時から進化を続けながら爆発的に増加しています。仮想通貨が、闇市場、マルウェア開発、攻撃者の行動に与える影響は少なくありません。市場が変化し、仮想通貨に適応すれば、必ずサイバー犯罪者も手口を変えてくることでしょう。

参考文献

https://blogs.mcafee.com/mcafee-labs/weve-hacked-okay-ill-deal-next-week/

http://www.mcafee.com/us/resources/reports/rp-quarterly-threat-q1-2014.pdf

https://securingtomorrow.mcafee.com/mcafee-labs/meet-tox-ransomware-for-the-rest-of-us/

https://threatpost.com/new-ransomware-scam-accepts-bitcoin-payment/102632/

https://www.mcafee.com/threat-center/threat-landscape-dashboard/

“Dynamic Changes in Underground Markets,” by Charles McFarland. Cyber Security Practitioner, Vol. 2, Issue 11. November 2016. http://www.cecileparkmedia.com/cyber-security-practitioner/article_template.asp?from=cslp&ID=209&Search=Yes&txtsearch=Dynamic%20Changes%20in%20Underground%20Markets

https://en.wikipedia.org/wiki/Silk_Road_(marketplace)

http://www.mcafee.com/us/resources/white-papers/wp-digital-laundry.pdf

https://en.wikipedia.org/wiki/Liberty_Reserve

https://securingtomorrow.mcafee.com/mcafee-labs/delving-deeply-into-a-bitcoin-botnet

https://arstechnica.com/tech-policy/2017/12/bitcoin-fees-rising-high/

https://securingtomorrow.mcafee.com/mcafee-labs/malware-mines-steals-cryptocurrencies-from-victims/

https://www.theverge.com/2017/9/26/16367620/showtime-cpu-cryptocurrency-monero-coinhive

https://gizmodo.com/hackers-hijacking-cpus-to-mine-cryptocurrency-have-now-1822466650

https://techcrunch.com/2018/02/12/browsealoud-coinhive-monero-mining-hack/

https://www.fbi.gov/news/stories/alphabay-takedown

https://securingtomorrow.mcafee.com/mcafee-labs/free-ransomware-available-dark-web/

http://www.bbc.com/news/technology-42338754

※本ページの内容は、2018年3月11日更新のMcAfee Blogの内容です。

原文:McAfee Researchers Analyze Dark Side of Cryptocurrency Craze: Its Effect on Cybercrime

著者: チャールズ・マクファーランド、シヴァンジー・トライヴェディ

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)