2019年をにぎわせたランサムウェア、マルウェア、RDP攻撃が過去のものとなる中、今後のサイバー犯罪の脅威に目を向けたいと思います。サイバー犯罪者はアタックとサイバー攻撃の複雑さとボリュームを増強させており、常にサイバーセキュリティプラクティスに対して優位を保つ方法を模索しています。そして、最先端のテクノロジーを使い、より頻繁に私たちに挑んできます。

人工知能と機械学習の継続的な進歩によって、計り知れない技術的利益がもたらされましたが、脅威の攻撃者もまた、ますます悪意のある方法でAIとMLを活用することを学んでいます。AI技術は、精巧なディープフェイクビデオを作成する能力を低レベルのスキルの脅威攻撃者にまで広げ、個人の意見や世論を操作しようとしています。成長を続けるセキュリティ資産であるAI駆動型顔認識は、人間やマシンをだますことができるディープフェイクメディアの作成にも使用されています。

また、当社の研究者は、2段階のランサムウェア攻撃を使って企業情報を盗むため、より多くの脅威の攻撃者が企業ネットワークを標的にすると予測しています。

ビジネスを加速し、コラボレーションを促進するためにクラウドサービスを利用する企業が増える中、クラウドセキュリティの必要性はかつてないほど高まっています。その結果、コンテナ技術を優先して利用する組織の数は2020年も増え続けるでしょう。コンテナ関連のリスクを減らし、DevSecOpsを加速するために、どの製品を頼ればいいのでしょうか?

ロボットプロセスオートメーション利用の増加と、自動化に使用されるシステムアカウントをセキュアなものにする重要性の高まりが、アプリケーションプログラミングインタフェース(API)とその豊富な個人データに関連するセキュリティ上の懸念を増幅させています。

2020年以降の脅威の状況がサイバーセキュリティコミュニティにとって興味深いものになることは確実でしょう。

—ラージ・サマニ, 米国マカフィー LLC チーフ サイエンティスト兼マカフィーフェロー

Twitter @Raj_Samani

目次

McAfee Labs、 2020年脅威予測レポート

スキルの低い脅威攻撃者向けの広範なディープフェイク機能

Steve Grobman, Chief Technology Officer

加工コンテンツを作成する機能は新しいものではありません。第二次世界大戦まで遡ると、事実ではないことを人々に信じ込ませる作戦として加工画像が使用されました。人工知能の進歩によって変化したことは、テクノロジーの専門家でなくても精巧なディープフェイクの構築が可能になったことです。ビデオをアップロードすると、その代わりにディープフェイクビデオを受け取ることができるWebサイトが開設されています。説得力のある偽のコンテンツを作成するスキルを備えた数十万人の潜在的な脅威の攻撃者に、 ディープフェイクの音声と動画の両方の技量を提供するパブリックドメインには非常に魅力的な機能があります。

ディープフェイクの動画やテキストは、情報戦を強化するために兵器化できます。無料で入手できるパブリックコメントの動画を使用して機械学習モデルをトレーニングすると、ある人の言葉が他人の口から発せられる様子を描写したディープフェイク動画を作成できます。攻撃者は、個人またはグループがサイバー攻撃にひっかかる確率を上げるために、自動化された標的コンテンツを作成することができます。このようにして、AIと機械学習を組み合わせて大規模なカオスを創り出すことができます。

一般的に、攻撃者は目標を達成するために最高のテクノロジーを使用するため、選挙を操作しようとする国家的攻撃者の場合、視聴者を操作するためにディープフェイク動画を使用することは非常に理にかなっています。攻撃者は、社会に確執を生み出し、分裂させようとします。あるいはもしも、サイバー犯罪者が最高経営責任者に、会社が収益を上げられなかった、あるいは大規模なリコールを必要とする致命的な欠陥が製品にあるという説得力のある声明のようなものを発表させることが可能ならば、こうした動画は、株価を操作したり、その他の金融犯罪を実行するために配信できます。

私たちはディープフェイクを作成する未熟なクラスの能力が 間違った情報の量的増加を促進するだろうと予測します。

攻撃者が顔認識を回避するディープフェイクを生成

Steve Povolny, head of McAfee Advanced Threat Research

コンピューターベースの顔認識の初期型は1960年代半ばごろから使用されています。それ以来、劇的な変化が起こりましたが、根底にある概念はそのままです。それはコンピューターが顔を識別または検証する手段を提供するということです。この技術には多くのユースケースがあり、そのほとんどは認証に関連するものであり、この1つの質問に答えることです。“あなたは本人ですか?”

時が経つにつれ、テクノロジーの進展は、顔認識テクノロジーの処理能力、メモリ、ストレージの増加をもたらしました。新製品は、日常生活を簡素化する革新的な方法で顔認識を活用してきました。 それはスマートフォンのロック解除から空港でのパスポートID検証、さらには路上で犯罪者を識別するための法執行機関の補佐にまで及びます。

顔認識の最も一般的な機能強化の1つは、人工知能(AI)の進歩です。これが顕著に表れているのがディープフェイクで、AIにより、偽物と本物を見分けるのが人間には非常に難しい、本物そっくりのテキスト、画像、動画を生成します。この技術は主に誤った情報の拡散に使用されます。近年の分析技術である敵対的生成ネットワーク(Generative Advariaersl Networks=GAN)は、欠点というべきか、フェイクとはいえ非常にリアルな画像、テキスト、動画を作成します。強化されたコンピューターは他の多くのアプリケーションの中で、多数の顔の生体認証を迅速に処理し、人間の特徴を数学的に構築または分類できます。技術的には大変優れていますが、あらゆるタイプのモデルに内在する根本的な欠陥は、サイバー犯罪者が悪用しようとする脅威の急速な増大を示しています。

今後数年間でテクノロジーが採用されるにつれ、十分に実行可能な脅威となり、攻撃者が顔認識を回避するためにディープフェイクを生成するだろうと私たちは予測しています。企業にとって、顔認識やその他の生体認証システムによってもたらされるセキュリティリスクを理解し、教育や重要なシステムの強化に投資することが重要だと考えています。

ランサムウェア攻撃が2段階の脅迫攻撃に進化

John Fokker, head of cyber investigations

McAfeeの2019年の脅威予測レポートでは、サイバー犯罪者がより緊密に連携して脅威を高めると予測しました。この1年間を通じて、まさにこうした状況が観察されました。ランサムウェアグループは、他のマルウェア攻撃によってすでに感染したマシンを使用するか、サイバー攻撃の最初の起動ポイントとして、リモートデスクトッププロトコル(RDP)を使用しました。これらのタイプの攻撃には、グループ間の協力が必要でした。これにより収益性が向上し、より大きな経済的ダメージを与える効率的で標的を絞った攻撃が行われました。実際、ユーロポールのインターネット組織犯罪脅威評価(IOCTA)は、2019年に企業、消費者、公共部門が直面した最大の脅威としてランサムウェアを指摘しました。

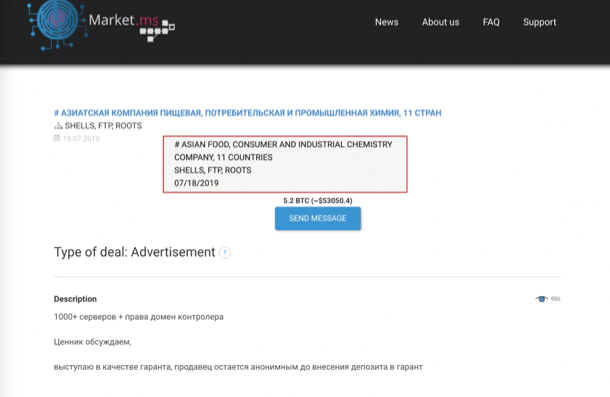

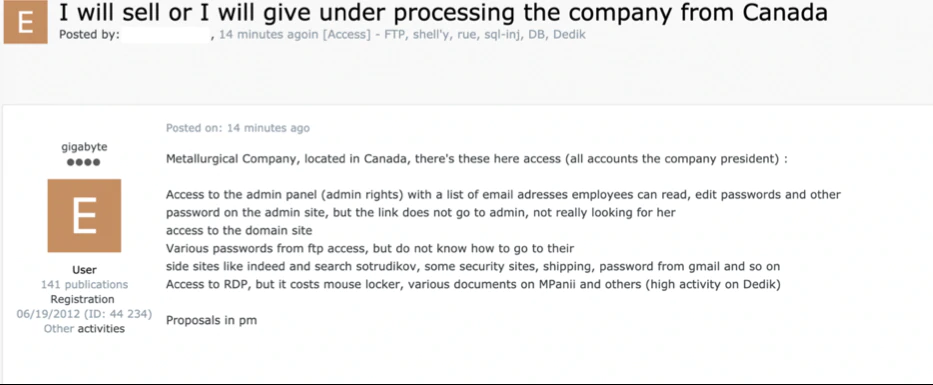

McAfee Advanced Threat Research(ATR)がアンダーグラウンドで観察したものに基づけば、犯罪者は脅迫被害者を、より一層踏み込んで悪用すると予測しています。標的型ランサムウェアの台頭により、不正アクセスされた企業ネットワークに対する需要が高まっています。企業ネットワークへの侵入を専門とし、完全なネットワークアクセスを一括で販売する犯罪者によって、この需要は満たされます。

図2 アジアの食品、消費者、産業企業へのアクセスが提供されている

2020年には、企業ネットワークへの標的型攻撃が拡大し続け、最終的に2段階の脅迫攻撃に移行すると予測しています。第1段階で、サイバー犯罪者は、機能不全にさせるランサムウェア攻撃を行い、ファイルの復元を条件に被害者を脅迫します。第2段階では、犯罪者は復元中のランサムウェアの被害者を脅迫攻撃で再び標的にします。今回はランサムウェア攻撃の前に盗んだ機密データを開示すると脅迫します。

Sodinobikiの調査中、実際のランサムウェア攻撃が行われる前に暗号通貨マイナーが2段階の攻撃をインストールするのを観察しました。 2020年には、標的型ランサムウェア攻撃の前にサイバー犯罪者が企業の機密情報を盗み出し、盗んだデータをオンラインで販売したり、被害者を脅迫して利益を得ると予測しています。

アプリケーションプログラミングインタフェース(API)は、クラウドネイティブの脅威につながる最も脆弱なリンクであると判明

Sekhar Sarukkai, VP engineering and cloud security

最近の調査では、組織の4分の3以上がWebアプリのセキュリティとは異なる方法でAPIセキュリティを処理しており、APIセキュリティの準備がアプリケーションセキュリティより遅れを取っていることを示しています。また、この調査では、組織の3分の2以上がAPIを公開しており、パートナーや外部の開発者がソフトウェアプラットフォームやアプリエコシステムに侵入できるようになっていることが明らかになりました。

APIは、クラウド環境、IoT、マイクロサービス、モバイル、Webベースの顧客とクライアントのコミュニケーションなど、今日のアプリエコシステムに不可欠なツールです。事務管理部門の自動化(ロボットプロセスオートメーションなど)の再利用可能なコンポーネントとして構築されたクラウドアプリケーションのエコシステムの成長と、Office 365やSalesforceなどのクラウドサービスのAPIを活用するアプリケーションのエコシステムの成長により、APIへの依存がさらに加速します。

APIが機密データの宝庫にアクセスするための簡単かつ脆弱な手段であり続けるため、脅威の攻撃者は、API対応アプリを使用する組織の増加に追随しています。大規模な侵害と進行中の脅威の副産物にもかかわらず、APIは多くの場合、アプリケーションセキュリティインフラストラクチャの外側にとどまり、セキュリティプロセスやチームの目から逃れています。破壊された権限や認証機能、過剰なデータ露出、レート制限攻撃やリソース制限攻撃に焦点を当てていないことなどが、引き続き脆弱性に含まれています。厳格なレート制限のない不安定な消費ベースのAPIは、最も脆弱な部類の1つです。

APIベースの漏洩を伝える見出しは2020年も続き、ソーシャルメディア、ピアツーピア、メッセージング、金融プロセスなどの有名アプリに影響を与え、過去2年間に収集された数億件のトランザクションとユーザープロファイルに追加されます。2020年、APIをアプリケーションに利用する組織のニーズが増加し、速度が速まったことで、APIセキュリティはクラウドネイティブの脅威につながる最も脆弱なリンクとなり、セキュリティ戦略が成熟するまでユーザーのプライバシーとデータが危険にさらされます。

APIセキュリティ戦略の改善を模索している組織は、SaaS、PaaS、およびIaaS環境での包括的な検出、クラウドベースのAPIのより完全な理解を追求し、ポリシーベースの権限を実装し、変速的なアクセスパターンを検出するユーザーおよびエンティティ行動分析(UEBA)テクノロジーを研究する必要があります。

コンテナ化されたワークロードの増加により、セキュリティ対策を「シフトレフト」するDevSecOpsが注目の的に

Sekhar Sarukkai, VP engineering and cloud security

コンテナベースのクラウド展開は、DevOpsチームによるマイクロサービスと対話型の再利用可能なコンポーネントのアプリケーションとしての継続的な展開が容易にできるため、人気が高まっています。その結果、コンテナテクノロジーの利用を優先する組織の数は2020年も増加し続けるでしょう。Gartnerの予測によると、2022年までにグローバル組織の75%以上がコンテナ化アプリケーションを本番環境で運用しているとみられます。これは、30%に満たない今日と比べて大幅な増加です1。コンテナテクノロジーは、組織がレガシーアプリケーションを近代化し、スケーラブルでアジャイルな新しいクラウドネイティブアプリケーションを開発するのに役立ちます。

コンテナ化されたアプリケーションは、クラウド環境に導入されたコードとしてのインフラストラクチャ(Infrastructure-as-Code、IaC)として定義されたソフトウェア上に再利用可能なコンポーネントを組み立てることにより構築されます。継続的インテグレーション/継続的導入(CI / CD)ツールは、これらのアプリケーションとIaCの構築および導入プロセスを自動化しますが、アプリケーションの脆弱性とIaC構成エラーの先制的で継続的な検知における課題となっています。 CI / CDモデルで動作するコンテナ化されたアプリケーションの増加に適応するために、セキュリティチームは、導入前のコード構築時にリスク評価を実施する必要があります。これによって導入ライフサイクルでセキュリティが効果的にシフトレフトされ、DevSecOpsと呼ばれることが多いモデルであるDevOpsプロセスにセキュリティが統合されます。

また、コンテナ化されたアプリケーションへの脅威は、IaCの設定ミスやアプリケーションの脆弱性だけでなく、攻撃における横方向の移動を可能にするネットワーク権限の乱用によっても導入されます。これらのランタイムの脅威に対処するために、組織は、コンテナ環境専用に開発されたクラウドネイティブのセキュリティツールにますます注目しています。クラウドアクセスセキュリティブローカー(CASB)は、構成と脆弱性スキャンを実行するために使用されますが、クラウドワークロード保護プラットフォーム(CWPP)は、IPに関係なく、アプリケーションのIDに基づくネットワークマイクロセグメンテーションのトラフィックエンフォーサーとして機能します。アプリケーションIDベースの実施に対するこのアプローチは、一時的なコンテナ導入の文脈では重要性が低下するネットワークセキュリティへの5タプルアプローチから組織を遠ざけます。

CASBとCWPPソリューションがCI / CDツールと統合されると、セキュリティチームはDevOpsの速度に対応し、セキュリティをシフトレフトし、組織内でDevSecOpsプラクティスを作成できます。組織がこれらのクラウドネイティブセキュリティツールを使用してDevSecOpsへの移行を加速すると、クラウド環境のガバナンス、コンプライアンス、および全体的なセキュリティが向上します。

1本番環境でコンテナとKubernetesを実行するためのGartnerのベストプラクティス、アルン・チャンドラセカラン、2019年2月25日

※本ページの内容は 2019年12月4日更新のMcAfee Blogの抄訳です。

原文: McAfee Labs 2020 Threats Predictions Report