かつて、家々の車庫には車があって、整備を楽しんでいたものです。しかし、「携帯電話とタブレットに次いで急速に進化しているテクノロジー デバイスの第3位は、コネクテッド カー」だという今となっては、へインズのマニュアルと工具を片手に車の整備をしていた日々は、遠い過去の思い出に変わりつつあります。

現在のコネクテッド カーからは、毎秒50Kb、最大で4,000GBものデータが生成されます。車載カメラを使っている場合なら、1秒あたりに生成されるデータ量は20~40MBにも達します。こうしたデバイスから大量のデータが生み出されるだけでなく、車両にはさまざまな接続オプションがあります。今後もインターネットへの接続機能が導入され続け、コネクテッド カーへの依存度は増すばかりですから、自動車における潜在的な攻撃ベクトルを検討することが、マカフィーのAdvanced Threats Research (ATR) チームが注目するポイントのひとつに挙げられています。

2016年: ランサムウェアの年

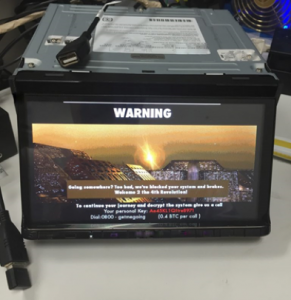

毎年、ランサムウェアの年のような気がしますが、2016年は、ATRチームが人気の車載インフォテイメント(IVI)システムに潜む脆弱性を特定したことで、現実的にIoTにランサムウェア攻撃ができるということが実証されました。もちろん、私たちが実証で使ったペイロードは悪意のあるものではありません。被害者がお金を払うまで80年代の大ヒットソングをフルボリュームで再生するという程度のものですから。

このことは、犯罪者にお金を支払わないと車を動かせなくなるという、巷で話題の悪夢のシナリオが、実際に起こり得ることを証明してしまったのです。しかし幸い、現実の世界において、このようなケースはまだ報告されていません。

DEFCON 2017

そこで、オレクサンドル・バザニウク(Oleksandr Bazhaniuk)、ジェシー・マイケル(Jesse Michael)、ミッキー・シュカトフ(Mickey Shkatov)を中心とするマカフィーのATRチームは、今年のDEFCONでも自動車に注目しました。ところが、調査の幸先は必ずしも良いと言えるものではなく、ハードウェアを手に入れようと向かった解体工場で見つけたものは、盗品が詰め込まれた自動車でした。

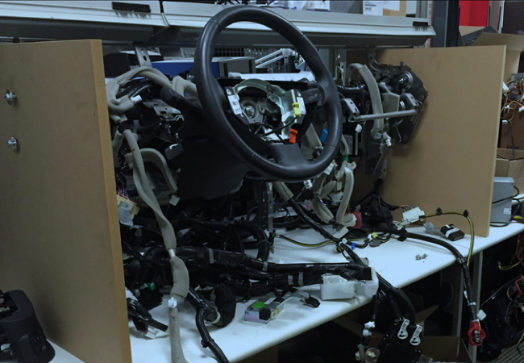

このダッシュボードは米国のラボで再現しました。

いくつか不具合はありましたが、修理を経て装置の準備が整いました。私たちはとあるIVIを扱ったことがあったので、このオンボードIVIもおもしろそうに見えたのですが、少し調べてみると、このエリアに侵入するのはとても骨が折れるということがわかりました。ナビゲーション システム、SRAM、Flashのダンプから有益なデータを読み取れないかと期待し、このシステムの診断情報を調べてみたところ、ダンプの1つに、ある自動車メーカーのドメインを参照している調査価値のありそうなURLを発見しました。このドメインのWHOIS認証情報を調査しましたが、このドメインはすでに使用されていませんでした。すぐに、このドメインを登録し、ここへの送信を試みるあらゆる接続を捉えるための汎用ハニーポットを仕掛けました。

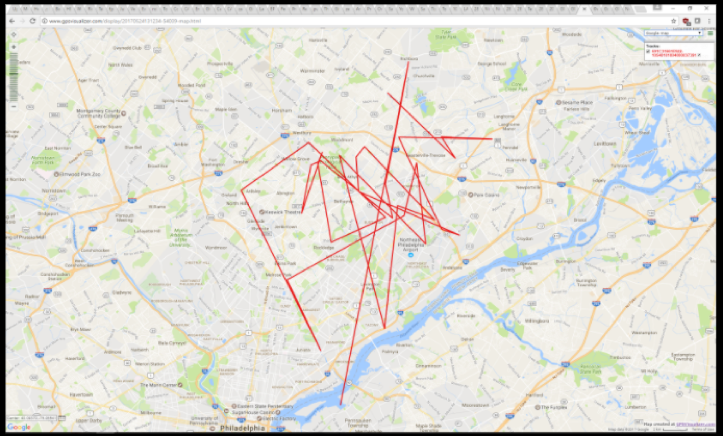

驚いたことに、何度か接続の試みがありました。そのすべてに、該当車両の位置情報が含まれており、特定のウェイポイントへのナビゲーションが設定されている場合は、そのGPS座標とウェイポイント名も送られてきました。

2017年2月、責任を持ってこの問題を自動車メーカーに開示したところ、該当車両の所有者向けに修正がリリースされました。

テレマティクス

今年のDEFCONカンファレンスで、前述の調査結果と、あるテレマティクス コントロールユニット(TCU)に関するその他の所見を発表しました、このユニットは、私たちが確認した限り、少なくとも4社の自動車メーカーの複数のブランドに使用されています。テレマティクス ユニットとは何かと言えば、インターネットやメーカー固有のイントラネット サイトなど、外部への接続を目的として車両に搭載されるものを指します。

車がバックエンドに接続するためのコンジットとしてTCUは使用されています。今回注目したテレマティクス ユニットは、2G携帯接続テクノロジーを使用していました。コンポ―ネントに注目すべき点がないか回路基板を調査することにより、ATRチームは相互のトラフィックについて学習するための「中間者」としてUSBスニファーを設置し、USBの相互作用を調べました。IVIとモデムの間ではどのようなデータが交換され、外部に共有されている可能性があるのでしょうか。

さらなる調査やテストを進めた結果、ATRチームはローカルで悪用可能な従来型のバッファー オーバーフローを発見しました。また、ラルフ=フィリップ・ワインマン博士(Dr. Ralf-Philipp Weinmann)が発見した、バッファー オーバーフローを使った、テレマティクス関連の既知の脆弱性(CVE-2010-3832)を含む、様々な事実が判明しました。 ATRチームは、エクスプロイトを記述し、ベースバンド ファームウェアを抽出するためにローカルの脆弱性を利用したあと、TCUから任意のコントローラー エリア ネットワーク(CANバス)のメッセージを送れるかどうかを確認するために、このコードにリバース エンジニアリングを行いました。この調査結果も、責任を持ってUS-CERTを含む関係者に開示しました。US-CERTはこの内容を検討してDEFCON開催初日にあたる木曜日に勧告を発表したのですが、そのおかげで私たちはこの問題について詳しく検討し、土曜日のセッションでこの問題や対策について言及することができました。

更新情報

日産とBMWに最初の通知を行って以来、ATRチームはTechnical Service Bulletin(技術サービス告示)からディーラーに無料の修正が発行されていることを伝えてきました。この修正は、現在、アメリカおよびカナダ在住の影響を受けるすべてのお客様に提供されています。

ICS-CERTを介して本調査結果を開示するべく調整を行う中で、この問題の影響を受けている車両が他にも数種類あることを新たに発見しました。詳細がわかり次第、本ブログで最新情報をお伝えします。本件の最新情報は、@McAfee_Homeや@McAfee_Businessをフォローすることでもお受け取りいただけます。

※本ページの内容は、2017年8月2日更新のMcAfee Blogの内容です。

原文:DEFCON – Connected Car Security

著者:Christiaan Beek, Jesse Michael, Raj Samani, Mickey Shkatov

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)