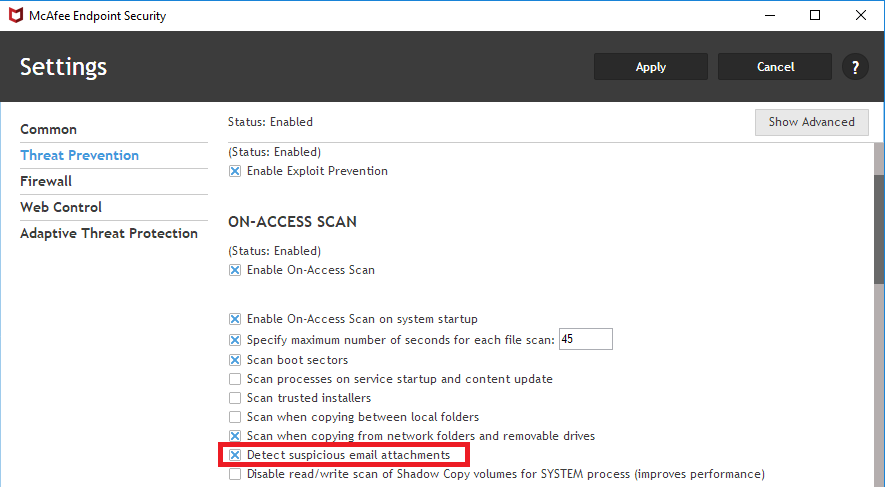

サイバー犯罪者にとって、電子メールは依然として一番の攻撃経路です。何年もかけて防御は進化し、ポリシーベースの保護はMicrosoft OutlookやMicrosoft Mailなどの電子メールクライアントにとって当たり前になりました。こうしたポリシーは非常に効果がありますが、防御の目を回避するための戦術を変更し続ける攻撃者に対してメンテナンスを続けている場合に限られます。このため、マカフィーのエンドポイント製品は、機動性を高めるために製品機能とコンテンツを組み合わせて使用します。McAfee Endpoint Security(ENS)10.5以降では、こうした保護は「疑わしい電子メールの添付ファイルの検出」オプションによって有効になり、DATコンテンツを通じて維持されます。この機能は、電子メールクライアントが提供する保護のレベルを上回り、アプリケーションやスクリプトだけではなく、ネイティブフォームのさまざまな種類の脅威や、アーカイブなどのフォーマットに圧縮して格納されている脅威もブロックします。

この機能の実例は、最近のスパム実行時に見ることができます。

この攻撃では、悪意のある電子メールにBANK DETAILS.ZIPというファイルが添付されており、このアーカイブの中にはBANK DETAILS.ISOというファイルがありました。悪意のあるISOスパムはこの6か月間で増加しています。通常、電子メールクライアントによってISOファイルはブロックされますが、ISOがZIP内にある場合はそうはいきません。BANK DETAILS.ISOファイルの中にはBANK DETAILS.EXEがあります。電子メールクライアントはメッセージに添付された実行可能ファイルを大抵の場合ブロックしますが、それらがコンテナの中にある場合は話は別です。

電子メールクライアントが添付ファイルをディスクに書き込もうとすると、ENSはZIPファイル内をスキャンし、続いて格納されたISOファイルとEXEファイルをスキャンします(ZIP – > ISO – > EXE)。

図2 ENS トースターポップアップ

このケースの場合、2年前のDATコンテンツが積極的に脅威を阻止しました。

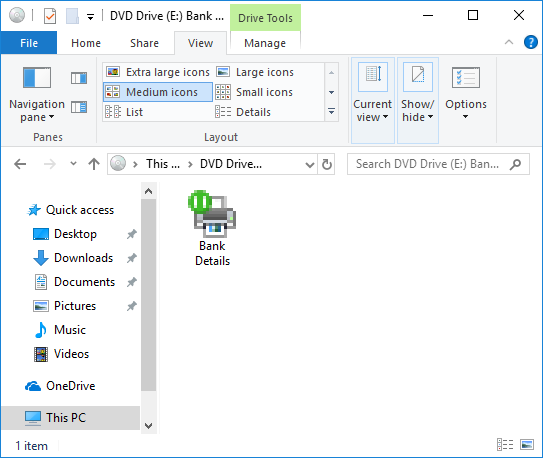

もしもシステムが保護されていなかったら、無防備なユーザーがZIPを解凍しISOを公開していたかもしれません。

このISOは、Windows Explorerを経由してアクセスが可能で、パスワードを盗む実行可能のペイロードを含むDVDドライブとして表示されます。

ポリシーベースの電子メール添付ファイルブロックが登場してからというもの、攻撃者はその保護を回避する方法を模索し続けてきました。この流れにおける最新のケースがISOの悪用ですが、これに続く人は間違いなく出てくるでしょう。

「疑わしい添付ファイル」の検出機能により、毎月何万もの新たな独自の悪意ある添付ファイルがブロックされています。

※本ページの内容は、2019年3月3日(US時間)更新の以下のMcAfee Blogの内容です。

原文:McAfee Protects Against Suspicious Email Attachments

著者:Craig Schmugar