※本ページの内容は2017年6月30日更新のMcAfee Blog の抄訳です。

今年確認された「Petya」マルウェアキャンペーン攻撃が始まった当初、これはランサムウェアであるという声が世界中から上がりました。実態を分析し、他のランサムウェアキャンペーン攻撃と比較した結果、どうやら、このPetyaはランサムウェアとは違うもののようです。この主張を裏付けるため、他の有名な3つのランサムウェア「Cerber」、「Locky」、「WannaCry」の攻撃を検討してみることにします。

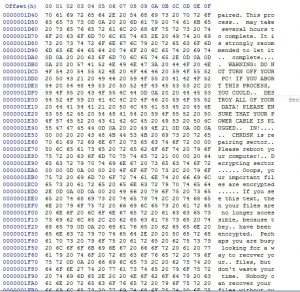

一般的に、ランサムウェアは金儲けを目的としています。ランサムウェア ファミリーが長期的にお金を稼ぐためには、ファイルの暗号化機能と復号機能が必要です。これらの機能は、送金されればデータが回復されることを担保しています。そうでなければ被害者は、データが復旧されなければ、もはやお金を払う意味がないということを学習してしまい、ランサムウェアの評判は落ち、やがて犯罪者は収益を失ってしまうことになります。Cerber、Locky、WannaCryは、どれも暗号化されたファイルを復号する機能を持っていました。ただし、CerberやLockyとは異なり、WannaCryには被害者識別機能がなく、大多数の被害者のディスクはお金を支払っても復号されませんでした。最近出現したPetyaでは、復号キーや被害者識別機能が修正され、支払いの有無にかかわらず、ファイルを復号することはできません。この噂が広まっているため、被害者は身代金を支払わなくなることが予想されます。金銭目的のキャンペーンの場合、これではランサムウェアの効果が大幅に失われます。そのため、この攻撃のオーケストレーターは先見の明がないのか、あるいは目的が金銭ではないことが伺えます。

他に、攻撃者の目的を知る手がかりはないでしょうか。マルウェアの振る舞いから、その作成者の意図を推測することができます。この新たに出現したキャンペーンでは、具体的に、新たなホストの発見方法、暗号化対象のファイル タイプ、ステルス性、そして金銭の受け取り方法を含む身代金要求文に重要な特徴を見て取ることができます。

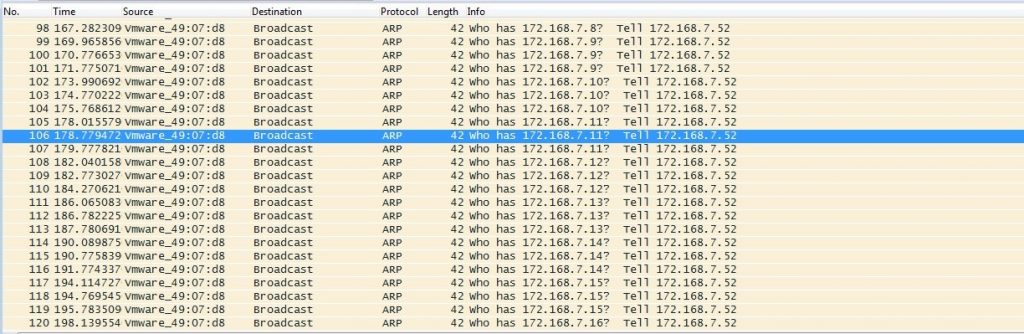

Petyaが新たなホストを探す際、まずはドメイン コントローラーにインストールされたかどうかを確認します。インストールされていれば、DHCPサーバー サービスを探して、ローカル ネットワークを把握し、その情報を使って、ローカル ネットワークのみをスキャンします。ドメイン コントローラーにインストールされていない場合は、アドレス解決プロトコル(ARP)のスキャン法を利用して、ローカル ネットワークを発見します。技術的な詳細については、こちらのブログをご覧ください。

一方、WannaCryは、IPアドレスをランダムに生成して、ローカル ネットワーク以外にも攻撃を加え、インターネット中にマルウェアを拡散させようとします。CerberやLockyには、拡散のためのメカニズムが組み込まれていません。大抵は、ボットネットとスパム メールなどのソーシャル エンジニアリング手法を組み合わせてユーザーを感染させます。従来のランサムウェアのようにお金が目的ならば、インターネット上でできる限り広範囲に拡散させるべきです。マルウェアをローカルで拡散させることは、むしろ特定の組織を機能不能に追いやる破壊活動であり、他の企業に拡大する可能性が低い行為です。ただし、Petyaは世界的な広がりも見せ始めています。最初は、ウクライナの組織が標的とされました。そこから感染が拡大しています。Petya攻撃者は、最初の攻撃でそれほど大規模な拡散を意図していなかったのだと思いますが、やはり二次的な被害が多数発生しました。

ランサムウェアの主な機能は、ファイルの暗号化です。当然、暗号化するファイルの数が多いほど、ランサムウェアの効果も上がります。暗号化されたファイルを回復させることが、被害者がお金を支払う動機だからです。大抵のランサムウェアは、ファイル拡張子に基づき暗号化するファイルを制限することで被害者のシステム機能を残し、被害者が身代金を支払えるようにしています。

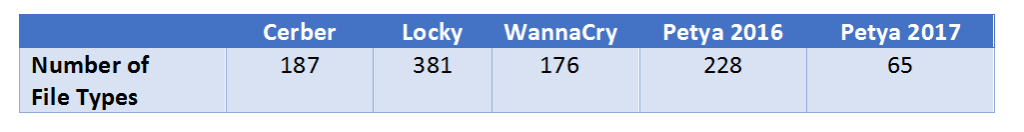

こちらの表は、各種ランサムウェア ファミリーの暗号化対象ファイル タイプ数をまとめたものです。1年近く前に出現したPetya亜種は、228種類のファイル タイプを暗号化の対象にしていました。このように膨大な数のファイルが対象とされていることから、システムを機能不全に追い込むことなく、できる限り多くのファイルを人質に取ろうとする意図が分かります。一方、最近出現したPetya攻撃で暗号化の対象にされているファイル タイプ数はたった65種類であり、被害者のファイルが完全に暗号化されるまでの時間が大幅に削減されています。急いで暗号化すべき理由があるのかもしれませんが、被害者が身代金の支払いに応じる重要なファイルを暗号化できる可能性が犠牲になっています。

Cerber、Locky、WannaCry、そして過去のPetya亜種は、暗号化したファイルに独自の拡張子を追加します。そのため、ユーザーには、ファイルは消えていないものの、通常の形式ではなくなったことが伝わります。現在のPetyaは、暗号化したファイルに拡張子を追加しません。ユーザーは、暗号化されたことや、どのファイルが暗号化されたかすら把握できません。滅多にアクセスしない重要ファイルの場合、本当に利用不能になったのか認識できない可能性があります。Petyaは、感染直後ではなく、1時間経過してからシステムを再起動するため、気づかれる前にネットワークを攻撃できます。つまり、このマルウェアは、特定の被害者から金銭を奪うことではなく、できる限り多くのマシンを感染させることを優先しているのです。

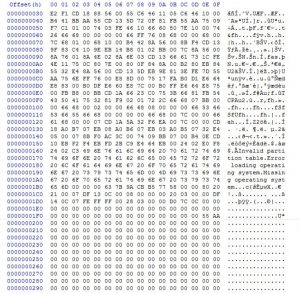

では、マスター ブート レコードやマスター ファイル テーブルを狙うPetya攻撃については、どのような説明が成り立つでしょうか。この場合、システム全体が機能不全に陥ります。ならば、ファイルを暗号化する意味はあるのでしょうか。ブート レコードやファイル テーブルに対する攻撃は、過去のPetya亜種の振る舞いに似ていますが、決定的な違いがあります。Hasherezadeが発表した研究によると、Petyaの新亜種は、ディスクからSalsa20暗号鍵を消去します。過去のPetya亜種では、この暗号鍵が消去される前に被害者のIDでバックアップが作成されていたため、ディスクを回復させることができました。また、同レポートによると、被害者のIDはSalsa20暗号鍵がランダム生成される前に作成されています。つまり、Salsa20暗号鍵と被害者のIDが連動していません。上書きを有効化するには再起動が必要ですから、このことも金銭の優先度が低い証拠です。このようにランサムウェアと優先事項が異なっている事実は、攻撃者の目的が、単なる破壊行為であることを示唆しています。この振る舞いは、Cerber、Locky、WannaCryなどのランサムウェアよりも、Shamoonなどのキャンペーンに似ています。

感染前 感染後

感染前 感染後

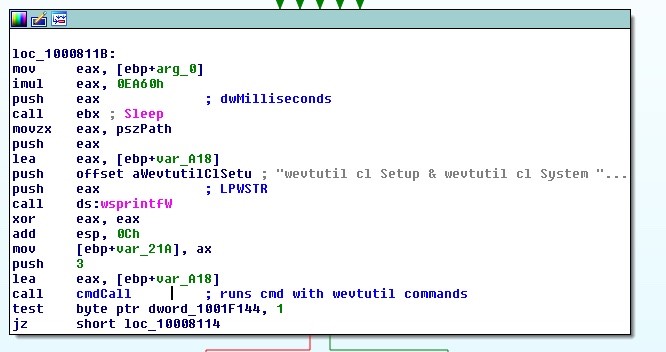

また、新しいPetya亜種の目立った特徴として、痕跡を隠そうとします。この亜種には、Windowsのイベント ログを削除し、研究者がその振る舞いを暴けないようにするためのコードが含まれています。このような隠蔽性は、Cerber、Locky、WannaCryなど、メジャーなランサムウェア ファミリーには見られません。ランサムウェアはその性質上、マシンに潜伏することはありません。ユーザーに見てもらう必要があるからです。お金を支払わせるには、感染したことを伝えなければなりません。アンチマルウェア検知回避機能を伴うランサムウェアは珍しくありませんが、Petyaが感染後にクリーンアップしても、アンチマルウェア製品から隠れることはできません。Windowsログの削除は、通常のランサムウェアには見られない振る舞いです。

ランサムウェアが金銭的な効果を上げるには、支払いを受け取れる仕組みが必要です。Cerber、Locky、WannaCryは、TORネットワークとビットコイン ウォレットを併用しています。一定期間内に支払いを行わなければ、身代金額が増加します。このように制限時間を設けることで被害者を焦らせ、できる限り早くお金を支払わせようとします。よくあるソーシャル エンジニアリングの手口です。また、TORを使用しているため、このマルウェアのトラッキングが難しくなっています。Petyaは、ビットコイン ウォレットを利用していますが、連絡用のeメールアドレスを提供しています。制限時間は設けておらず、身代金の増額で脅すこともありません。実質的に、過去に証明された収益アップのための手法がなくなっています。また、追跡は難しいかもしれませんが、eメールアドレスを提供しているため、TORウェブ ページのケースよりも多くの手がかりを警察当局に与えています。他のランサムウェア キャンペーンで見てきたように、金銭目当ての攻撃ならば、できるだけ早く被害者にお金を支払わせようとするはずです。

6月27日に始まったPetya新亜種によるこの攻撃キャンペーンは、間違いなく悪意ある脅威であり、深刻な被害をもたらしました。解決を急ぐあまり、世界ではこの新たな脅威の分類を間違ってしまったのでしょうか。私たちが行ったPetyaと過去のランサムウェア ファミリーの比較分析は、この攻撃はランサムウェアではなく、大規模な破壊活動を目的としたマルウェアであることを裏付けています。マルウェア拡散部分における攻撃者の優先事項から、これは特定のグループを狙った攻撃である可能性が伺えます。セキュリティ業界は、ShamoonやShamoon 2など、システム破壊を目的とした攻撃キャンペーンを多数確認しています。

残念ながら、将来的に標的型の破壊活動は増加することが予想されます。セキュリティ業界は、過去2年間で、膨大な数の新ランサムウェア ファミリーや亜種を次々と確認してきました。ただし、ランサムウェアに近い機能を持つ比較的小規模なWannaCryと、金銭よりも破壊活動を優先している大規模なPetya新亜種、という最近出現した2つの大型マルウェア ファミリーが、ランサムウェアの定義を変えたようです。(WannaCryが破壊活動型のマルウェアである疑いについては、「Is WannaCry Really Ransomware?」(WannaCryは本当にランサムウェアなのか)で説明しています。)このようなマルウェアは、身代金の要求を隠れ蓑にして、真の目的を隠しているのかもしれません。

原文:Petya More Effective at Destruction Than as Ransomware

著者:Douglas McKee and Charles McFarland

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)