セキュリティ部門のリーダーは、貴重な人的資源を把握して、より高度な作業に振り向けるために、データ、プロセス、および制御の統合を促進する必要があります。

御社では実際に標的型攻撃を心配する必要があるでしょうか。Intel Securityのインシデントの検出と対応に関する新たな調査(英文) では、企業がその規模に応じて、おそらく週に1件から3件のインシデントに対応していることが明らかになりました。この状況は、私がインシデント対応を仕事にしていた10年前とは大きく異なります。当時、大企業では月に1、2件のインシデントしか調査していませんでした。

今日、これらは内部の脅威や外部からの攻撃によって生じる単なる一般的なマルウェアイベントではありません。調査の4分の1以上(28%)が標的型攻撃に関連しており、この状況に会社の規模は関係ありません。もはや「会社の規模が小さいから攻撃の標的にはされない」という問題ではなくなっている状況を自覚することが重要です。「小さい」ことが防御になる時代ではなくなったのです(次の表を参照)。

これはインシデント対応にとって何を意味するでしょうか。俊敏性を身に付け、どこならより迅速に対応できるかを考え、時間を節約し、分析や自動化などの役立つ技術を使いこなす必要があります。

何を改善できるかをより深く検討するには、セキュリティ運用チームがどのような助けを必要としているかを示す次の3つの調査結果データが参考になります。

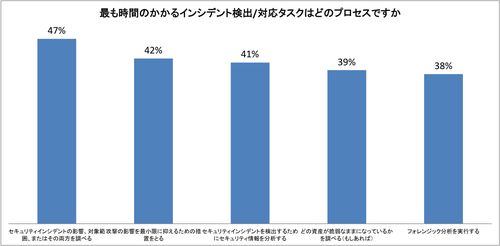

まず、次のグラフは現在のインシデント対応者が何に時間を費やしているかを示しています。その内容を見てみると、対応作業の多くは担当者の専門知識とツールおよびデータの組み合わせであることがわかります。作業に費やされる時間はすべて、より適切なデータの的確な解釈、ポリシーベースのワークフロー、および自動化の促進によって短縮できます。

ここで、最も時間が費やされている、インシデントの影響と対象範囲を調べるプロセスを見てみましょう。もし時間の半分が影響の大きさを判断するために費やされているとしたら、その評価にかかる時間を20%短縮することの価値は計り知れません。何かほかのことに使える時間が1週間に4時間も増えることになるのです。

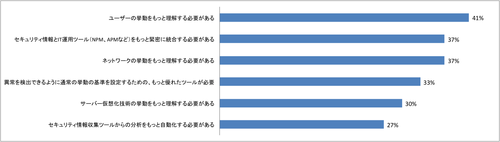

その結果、より迅速に対応措置の実行(2番目に時間のかかるタスク)に移れます。さらに、この2つのステップがドリルダウン操作を伴う1つのコマンドアンドコントロール環境の一部であれば、世界が大きく変貌するでしょう。その週のうちにもう1件のインシデントを処理できるかもしれません。 同じレポートで、組織内で何が起きているかを対応者がリアルタイムで理解することを妨げているものを解明する必要性が示されています。第1のギャップはユーザーの挙動の理解にあります。すなわち、単にユーザーデータを取得するだけでなく、その意味を解明することが重要なのです(次のグラフを参照。クリックして拡大表示してください)。

第2のギャップは、Intel SecurityがSecurity Connectedアプローチを通じて何年も取り組んできた課題を示しています。対応者は、より迅速に問題を解明して対応措置をとるために、ITインフラストラクチャを動かすシステムとセキュリティデータとの緊密な統合を必要とします。

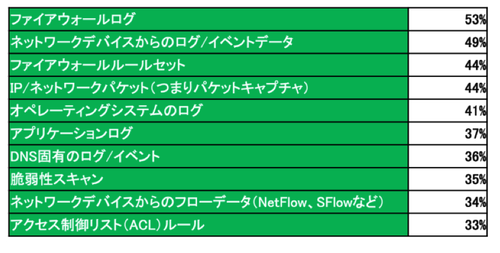

第3の阻止要因は、ネットワークの挙動をもっと理解する必要性を反映しています。多くの対応者がすでに収集した豊富なネットワークデータにもかかわらず、そのデータの意味の理解にはまだギャップがあるため、これは特に興味深い要因です。同じ調査で得られた別のデータセットでは、収集されるデータセットの上から4番目までがネットワーク関連であるにもかかわらず、対応者がネットワークの挙動を十分に把握できていないと結論づけています。

表: 組織の情報セキュリティ分析戦略(つまり、リスク管理、インシデント検出、インシデント対応、フォレンジック調査など)に基づいて、次のデータタイプのうちどれを収集していますか。(トップ10を以下に表示)

第4のニーズである挙動の基準設定は、実際にユーザーとネットワークの挙動を理解するための鍵であり、何が通常なのかを明らかにすることで、何が異常なのかを特定できます。

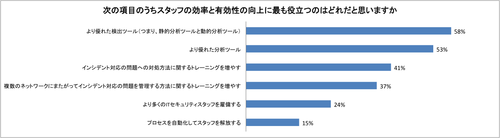

最後に、この調査によって、インシデント対応者が助けを得られると知っていることが確認されました。初心者には、もっと良いツールが必要です。より優れた検出ツールとより優れた分析の両方が必要なのです(次のグラフを参照。クリックして拡大表示してください)。

このような技術面の改善の後は、トレーニング、スタッフの増員、および自動化によって人的資源を解放することが求められます。これにより、最初の調査結果、すなわち改善が必要なタスクにインシデント対応者が多くの時間を費やしているという問題に戻ることになります。スコーピング、封じ込め、修復、および根本原因分析はすべて、統合された強力なツールとスクリプト化されたワークフローを使用した迅速化と自動化の対象になります。

雑音から理解まで

セキュリティ部門のリーダーに行動が求められていることは明らかです。インシデント対応者は、データの収集、統合、分析といった低レベルの作業に多大な時間を費やしています。ますます複雑化する標的型攻撃の調査により多くの時間を振り向けるようになるにつれ、この状態は持続できなくなります。貴重な人的資源を把握してより高度な作業に振り向けるために、データ、プロセス、および制御の統合を促進するのは、リーダーの仕事です。

※本ページの内容は McAfee Blog の抄訳です。

原文: ‘Golden Hour’ Incident Response Agility

著者:トリー・キャンベル (CTO for Endpoint and Management technology for Intel Security)

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)