前回は標的型攻撃の特徴を説明し、それに立ち向かうには従来のアプローチでは限界があることを解説しました。今回は、その限界を超えるべく、インテル セキュリティがどのような取り組みを進めているかをご紹介しましょう。

- シグネチャ型検知の限界を超える

前回ご紹介した通り、シグネチャベースの検知は既知の脅威を見つけ出して駆除することは得意でも、組織や企業ごとにカスタマイズされた新種のマルウェアを検出するのは困難です。そこで注目を集めているのが、シグネチャに頼らずにマルウェアを検出するサンドボックスやヒューリスティック、振る舞い検知といった技術です。

インテル セキュリティでは、例えばサンドボックス技術を「McAfee Advanced Threat Defense(ATD)」という製品で、またビヘイビア分析による振る舞い検知などの技術をネットワーク型製品では「McAfee Network Security Platform(NSP)」や「McAfee Web Gateway(MWG)」、エンドポイント製品では「McAfee Host Intrusion Prevention(HIP)」に実装して提供しています。

加えて、用途やアプリケーションが限定された端末ならば、ホワイトリスト型の対策を採用することも一つの手でしょう。特に、マイナンバーも含め、個人情報を扱う端末や特定業務のみを行う端末ならば、不必要なアプリケーションの動作を禁止する方が安全です。これを実現するのが「McAfee Application Control」となります。

ただ、一点注意してほしいことがあります。それは、こうした新しい検知技術があるからといって、シグネチャ型の対策が不要になるわけではないということです。標的型攻撃を封じ込めるには、定義ファイルを作成し、それを用いて端末をスキャンし、見つかったマルウェアをクリーンナップ(除去)するというプロセスが必要です。それによって初めて「封じ込め」が完結するのです。

- 情報共有で迅速な封じ込めを実現

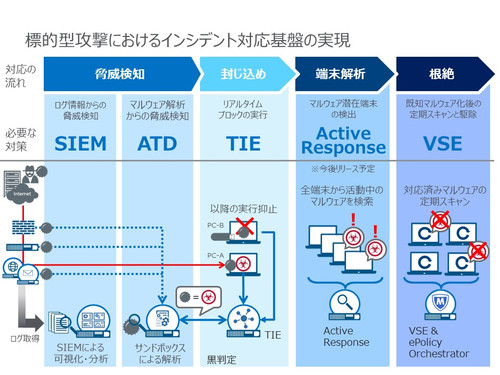

標的型攻撃では、マルウェアに感染したある端末を足がかりにして横にセキュリティ侵害が広がっていきます。そして、情報の流出といった致命的な事態を防ぐには、なるべく早い段階で感染に気付き、情報を共有して拡大を食い止めるよう手を打つことが必要です。インテル セキュリティはこの分野にも注力しています。

具体的には、脅威を検知するとともに、その情報を組織内で迅速に共有し、それ以降の実行をブロックすることが必要で、インテル セキュリティは「McAfee Threat Intelligance Exchange(TIE)」という製品でこれを実現しています。各端末で検知した情報やATDの検査結果をTIEへ集約し、傘下の端末やIPS、Webゲートウェイなどと共有することによって、「悪いもの」と判断されたファイルを速やかにブロックします。なお、マカフィー製品以外で検知した脅威情報をTIEへインポートすることもできるので、既に所有しているセキュリティ製品の検知情報を脅威のブロックに活かすことも可能です。

また前回ご紹介した通り、標的型攻撃対策では、迅速なインシデントレスポンスによって、感染してから封じ込めるまでの時間をいかに短縮するかが鍵になります。このプロセスでは、セキュリティ機器のログはもちろん、それ以外のログも統合的に集約・管理し、脅威の兆候を可視化する「McAfee Security and Event Management(SIEM)」がその手助けになるでしょう。

さらに、感染の恐れがある端末をあぶり出し、解析・調査を支援する新製品「McAfee Active Response」も近い将来投入し、全方位で標的型攻撃対策を支援していく予定です。

- 暗号化によってデータを保護し、セキュリティサービスで組織の取り組みを支援

ここまで標的型攻撃による侵害を早期に発見し、影響を最小限に押さえ込むための手法をご紹介しました。それでも100%ということはあり得ないでしょう。組織全体として守るべきデータは何かを特定し、「Data Loss Prevention(DLP)」などのツールを用いて情報の漏えいを防ぐとともに、万一に備えてデータを暗号化するなど、多層的に対策を講じることが重要です。

もう一つ重要なポイントは、人や組織です。どれほど優れたソリューションがあっても、人や組織の側にそれを活用する準備ができていなければ意味がありません。Computer Security Incident Response Team(CSIRT)の体制やセキュリティポリシーを改めて確認し、変化する環境や脅威に応じてきちんと機能しているか見直す作業を繰り返していく必要があります。インテル セキュリティはプロフェッショナルサービスを通じてこうした取り組みを支援しています。

最後に、繰り返しになりますが、標的型攻撃は他人事ではありません。もし攻撃が来たときに、何を守るのか、どう守るのかをぜひこの機会に考え、できるところから対策に取り組んでいただければと思います。そして、インテル セキュリティではそのプロセスを全面的にお手伝いしていきます。

関連記事:【特集】 もう一度考える標的型攻撃(前編)〜標的型攻撃で明らかになったセキュリティの限界〜

関連製品:

McAfee Advanced Threat Defense(ATD):ステルス型のゼロデイ マルウェアを阻止する高度な検出機能

McAfee Network Security Platform(NSP):ネットワークで巧妙な脅威を検出して阻止するインテリジェントなセキュリティ ソリューション

McAfee Web Gateway(MWG):安全な Web アクセスを実現するプロアクティブで高度なセキュリティ

McAfee Host Intrusion Prevention(HIP):プロアクティブなセキュリティでゼロデイ攻撃からサーバーを保護

McAfee Application Control:一元管理されたホワイトリストで高度な持続型脅威を阻止

McAfee Threat Intelligance Exchange(TIE):適応型の脅威対策

McAfee Security and Event Management(SIEM):インテリジェントな状況分析とイベント管理で新たな脅威からシステムを守る

McAfee Total Protection for Data Loss Prevention(DLP):ダイナミックな世界を保護する DLP

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)