概要

Trellix Threat Labsの脆弱性研究チームは、複数の DrayTek ルーターに影響を及ぼす、認証なしのリモートコード実行脆弱性CVE-2022-32548 を発見しました。これにより、デバイスの管理インターフェースがインターネットに公開されるように設定されている場合、ユーザーの操作なしで攻撃を実行することが可能です。また、デバイスがデフォルト設定のままの場合は、LAN内からワンクリックで攻撃を行うことができます。この攻撃は端末の全面的な不正侵害につながる可能性があり、ネットワークの侵害や内部リソースへの不正アクセスにつながる可能性があります。影響を受けるすべてのモデルに対し、パッチを適用したファームウェアが提供されています。該当機種を使用中の企業やSOHO事業者の方々は、速やかにベンダーのWebサイトからファームウェアをダウンロードし適用することをお勧めします。

はじめに

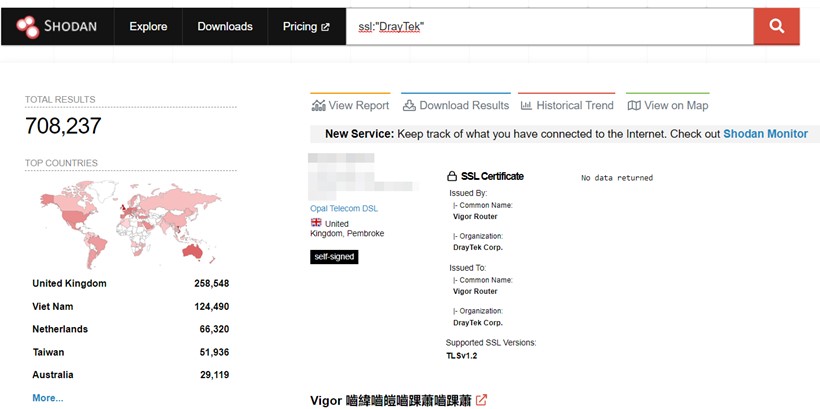

DrayTekは、英国、ベトナム、台湾などで広く採用されているSOHO(Small Office and Home Office)ルーターを製造する台湾の企業です(src:Shodan)。

図1 世界中で使用されているDrayTekのデバイスを示すShodanの検索結果

この2年間、多くの企業が在宅勤務制度を導入しており、これらの手頃な価格のデバイスは、中小企業(SMB)が従業員にVPNアクセスを提供するための簡単な方法を提供します。このため、同社の主力製品の一つであるVigor 3910のセキュリティを調査したところ、Vigor 3910および同じコードベースを共有する他の DrayTek 28 モデル(下記の影響を受けるデバイスを参照)に、認証前にリモートコード実行の脆弱性があることを発見しました。この脆弱性を悪用すると、デバイスが完全に侵害され、悪意のある攻撃者が侵害されたネットワークの内部リソースにアクセスできるようになる可能性があります。

私たちの調査では、現在インターネットに公開されているデバイスで脆弱なサービスが200,000以上あり、これらはユーザーの操作を必要とせずに悪用される可能性があることが明らかになりました。また、該当するサービスが外部に公開されていないデバイスでも、LANからのワンクリック攻撃に対して脆弱なものが多く存在します。この脆弱性のMITREの識別子はCVE-2022-32548であり、CVSS 3.0スコアは10.0です。すでにメーカーからパッチがリリースされています。DrayTek社製のデバイスを管理されている個人の顧客や企業は、メーカーサイトにアクセスし、早急にパッチを適用することをお勧めします。

また、DrayTek社のセキュリティチームにおかれては、脆弱性を開示してから30日も経たずにパッチをリリースしていただいた、その素晴らしい対応にも拍手を送りたいと思います。このような対応と関係は、組織の成熟度と業界全体のセキュリティ向上への意欲を表しています。

図2 DrayTek社製Vigor3910

脆弱なデバイス

脆弱なデバイスは以下の通りです。

Vigor3910 < 4.3.1.1

Vigor1000B < 4.3.1.1

Vigor2962 Series < 4.3.1.1

Vigor2927 Series < 4.4.0

Vigor2927 LTE Series < 4.4.0

Vigor2915 Series < 4.3.3.2

Vigor2952 / 2952P < 3.9.7.2

Vigor3220 Series < 3.9.7.2

Vigor2926 Series < 3.9.8.1

Vigor2926 LTE Series < 3.9.8.1

Vigor2862 Series < 3.9.8.1

Vigor2862 LTE Series < 3.9.8.1

Vigor2620 LTE Series < 3.9.8.1

VigorLTE 200n < 3.9.8.1

Vigor2133 Series < 3.9.6.4

Vigor2762 Series < 3.9.6.4

Vigor165 < 4.2.4

Vigor166 < 4.2.4

Vigor2135 Series < 4.4.2

Vigor2765 Series < 4.4.2

Vigor2766 Series < 4.4.2

Vigor2832 < 3.9.6

Vigor2865 Series < 4.4.0

Vigor2865 LTE Series < 4.4.0

Vigor2866 Series < 4.4.0

Vigor2866 LTE Series < 4.4.0

インパクト

Vigor 3910 のようなネットワーク・アプライアンスの侵害は、以下のような結果をもたらす可能性があります(順不同、非網羅的)。

- ルーターに保存されている機密データ(キー、管理パスワードなど)の漏洩

- 通常はVPNアクセス、または 「同じネットワーク 」内でないとアクセスできないLAN上の内部リソースへのアクセス

- ネットワークトラフィックへの中間者攻撃

- LANからルーターを経由してインターネットに向けられるDNSリクエストなどの暗号化されていないトラフィックのスパイ行為

- ルーターの任意のポートを通過するデータのパケットキャプチャ

- ボットネット活動(DDoS、悪意のあるデータのホスティングなど)

エクスプロイトの試みが失敗すると、次のようなことが起こります。

- 端末のリブート

- 影響を受けたデバイスのサービス拒否(Denial of Service)

- その他の考えられる異常行動

Trellix Threat Labsは、現時点でこの脆弱性が悪用された形跡については認識していませんが、DrayTek社のデバイスは、最近、様々な既知の悪意ある攻撃者によって標的とされています。これについてCISAの勧告は、中華人民共和国(PRC)がSOHOルーターを危険にさらしていると指摘、Black Lotus LabsのレポートもZuoRATがVigor 3900(生産終了Vigor3910に取って代わられた)を悪用していることを指摘しています。CVE-2022-32548は、DrayTekのデバイスに影響を与えた過去の脆弱性と比べて悪用が難しく、脅威者がこの脆弱性を迅速に攻撃フレームワークに採用する妨げになる可能性があります。

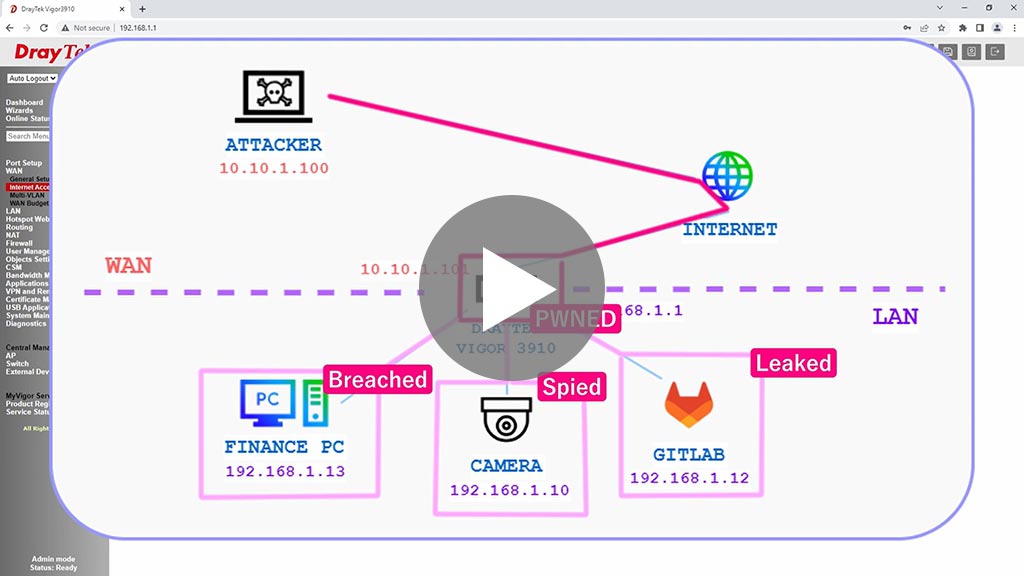

デモ動画

次のデモ動画は、攻撃者がDraytekのルーターを侵害し、私たちが作成した模擬ネットワーク内の内部リソースに侵入する方法を紹介しています。

技術面の詳細

脆弱な DrayTek デバイスのウェブ管理インターフェースは、/cgi-bin/wlogin.cgi のログインページでバッファーオーバーフローの攻撃を受けます。攻撃者は、ログインページのaaとabのフィールドに、base64 でエンコードされた文字列として、慎重に細工したユーザー名とパスワードを使う可能性があります。するとこれらのエンコードされた文字列のサイズ検証のロジックバグが生じ、バッファーオーバーフローがトリガーされることになります。この攻撃はデフォルトではLAN上で到達可能であり、ユーザーがデバイスでリモートWeb管理を有効にしている場合は、インターネット(WAN)経由でも到達可能な場合があります。この攻撃の結果、ルーターの機能を実装するいわゆる「DrayOS」が乗っ取られることになります。Linux オペレーティング・システムを基盤とするデバイス(Vigor 3910 など)では、基盤となるオペレーティング・システムに軸足を置き、デバイスとローカル・ネットワークにしっかりした足場を確立できます。DrayOSをベアメタルOSとして動作させているデバイスは、攻撃者がDrayOSの内部をより深く理解する必要があるため、侵害が困難になります。

このバグがどのように発見され、悪用されたかの詳細については、2022年10月14日〜15日開催のHexaconでの講演および講演と同時に発表する予定のブログ記事でお知らせします。

検出

Web 管理インターフェイスルーターの/cgi-bin/wlogin.cgiエンドポイントに POST リクエストによって不正な base64 文字列が送信されると、ログ/アラートにより悪用が検知される可能性があります。Base64でエンコードされた文字列は、POSTリクエストのaaフィールドとabフィールドにあることが期待されます。攻撃を示唆する不正なbase64文字列には、異常に多くの%3Dパディングがあります。3を超える場合は怪しいと思ったほうがよいでしょう。

Trellix Network Security Platform は、この脆弱性を悪用するためのルールをDrayTek CVE-2022-32548 バッファーオーバーフローの脆弱性という識別子で追加公開しています。

推奨事項

脆弱性のあるDrayTek社製ルーターの影響を受ける可能性のある方に、以下のとおり推奨します。

- デバイスに最新のファームウェアが適用されていることを確認してください。最新のファームウェアは、メーカーのホームページで確認することができます。

- デバイスの管理インターフェースで、ポートミラーリング、DNS設定、VPNアクセス認証、およびその他の関連する設定が改ざんされていないことを確認します。

- 絶対に必要な場合を除き、管理インターフェースをインターネットに公開しないでください。その場合、2FAとIP制限を有効にし、攻撃のリスクを最小限に抑えるようにしてください。

- 影響を受けたデバイスのパスワードを変更し、ルーターに保存されていた流出した可能性のある機密情報は失効させてください。

結論

Vigor 3910ルーターのようなエッジデバイスは、内部ネットワークと外部ネットワークの境界に存在しています。そのため、サイバー犯罪者や脅威者の格好の標的なのです。エッジデバイスへの遠隔侵入は、企業の内部ネットワークの全面的な侵害につながる可能性があります。そのため、これらのデバイスを安全に保ち、アップデートすることが非常に重要です。エッジデバイスを製造するベンダーは、DrayTekと同じように、脆弱性開示後に迅速かつ効率的に対応するためのプロセスを整備しておくことが重要です。次回は、DrayTek社のルーターに関する記事で、この脆弱性を発見するまでの過程を紹介する予定です。

本記事およびここに含まれる情報は、啓蒙目的およびTrellixの顧客の利便性のみを目的としてコンピュータ セキュリティの研究について説明しています。Trellixは、脆弱性合理的開示ポリシーに基づいて調査を実施しています。記載されている活動の一部または全部を再現する試みについては、ユーザーの責任において行われるものとし、Trellixおよびその関連会社はいかなる責任も負わないものとします。

※本ページの内容は2022年8月3日(US時間)更新の以下のTrellix Storiesの内容です。

原文: Unauthenticated Remote Code Execution in a Wide Range of DrayTek Vigor Routers

著者: Philippe Laulheret