SIEMはSecurity Information and Event Managementの略で、エンドポイントやネットワークのセキュリティ製品のログや、ネットワーク機器や認証系のログ、サーバーやミドルウェアなど様々なデバイスからログを収集しセキュリティ運用に役立てるためのシステムです。今回は改めてセキュリティ運用上の役割と解決する問題、そして基本的に備えている機能を紹介します。また、現在始まっているセキュリティ運用におけるより高度な活用方法についても紹介します。

目次

1 セキュリティ運用におけるログ活用

1-1 ログの種類と特性

まず、セキュリティ運用におけるログの活用について振り返ってみたいと思います。ログは様々な活動が記録されているので、セキュリティ運用上も何が起ころうとしているのか?何が起こってしまったのか?を監視したり調査したりするのに有効な情報です。

例えば、ネットワークやエンドポイントのセキュリティ製品のログは何か脅威を検出したことを知る有効な手段です。複数種類のセキュリティ製品を使用している場合、それらのログを統合して管理すると複数製品の管理画面を別々に確認しなくても、全体の脅威の状況を把握することができます。また、セキュリティ製品の他にもセキュリティ運用に役立つログの例としてはWebプロキシ、DNS、DHCPがあります。セキュリティ製品とは異なり脅威の発生時だけでなく、定常的にアクティビティを記録しているのでセキュリティ製品では検知できなかった活動もこれらのログをみて痕跡を確認するのに役立ちます。これらは認証系のログとともにセキュリティ製品のログと組み合わせて使用されることの多いログです。

1-2 ログ活用の注意点

セキュリティ運用に様々なログを活用したくなりますが注意点もあります。一つはログを生成しているデバイスで適切なログの取得ができるようになっているかです。単に設定だけでなく、ログを多くとるオプションを使用すると、動作しているシステムの負荷が高くなる可能性があるので設定とパフォーマンス/サイジングの点で確認するとよいでしょう。

また、SIEM側でも同様の確認が必要です。運用をしているうちに管理対象のデバイスを多くしたくなることが良くあります(特にインシデントの調査時など)。この時の十分にログの処理ができるようにデータの保存量や検索などの処理パフォーマンスも余裕をみてサイジングするか、拡張性を考慮して導入することが大切です。単にシステムのハード的な性能だけでなく、追加時にどのようなコストが発生するかも考慮しておくと、緊急性の高い状況でも利用効果を十分に発揮できます。

2 SIEMが解決する基本的な問題と対応機能

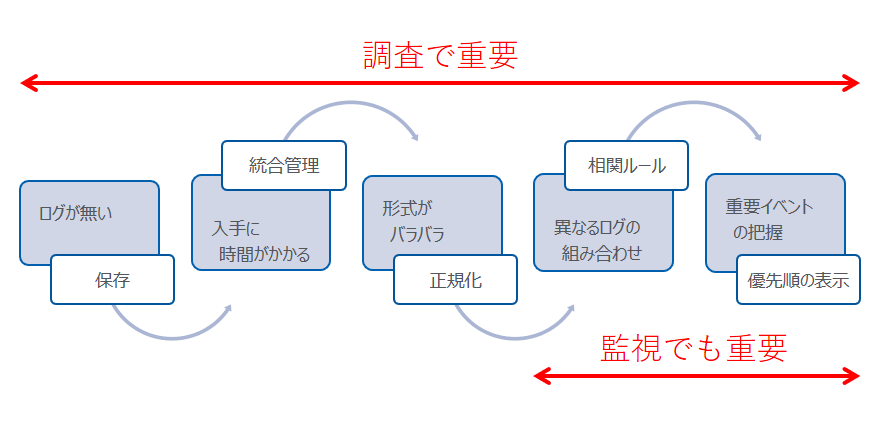

2-1 ログの統合と正規化

前述したようにログが統合管理されていると、ログの発生元の異なる製品の管理画面を見るより効率よく把握や確認ができます。ログが統合管理されていない組織では、セキュリティ運用部門がログの提供を他の部門(例えばネットワーク管理部門)に依頼して入手に数日かかることもも珍しくありません。つまり、数日ログの調査活動ができない状況になります。ログを統合管理していると、他の部門に依頼して手を煩わせることなく、しかもすぐに状況把握や調査が行えます。

次に、複数のログを統合していると同じ時間帯に発生している異なるデバイスのログや、ある事象が発生した前や後にどんな活動が発生したかの確認が容易になります。エンドポイントでウイルスを連続的に検知して削除した時の前や後にどんなネットワークの活動が記録されているか確認したりします(削除してくれているから安心という考えもありますが、連続して削除が発生しているという事は何に感染している可能性もあります)。

この複数のログを統合して管理するときに重要なのが正規化です。正規化とは、“ログイン”と“ログオン”のように同じような意味合いのログだが異なる表現がされているものを同じように扱えるようにすることです。デバイスごとに表現が異なるが同じような意味合いのログを同じ種類として扱えるようにしておくと、複数の異なるデバイスのログに対して条件を指定して検索するときに違いを意識する必要がなくなり作業が格段に楽になります。他の代表例は日付です。デバイスによって、YYYY-MM-DDだったり、YYYYMMDDだったり、場合よってはDDMMYYYYと表現されていることもあります。せっかく時系列で異なるログを確認したいと思っても、データの表現方法が異なっていると検索や並び替えのような操作の時にそれぞれのデバイスのフォーマットの特徴を意識する必要があり不便です。

ログ管理を統合しようと考えるときは、管理対象のログを何にするか(何の検知のために何のログを使用するか)確認し、そのログがSIEMで対応しているか確認しておく必要があります。対応していない場合でも、正規化表現等を活用して取り込めるようにできる場合もあります。

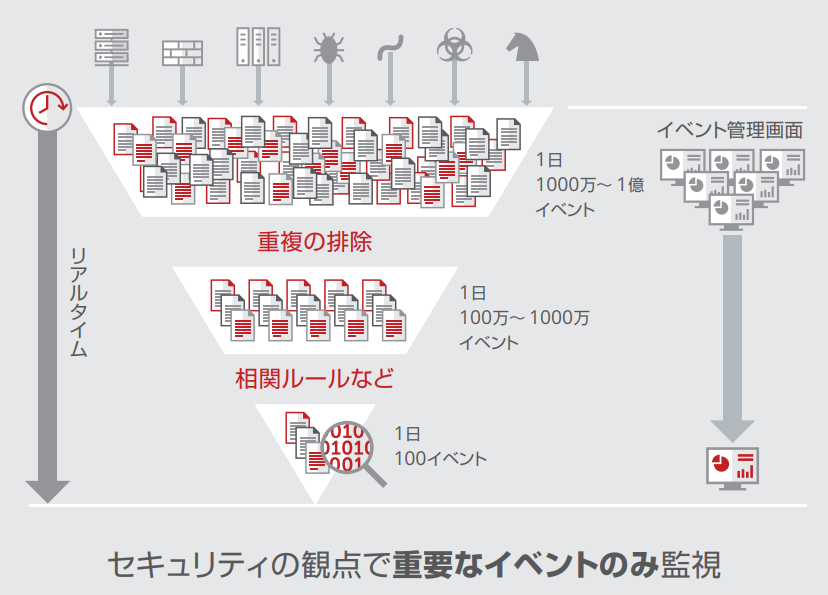

2-2 イベントの監視とSIEM

一般的には管理対象のデバイスの全てのログを確認することは、人や時間が限られた運用リソースの実情から困難だと思います。したがって、リスクが高いとか、特に要注意の事象について見逃さずに把握し、必要な対応をとります。この時に複数のログから優先度の高いものを、それぞれのデバイスのログの重要性の違いを考慮して並べて提示するようにしておきます。また、単独のデバイスのログとしては優先度が低い情報でも、他のログで発生した情報をと組み合わせて特に注意を払う必要がある場合は、その関係を相関分析(相関ルール)で定義しておくことで、優先度を高く設定して注意を払う事ができます。高い優先度のイベントの発生時に素早く対応できるよう効率よく監視することができるようになります。

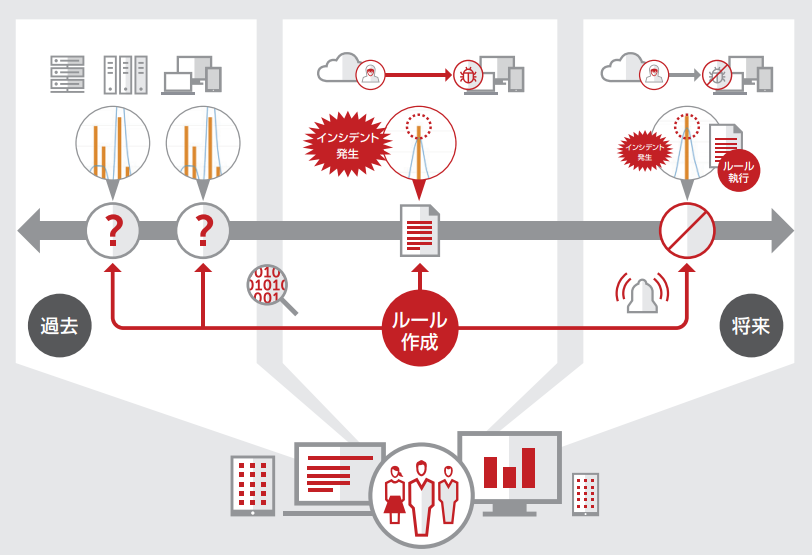

2-3 インシデントレスポンスとSIEM

監視の他にも何かインシデントが発生した時の調査にも大いに役立ちます。調査対象のログがSIEMで統合管理されていると、ある条件(例えば特定のIPアドレス、URL、時間など)に関係するログを検索できます。素早く確認することができるので調査が効率よく行え、原因の特定や被害範囲の把握が素早く行えます。また、調査の結果として得た情報を活用して同じことが発生した時はすぐに把握できるようにSIEMの相関ルールに追加したり、ログを出しているデバイスの設定や運用を見直すことで、セキュリティレベルを高めることができます。セキュリティ運用において、このように見直しを反映することが重要です。最近はセキュリティや同業のコミュニティでIoC(Indicator of Compromise)の情報を交換し、その情報で過去のログの調査を行い自分の組織で該当脅威が侵入した痕跡がないか確認することもあります。このような時にも、分散しているログで調査するのに比べてはるかに効率的に作業を行う事ができます。

2-4 その他のSIEMの機能

SIEMは監視や調査の基盤として重要な役割を果たすために、これまで紹介した機能を提供しますが、他にも下記のような機能を持っていることが多いはずです。

・対応状況をメモしておく機能

実施した作業を後で確認できるようにメモしたり、運用者間の情報共有にも使われます。

・作業を管理するための機能

簡易的な作業チケット管理システムのような機能を備えて、対応済み/未対応等の作業管理をします。

・他システムとの連携

ある事象が発生した時にメニューから選択したり自動的にスクリプトを実行し、他のシステムに通知やアクションの実行を指示します。

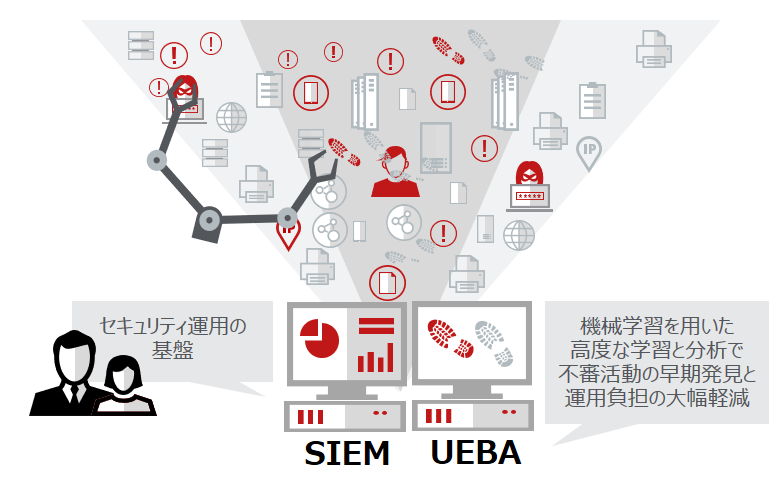

3 運用基盤としてSIEMの高度な活用

ここまでSIEMのセキュリティ運用上の役割や機能について紹介しましたが、ここではセキュリティ運用基盤としてさらに高度な活用について紹介します。

3-1 調査プロセスの一部を自動化

最近はサンドボックスのようなマルウェアの解析ツールを導入している組織も増えています。マルウェアを解析すると、マルウェアがアクセスするIPやURLなどの情報が得られる場合があるので、自動的にこのIPやURLの情報でSIEM内に管理されているログを検索(バックトレース)しマルウェアの侵入の痕跡がないか確認する仕組みを活用するケースがあります。これまでマルウェアの解析結果を手動でSIEMで検索していたものを、自動的に実行させることで運用者の負担を軽減することができます。注意点はサンドボックスで解析された全ての情報を使うとシステムの負荷も、運用者の負担が増える可能性があることです。どのような情報をSIEMで検索させるか、そしてその結果に対してどう対応するかを考慮しておかないと、誤検知や過検知が増えて手が回らなくなり、運用がかえって非効率になるので注意も必要です。

3-2 特定の脅威を対象とした分析の自動化

AIなど高度な技術が発達した現在でも全ての脅威を人の手を借りずに自動的に分析するのは困難ですが、特定の脅威の分析であれば機械学習等を活用して自動化することができます。特に様々なログ情報から把握しやすい組織内の活動(人やホストなど)に関する分析が実用化されています。

UEBA(User and Entity Behavioral Analysis)というカテゴリのソリューションですが、乗っ取られたカウント、アカウントの不正使用、感染してしまったホスト、データの収集や漏洩などの活動を、高度なアノーマリ検知を活用して分析します。これまでも、業務時間外のアクセス、いるはずのない国からのVPN接続など簡単なルールをSIEMの相関ルールとして活用している場合もありますが、UEBAでは大量のログデータ(認証、サーバーアクセス、Webプロキシなど)を、各ユーザやホスト等の単位や組み合わせで、様々な活動を過去の情報と比較したり、類似した活動をしているグループと比較するなど、細かい単位で分析し通常と異なる状況(アノマリ)を検出します。つまり、細かな単位におけるユニークなノーマル(他とは異なるが正常)から逸脱を検知するため、簡単なルールで発生しがちな誤検知や過検知を減らすことができます。UEBAとSIEMを連携させた使い方も始まっています。

4 SIEM活用で忘れがちな重要な事項

SIEMを活用することで組織内の状況の可視化が進み、確かな情報を使って対応できるようになり効率化も促進されます。特にSIEMの活用で重要なのは、セキュリティ運用に携わる人のトレーニングも併せて考慮しておくことです。SIEMの活用すると運用者のレベルも向上が期待できますが、コミュニティの情報交換の場への参加や外部トレーニングの受講により運用メンバーのスキルを更に向上させることができます。

運用プロセスの見直しや、運用メンバーのトレーニングも予め想定して運用を行うことを前提にすることで、運用が忙しくて効率化のための時間が取れないとか、スキルアップの時間が取れないという負のスパイラルに陥ることを予防できます。

5 まとめ

ここまでセキュリティ運用におけるSIEMの基本的な役割、その役割を支える機能、そして現在始まっている高度な活用方法を紹介しました。SIEMはセキュリティ運用を効率化するため無くてはならない運用の基盤の役割を果たすツールです。また、セキュリティ人材不足や、素早い対応が求められる今日の脅威に対抗する上で、組織力の向上や人材育成にも有効なソリューションです。SIEMも早期発見早期対応と運用負担軽減のために、活用方法はもちろん、支えるテクノロジーも日々進化を続けていますが、利用する運用者のスキルアップも併せて考慮するとより大きな効果を発揮します。

著者:マカフィー株式会社 マーケティング本部