セキュリティに役立つツールを10個教えてくれと言われたら、あなたはどんなツールが思い浮かびますか?

迅速な対応が求められるセキュリティ分野だからこそ、手早く解決の手助けをしてくれるツールの活用は必須とも言えるでしょう。個々の状況に応じたセキュリティ診断や対策、体制の構築は専門家と共に自組織にカスタマイズされた内容で実施・構築していくことをお勧めします。ですが自分で手軽にチェックしたり、調べられたりするツールが手元にあると便利ですよね。

そこで、ここでは無料で利用できるセキュリティ関係のツールを10種類ご紹介します。

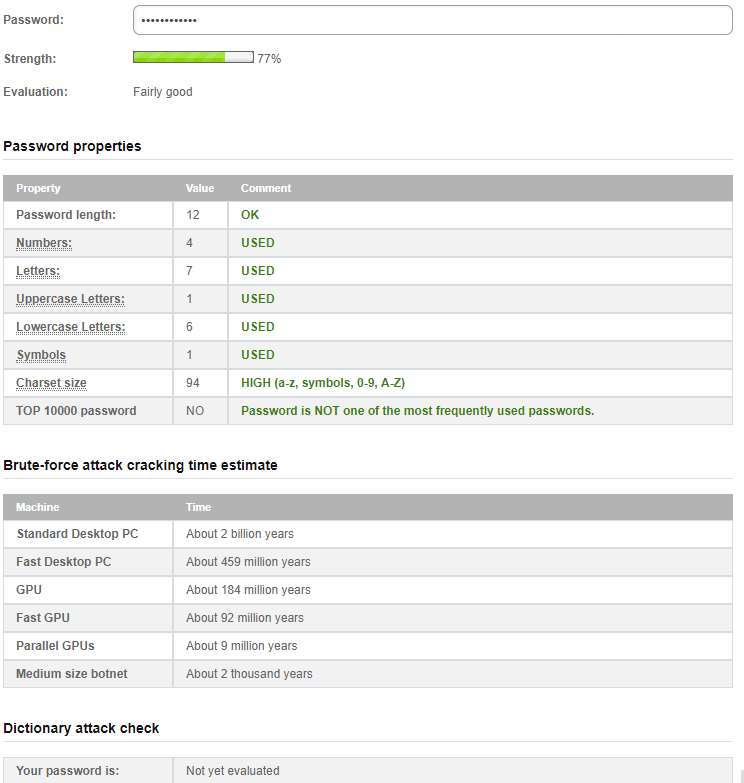

・パスワードの強度を調べる「Password Checker Online」

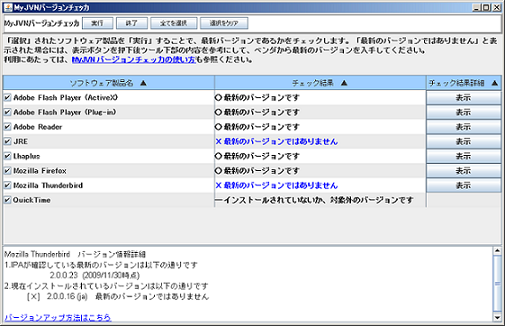

・ソフトウェアのバージョンが最新か確認する「MyJVN バージョンチェッカ」

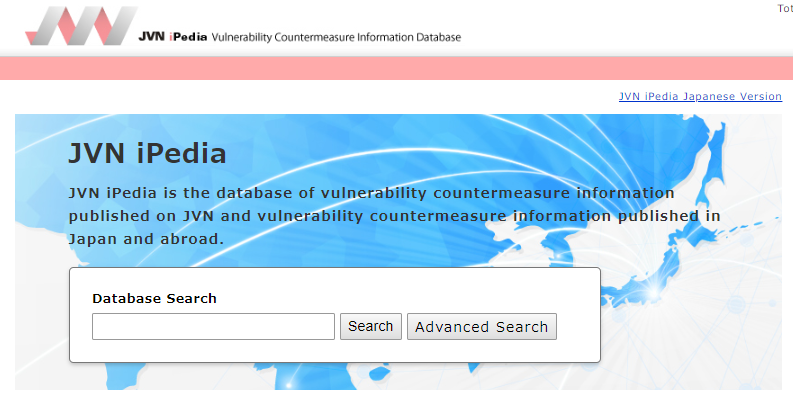

・脆弱性対策情報データベース「JVN iPedia」

・攻撃兆候検出ツール「iLogScanner」

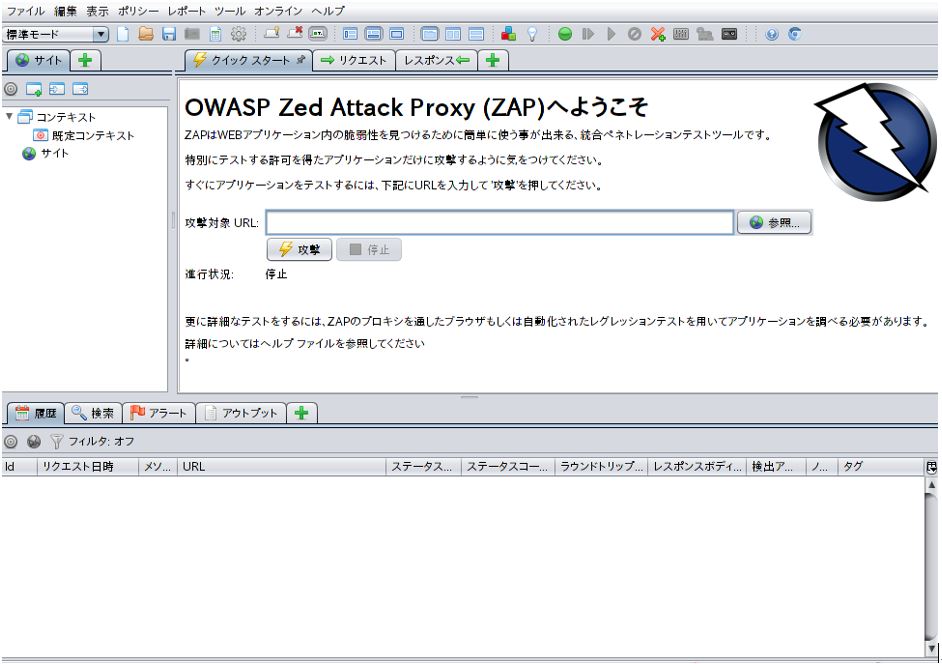

・脆弱性診断ツール「OWASP Zed Attack Proxy」

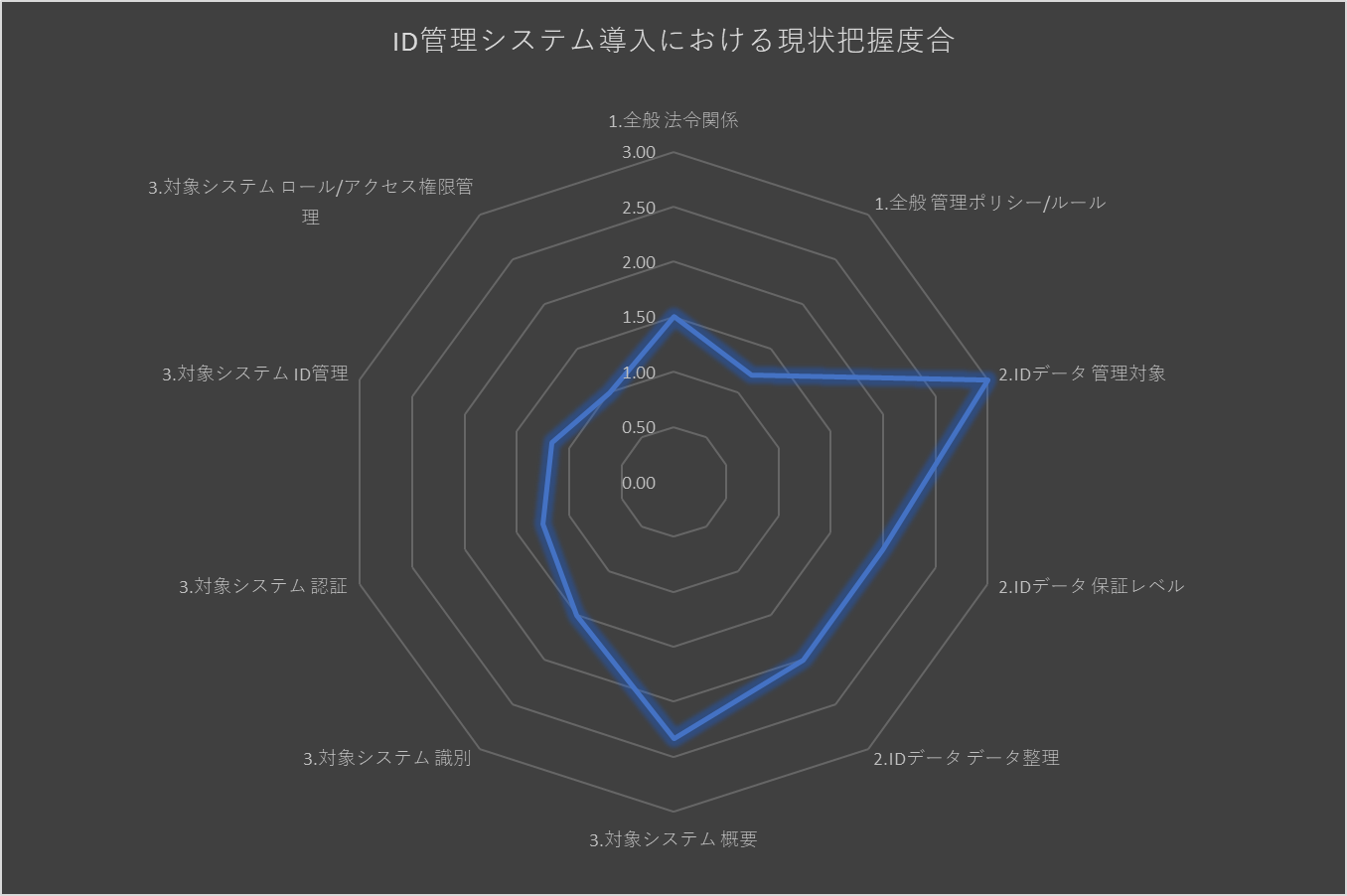

・ID管理システム導入に役立つ「現状把握チェックリスト」

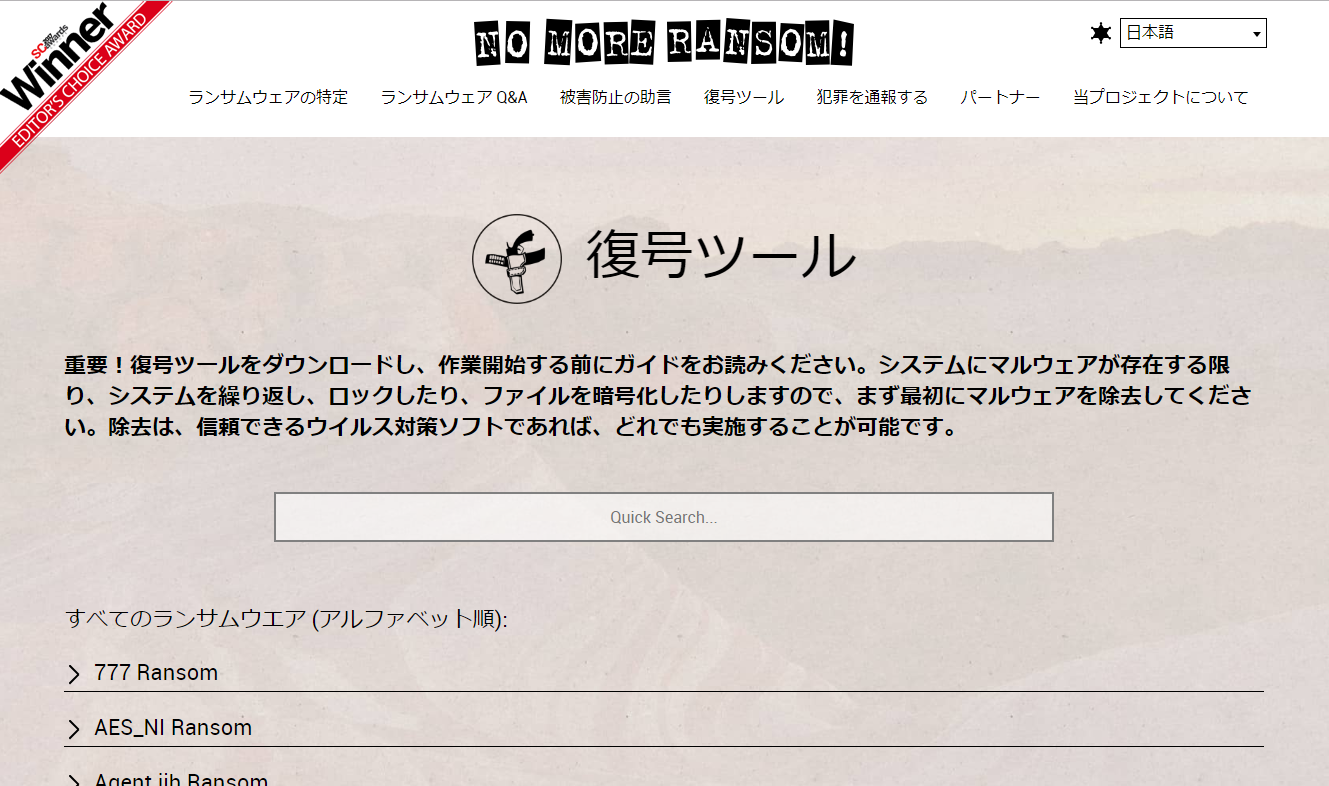

・ランサムウェアで暗号化されたデータを取り戻す「No More Ransom」

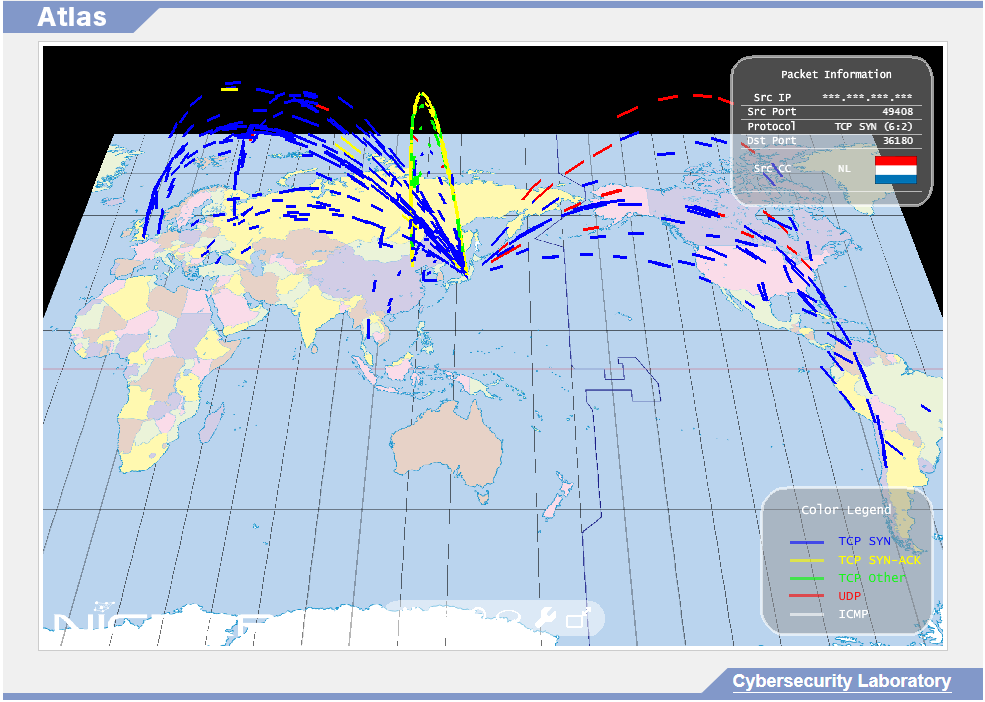

・サイバー攻撃を可視化するツール「NICTER WEB弐」

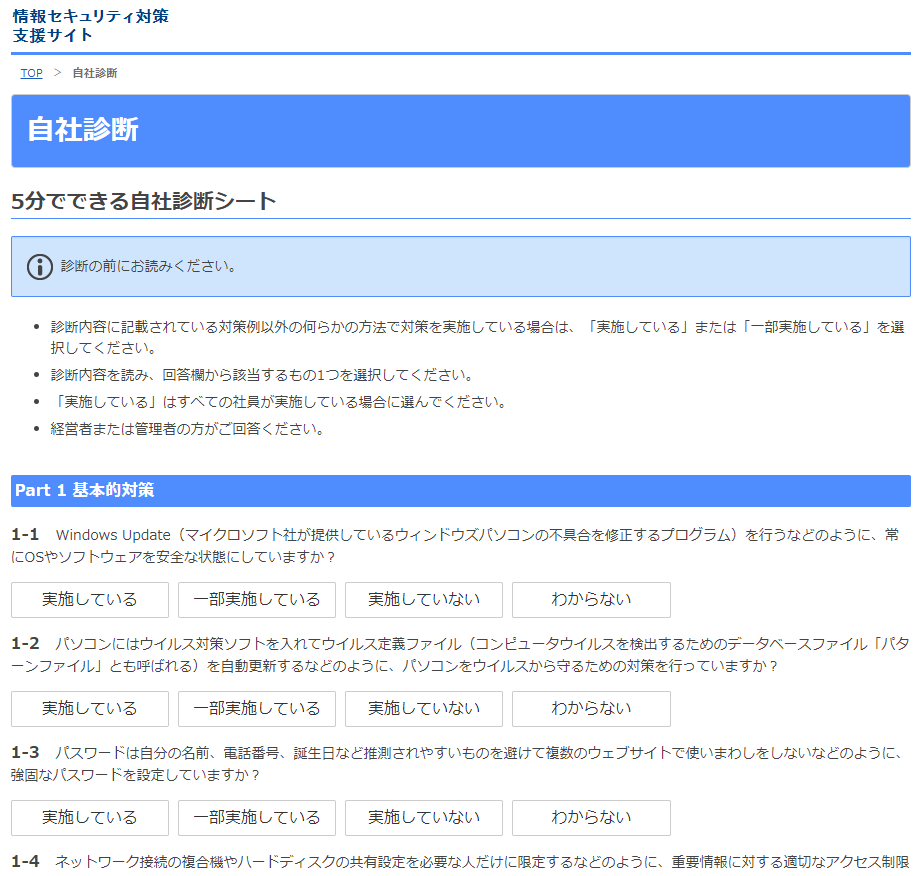

・自社のセキュリティ診断をする「5分でできる!自社診断 」

・マルウェアが含まれているかを調べる「VirusTotal」

皆さんの目的に合ったツールがあればぜひ活用してみてください。

目次

1.パスワードの強度を調べるパスワードチェッカー

パスワードの強度を調べることができるツールです。文字列を入力するとパスワードの強さを%で表示したうえで、強度の評価が出ます。またブルートフォースアタック(総当たり攻撃)を受けた場合の解読時間や辞書攻撃のリスクに関しても評価をしてくれます。

<パスワードチェッカー>Password Checker Online

2.インストール済ソフトウェアのバージョンが最新か確認する

PCにインストールされているソフトウェア製品のバージョンが最新であるかを確認できるツールです。古いバージョンのソフトウェアの脆弱性を狙う攻撃も多いため、利用しているソフトウェアが最新の状態であるかをチェックすることは重要です。

(ここでいう最新とは、IPA(情報処理推進機構)で確認しているバージョンを指しています)

<バージョンチェッカ>MyJVN バージョンチェッカ

3.脆弱性情報を調べたい、脆弱性対策情報データベース

JPCERT/CCとIPA(情報処理推進機構)が共同で管理している脆弱性情報データベースです。既知の脆弱性を悪用した攻撃への対策として活用できます。

<脆弱性情報データベース>JVN iPedia

4.ウェブサイトが攻撃されたか確認できる攻撃兆候検出ツール

ウェブサイトのログを解析することで攻撃と思われる痕跡を確認できるツールで、一部の痕跡については攻撃が成功した可能性を確認できます。オンライン版とオフライン版が用意されています。

<検出ツール>iLogScanner

5.WEBアプリケーションの脆弱性診断ツール

OWASP(Open Web Application Security Project)が開発する「OWASP ZAP (OWASP Zed Attack Proxy)」は、オープンソースのWebアプリケーション脆弱性診断ツールです。

<脆弱性診断ツール>OWASP Zed Attack Proxy

6.ID管理システム導入における現状把握チェックリスト

ID管理システム導入時に課題となるシステム化の範囲について評価項目(指標)とどの程度把握できているかを確認できるチェックリストです。エクセルに必要事項を入力して現状把握の度合いをレーダーチャートで確認できます。

<チェックツール>ID管理システム導入における現状把握チェックリスト

7.ランサムウェアで暗号化されたデータを取り戻すツール

No More Ransomはオランダ警察の国家ハイテク犯罪ユニット、ユーロポールの欧州サイバー犯罪センター、およびカスペルスキー・McAfeeなどのセキュリティ企業がイニシアチブをとる、ランサムウェアの被害者を支援するためのWebサイトです。ランサムウェアの仕組みや、感染を効率的に防ぐために取ることができる対策の周知やランサムウェアの種類の特定、復号ツールを紹介しています。

<復号ツール>No More Ransom特設サイト

8.サイバー攻撃を可視化するツール

国立研究開発法人情報通信研究機構(NICT)がダークネットの観測を行い、サイバー空間上の不正なトラフィックを可視化しています。

ダークネットとはインターネット上で到達可能かつ未使用のIPアドレス空間を指し、これらのパケットの多くはマルウェアの感染活動など不正な行為・活動に起因すると言われています。

なお、情報通信研究機構は、ダークネット上を流れるパケットの主な種類として、以下を挙げています。

・マルウェアが感染対象を探査するためのスキャン

・マルウェアが感染対象の脆弱性を攻撃するためのエクスプロイトコード

・送信元IPアドレスが詐称されたDDoS攻撃を被っているサーバからの応答

<可視化ツール>NICTER WEB弐

上記以外にもサイバー攻撃を可視化するツールがあります。こちらのブログ(サイバー攻撃リアルタイム可視化ツール9選、国境なき攻撃を把握する)で紹介しています。

9.アンケート形式で自社のセキュリティ診断をする

WEB上で25の質問に答えることで中小企業においてセキュリティ対策上実施が望まれている基本的な情報セキュリティ対策の状況を診断できるツールです。同業他社との比較も可能です。

<診断アンケート>5分でできる!情報セキュリティ自社診断

10.ファイルやWEBサイトにマルウェアが含まれているかを調べる

VirusTotalはウイルス、マルウェア検査を行う無料オンラインスキャンサービスで、そのファイルやページ(URL)がマルウェアを含むかどうかを検査できます。主要セキュリティベンダーなどのウイルス対策製品の定義ファイルなどを使用してファイルを検査します。ただし、利用上の注意点として、アップロードしたファイルは有償利用しているユーザーも取得可能なため、ファイルのアップロード機能を利用する際には機密情報や社外秘情報はアップロードしないなど注意が必要です。

<検出ツール>VirusTotal

いかがでしたでしょうか。手元に置いておきたいツールはありましたか?ここでは日本のサイトを中心にご紹介してきましたが、Black Hat(毎年アメリカで開催されているセキュリティカンファレンス)で展示されているセキュリティツールをランク付けしているサイト(英語)などもありますので興味があればご覧ください。

※各ツールのご利用はご自身の責任のもとご判断いただくようお願いします。

著者:マカフィー株式会社 マーケティング本部

![[ホワイトペーパー] ファイルレス攻撃解説](https://blogs.trellix.jp/wp-content/uploads/2018/06/Cortana_report.jpg)