サウジアラビアで最近、発生しているデータ ワイプ攻撃をShamoon攻撃の再来と呼ぶのは、そのマルウェアやプロシージャが以前とまったく同じであることを示しています。ですが、2012年の攻撃と2016~2017年に確認されている攻撃には根本的な違いがあり、その違いから、攻撃の進化プロセスについて興味深い知見を得ることができます。

キャンペーンの比較概要

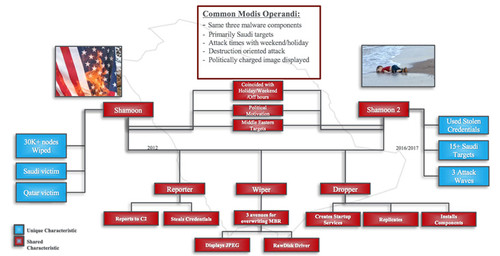

Shamoon攻撃の概要 (上図) をご覧ください。共通の特徴 (赤) に注目すると、非常に多くの共通点があることが分かります。これらを詳しく見ていきましょう。

このサイバー攻撃の各「キル チェーン」フェーズやその手口を比較してみると、そこには相違点があることが分かります。そこから、さらなる疑問が浮かび、また、興味深い所見を得ることができます。

偵察

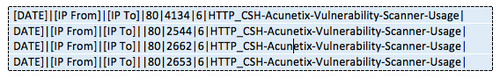

2012年の攻撃の偵察フェーズでは、攻撃者はスキャン ツールと改ざんした侵入テスト ソフトウェア「Acunetix Security Scanner」を利用し、被害者の外部向けサーバーの脆弱性を探していました。たとえば、下記のスキャンは、侵入検知システム ログの一部に倣っています。

攻撃者が悪用できるエクスプロイトを見つけると、ウェブ シェルをアップロードして遠隔アクセスし、ウェブ シェルの機能を使ってユーザー名や認証情報を盗んでいました。

私たちは攻撃を分析する際、攻撃者が持つ機能とスキルに注目します。攻撃者が標的やそのインフラをどの程度把握しているかを検証する場合、このような目障りなスキャンや不正利用の目論みは、初心者の振る舞いと見なします。この手の攻撃者は、偵察フェーズで詳しい情報を収集するのではなく、ラッキーショットを期待しています。

2016年の攻撃の偵察フェーズでは、スピア フィッシング攻撃と、信用できる企業や官公庁を装い、巧妙に作られたなりすましドメインや改ざん文書が利用されています。このような文書は、多種多用なバックドアの脅威を実行する不正マクロで武器化されます。2012年以降、石油化学業界で2件の大規模な攻撃を公的に確認しています。2016~2017年の攻撃は、官公庁、石油化学部門、金融部門を含む、複数の分野に集中していますが、標的にされているのはサウジアラビアの1カ国だけです。

武器化

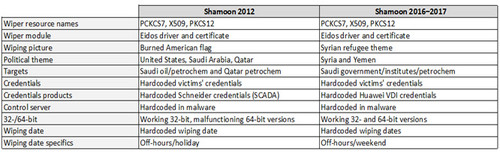

攻撃者がマルウェアのワイパー部分を武器化するために必要な認証情報を収集すると、通常は、適当な権限を有するアカウントを利用して、可能な限りネットワークの広域まで迅速にマルウェアを拡散させます。過去の攻撃と比較して興味深い相違点の1つとして、2012年の攻撃では、産業管理システム (ICS) 設備のデフォルトの認証情報も挿入されていました。この攻撃が、被害者の会社ネットワークだけでなく、ICS環境の崩壊も目論んでいた証拠です。

どちらの場合も、ハードコードされた日付を迎えると、ワイパーがディスクを消去し始めます。2012年のケースでは、ワイプされたマシンから、攻撃に成功したというレポートが内部コントロール サーバーに送られていました。2016年のShamoonサンプルでは、コントロール サーバー部分は確認していますが、私たちが把握している限り、このサーバーを使って攻撃の状況は追跡されていません。

あるURLパラメーター (このキャンペーンについて分析している他の業界関係者も言及しています) に、面白い言葉を発見しました。

GET hxxp://server/category/page.php?shinu=ja1p9/

shinuという言葉は、ペルシア湾アラビア語のスラングで「何?」や、ペルシア語で「聞く」という意味があります。

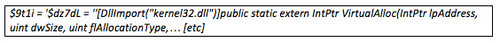

ここまで、2012年の攻撃と2016~2017年の攻撃を比較してきました。私たちも含め、業界関係者による調査から、他のキャンペーンと同じドメイン、whois登録者名、またはコードを使用しているケースも数多く発見されています。たとえば、2016年春のRocket Kitten団による攻撃で使用されたコードやエクスプロイトが、2016年のShamoon攻撃で再利用されていることを確認しています。

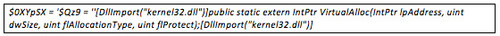

2016年春以降にRocket Kitten団が使用しているマクロのコード抜粋:

2016年のShamoonスピア フィッシング攻撃で使用されているマクロのコード抜粋:

業界関係者は、他にもマクロが含まれるExcel文書を使い、サウジアラビア企業を狙ったOilRigキャンペーンを参考にしているアーティファクトについても言及しています。このマクロのVBSコードがPowerShellを実行し、DNSトンネリングを介して通信していました。

運用セキュリティの観点から (「攻撃者は、攻撃の詳細や情報をどのくらい巧妙に隠せるのか?」)、2つの攻撃は低く評価しました。2016年版のワイパーのリソース言語にイエメン方言アラビア語 (この地域の政治的衝突が関係している可能性があります) が使用されていることや、海岸に横たわるシリア人少年の死体写真によって「写真のワイプ」を成功させるなど、少し意図的な操作は確認しました。ですが、たとえば、インフラやコードの再利用や、マルウェアのプログラム データベースの経路は、通常、削除されてしまうため、まだ多くの謎が解明されていません。

リスク分析の観点から、2012年の攻撃には、ステルス性、運用セキュリティ、精度などの因子に基づき、特定のスコアを付けたいと思います。2016~2017年の攻撃にも同様の評価を行うとすれば、2012年よりも高いスコアを付けます。たとえば、目障りなスキャンやウェブ シェルに代わり、ペイロードを含むスピア フィッシング攻撃を利用しているため、攻撃の精度は上がっています。また、ネットワーク潜伏時間も、2012年の攻撃より長期化しています。

2016~2017年の攻撃規模が大きいため、運用セキュリティのメンテナンスでミスが発生していることを確認しています。これは、スキル レベルが統一されていない様々な集団/個人が関与しているために発生したものと、ほぼ確信しています。一方、2012年の攻撃は、単独グループによるものと考えています。

開発サイクル

2012年の攻撃から5年ほど経過しましたが、民族国家と想定されるアクター(攻撃者)のサイバー攻撃能力やスキルは向上している可能性が高いでしょう。かつては改ざんされたソフトウェアで脆弱性スキャンが行われていたため、侵入検知や防御システムで簡単に検知することができました。それが、現在は武器化された文書による標的型スピア フィッシング攻撃へと変化しています。また、一括スクリプトではなく、PowerShellスクリプトとDNSトンネリングが使用されていることから、攻撃者の専門性が大幅に向上していることが窺えます。

※本ページの内容は 2017年4月25日更新のMcAfee Blogの抄訳です。

原文:The State of Shamoon: Same Actor, Different Lines

著者:Christiaan Beek and Raj Samani

【関連記事】

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)