Figure 0: CVE-2022-38392 redefines “destructive interference”

さて、今回のバグレポートは?学校が再開され、秋の気配を感じる今日この頃。夏の終わりを惜しみつつ、2022年8月、最も印象に残ったバグをいくつか振り返ってみましょう。

- CVE-2022-36804: Atlassian Bitbucket Server and Data Center

- CVE-2022-0028: PAN-OS

- Unassigned: YARA

- CVE-2022-38392: Certain 5400 RPM hard drives

まず、ソースコードレポジトリーサービスのBitbucketでは、任意のコードを実行できてしまう状態であることについて。次は、Palo Altoのファイヤーウォールが炎上中、大いに悪用されて大惨事を引き起こしていることについて。さらに、フランスのネット探偵が監視し続けていなければレーダーを逃れていたかもしれないYARAの”秘密”の脆弱性について。そして最後に、ジャネット・ジャクソンのリズム・ネイションが古いハードディスクを破壊して、ちょっとした盛り上がりを見せていた件について。さて、見ていきましょう。

CVE-2022-36804

CVE-2022-36804 は、Bitbucket Server とData Center に影響するコマンドインジェクションの脆弱性です。サーバがパブリックリポジトリを公開した場合(または攻撃者がプライベートリポジトリへの読み取りアクセス権を持っている場合)に任意のコードを実行できるので、悪用される可能性があります。いつものことですが、くれぐれもプライベートな情報を共有する相手には気をつけてください!

Figure 1: Not a honeypot for CVE-2022-36804

対象

Bitbucketは、Gitベースのコードホスティングプラットフォームとして広く利用されています。Bitbucket ServerとBitbucket Data Center、どちらにも影響を与えます。GitHubほど大きくはありませんが、Bitbucket はクラウドプラットフォームだけでも1000万人以上のユーザーとリポジトリを誇り、Atlassianに買収されて以来、エンタープライズの領域では人気が高まっています。もし、企業・組織でJIRAやConfluenceを使っているならば、おそらくBitbucketも使っているでしょう。幸い、クラウドユーザー(bitbucket.org経由)には影響がありません。クラウドに存在する個人情報は安全であるといえるでしょう。

対処法

この製品を利用している場合には、この欠陥を報告したセキュリティリサーチャーが9月後半までにはPOC (Proof Of Concept)を公開すると発表していますので、速やかにパッチを適用してください。Atlassianは、パッチ適用までの間、個人情報の共有 (feature.public.access=false 経由) をやめて被害を緩和するよう提案しています。これは、すべてをカバーする緩和策ではありませんので、プライベートリポジトリへの読み取りアクセス権を持つ人たちから攻撃される可能性があることに注意してください。

CVE-2022-0028

Figure 2: PAN-OS (artistic depiction, derivative work, not olive oil on canvas)

* Necessary disclaimer, this title is a pun, not a statement on what PAN-OS can or cannot do. Please don’t hassle our legal department.

CVE-2022-0028 は、PAN-OSに影響を及ぼすリフレクト(reflected)型およびアンプリファイ(amplified)型のDoSです。簡単に言うと、脆弱なシステムを利用して第三者に対してDoSを行うことができ(reflected、リフレクトしている部分)、攻撃を行うために攻撃者が必要とするデータ量が少ない(amplified 、つまり増幅された部分)ことを意味しています。さらに心配なことに、この脆弱性はすでに盛んに悪用されているとして CISA によってフラグが付けられています。

対象

PAN-OSはスマートパンに搭載されていないため、smart panのユーザー達(さらに、smarty pants-しったかぶりする人たち)は安全です。とはいえ、この脆弱性はPalo Alto firewall appliancesとVMsに幅広く影響を及ぼします。しかし、標準でないコンフィギュレーションである場合に利用される脆弱性なので、ヘマをしでかさない限り大丈夫でしょう。Palo Altoは、「ファイアウォールの設定で、外部に面したネットワークインターフェースを持つソースゾーンのセキュリティルールに1つ以上のブロックされたカテゴリを持つURLフィルタリングプロファイルが割り当てられている場合、外部の攻撃者に悪用される。この設定は一般的なURLフィルタリングではではなく、管理者が意図しない設定である可能性が高い」と述べています。

対処法

Palo Alto ファイアウォールの誇り高き所有者は、ファームウェアが最新であることを確認して、満足のいく状態で維持してください。 また、 URL フィルタリング機能に依存している場合は、構成を再確認してください。脆弱なシナリオは構成ミスに起因しているのではないかと思います。攻撃者が、この脆弱性をプレイブックに採用したがる可能性があります。

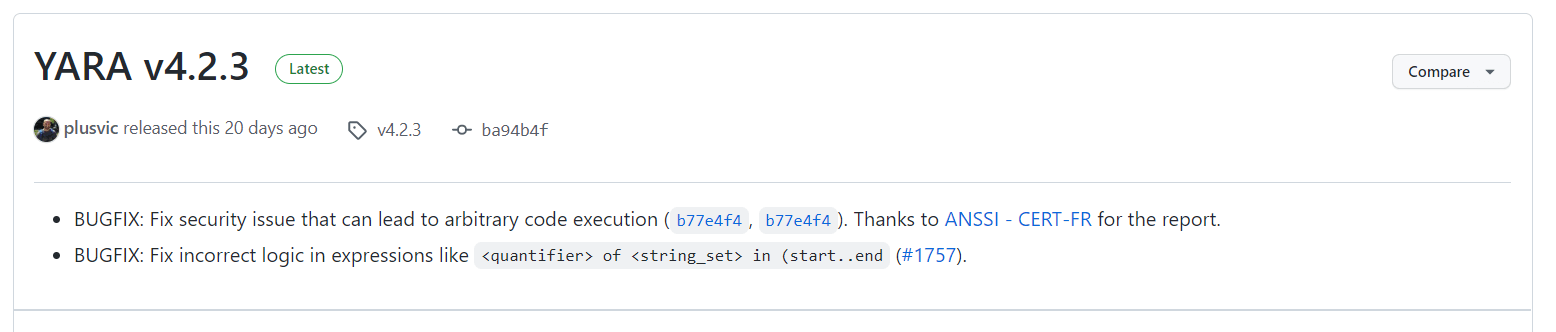

NO CVE! それでも GitHub と新しいバージョンのYARAでは要注意

このバグに対するCVEやCVSSの評価はありませんが、このリリースノートで指摘されているように、セキュリティ上の脆弱性であることは間違いないでしょう。フランスの ANSSI は、YARA に影響を及ぼす潜在的な任意のコード実行の可能性を報告し、リリース 4.2.3 で修正されました。フランス語で言うなら、ooh la la!

Figure 3: Merci, l’ANSSI (mais where is ze CVE number)

Figure 3: Merci, l’ANSSI (mais where is ze CVE number)

対象

このバグが悪用される可能性、またどう到達するのかということについてはほとんど情報がないため、なんとも言えない状況です。とはいえ、YARAが脅威ハンティングやマルウェア解析をサポートするうえで業界内の重要な役割を担っているということを思い出しましょう。もし信頼できない入力や既知の悪意のある入力を解析することに興味があって、スキャンしたデータによりインフラが悪用されないようにしたいという場合は、少し注意を払っておくとよいでしょう。

対処法

コマンドラインで -v フラグを付けて YARA を起動し 、4.2.3 以下の数字が表示されたら、至急、上記リンク先の 4.2.3 リリース(またはそれ以降)にアップデートが必要ですので、更新を適用しつつ、このツールに依存していると思われる同業の仲間たちに、重要なセキュリティアップデートがリリースされていることを知らせてあげてください。

CVE-2022-38392

それほど重大ではないものの、魅力的な(そして愉快な)vulnを取り上げて、今月は終わることにしましょう。CVE-2022-38392 です。CVSSスコアが5.8という驚異的な値で、もう誰も使っていないような名もなきハードディスクがDoS攻撃に対して脆弱であることが判明しました。このPoCは、皆さんのお気に入りのオーディオストリーミングプラットフォームで広く公開されており、そのデバイスを攻撃するようには設計されていない(多分、されていない?)にもかかわらず、ある障害のトリガーになりました。もし自分のマシンで試してみたいなら、このブログを読みながらJanet Jacksonの「Rhythm Nation」を再生してみましょう。そして、自分のコンピュータが自爆するかどうか見てみるとよいでしょう。(ネタバレ注意:自爆はしません)

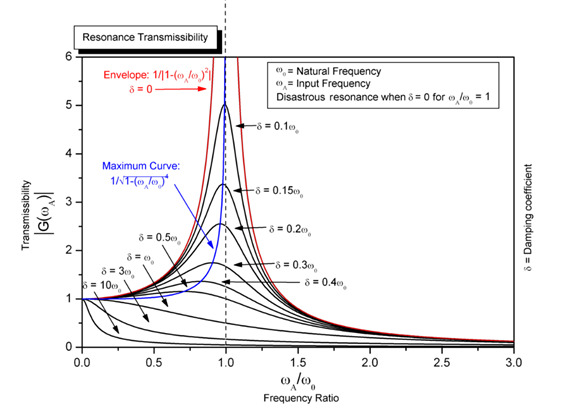

何十年も前からパッチは用意されていました。物理法則にパッチを当てるということは、まだ誰も実現できていないので、ソフトウェア的な解決になります。かつて都市伝説で、オペラ歌手がある周波数で歌うとクリスタルグラスを割ることができるというものがありました。現代の”オペラ歌手”は、その声をMP3、OGG、FLAC(金メッキオーディオケーブルが好きなら)に保存し、レゾナンスの力によってデジタルストレージを爆発させることがます。図4でわかるように、周波数がシステムの共振(基本)周波数に非常に近くて品質係数が高ければ、BOOM。爆発します。

Figure 4: Go ask your physics major friends about damped harmonic oscillators

対象

Windows XPの時代までさかのぼりこの問題を復活させて、2022CVEを埋める手間をかけたような人は、本気で気にかけていることでしょう。もしくは、自らパフォーマンス・アートに情熱を注いでいる人かもしれません。さらには、官僚的なペーパーファイリングをしておきたいのかもしれません。それ以外の人は、物理学の素晴らしさに出会えた機会を喜ぶべきでしょう。どうでもいいという人は、残念ながら私たちと波長が合わないようですね (∝ 1/frequency)。

対処法

深呼吸してください。このバグが怖いのはわかりますが、こう考えてみてください。あなたのコンピュータにはSSDドライブが搭載されているはずです。つまり、振動する可能性のある回転プラッターを搭載していないので、大丈夫です。もしあなたが5400回転のハードディスクドライブを搭載し、Windowsを使用しているなら、XPで修正されたので大丈夫です。もしあなたがLinuxユーザーなら、オーディオはどうせ動作しないから、関係ないでしょう?

ハードディスクが爆発しないか心配するよりも、よくよく考えるべきことがあります。ハードウェアに長いこと影響を与えているバグがあり、そして2022年にCVEがリリースされ、マルウェアを解析するセキュリティツールは任意のコード実行に関連するリリースノートを受け取っているのに、CVEを取得しない理由はなぜでしょう。

※本ページの内容は2022年9月7日(US時間)更新の以下のTrellix Storiesの内容です。

原文:The Bug Report — August 2022 Edition

著者:Philippe Laulheret