バグレポート、Space-Hash™ Editionへようこそ。多くの人にとって、1月は日曜日の朝の頭痛で始まり、今月のリモートコードをたまたま受け取ってしまった人は、頭痛で終わった月になってしまったかもしれません。

本題に入るまえに、2月25日に開催予定の毎年恒例のCTFコンペティションの最新バージョンであるTrellix HAX 2023についてお知らせです。まだ数週間先ですが、前もってDiscordサーバーに参加し、最新情報を入手したり主催者と直接チャットしたりすることが可能です。さらに、上位5チームは豪華なチャレンジコインを手に入れることができます。

さて、宣伝はこのくらいにして、バグのお話に移りましょう。

CVE-2022-47966

ManageEngine製品のログインにサプライチェーンの脆弱性があり、リモートでコードを実行される可能性があります(実際に実行されました)。影響を受ける製品は、インフラ管理およびセキュリティに幅広く対応しており、認証時の SAML実行にApache Santuarioの古いバージョン(1.4.1) を利用しています。このバージョンには、2008年から追跡されている問題が含まれており、クライアントが悪意のあるXMLを注入し、Santuarioがペイロードの整合性を検証する前にJava Runtime Environmentを介してコードを実行することができます。(好奇心旺盛な方のために、Horizon3.aiの皆さんの好意により、きれいな画像付きの完全な根本原因分析が提供されています)。さらに悪いことに、この脆弱性は認証手段そのものに存在するため、悪用には認証が全く必要ありません。

対象

enlyftによると、ManageEngineの製品は、ヘルスケア、金融サービス、政府機関など、機密性の高い情報を扱う企業を含む、あらゆる分野の世界中の約10,000社で使用されているとのことです。もしあなたがそうであれば、注意すべき点はかなり多いはずです。GreyNoiseは、1月19日からCVE-2022-47966に関連する悪用の試みを多数検知しており、最悪の場合、脅威者はすでに世界中のサーバーラックに巣を作っている可能性があります。

この脆弱性には偶発性があることを指摘するのは、少し的外れかもしれません。ベンダーは、「ManageEngine On-Demand/cloud製品はこの脆弱性の影響を受けない」と主張しており、OnPremise製品群のみが影響を受けるとしています。これらの製品のうち、CVE-2022-47966は、シングルサインオンが設定されているホストにのみ適用されます。一部の製品では、SSOが有効であることが脆弱性の原因となりますが、その他の製品では、過去のある時点で有効であったことが必要です。ManageEngineのセキュリティアドバイザリでは、各製品に適用される条件について言及しています。

対処法

ソフトウェアのアップデートを発行しているベンダーが、10年以上も自社のアップデートを行わず、ましてやタイムリーなアップデートを行わないという皮肉に浸ってはいけません。そうすると、喜びはなく、絶望だけが待っています。その代わりに、CVE-2022-47966に対応するセキュリティ勧告を注意深く読み、脆弱性のある製品のリストとバージョン番号を、あなたの組織で使用している製品と照らし合わせてみてください。インフラにこれらの製品がありますか。その場合は、すぐにすべてのManageEngineソフトウェアをアップデートしてください。これらの措置を取る前に、いずれかのマシンが脆弱であると結論づけた場合、侵害の指標となるログを調査することをお勧めします。

CVE-2022-44877

タブロイド紙は、CVE-2022-44877を「ハンサムなトルコ人研究者が人気のあるウェブホスティングツールに空いた穴を発見」と紹介するかもしれません。真面目で冷静なセキュリティ専門家である私たちは、CVE-2022-44877 を「Linux システムを管理するための無料の GUI である Control Web Panel (CWP) における未認証のリモートコード実行の脆弱性」として紹介します。

今回、この脆弱性は、Linux コマンドインジェクションという形で、ご想像のとおり、CWP のログインページで発生しました。この脆弱性自体は、必要な Bash スクリプトの知識があれば、非常に簡単に理解することができます(それゆえ、さらに腹立たしいことですが)。CWP が誤ったログイン試行を受信するたびに、リクエストから解析された特定の情報、つまり、サニタイズされていない、クライアント制御の「login」URL パラメータの値が、記録保持の手段としてローカルファイルに追加されるのです。CWP 0.9.8.1147以前のすべてのバージョンでは、これは最愛のechoコマンドの後に、クライアントが “login=” の後に含むURLを二重引用符で囲んだ文字列を使って行われていました。二重引用符の使用は、マルウェアをダウンロードして実行するコマンドのような、$(…)で囲まれた有効なLinuxコマンドは、echoプロセスが終了する前に実行されることを意味します。

対象

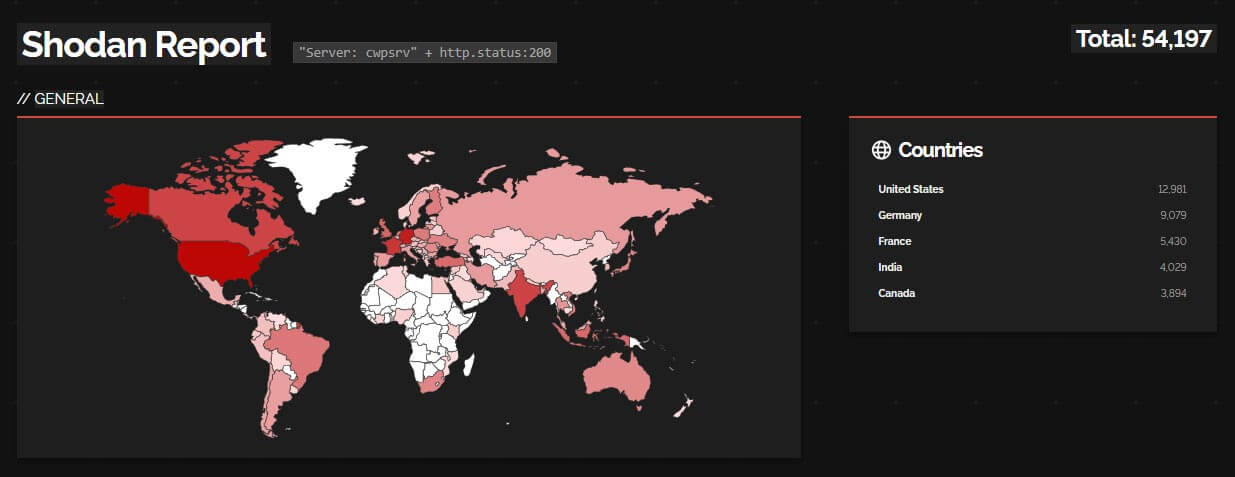

あなたの組織が0.9.8.1147より前のバージョンの CWP を使用している場合、これは認定されたヘッドクラッチャーです。CWP のホームページは、CWP を実行しているサーバーが35,000あると主張しており、Shodan は、この数は、より広範なインターネットから到達可能なホストの間だけでは、過小評価される可能性があることを示唆しています。このような場合の経験則として、脅威アクターよりも注意を払う必要があり、脅威アクターは多くのことを気にかけます。

発見した研究者の GitHubで1月6日に概念実証コードがリリースされた後、悪用の試みに対して門戸が開かれました。17 日に、CISA は Control Web Panel を必須パッチリストに忠実に追加しました。

対処法

パンデミック中にCWPインスタンスをインターネットに公開することを選択した場合 (またはその他の理由で公開した場合)、最初の軽減策はそれをオフラインにすることです。玄関先を暗くできなければ、誰かが家に侵入するのは困難です。

次に、侵害の痕跡を確認します。GreyNoiseによると、CVE-2022-44877の悪用を試みたホストが世界中に複数存在するとのことです。これらのIPのいずれかがログに表示された場合、少なくともシステムが狙われたことを確信できます。「すべての宣伝は良い宣伝である」ということは、ここでは当てはまりません。

最後に、コントロールWebパネルを最新バージョンに更新してください。これを書いている時点では、バージョン0.9.8.1149です。インフラストラクチャの新しいリリースの確認と対応に熱心に取り組んでいる場合、この脆弱性は2022年10月25日にリリースされたバージョン0.9.8.1147で対処されています。

そして、世界中のシステム管理者の自己満足を助長する恐れがありますが、Trellix IPSのお客様は、署名ID 0x452c0800を持つ「HTTP: Control Web Panel Login Command Injection Vulnerability(CVE-2022-44877)」によって保護されていると報告させていただきます。お客様は、この脆弱性と1月のWall of Infamyに掲載されなかった他の多くの脆弱性に対する保護を受けるために、最新の署名セットのアップデートを取得することを確認してください。

CVE-2023-21674

最後は、Windows の最新バージョン (サーバーとデスクトップの両方) に影響する、特権の昇格です。この脆弱性自体は、プロセス間通信のためにWindows OSによって内部的に使用されるRPCのローカル アナログである、Advanced Local Procedure Call (ALPC) 実装に存在します。先月のパッチ チューズデーで対処されたMicrosoftの脆弱性の名簿に付随する名前とCVSSベクターのみに基づいて結論を下すとしたら、この脆弱性はおそらく誰の目にも留まらないでしょう。ただし、脆弱性の大きさは、それをどのように利用するかということほど重要ではなく、CISAによると、攻撃者は間違いなくそれを使用しています。CVE-2023-21674を悪用するにはローカル アクセスが必要であるため、この脆弱性は攻撃チェーンの一部として他の脆弱性と連携して使用される可能性があります。それは、その重要性をまったく失うものではありません。特に、CVE-2023-21674はブラウザのサンドボックスからの脱出に利用できるため、制限的なグループポリシーの範囲内で運用するのと、キャプチャしたホストにマルウェアをインストールしたりバックドアを開くための全権を持つのとでは、APTにとって決定的な違いとなるのです。

対象

ほとんどの人にとって、好むと好まざるとにかかわらず、職場におけるWindowsは依然として現代の正統派であり、Windowsサーバーも同様に市場シェアのかなりの部分を占めています。もし、あなたの会社がこの例外であれば、Windowsの攻撃対象として煩わされることはありません。

対処法

Microsoftは、パッチチューズデーにCVE-2023-21674に対するパッチをリリースしました。Windowsインフラストラクチャが自動更新に設定されている場合、おそらくすでに問題ないでしょう。Windowsサーバーとデスクトップの両方において、これは一般的に良い習慣です。TikTokが示すように、このリソースは不足しているのです。何らかの理由でアップデートが不可能な場合、Trellix Network Securityはルール「Exploit.CVE-2023-21674」を介して、CVE-2023-21674の検出を行います。当社のIPS製品を使用しているユーザーは、署名ID 0x452bdf00を持つ署名「HTTP: Microsoft Windows ALPC Elevation of Privilege Vulnerability (CVE-2023-21674)」によって同様にカバーされています。

※本ページの内容は2023年1月24日(US時間)更新の以下のTrellix Storiesの内容です。

原文:The Bug Report – January 2023 Edition

著者: Jesse Chick