As long as it works….

As long as it works….

バグ レポートへようこそ。毎月、その月のバグの中で重要なものに絞り込んでお伝えしています。

9 月は比較的重大なバグが少ない月でした。そのため、今回は、特定のチームに関連している可能性のあるいくつかの脆弱性について説明します。

CVE-2022-34721 + CVE-2022-34718

CVSS スコアに厳密に基づいてバグ レポートを作成することは避けていますが、通常は 9.8 に注目します。Microsoft の 9 月のパッチ チューズデーにはいくつかの選択肢がありましたが、その中でも2 つが特に重要であると思われました。今回私はパッチチューズデーのこれら2点のバグについて1 つのセクションでお伝えします。1つ目は、リモートコード実行の IKE バグ、CVE-2022-34721 です。IKE、または Internet Key Exchange は、仮想プライベート ネットワークで使用されるIPsecのキー交換を設定するプロトコルです。基本的に、IPsec が有効になっているすべての最新の Windows バージョンが影響を受けます。在宅勤務の際にVPNを使用した人は多いことでしょう。

私の注意を引いた 2 番目のバグは CVE-2022-34718 で、別の 9.8 RCE です。この脆弱性は Windows TCP/IP スタックで発見され、CVE-2022-34721 と同様に、IPsec を実行しているシステムに影響を与えます。影響を受けるのは IPv6 を実行しているものだけですが、影響を軽減するには IPv6 を完全に無効にする必要があります。このバグは、ワームとなり、悪用される可能性が高く、実際に有効なPoSが存在する可能性が非常に高いものです。PoC が Github でリークされ、管理者によってすぐに削除されたため、詳細を確認することは難しいのですが、一部の自動化された PoC 収集ツールがそれを発見する前に削除されたかどうかはわかりません。削除される前に誰かがコピーを取った可能性はないとは言い切れないでしょう。

対象

あなたはWindowsでVPNを使用している場合、留意する必要があるでしょう。IPv6 を実行している場合は、二重の注意が必要です。リモート ワーカーや頻繁に旅行する人が使用するWindowsでは、細心の注意を払う必要があります。

対処法

前述のように、これらは 9 月のパッチチューズデーで対応されています。対応していない場合、すでに1か月遅れています。これらのパッチをできるだけ早く入手してください。ユーザーが最新の状態であることを確認し、そうでない場合は (できるだけ適切に) 警告しましょう。すぐにパッチを適用できない場合があることも承知しています。

CVE-2022-32917

権限昇格の脆弱性は、あまり注目されないことがよくあります。それは良くないことなのですが、なぜかというと、多くのマルウェア キャンペーンで悪用されるからです。確かに、RCE ほど派手ではありません。RCE がなければ、多くのキャンペーンやマルウェアファミリーは失敗に終わります。CVE-2022-32917の興味深い点は、これが MacOS、iOS、および iPadOS に影響を与えることです。これは、Apple の悪名高い「エコシステム」のすべてのデバイスをほぼ網羅しています。まあ、Apple Watchではないかもしれませんが、いずれにせよ会社が管理しているのでしょうか。さらに悪いことに、Apple は、実際に攻撃が行われているという報告があることを認めています。これ以上の情報はまだ入手できませんが、すべての Apple デバイスで活発に悪用されているカーネル権限のエスカレーションが、あなたの朝を元気づけてくれるはずです。

対象

Appleユーザーとそれらを管理する IT ショップは注意する必要があります。サイバー犯罪者は確実にそれらを狙うでしょう。繰り返しになりますが、これは積極的に悪用されているため、パッチを適用していない場合は、すでに遅れをとっています。iPhone などの一般的な BYOD アイテムに影響を与えるため、封じ込めが問題になる可能性があります。ご存知のように、ユーザーは常にデバイスを最新の状態に保っています。

対処法

脆弱性と野生のエクスプロイトに関する詳細情報がなければ、唯一の選択肢はパッチを適用することです. iPadOS と iOS は、バージョン 15.7 (iOS の場合は 16) を実行している必要があります。MacOS は 11.7 または 12.6 を実行している必要があります。それ以上の手立ては今のところありません。Apple はエクスプロイトを認識しているため、近いうちになんらかの形で報告されることを期待しています。セキュリティ研究者が、調査結果を開示する前にパッチを適用するための時間を与えることは珍しくありません。それまではパッチ、パッチ、パッチを適用するに尽きるのです。

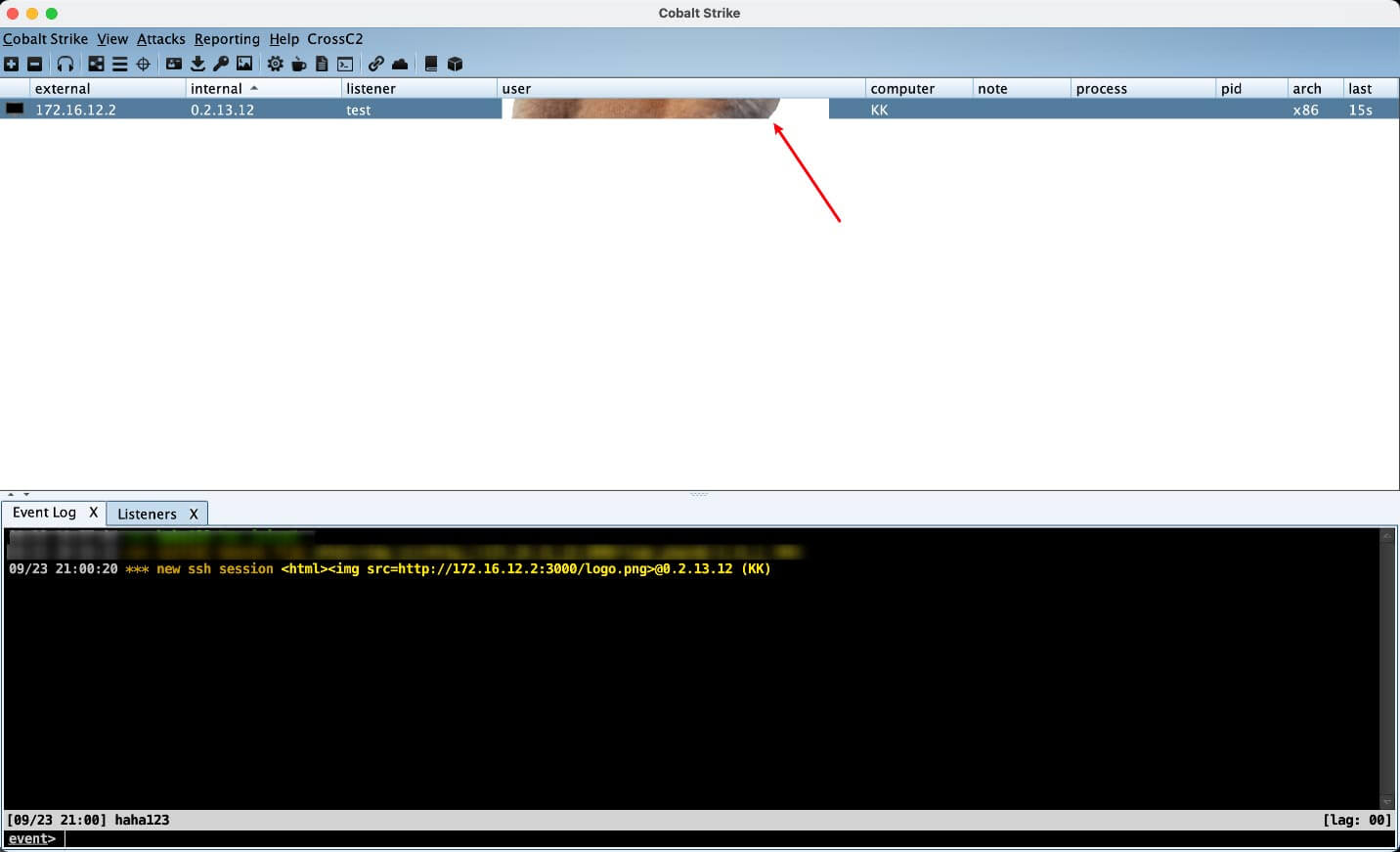

CVE-2022-39197

Cobalt Strike は、平均的な IT プロフェッショナルには馴染みがないかもしれませんが、多くのレッドチームにとっては収入源です。9月20日、クロスサイトスクリプティング (XXS) の脆弱性であるCVE-2022-39197を含むいくつかの問題を修正するために、Cobalt Strikeの帯域外パッチが展開されました。通常、XXSの脆弱性は私たちのレーダーにはヒットしませんが、部分的には1か月の低迷とハッキング プラットフォームの悪用の皮肉のため、ここにあります。基本的に、悪意のある攻撃者は、ビーコン構成で不正な形式のユーザー名を設定し、Cobalt Strike サーバーでコードを実行できます。私が見つけた既存のPoCのほとんどは、ランダムな画像でサーバーをトロールするために使用されていました。

図 1: https://www.cnblogs.com/xzajyjs/p/16724512.htmlからの@xzajyjsによる複製

図 1: https://www.cnblogs.com/xzajyjs/p/16724512.htmlからの@xzajyjsによる複製

対象

大企業の場合は、セキュリティ評価のためにレッドチームを雇うことができます。おそらく、大企業に所属するあなたも当てはまるかもしれません。レッド チームの多くが Cobalt Strike を使用しているため、注意が必要です。Cobalt Strike を使用するサイバー犯罪者は気にする必要はありません。パッチを無視して、古い脆弱なバージョンを保持してください。

対処法

バージョン 4.7.1 であることを確認してください。TeamsServer.prop ファイルで、limits.beacons_xssvalidated=Trueを設定する必要があります。Falseに設定されている場合は、問題があります。サードパーティとレッドチーム契約について交渉している場合は、サードパーティが使用する予定のツールとバージョンを尋ねてください。古いバージョンの Cobalt Strike を使用していることが判明した場合は、このバグ レポートまたは公式の開示情報を参照してください。

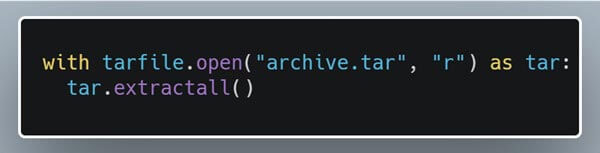

CVE-2007-4559

今回のバグレポートは、 15 年前から発生し続けているPython のバグを取り上げて、終わることとしましょう。このバグに関するいくつかの新しい調査では、350,000 以上のオープンソースリポジトリに潜在的な影響があるとされています。その開示をしたのは、私たちでした。当社の見解では、元のバグは 2007年8月27日に公開されたもので、2022年9 月に非常に近く、15年経過しています。このバグはどのようなものかというと、基本的に、これはディレクトリトラバーサルバグであり、tarfile.extract()またはtarfile.extractall()を使用すると、攻撃者がシステム上の任意のファイルを上書きできる可能性があります。状況によっては、これによりコードが実行されることさえあります. tarfile モジュールのデフォルトの動作と、最も単純な実装がこの脆弱性につながるため、非常に犯しやすい間違いです。それがどれほど簡単かご覧ください。

対象

Python コードを記述したり、Python オープンソース ソフトウェアを使用したりする開発者は、Python とその普及に注意する必要があります。なぜこれほど普及しているのでしょうか。このバグへの対応は、信頼できない tar ファイルを公式ドキュメントで使用することの危険性について警告することだったからです。もちろん、みなさんは公式ドキュメントを読んでいると思いますが、多くの開発者は警告を読まないか、完全に無視しました。さて、私は迷惑なことを無視することに賛成ですが、セキュリティ警告は例外であるべきです。15年先にスキップすると、現在、tarfile を使用するほとんどのオープンソース ソフトウェアパッケージは、セキュリティで保護されておらず、サプライチェーンに侵入している可能性があります。

対処法

私たちは、これらのオープンソース プロジェクトにできるだけ多くのパッチを適用することに懸命に取り組んできました。プルリクエストは9月下旬に開始されたため、プロジェクトのメンテナーはパッチをコード ベースに追加が可能です。あなたがプロジェクトのメンテナーである場合は、私たちのプルリクエストに注目するか、できるだけ早く独自の tarfile サニタイズパッチを作成してください。オープンソース ソフトウェアを使用している場合は、パッチが適用されたらすぐにパッケージを更新してください。すべてのプロジェクトにパッチが適用されるわけではなく、すべてのメンテナーがプル リクエストを受け入れるわけではありません。そのような場合、およびクローズド ソース ソフトウェアの場合は、 Creosoteなどのツールを使用して独自のプロジェクトをスキャンできます。そこにいる開発者の皆さん、ぜひ今からでも警告を確認してください。あなたのコードは長期に渡り残るかもしれません。この古代のバグがさらに 15 年生き残らないようにしましょう。

※本ページの内容は2022年10月5日(US時間)更新の以下のTrellix Storiesの内容です。

原文:The Bug Report — September 2022 Edition

著者:Charles McFarland