先に発表したブログ「Cozy Bearとの戦い」で私たちは、Time Based Securityの考え方について取り上げ、防御がいかに防御者側にもたらす価値を強調しました。これは、攻撃をブロックすることが、攻撃者の排除につながると言っているのではありません。攻撃ブロック型の保護は、攻撃者の動きを遅くし、時間かせぎをして、その間に防御者が十分に対応できるようにします。それには3つの理由があります。

- 先に進むのをブロックし、攻撃者にアプローチを変更させ再試行させる

- ブロックレベルの検知の精度が非常に高く、防御者にとって優先度が高いものが明確になる

- 防御者はブロックされていない他の優先度の高い検知イベントに集中できる

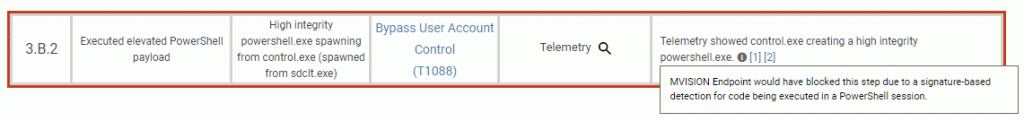

MITREは、APT29の評価においてテストの妨害にならないよう、ベンダーが製品をブロッキングモードで展開することを許可しませんでした。しかし、非ブロッキングモードでこうしたテクノロジーを展開することや、製品がブロックしたであろうシナリオについて指摘することは許されました。

ブロックレベルの検知では、ほかのどのベンダーよりもマカフィーのパフォーマンスが優れていました。

MITREは、将来の評価では保護の結果について独自のカテゴリーを設けると述べていますが、今回のAPT29の評価中は、図1に示すように、ブロックレベルの検知を脚注としてキャプチャしました。

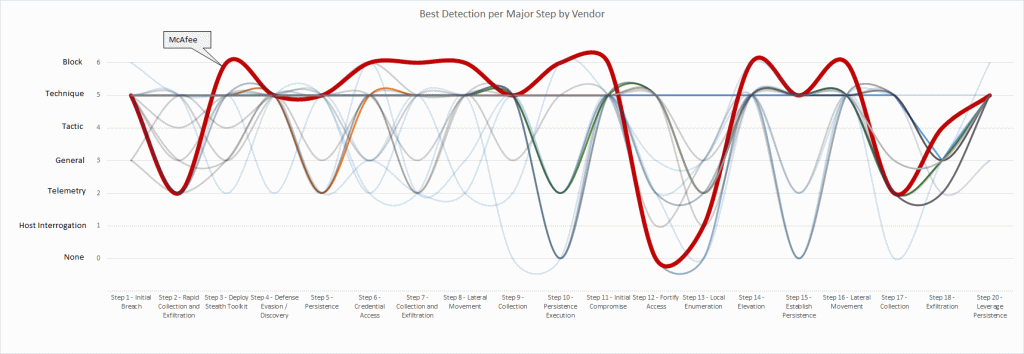

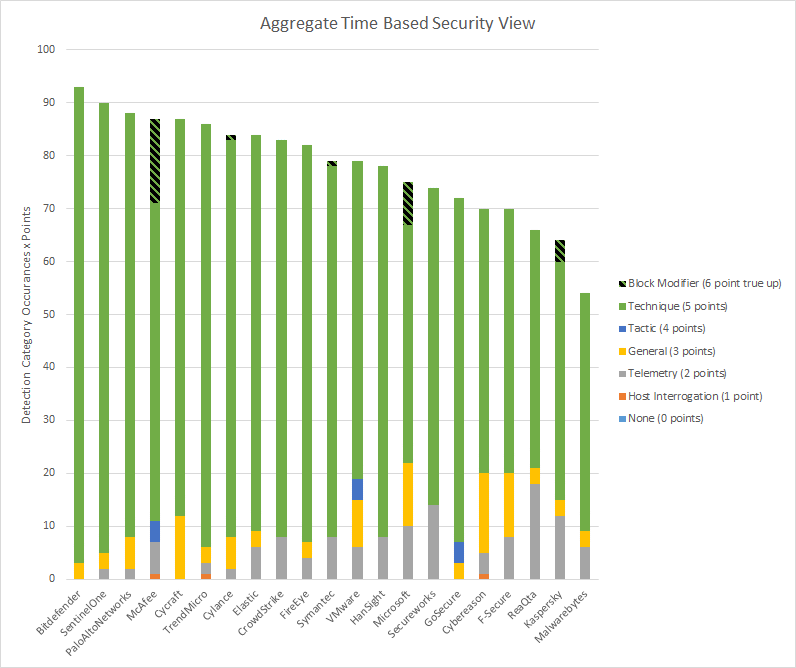

防御者の観点から見ると、より確実な検知ほど実行可能で、値は高くなります。Time Based Securityに沿って、ホストの呼び出しを次のグラフに組み込み、評価結果から検知タイプをビジュアル化しました。

MITREのAPR29評価では、参加ベンダーの20の主要なステップ、134のサブステップにわたる57のテクニックが対象範囲になりました。その後エミュレーションの問題で主要なステップの1つが削除され、19が残りました。

次のグラフは、各参加者の最高ランク時の検知を示したものです。各ステップは、主要な攻撃がエミュレートされた際のマイルストーンと、防御者が保護、検知、対応する機会を表しています。

このデータを今度は参加者ごとに検知のトップ値を集計し、視覚化しました。ここでは、ブロック修飾子を適用し、非ブロッキング検知もすべて示しています。

ブロックレベルの検知で、ほかのどのベンダーよりもマカフィーの性能が優れており、さらにMVISION Endpointは、いくつかの攻撃ステップではブロックレベルの検知を報告する唯一のソリューションでした。

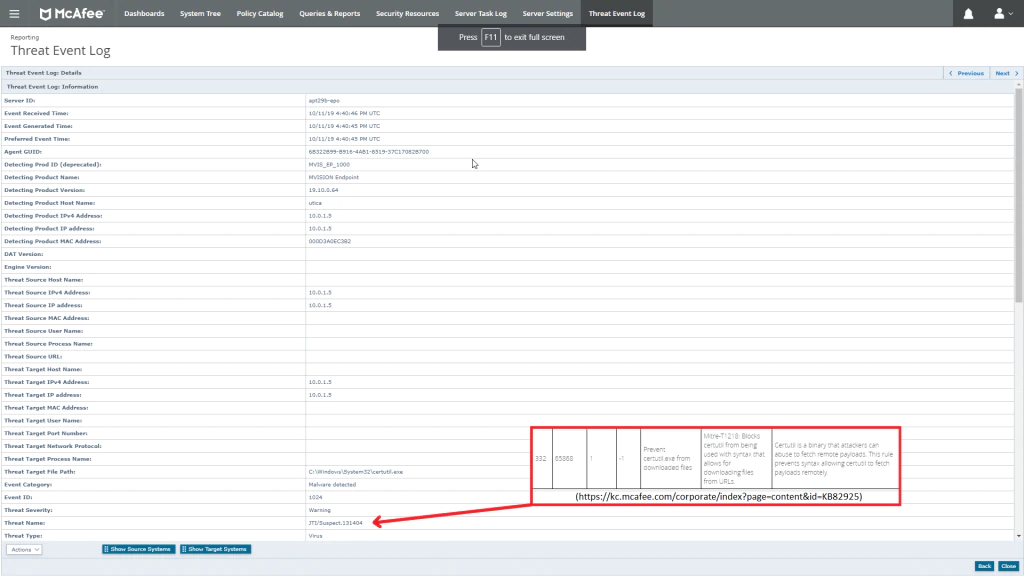

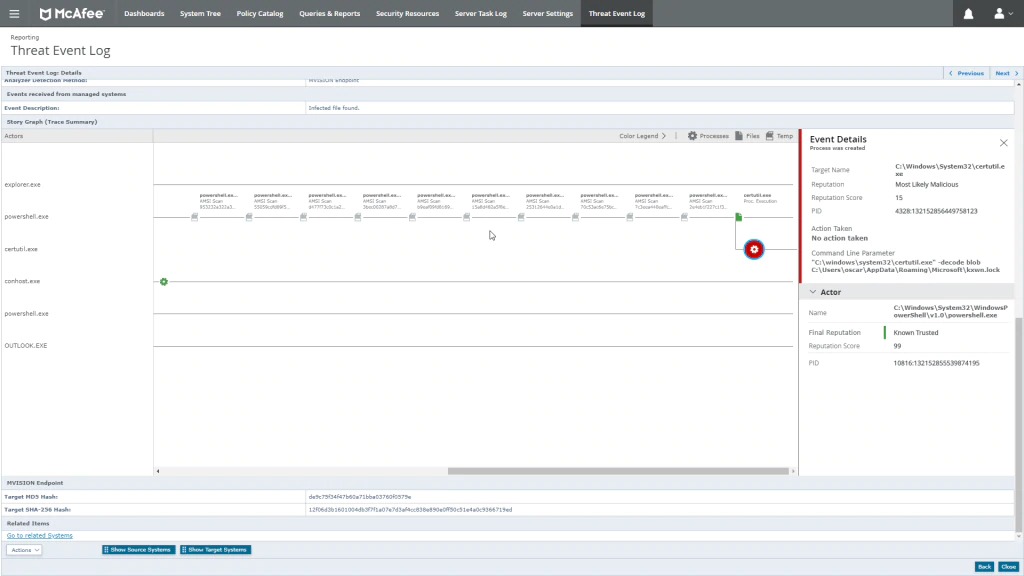

これを示す事例が、次の動作中に確認されました。

- ステップ11 – 最初のセキュリティ侵害

- テクニックT1140(ファイルまたは情報の解読/デコード)

- サブステップ11.A.10(certutil.exeを使用して組み込みDLLペイロードをディスクにデコード)

- テクニックT1140(ファイルまたは情報の解読/デコード)

LOLBINS(Living off the land binaries)と呼ばれる環境寄生型のバイナリは、オペレーティングシステムのネイティブなファイルを本来の目的ではないことに使用(悪用)するものです。これらのプログラムのほとんどは通常信頼されているため、攻撃者はそれらを利用してセキュリティコントロールを迂回することが知られています。マクロまたはコマンドラインから使用されたいくつかの事例が確認されています。APT28、Turla、Oilrig、APT10などの攻撃グループが一般的に選択するのが、「certutil.exe」ツールです。もともとは証明書情報のクエリや証明書サービスの設定を目的としたものですが、データの難読化や解読化(T1140)、またはリモートでファイルをダウンロードするためのファイルコピー(T1105)としても使用することができます。

この記事の執筆時点で、MITREにはT1140に関するレポートリファレンスが70件あり、実際に多くの攻撃者が好んで使うテクニックになっています。次の図5および図6は、このテクニックの評価中にキャプチャされたものです。

このカバレッジはMVISION Endpointが提供したものですが、関連する基礎となるテクノロジーはMcAfee Endpoint Security 10.7と同じものです。

結局のところ、カバレッジを決めるのは時間です。MITREの独自のAPT29評価では、マカフィーの時間ベースのセキュリティ保護と、マカフィーのブロックレベルの検知の優位性が鮮明になりました。加速化するCozy Bearの経路に「減速帯」を設けて時間かせぎをすることは、セキュリティ競争に勝利するための利点となるはずです。

*データはすべてhttps://attackevals.mitre.org/evaluations.html?round=APT29から引用

© 2018 – 2020 The MITRE Corporation. This work is reproduced and distributed with the permission of The MITRE Corporation.

※本ページの内容は2020年4月28日(US時間)更新の以下のMcAfee Blogの内容です。

原文:MITRE APT29 Evaluation – Importance of Prevention in Endpoint Security

著者:Craig Schmugar and Christiaan Beek