現代のサイバー戦争は、国民国家やその代理人(組織犯罪やハッカー集団)が、サービス妨害攻撃、ウェブ改ざん、ワイパーマルウェアなどを通じて、他国のコンピューターや情報システムを攻撃し、損害を与えようとする行為です。

ワイパーの唯一の目的は、マスターブートレコード(MBR)やマスターファイルテーブル(MFT)などのシステムコンポーネントを破損することにより、ターゲットシステムに損傷を与えることです。さらに、ワイパーは、システム上で見つかったバックアップと一緒にファイルを上書きまたは暗号化することによって、被害者のデータを永久に削除することができます。どちらのアプローチも、再起動後にデータを回復できなくしたり、感染したホストを起動できなくしたりする可能性があります。

今年は、ウクライナの政府組織や重要インフラに対するワイパー攻撃が多発しています。地上での軍事行動と並行して、親ロシア派の脅威グループが、ウクライナの数百のシステムに対して破壊的なワイパー攻撃を仕掛けました。侵攻の前後に発見されたワイピングマルウェアの最も重要な系統は、WhisperKill、WhisperGate、HermeticWiper、IsaacWiper、AcidRain、CaddyWiper、DoubleZeroなどが挙げられます。

Max KerstenによるTrellix脅威情報ブログ「ワイパーマニア:ワイプの種類と分析」の関連記事として、このブログでは主にHermeticWiperに焦点を当て、Trellixの保護と各種ワイパーの検出を取り上げます。

Trellix Advanced Research Centerでは、現在ウクライナを標的としている脅威者と、それらの攻撃で観測される脅威ツールを監視しています。お客様の環境におけるこれらのツールの使用状況を監視することは、お客様のインフラへの侵害を検知するためのプロアクティブなステップとなります。

Trellix Insightsは、単一のコンソールからインテリジェンスと実用的な洞察を提供します。キャンペーンの背後にいる脅威者/犯罪グループに関する重要なコンテキストは、彼らが使用したツール、彼らが関連した共通の脆弱性と露出(CVEs)、MITRE ATT&CK敵の戦術、技術、手順(TTPs)、関連する侵害の指標(IoC)、キャンペーンに関する信頼できるソースなどを共有することができます。下図に示すように、ロシア・ウクライナ戦争中に観測されたサイバーキャンペーンが、Trellix Insightsにリストアップされていることが分かります。

図1:Trellix Insightsで指摘されたロシア・ウクライナのサイバーキャンペーン

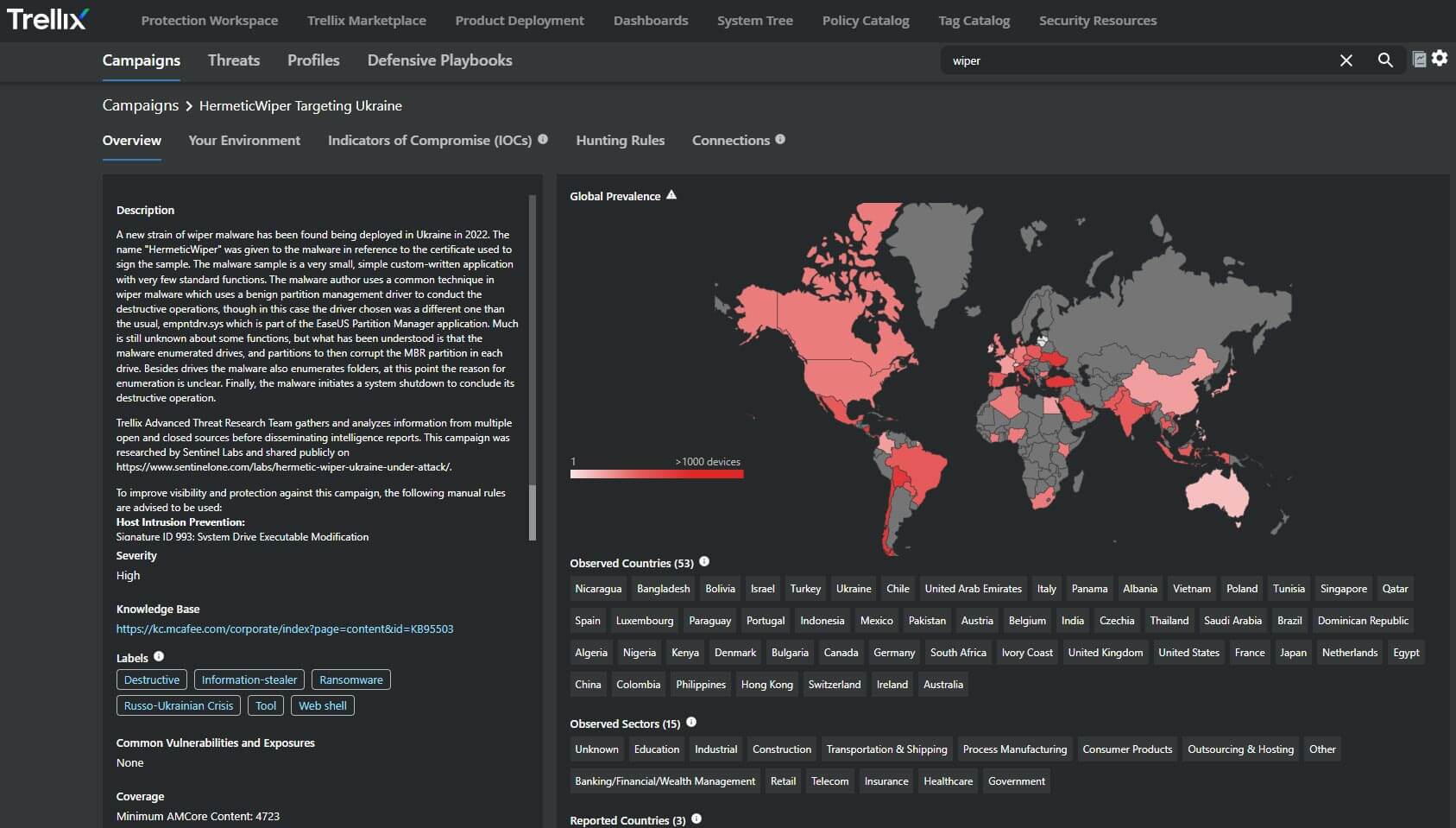

HermeticWiperを例にとってみましょう。Trellix Insightsをお持ちのお客様にとっては、このプロセスは簡単です。プロファイルをHermeticWiperにフィルタリングすることで、HermeticWiperのキャンペーンの全体像を把握することができます。導入として、このツールはグループの簡単な説明と現在のターゲット国/セクターを提供します。Trellix Insightsは、検出されたプロセストレースと、お客様の環境での広範囲な感染を防ぐためにさらなる注意が必要なシステムに対して警告を発します。Trellix Insightsはまた、脅威の探索と脅威の活動や敵対者のさらなる情報収集のための探索ルールも含んでいます。

図2:Trellix InsightsにおけるHermeticWiperのキャンペーン

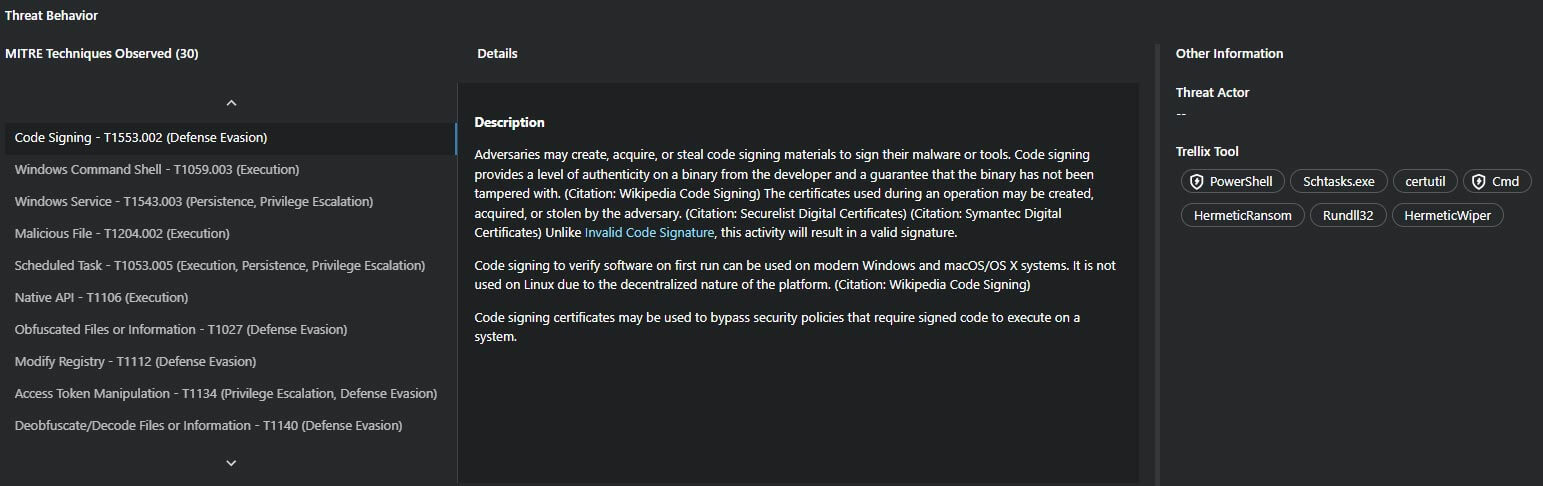

インターフェースの次のセクションでは、HermeticWiperキャンペーンに関連するMITRE ATT&CK Techniquesについて説明します。

図3:Trellix Insightsで注目されたHermeticWiperキャンペーンMITRE ATT&CKのテクニック

そして最後に、これらの情報に基づいて、観察された技術を明確に表現した以下の MITRE ATT&CK マトリックスが構築されます。

図4:Trellix Insightsに記載されているMITRE ATT&CK Frameworkのマッピング

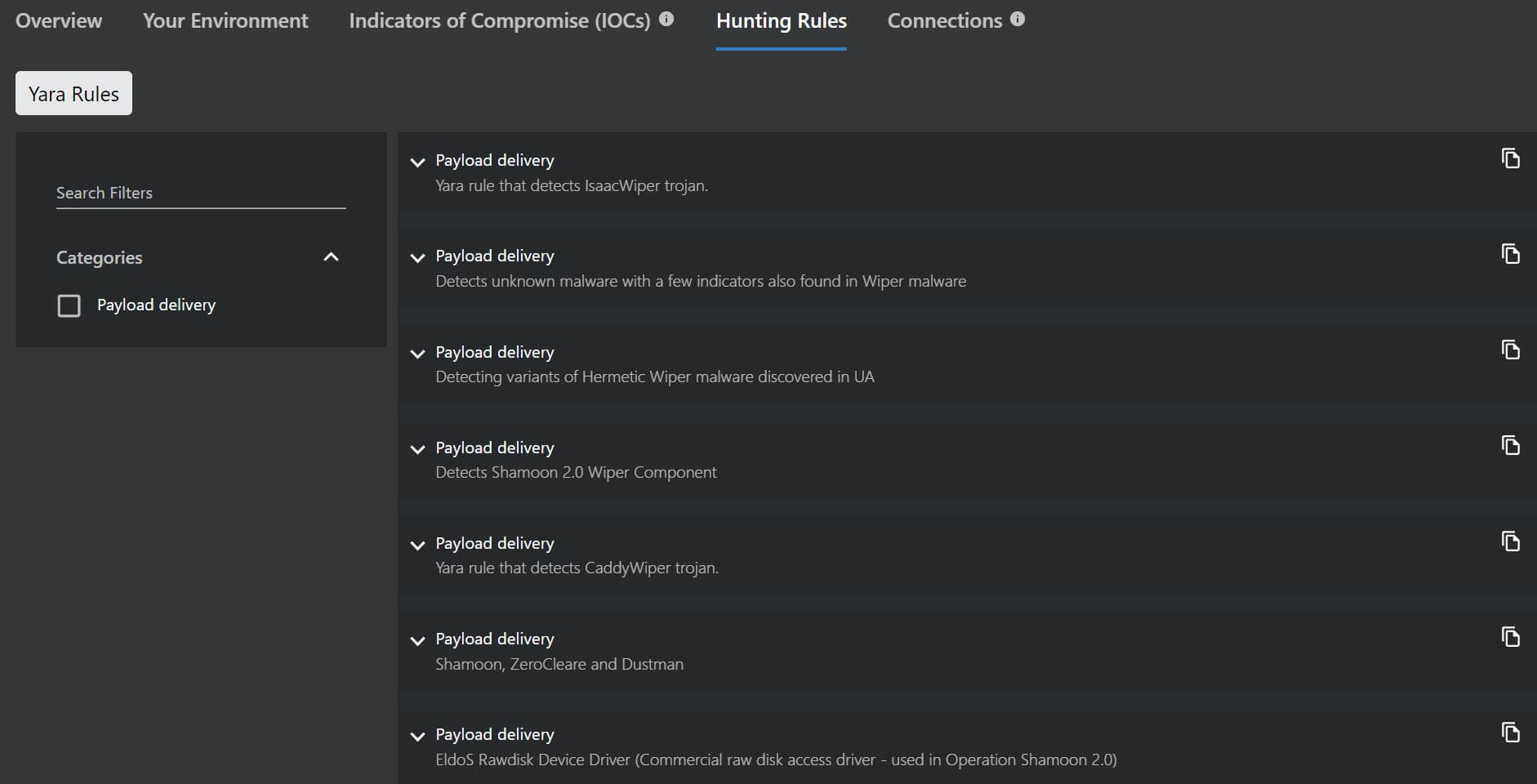

ハンティング・ルールと脅威インテリジェンスをセキュリティ・スタック全体に適用することは、さまざまなワイパー・ファミリーに関連するTTPを検知・特定する上で重要な鍵となります。下図に示すように、脅威ハンターは、IsaacWiper、HermeticWiper、CaddyWiperなど、ワイパー・キャンペーン用のYaraルールにアクセスすることができます。

図5:ワイパーキャンペーンとバリアントに特化したTrellix Insightsのハンティングルール

目次

Endpoint Security(ENS)によるワイパー攻撃の遮断

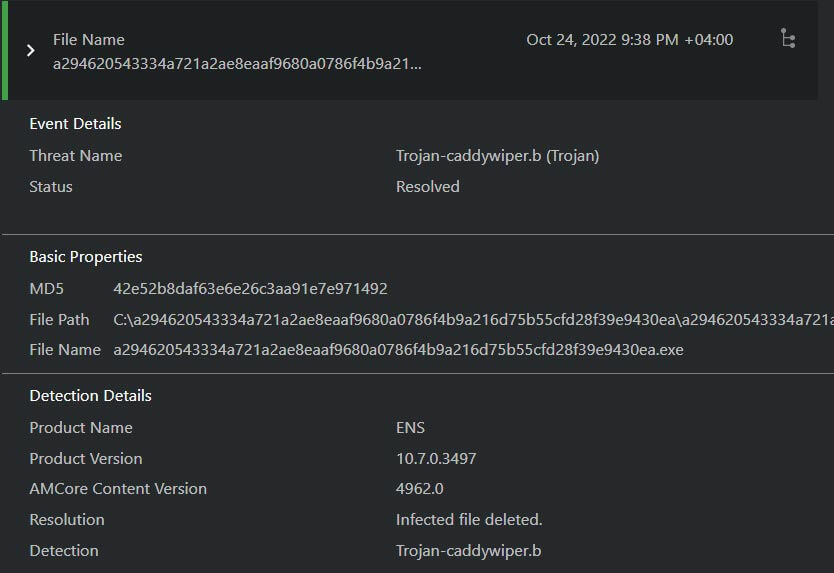

Trellix ENSは現在、シグネチャ検出によるワイパーIOCの検出と、ワイピングキャンペーンに関連するマルウェアの挙動を検出しています。

図6:ENSによるCaddyWiperの封じ込めに成功したイベントの詳細

Trellix ENS Exploit PreventionとAdaptive Threat Protection (ATP)の以下のルールは、ワイパーキャンペーンに関連する行動活動を観察またはブロックするために推奨されます。Trellixでは、ブロックする前にReport Only Modeでテストし、シグネチャルールによって誤検出がないことを確認することを常に推奨しています。

Endpoint Security – 高度な脅威対策:

Rule ID: 4 GTI ファイルレピュテーションを使用して、信頼できるファイルまたは悪意のあるファイルを識別

Rule ID: 259 マスカレードされたファイルまたはプロセスの起動を検出

Rule ID: 239 不審なコマンドパラメータの実行を特定

Rule ID: 263 不審な URL にアクセスするプロセスを検出

Rule ID:57 GTI ファイル レピュテーションを使用して、「信頼できる可能性がある」または「悪意のある可能性がある」ファイルを識別

Endpoint Security – エクスプロイト防止:

Rule ID:6081 PowerShell コマンドの制限 – NoProfile

Rule ID: 6070 隠された PowerShell が検出

Rule ID: 6135 非管理下の PowerShell が検出

Rule ID: 6083 PowerShellコマンドの制限 – 非対話式

Rule ID:6086 PowerShellコマンドの制限 – コマンド

Trellix EDRでワイパー攻撃を阻止

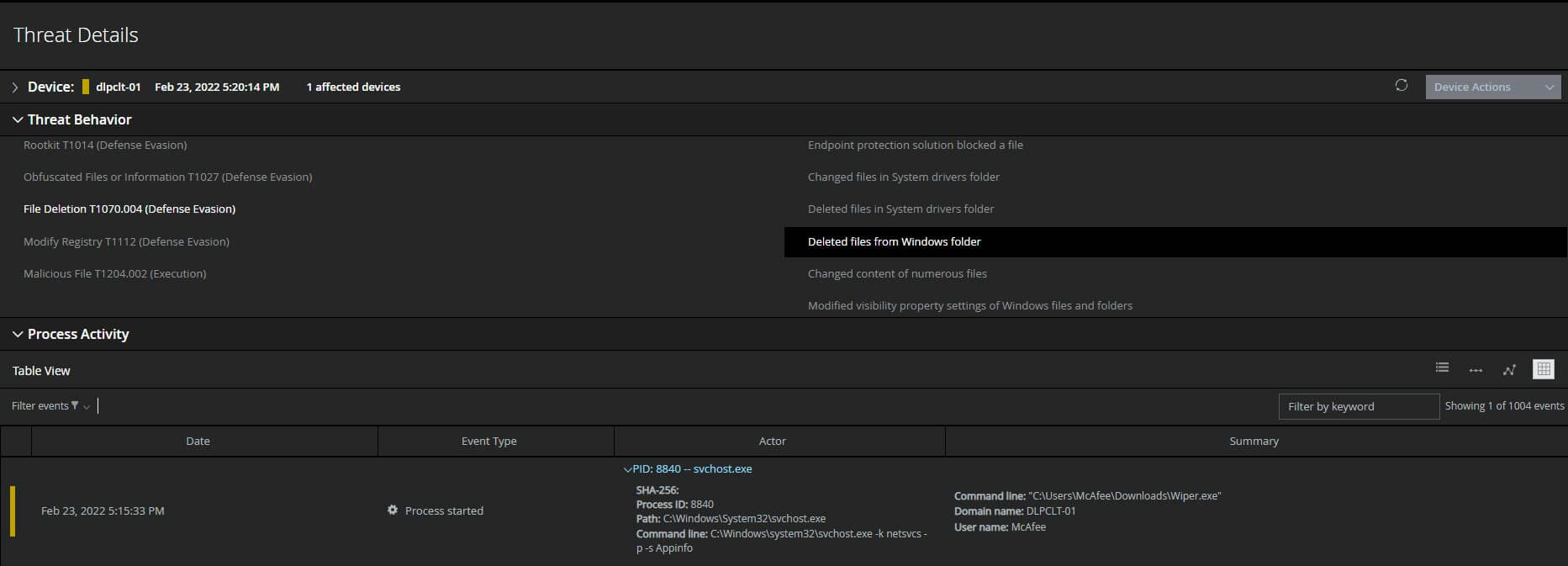

Trellix EDRは現在、ワイパーマルウェアに関連する活動を監視しており、MITREの技術や敵対的な活動に関連する不審な指標を記録していきます。下図に示すように、マルウェアの破壊的な性質から、HermeticWiperを検出して環境全体に拡散しないようにすることが重要です。HermeticWiperがシステムに感染すると、Windowsファイルを削除し、システムを操作不能にします。

図 7: Windows ファイルの削除を示唆する MITRE Techniques と脅威活動

Endpoint Security (HX) によるワイパー攻撃を阻止

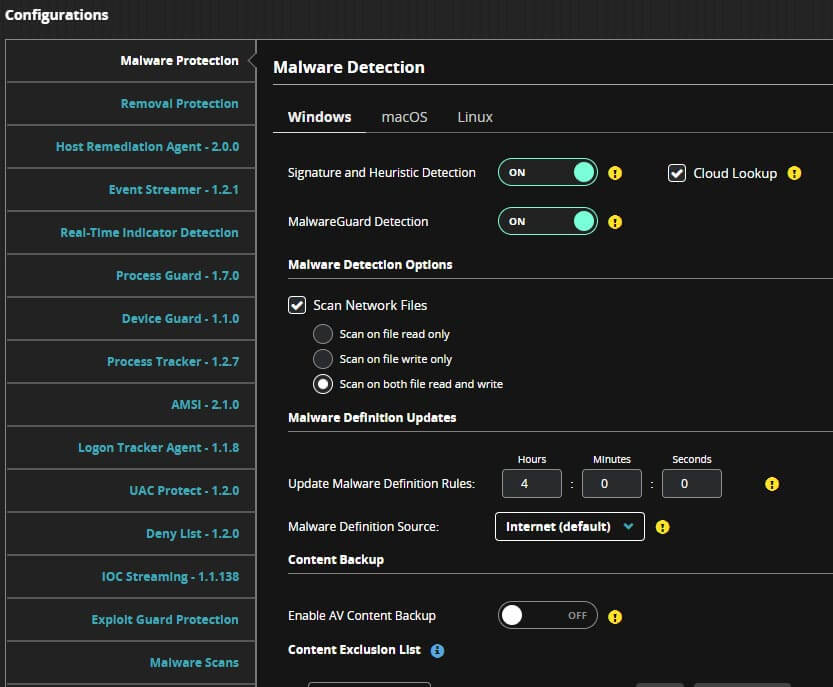

Trellix Endpoint Security (HX)は、第一線の対応者の経験から構築された複数の保護エンジンと顧客展開可能なモジュールを使用して、この種の攻撃から防御します。シグネチャーベース、機械学習ベース、行動ベースの保護機能、UACプロテクトモジュール、Trellix Endpoint Securityのプロセスガードモジュールの組み合わせにより、顧客に最大限の保護機能を提供します。Trellixは、現存する様々な系統のワイパーマルウェアに対する保護機能を備えています。

Trellix Endpoint Securityを使用して、ワイパーキャンペーンで使用されるテクニックを無効にするために、Trellixは以下の設定を有効にすることを推奨します。

- マルウェア保護 – シグネチャーベースおよび機械学習ベースの保護機能

- UACプロテクト – ユーザーアクセスコントロール(UAC)バイパス攻撃から保護するモジュール

- Process Guard – Credential Dumping から保護するモジュール

- リアルタイムインジケーター検出 – インジケーターオブコンプロマイズの検出

- Exploit Guard – エクスプロイトとペイロードに対して、動作ベースの検知と防御を提供するモジュール

図8:Trellix Endpoint Security (HX)のポリシー設定

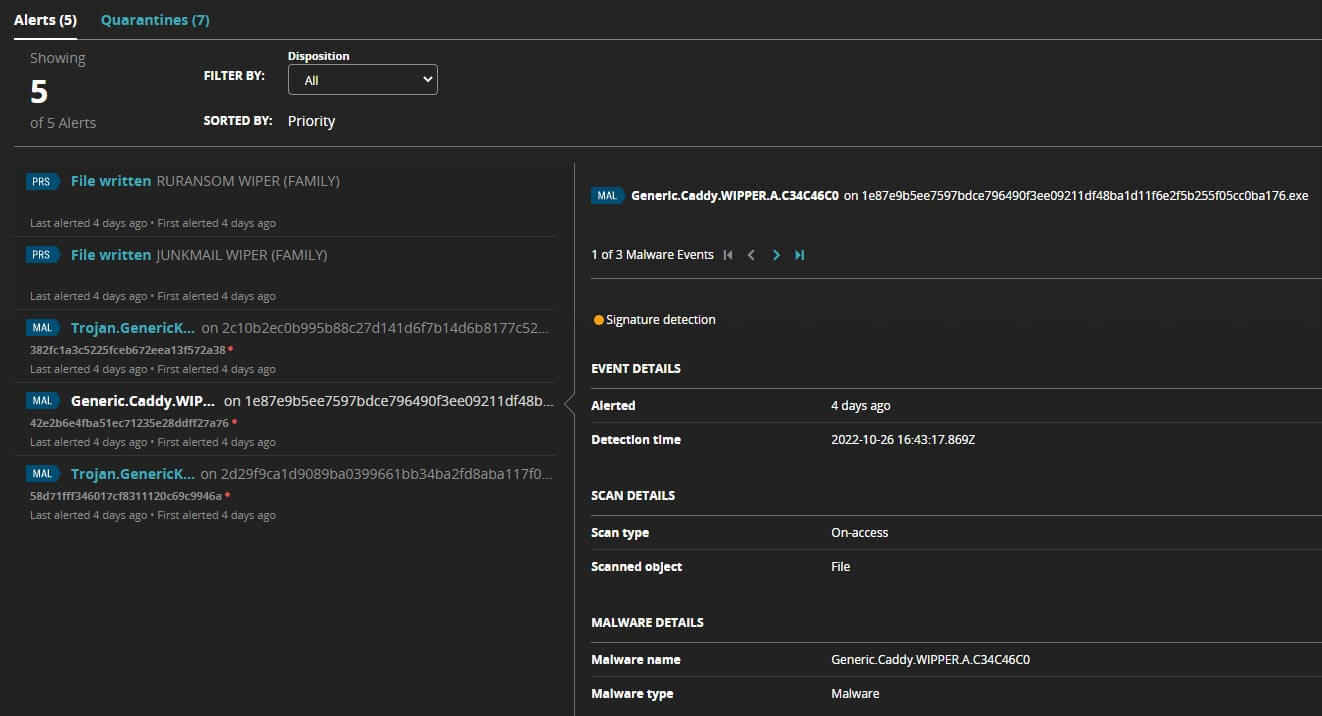

Trellix Endpoint Security(HX)は、既知および未知のワイパーに対して、MLベースの行動検知と防御機能を提供します。

図9:Trellix Endpoint(HX)による異なるワイパーマルウェアの検出状況

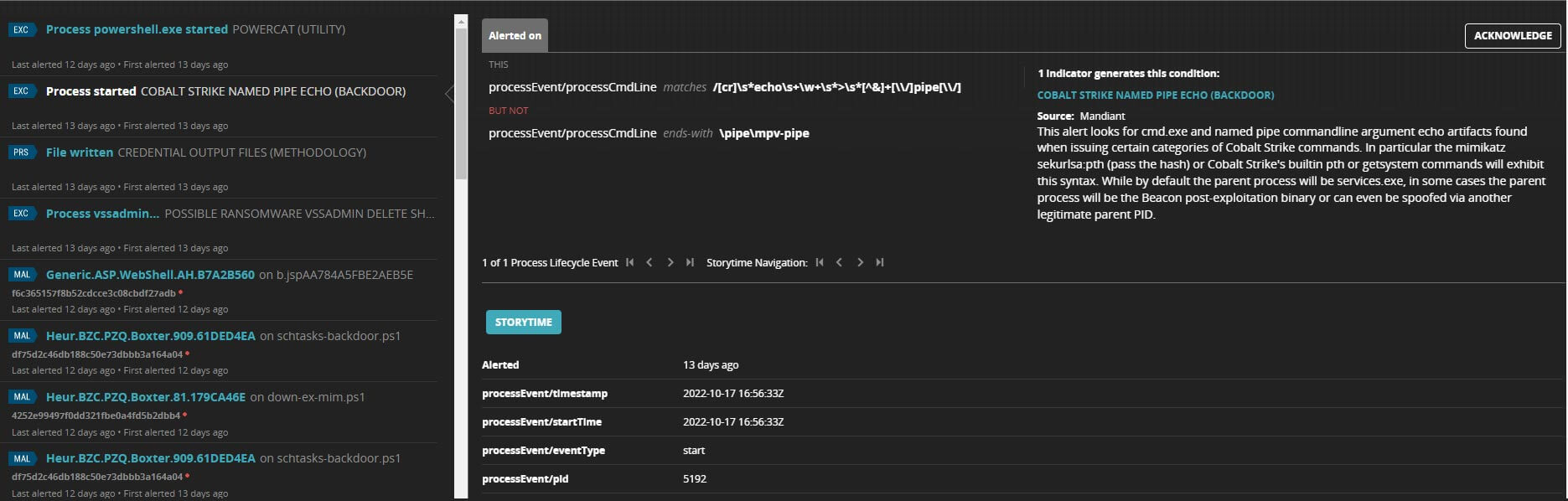

最初のアクセスを獲得した後、敵対者は被害者のネットワーク内で、侵害されたホストから別のホストに移動し、偵察を行い、認証情報を盗み、特権を昇格させます。敵対者は、独自のリモートアクセスツール(Cobalt Strike、Mimikatz、Empireなど)をインストールして潜入を行ったり、PowerShell、PsTools、WMI、コマンドラインなどの組み込みシステムツールを悪用して、LotL(リビングオフザランド)戦術を使用することが分かっています。下図では、Trellix Endpoint Security (HX)がCobalt Strikeと悪意のあるPowerShellスクリプトの存在と実行を報告しています。

図10:Trellix Endpoint(HX)によるCobalt StrikeとPowerShellスクリプトの検出状況

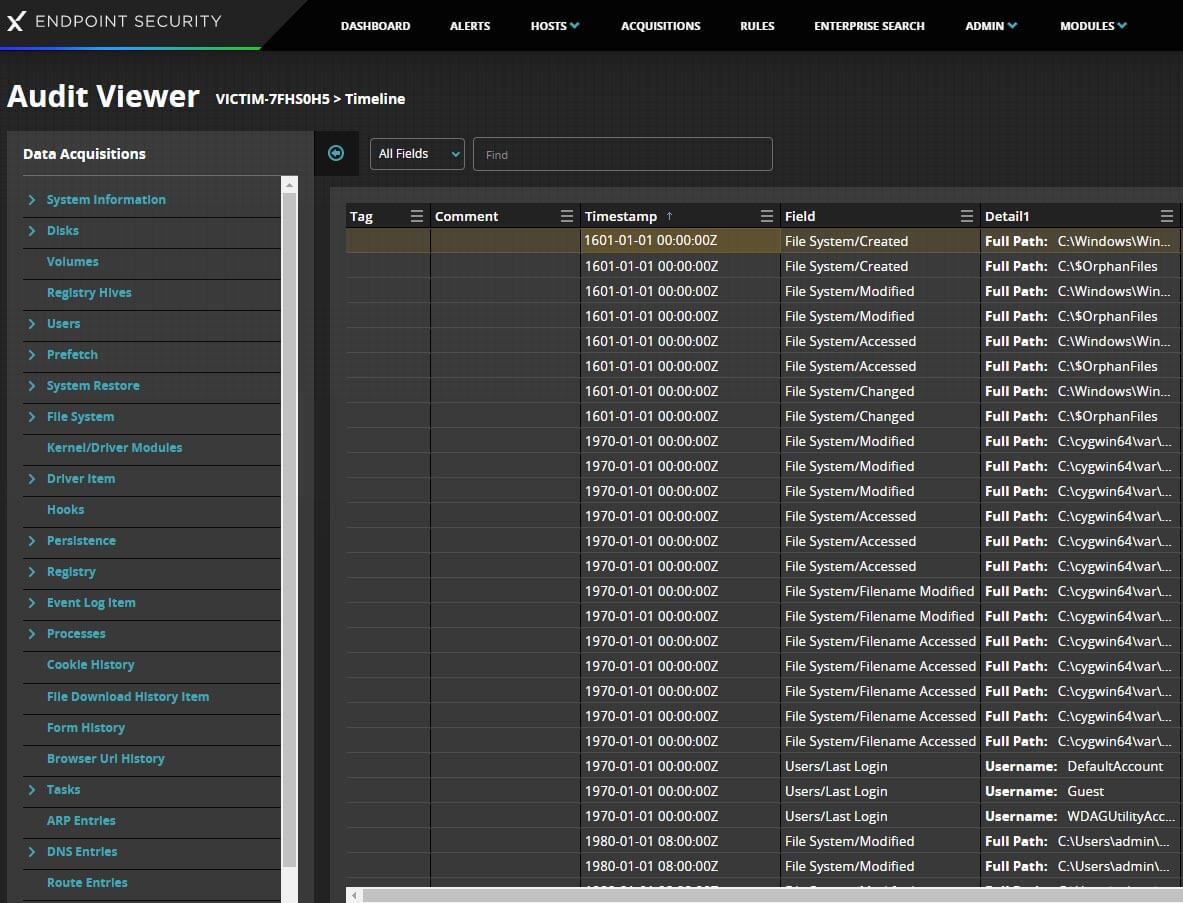

調査中、サイバーディフェンダーは、アラートトリアージ監査でデジタル「ブレッドクラム」を活用するか、手動で監査を実行し、エンタープライズ検索で攻撃者のアーティファクトを大規模に探し出します。

図11:Audit Viewerで観察されるデータ取得状況

email securityでスピアフィッシングやマルウェアをブロック

Trellixリサーチチームは、ロシア・ウクライナ戦争に関連するフィッシングルアーを追跡・監視しています。いくつかの脅威グループはフィッシングを利用してアクセスし、情報やクレデンシャルを収集し、被害者のネットワークへのアクセスを確立して維持します。Trellix Labsの観測によると、彼らのターゲットは、ほとんどが国立研究所や政府機関です。2022年4月18日、侵害されたukr[.]netのアカウントからと思われる、「ua_report」という件名の悪質な電子メールが、当社のメールゲートウェイで観測されました。このメールは、「” Sauronの眼 “作戦の結果」という行と、添付ファイルを開くために必要なパスワードで、被害者の関心を誘い、圧縮ファイルを開かせようとするものでした。

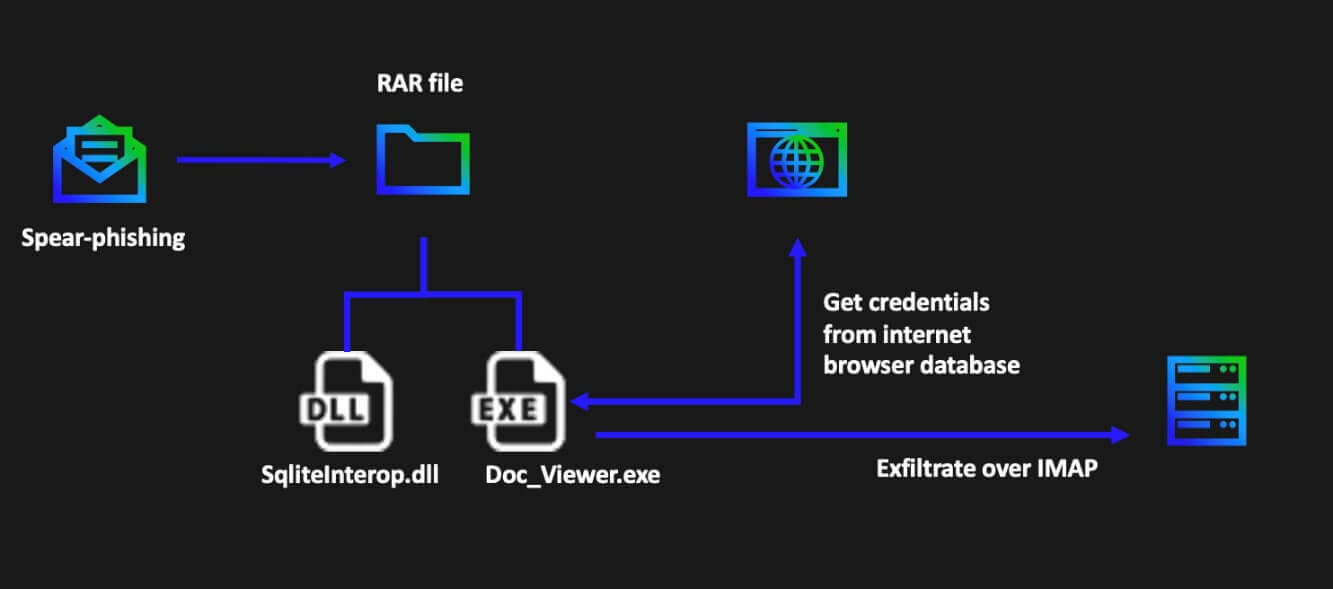

図 12:攻撃フローの概要 APT28 攻撃

実行されると、パスワードで保護された自己解凍型のRARは、「Doc_Viewer.exe」または「DocumentSaver.exe」という実行ファイルと「SQLite.Interop.dll」というDLLをシステム上にドロップします。この実行ファイルは、バンドルされたDLLを使用して様々なブラウザのSQLiteデータベースと対話し、保存されている認証情報とクッキーを抽出するNET情報収集装置です。この活動は、GoogleのTAGによって報告され、ロシアのGRUとの関係で知られる悪名高いAPT28別名Fancy Bear脅威アクターによるものとされました。

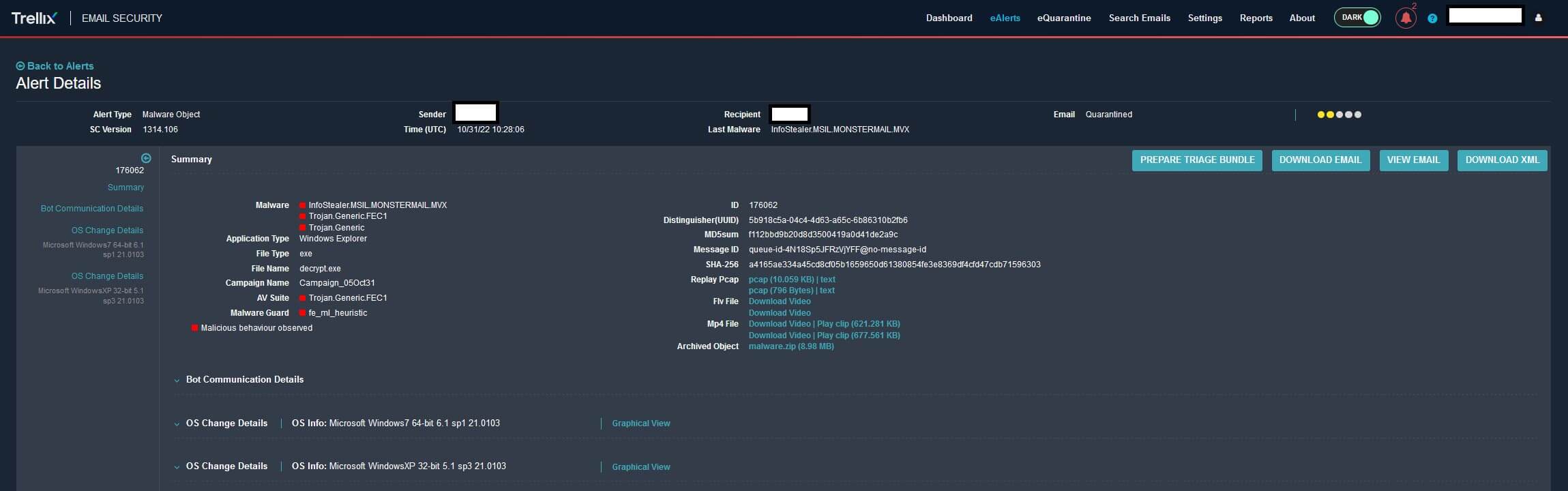

下の図では、Trellix Email SecurityがTrellixレピュテーションクラウドからのリアルタイム脅威インテリジェンス、Multi-Vector Virtual Execution™(MVX)エンジン分析、MalwareGuard(MLベース分析)などの技術の組み合わせに基づいて、メールを検出し隔離したことが示されています。Trellix Email Securityは、高度な電子メール攻撃によって引き起こされる高価な侵害のリスクを最小化することを支援します。悪意のある添付ファイル、クレデンシャルフィッシングURL、スプーフィング、ゼロデイ攻撃、マルチステージ攻撃に対する包括的なメールセキュリティを提供します。

図13:Trellix Email Securityによる悪意あるドキュメントの解析結果

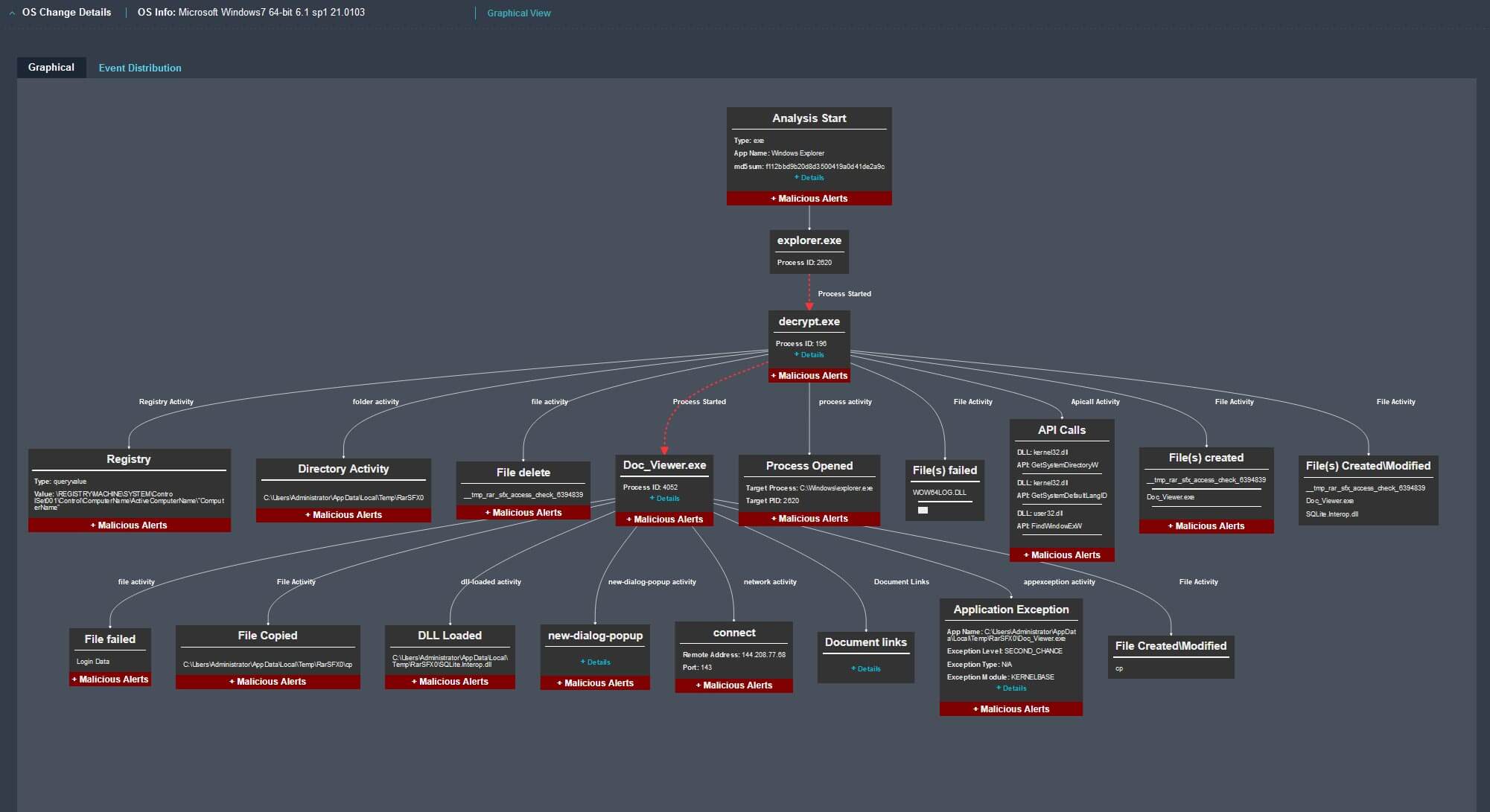

MVXの解析が完了すると、OS変更レポートが返送されます。このレポートは、解析中に発見されたすべての動作の詳細なフォレンジックデータを提供します。OS変更レポートには以下が含まれます。

- ファイルおよびフォルダー操作

- Windowsレジストリイベント

- プロセスおよびネットワークアクティビティ

- Windows API 関数呼び出し

- エクスプロイト活動のアーティファクト

- コード インジェクション

- DLL ロード

- ミューテックス

- ユーザーアカウントアクセス (UAC)

図14:解析VMから観測されたOSの変化をグラフ化したもの

上記の分析からわかるように、Trellix Email Security製品は、標的型スピアフィッシングやマルウェア攻撃から組織を保護することができます。添付ファイルやURLに隠された未知の脅威や高度な脅威を発見した場合、悪意のあるメールを分析し隔離します。

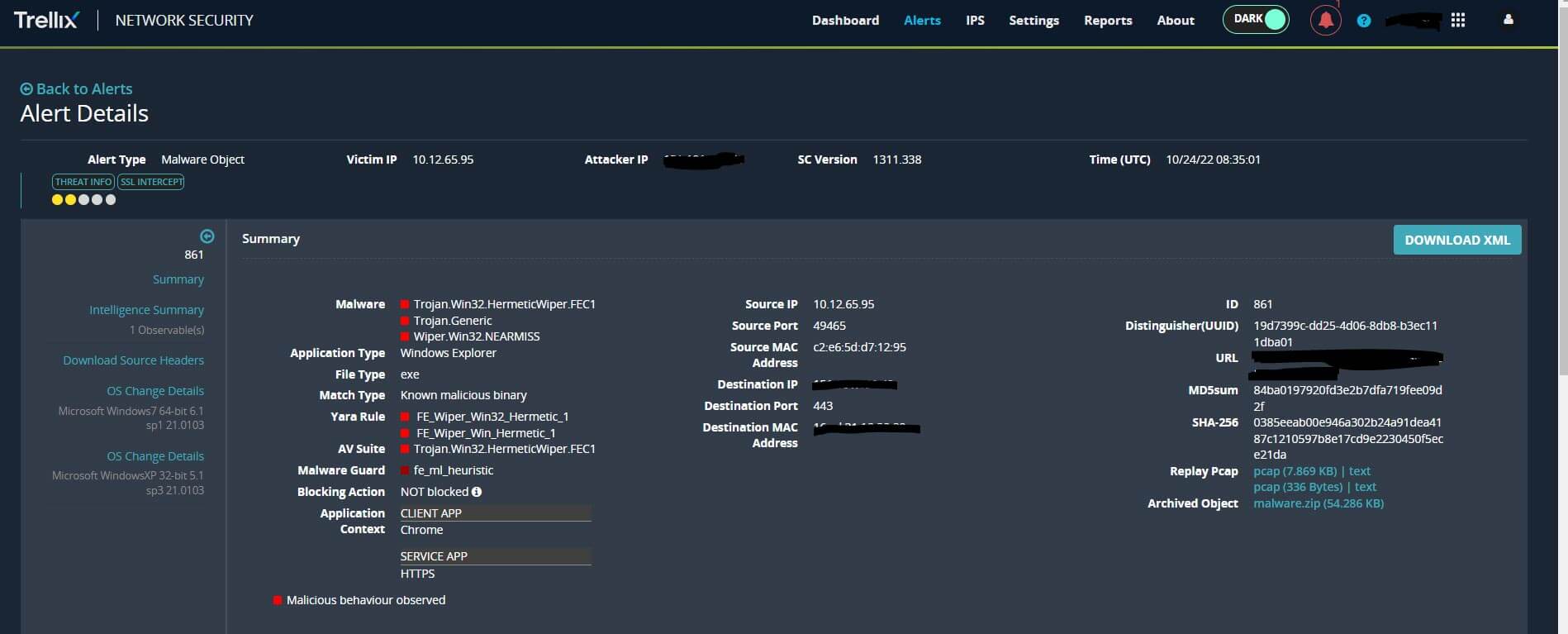

Trellix Network Security(NX)

Trellix Network Security (NX) は、複数の分析技術を使用して、実際に観察されたさまざまなワイパー ファミリを検出します。Multi-Vector Virtual Execution (MVX) エンジンは、安全な仮想環境で動的なシグネチャレス分析を使用して、ゼロデイ攻撃、マルチフロー攻撃、およびその他の回避型攻撃を検出します。これまでに見たことのないエクスプロイトやマルウェアを特定することで、サイバー攻撃のキル チェーンの感染と侵害の段階を阻止します。ワイパー攻撃が発生した場合、Trellix NX はマルウェアを爆発させ、疑わしいネットワーク トラフィックを抽出して MVX エンジンに送信し、最終的な判定分析を行います。応答アクションには、インバウンド エクスプロイトとアウトバウンド マルチプロトコル コールバックの自動ブロックが含まれます。

Trellix Email Security (EX または ETP Cloud)/Network Security (NX) によって検出されたアラートは、エンドポイントでの追加の検出のために Trellix Endpoint Security (HX) に共有されます。

Trellix Network Security (NX)は、複数の解析技術を駆使し、実際に観測されている様々なワイパーファミリーを検出します。Multi-Vector Virtual Execution (MVX)エンジンは、安全な仮想環境において、ゼロデイ攻撃、マルチフロー攻撃、その他の回避的な攻撃を、シグネチャーレスな動的解析で検出します。MVXエンジンは、これまで目にすることのなかったエクスプロイトやマルウェアを特定し、サイバー攻撃のキルチェーンにおける感染と侵害の段階を阻止させます。ワイパー攻撃が発生した場合、Trellix NXはマルウェアを破壊し、疑わしいネットワークトラフィックを抽出してMVXエンジンに送信し、最終的な検証分析を行います。レスポンスアクションには、インバウンドエクスプロイトとアウトバウンドマルチプロトコルのコールバックを自動的にブロックすることが含まれます。

Trellix Email Security (EX or ETP Cloud)/Network Security (NX)で検知されたアラートはTrellix Endpoint Security (HX)に共有され、エンドポイントでの追加検知に利用されます。

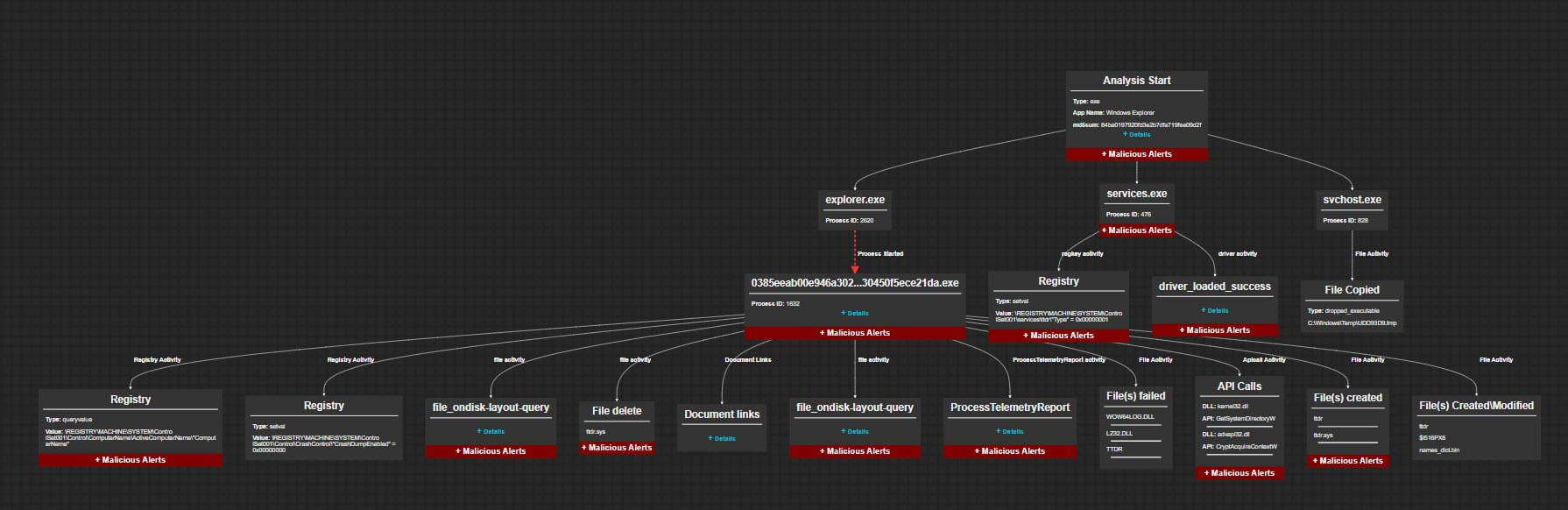

図 15: HermeticWiper の Trellix NX MVX 分析 (MD5sum:84ba0197920fd3e2b7dfa719fee09d2f | SHA256:0385eeab00e946a302b24a91dea4187c1210597b8e17cd9e2230450f5ece21da)

図16:解析VMから観測されたOSの変化をグラフ化したもの

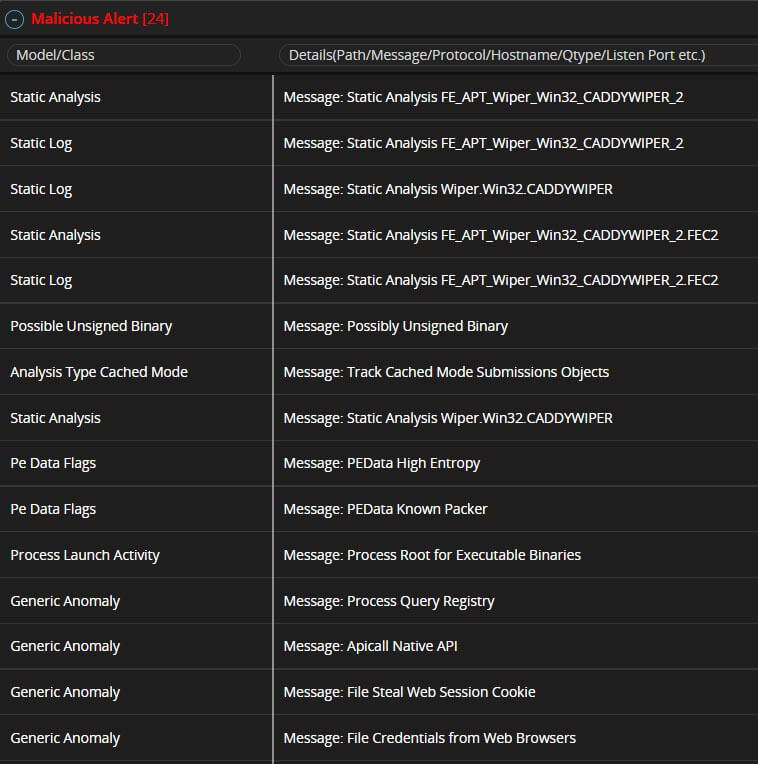

図17 分析レポートで指摘された悪質なアラート

Trellix NX「SmartVision 」で横方向の動きを検出

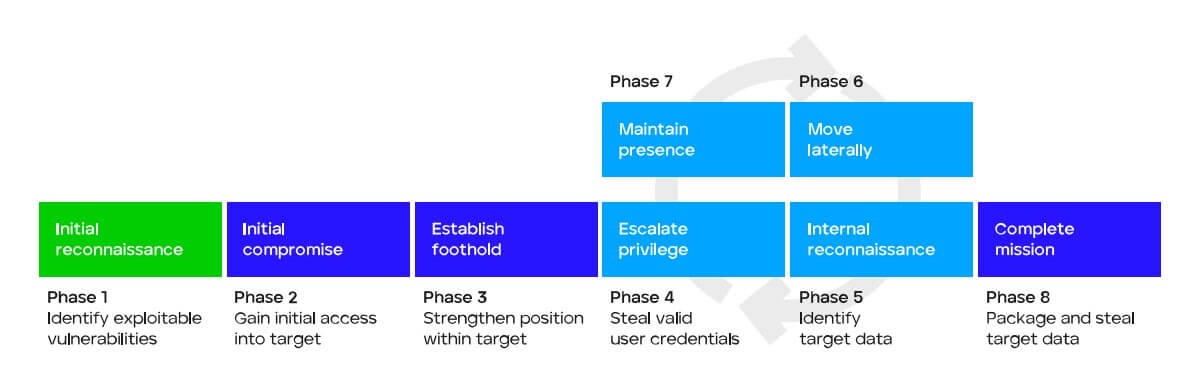

脅威の状況が変化し、防御策の信頼性が低下するにつれて、侵入検知の重要性が増しています。特に、脅威者がネットワーク内を巧妙に移動する能力を向上させているためです。ラテラルアタックのライフサイクルの構造には多くの課題があり、既存のセキュリティソリューションでは完全に対処することができません。しかし、Trellixは、データを盗むための内部活動を示す独自の指標とアクションを特定しました。Trellixはこの知見をもとにSmartVisionを開発し、従来は検出できなかったラテラルアタックの動きを検出することができるようになりました。ネットワークセキュリティに含まれるSmartVisionは、様々なネットワークアーキテクチャに導入することができ、横方向の脅威の動きを可視化し、脅威が横行してもビジネスを安全に維持できるようにします。

図18:ラテラルアタックのライフサイクルの8つの段階

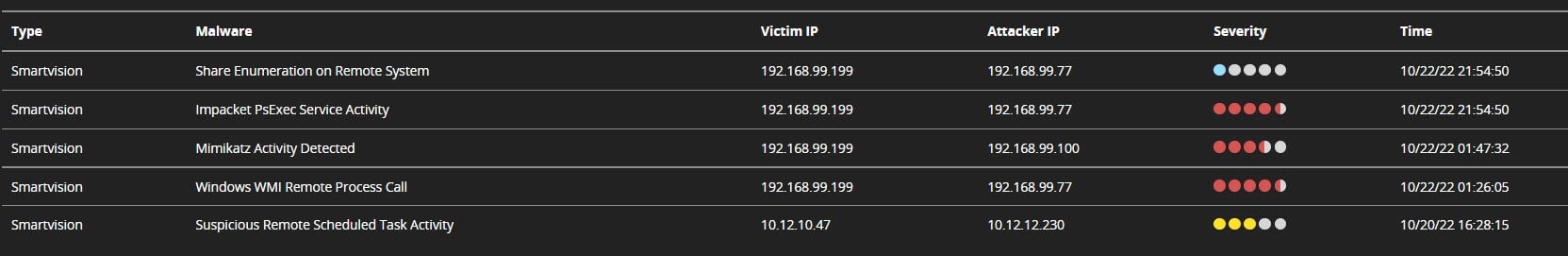

SmartVisionは、企業ネットワーク内のランサムウェアやワイパーの拡散を含む多くの悪質な活動を検知します。ラテラルアタックのライフサイクルにおける攻撃者の動きには独特の特徴があるため、SmartVisionは特定の活動に着目して警告を発することができます。ウクライナの複数の組織を狙った破壊的なマルウェア「HermeticWiper」を例にとって説明しましょう。HermeticWiperは破壊的なペイロードで、HermeticWizardはWMIとSMBを利用して追加のホストに拡散するためのツールです。このマルウェアは、WMIとSMBを経由して他のコンピュータに広がり、データの破損やファイルの暗号化によってシステムを操作不能にするために使用されました。また、ネットワークは、正規のRemComとImpacketのツールに感染していました。

図19:Trellix Network Security – SmartVisionで報告された横移動のアクティビティ。

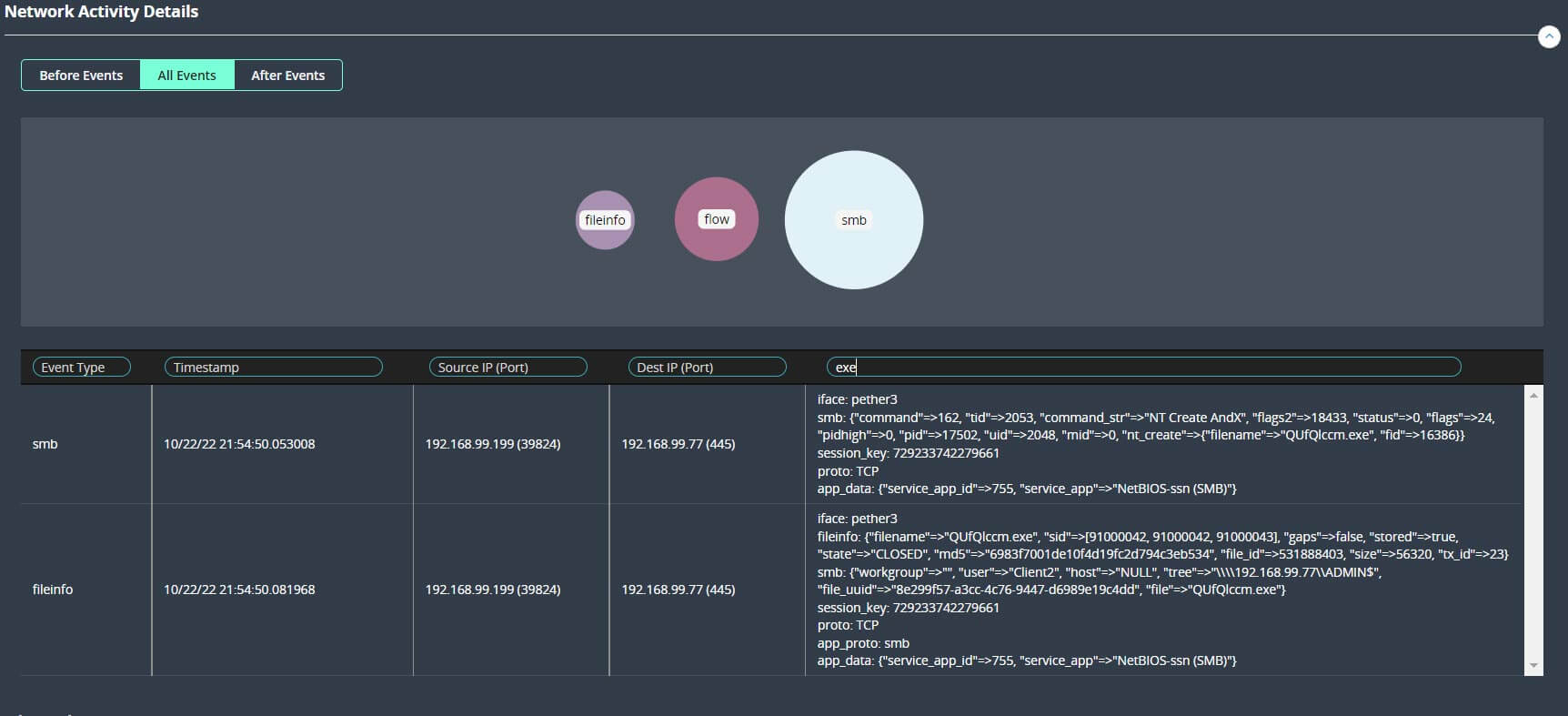

「Impacket PsExec Service Activity」アラートについて見てみましょう。ImpacketのPsExecは、PsExecに似た機能を提供しています。この場合、ImpacketはRemComSvcユーティリティを使用します。脅威者は通常、Impacketのツールを活用して横方向に移動し、リモートシステム上でコマンドを実行します。SmartVision は、ネットワーク内で拡散する横方向の脅威を追跡して検出することができます。この例では、ネットワーク内の2つのエンドポイント間のServer Message Block(「SMB」)プロトコル通信を確認することができます。

図 20:SmartVision アラートから観測された SMB アクティビティのネットワーク・アクティビティの詳細

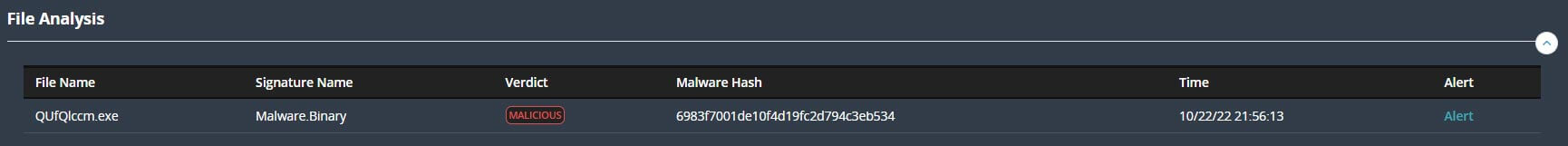

横移動の段階では、SmartVisionはSMBプロトコル上のトラフィックを識別します。攻撃者はSMB v1およびSMB v2プロトコルを使用して、マルウェアやツールを転送します。この例では、アップロードされたRemComSvcのバイナリ “QUfQlccm.exe “(MD5: 6983f7001de10f4d19fc2d794c3eb534) をMalware.Binaryとして抽出し識別しました。

図21:SmartVisionのアラートから観測されたマルウェア オブジェクト

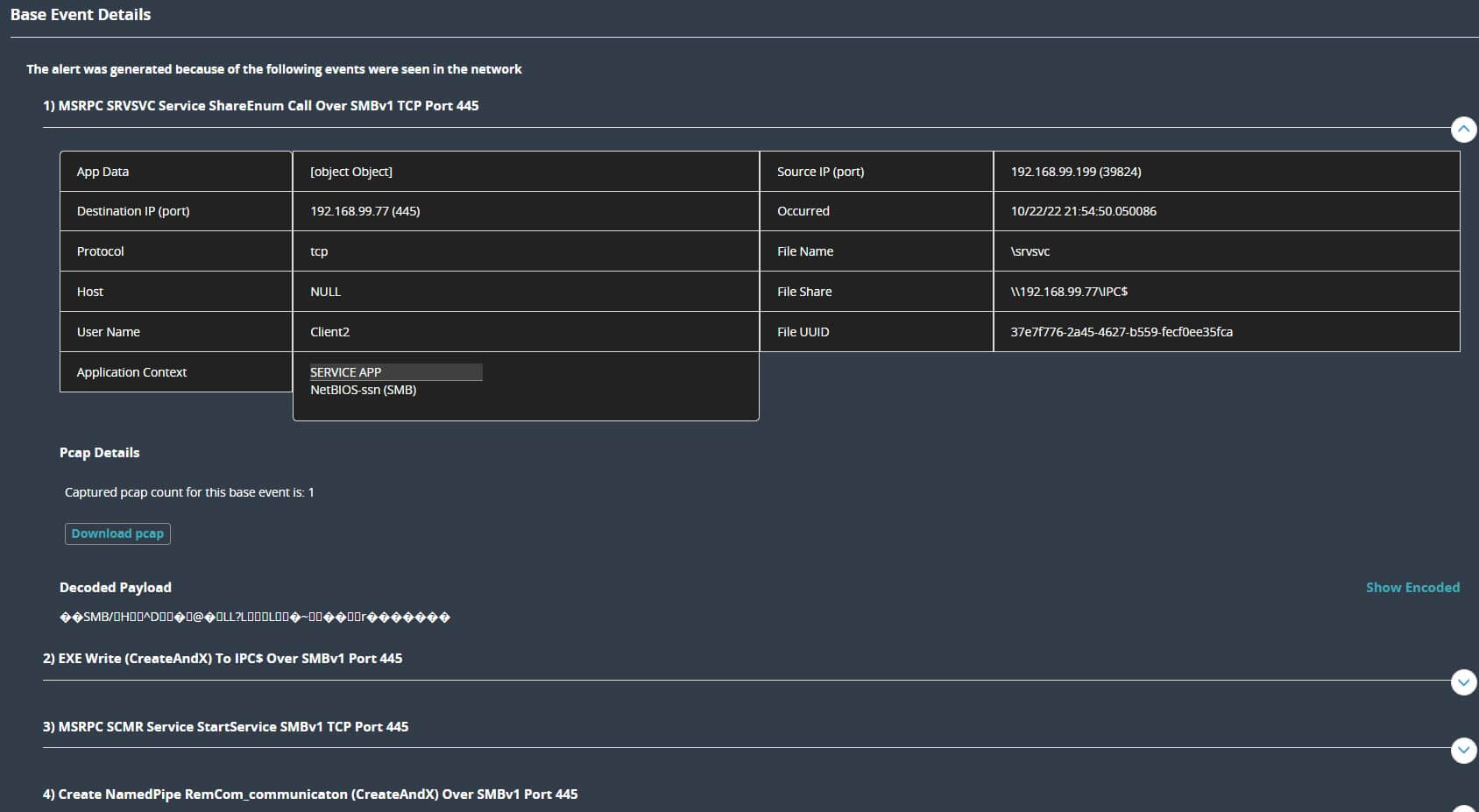

この攻撃は、SMB バージョン 1 と TCP ポート 445 を使用して拡散されます。脅威ハンターは、SmartVision の相関アラートにつながったネットワークベースのイベントを特定することができます。

図22:横移動のアクティビティで、ネットワークにベースイベントが確認

Trellix Sec Ops プラットフォーム

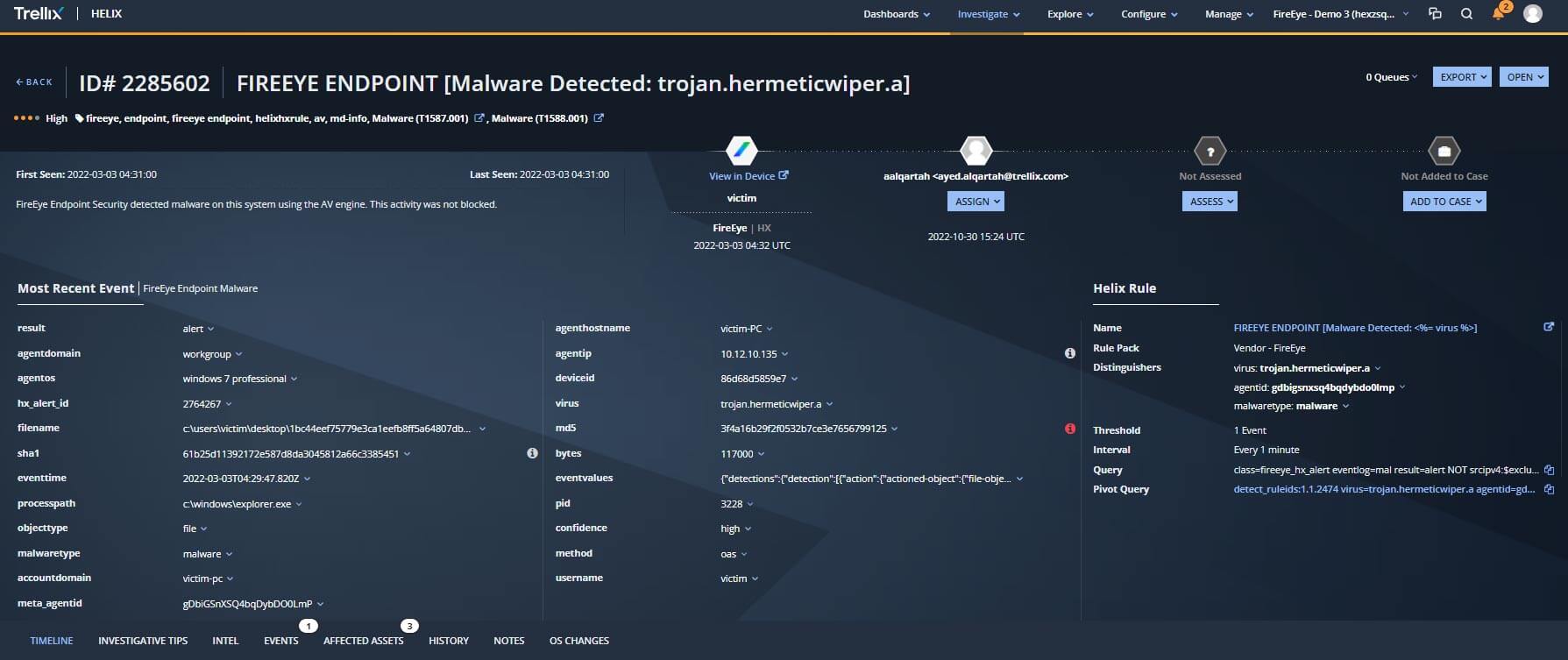

セキュリティチームは、破壊的なワイパー攻撃を含むセキュリティインシデントに対応し、調査できるように、ビジネス全体で何が起こっているかを可視化することが不可欠です。Trellix Helixは、650以上のセキュリティおよびビジネスツールのイベントを分析することができ、組織で発生している脅威を特定するためにTrellixの専門知識によって強化されています。Trellix Helixは、エンドポイント、メール、ネットワーク、クラウド、サードパーティーのアラートを、インテリジェンス、エンドポイントとの相関性、自動化、調査のヒントによって強化します。

図23:Helix XDRで見たHermeticWiperの検出状況

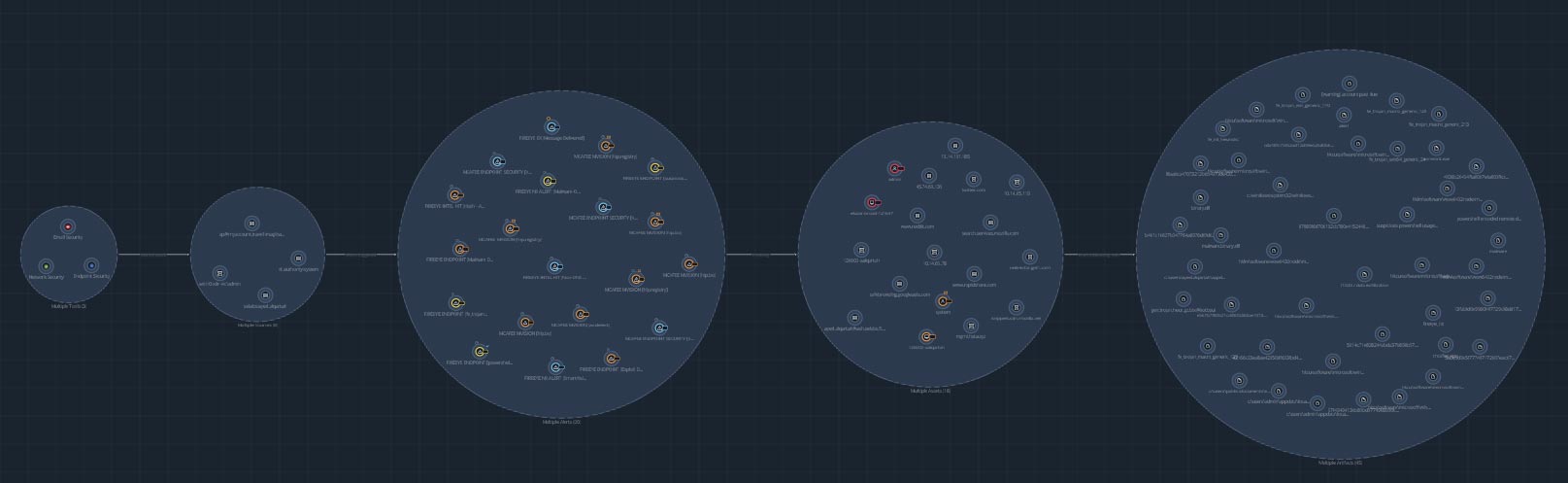

高度なマルチベクトル、マルチステージの攻撃を検知するには、複数のデータソースにまたがるコンテキストと相関関係が必要です。これにより、適切なアラートとテレメトリがSOCアナリストに提示され、効果的なトリアージ、脅威のスコープ、および効果的なインシデントレスポンスが可能になります。

図24:Helix XDRにおけるアラートの相関関係

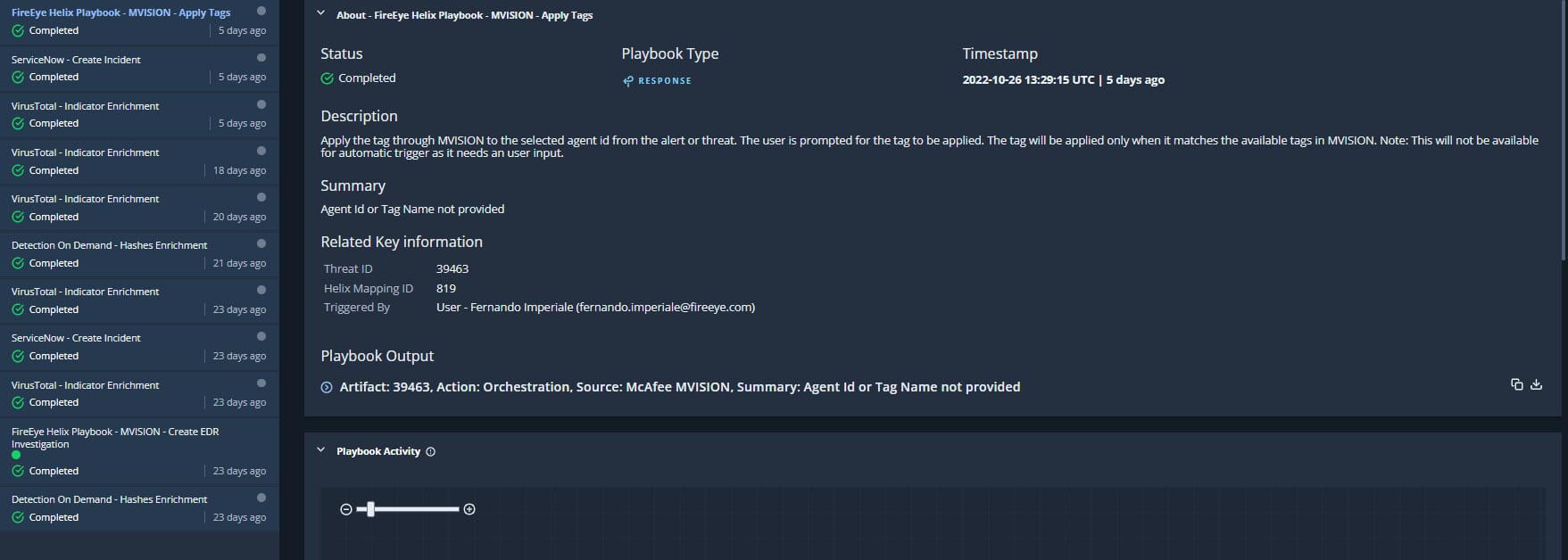

図25: Trellix Helixのエンリッチメント、オーケストレーション、およびリメディエーションのためのレスポンス・プレイブック

結論

サイバー戦争兵器(破壊的ワイパーを含む)は、あらゆる地政学的紛争の要因となるでしょう。したがって、政府や重要インフラ組織は、重要なシステムや貴重なデータを消去されたくなければ、サイバー防御を強化し、サイバーセキュリティのベストプラクティスを実施する必要があります。

脅威アクターは、OSバイナリやサードパーティツールを悪用して、多くの目的を達成するでしょう。Trellixの2022年秋の脅威レポートは、2022年第3四半期からのサイバーセキュリティのトレンドと攻撃手法を分析したものです。LotL攻撃の38%でWindows Command Shell/CMが活用されており、Living off the Landは引き続き増加しており、PowerShell(37%)、Schtasks(21%)、WMI/WMIC(18%)、Rundll34(13%)と続いています。さらに、サードパーティツールは、リモートアクセス、インフラの発見、横移動、認証情報の窃取、防御の回避、データ収集、流出などのタスクを実行する際に、引き続き脅威者の関心を集めていることがわかります。また、このレポートでは、以下のような「レッドチーム」ツール(ただし、これらに限定されるものではありません)も紹介されています。また、Cobalt Strike、BruteRatel、Silver Implantなどの「レッドチーム」ツールが、最初のアクセスからデータの流出までのタスクを実行するために、攻撃者によってますます使用されるようになっています。

標的型攻撃や破壊的攻撃は、ますますマルチベクトル化しており、1つのベクトルだけを特定する線形的なセキュリティソリューションではもはや十分ではありません。そこで、TrellixのExtended Detection and Response (XDR)プラットフォームが威力を発揮するのです。XDRは、製品間の可視化、脅威の自動検出と対応、そして高度な分析による優先順位付けを提供します。

Trellixは、新しいマルウェアの亜種や行動指標が発見された場合、評価とコンテンツの更新を通じて、製品に保護機能を追加し続けています。インサイトは今後も最新の脅威キャンペーンに対応して更新されます。

この文書およびここに含まれる情報は、教育目的およびTrellix顧客の利便性のみを目的としたコンピュータセキュリティリサーチを記述したものです。Trellixは脆弱性の合理的な開示方針に従って調査を実施しています。記載されている活動の一部または全部を再現する試みは、ユーザーの責任において行うものとし、Trellixおよびその関連会社はいかなる責任も負いません。

原文: Trellix Global Defenders: Analysis and Protections for Destructive Wipers

著者: Ayed Al Qartah