2023年4月4日と5日、FBI、ユーロポール、オランダ警察を含む13カ国の機関にまたがる法執行タスクフォースが、ジェネシス・マーケットとして知られる悪名高いブラウザ Cookie市場を妨害し、そのトップユーザー約700人に接触しました。収集された情報に基づいて、犯罪ユーザーは逮捕されるか、深刻なノックアンドトークを求められます。ジェネシス・マーケットは2018年から存在し、認証情報、ブラウザのフィンガープリント、ブラウザのCookieを販売する最大の闇市場サイトです。

ブラウザフィンガープリントとは、ブラウザの種類やバージョン、インストールされているプラグイン、画面解像度、その他の設定など、様々な要因に基づいてWebブラウザが生成する固有のデジタルフットプリントのことです。これらのフィンガープリントは、オンライン活動を追跡するために使用することができ、また、個人情報の盗難やその他の悪意のある目的のために攻撃者によって盗まれる可能性があります。

このブログでは、セキュリティアナリストがTrellix XDRを使用して、認証情報を盗む攻撃に関する関連インテリジェンスを収集し、特にユーザーのマシンを侵害するために使用されている盗まれたCookieとブラウザを検出する方法に焦点を当てます。この詳細なブログの基礎となったのは、Trellixがこの世界的な法執行活動を支援したことです。

Trellix Insightsによるインテリジェンス収集

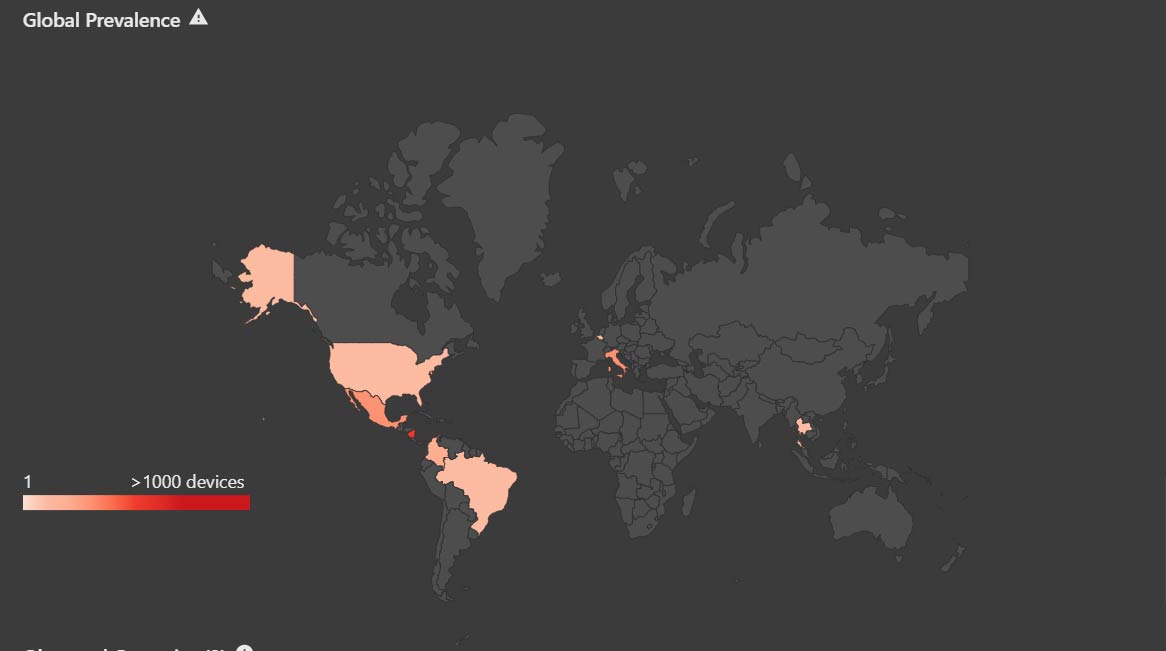

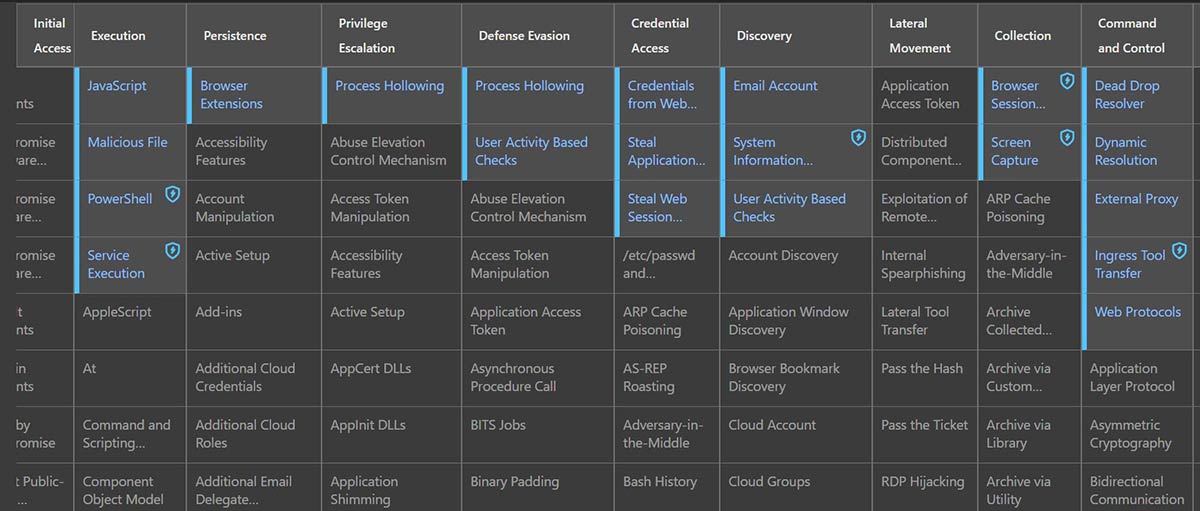

Trellix Insightsは、お客様に脅威と対策に関する可視性を提供するように設計されています。Trellix Insightsはまた、攻撃に対する最も脆弱な部分がどこにあるかを示し、防御を強化するための推奨事項を提供します。以下では、このキャンペーンの世界的な蔓延状況と、このキャンペーンにマッピングされたMITRE ATT&CKテクニックの可視性を提供します。

弊社の脅威インテリジェンスに組み込まれているジェネシス・マーケットが使用する特定のマルウェアにかかわらず、オンラインフィンガープリントの盗難と悪用の危険性と影響は、すべての組織が認識すべきものです。

Trellix XDRによる不審な活動の検出

Trellix XDRは、エンドポイント、EDR(Endpoint Detection and Response)、ID/アクセス管理システム、Webアプリケーションログ、ネットワークトラフィックログを含む様々なソースからのログデータを集約し、分析します。

Trellix XDRは、攻撃者が盗んだCookieや偽造されたブラウザフィンガープリントを使用していることを示す不審な行動パターンを検出することができます。そして、攻撃のリスクを軽減するための適切な対策を講じることができます。潜在的な脅威に先んじて対処するには、Webアプリケーションのトラフィックとログを定期的に監視および分析することが重要です。

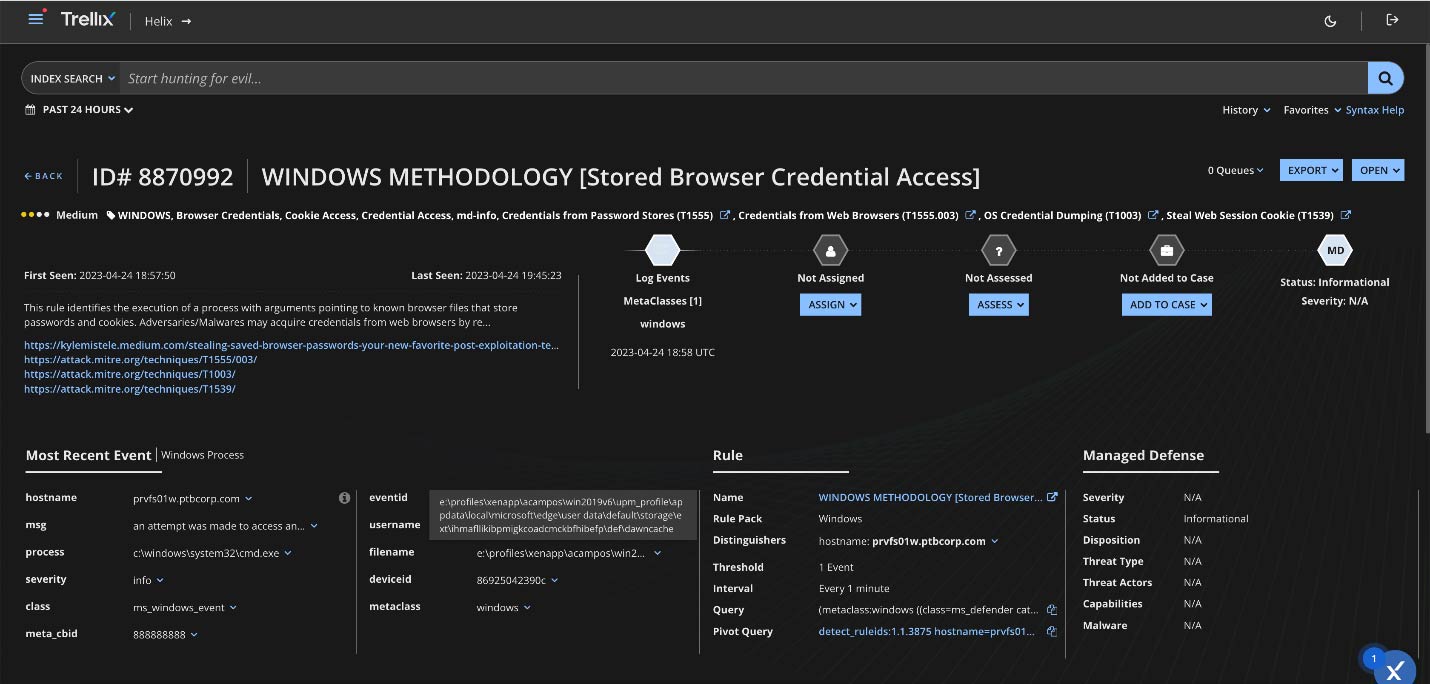

Trellix XDRは、パスワードや Cookieを保存する既知のブラウザファイルや異常なログオンアクティビティを指す引数を持つプロセスを、以下の手順で検出することができます。

- データの収集: Webサーバー、ワークステーション、ID/アクセス管理システムを含むネットワーク上の全てのエンドポイントからログとデータを収集するようにTrellix XDRを設定する。データには、ユーザー、ブラウザー、Webアプリケーションとのやり取りに関する情報が含まれる必要がある。

- 監視と分析: Trellix XDR は収集されたデータをリアルタイムで監視し、不審な動きがないか分析する。ルールに一致するイベントが発生すると、Trellix XDRはアラートを発し、セキュリティチームが問題を調査できるようにする。

- 対応と修復: アラートがトリガーされたら、セキュリティチームは対応し、問題を修復する必要がある。例えば、異常なログオン操作が検出された場合、チームはユーザのブラウザ設定をリセットし、パスワードの更新を発行し、ネットワークへのアクセスを取り消すか制限する必要がある場合がある。

- ルールを更新: 最後に、新しい脅威や環境の変化に基づいて、ルールとプレイブックを定期的に更新する必要がある。これにより、攻撃者に先んじて、盗まれたブラウザーのフィンガープリントやCookie、その他の攻撃を検出するTrellix XDRの機能を向上させることができる。

Trellix XDRで盗まれたブラウザーのフィンガープリントを検出するルールの例

ルール名:盗まれたブラウザーのフィンガープリント

説明: このルールは、ユーザーのブラウザーのフィンガープリントが盗難または操作されたことを示す可能性のある変更を検出する。

条件:

– ソース: エンドポイントログ

– イベントタイプ: ブラウザーのフィンガープリントの変更

– 変更タイプ: 重大な変更

– 期間: 過去24時間以内

– ブラウザーのフィンガープリント: 以前の値と一致しない

アクション:

– 優先度の高いアラートを生成する

– セキュリティチームに電子メール通知を送信する

推奨される対応:

– 変更が検出されたエンドポイントを調査する

– マルウェアまたは不審な活動の兆候がないか確認する

– 必要に応じてユーザーのブラウザ設定をリセットする

– アクセス制御ポリシーを確認し、必要に応じてアクセスを取り消す

Windowsイベントビューアには、ブラウザのフィンガープリントが盗まれたことを示す可能性のあるイベントIDがいくつかあります。以下にいくつかの例を示します。

-

-

- イベントID4656: このイベントは、オブジェクトに対して特定のアクセスが要求されたことを示す。オブジェクトは、ファイルシステム、カーネル、レジストリ オブジェクト、あるいはリムーバブルストレージやデバイス上のファイルシステムオブジェクトである可能性がある。アクセスが拒否された場合は、Failureイベントが生成される。

- イベントID4663: このイベントは、オブジェクトのSACLが、特定のアクセス権の使用を処理するためにACEを要求した場合にのみ生成される。 正当な使用パターンによってもイベントが引き起こされる可能性があるため、これらのイベントのすべてのインスタンスがブラウザーのフィンガープリントの盗難を必ずしも示すわけではないことに注意することが重要です。したがって、結論を出す前に、各イベントを文脈に沿って調査し、疑わしい活動の他の兆候を探すことが重要です。

-

モニタリング

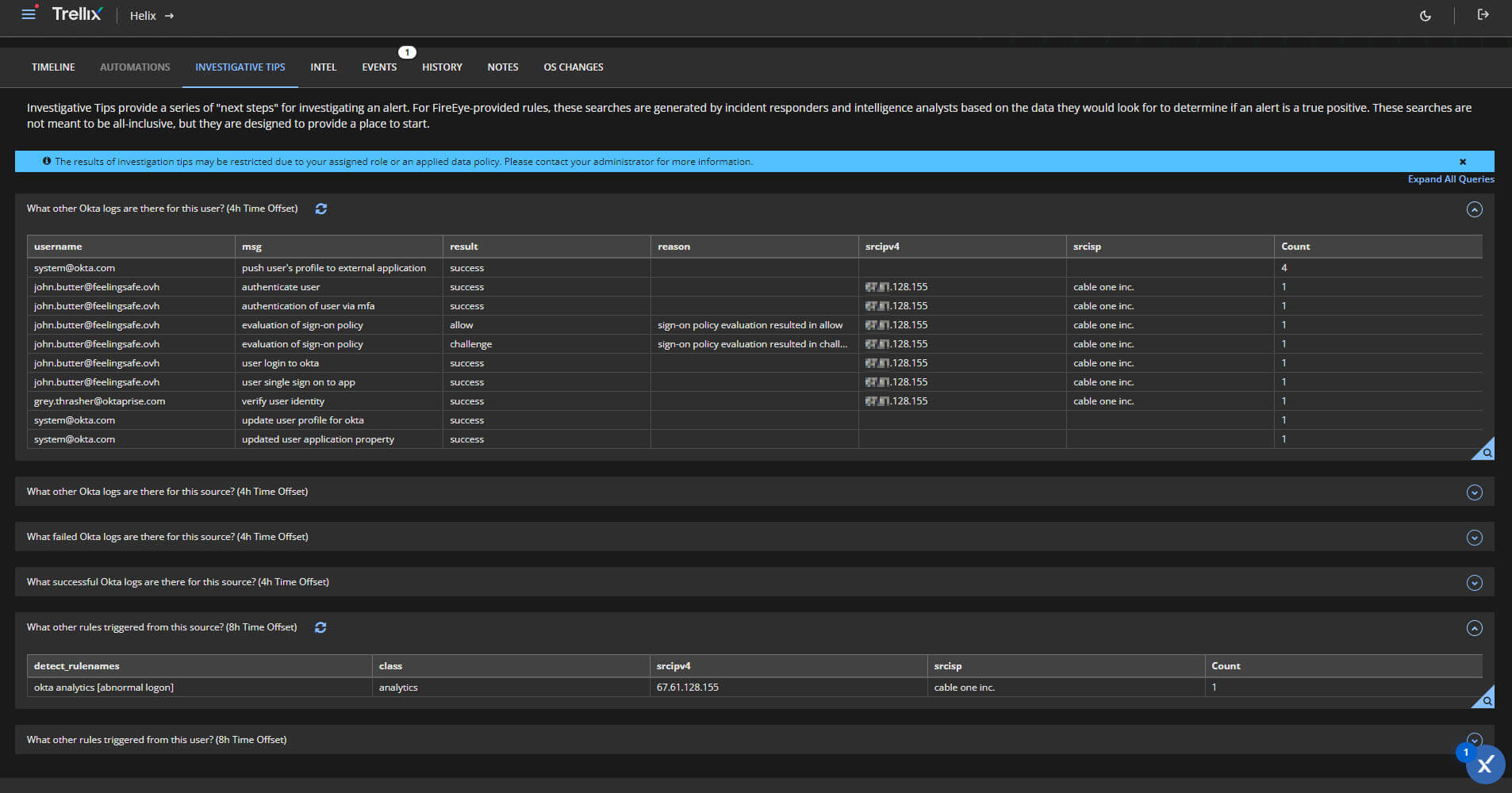

アイデンティティプラットフォーム Trellix XDRへの統合

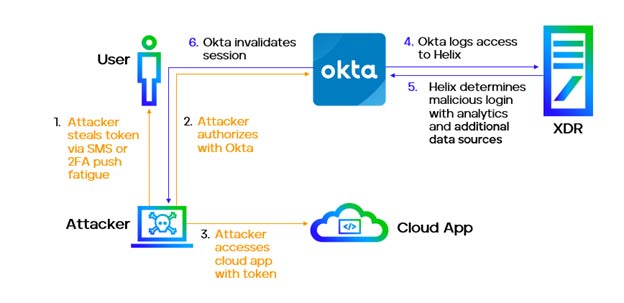

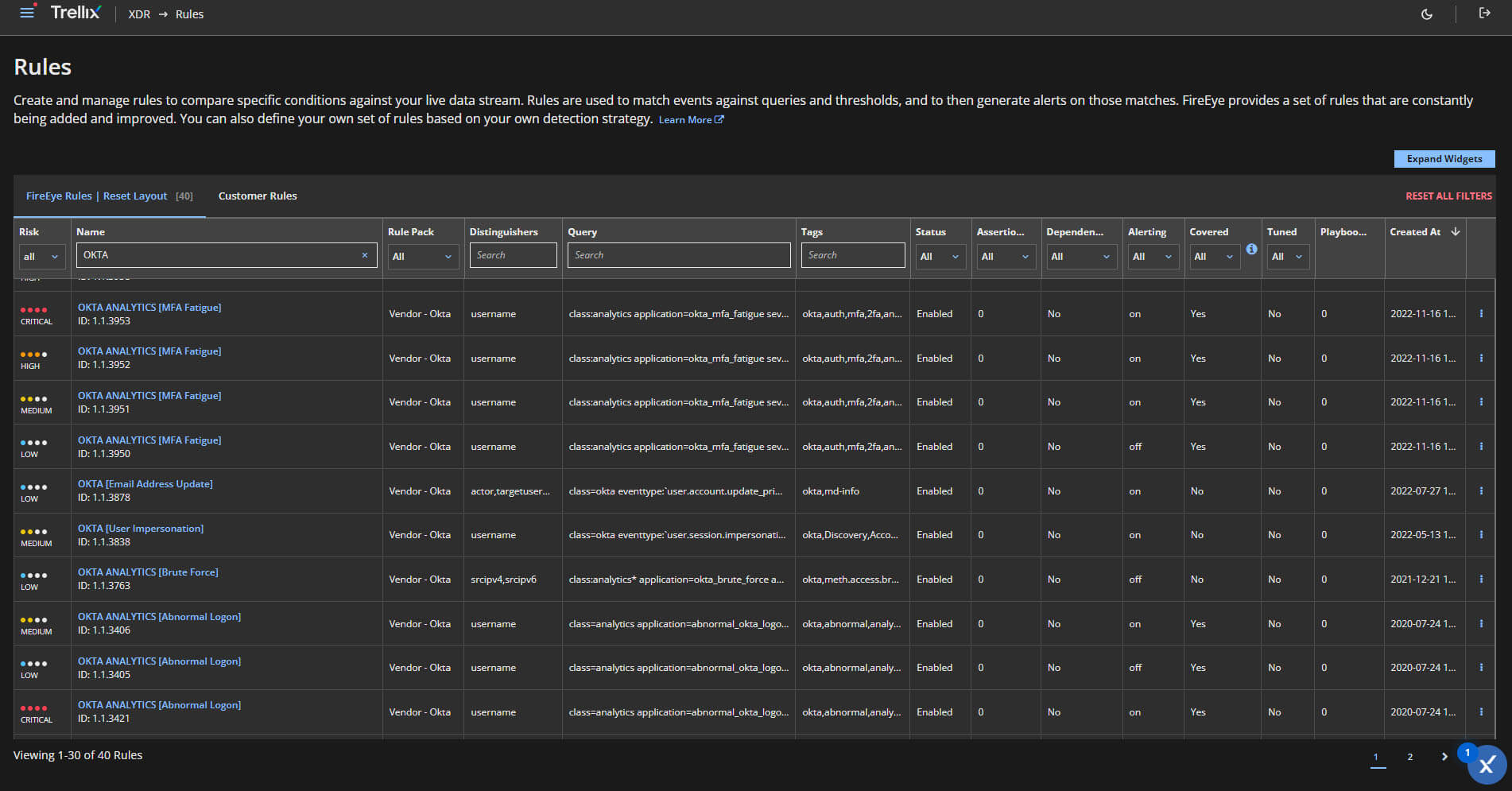

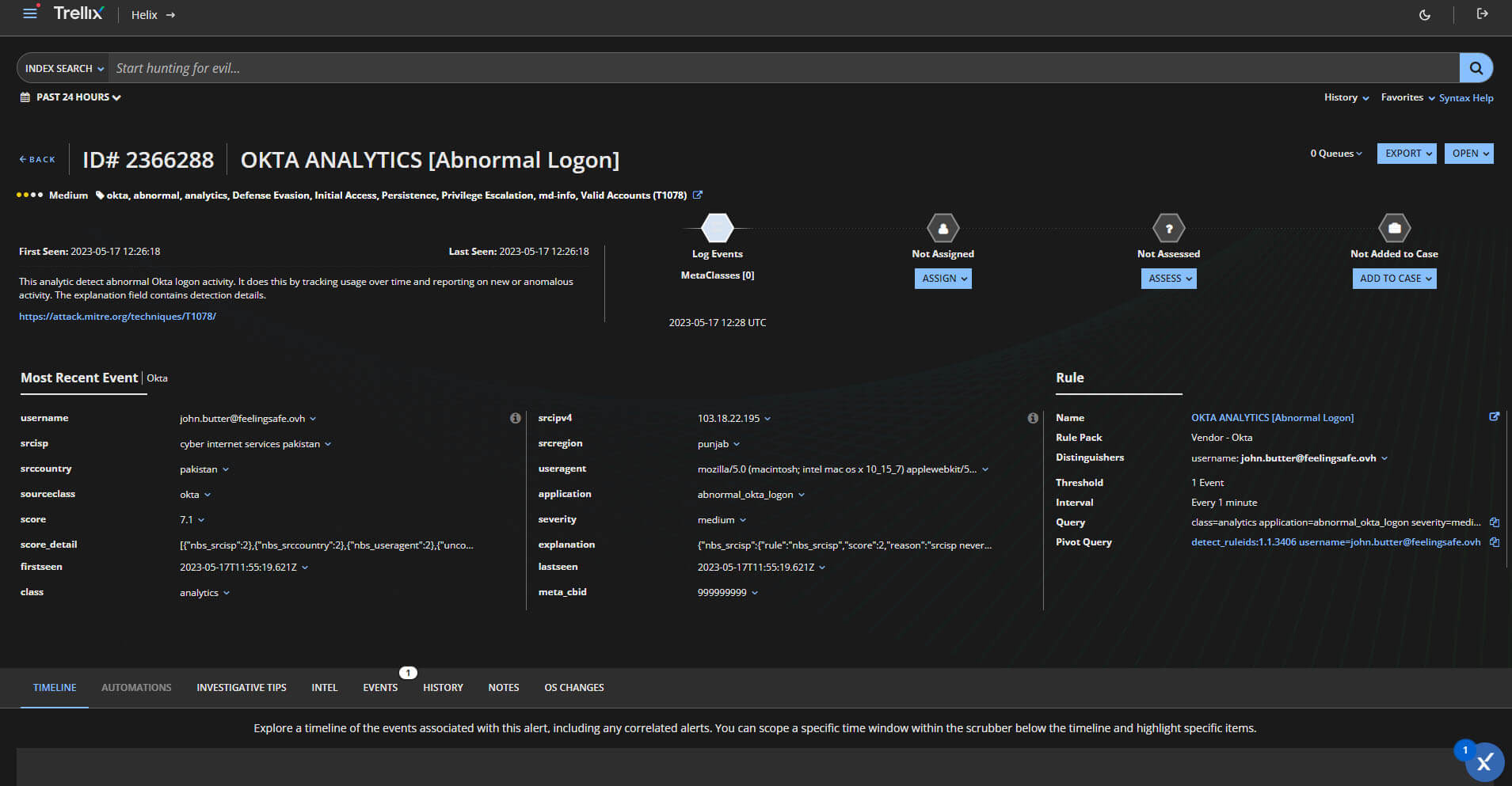

以下では、Trellix XDRプラットフォームへのOktaの重要な統合を示します。これにより、顧客はOktaなどの資格情報ツールにリンクして、顧客ネットワークへの不正アクセスを検出し、連携して既存の投資の可能性を最大限に引き出すことができます。

Trellix XDRは、OktaからIDの遠隔操作を取り込むことができ、IDの監査イベントを分析して異常を発見し、アプリケーションの動作や組織内のユーザーの役割などの幅広い情報と関連付ける機能を備えています。

ディフェンダーの観点からは、脅威を理解するためにはコンテキストが重要です。OktaとのXDR統合は、Trellix XDRにおけるアイデンティティベースのリスクスコアリングの基盤となっています。

検証を重ねたディフェンスとは

図 4 Trellix XDRプラットフォームへのOkta統合フロー

- 特定のユーザーに対するアプリの認証レベルを理解する。

- ログインパターンの追跡により脅威ハンティングの基礎を提供。

以下は、Trellix XDRがOktaと統合された場合のビジュアルです。

攻撃対象領域の削減

顧客に対しては、ユーザーがブラウザーにインストールしようとしている拡張機能を管理することをお勧めします。

Microsoft EdgeまたはFirefoxの場合は、以下のガイダンスに従ってください。

グループポリシーとGoogle Chromeブラウザのガイダンスについては、以下のリンクを参照してください。

ログオン制限ポリシー– Windows内では、ユーザーのログオン制限を有効にすることができ、攻撃者がネットワーク上で活動できる時間を短縮することができます。これにより、多くの顧客にとって攻撃対象領域も減少します。

組織においては、以下のベストプラクティスに従った予防とアイデンティティおよびアクセス管理が必要です。一部のガイダンスはTrellix固有であることに注意してください。

- フィッシングおよびフィッシングを見分ける方法についてユーザーをトレーニングする。すべてのユーザーを対象としたテストフィッシングメールによるトレーニングを繰り返し行う。ユーザーはリンクや添付ファイルに関して注意する必要がある。

- パスワードで保護されたアーカイブは、ほとんどの電子メールスキャンやWebプロキシをバイパスしてしまうため、十分に注意する。

- ファイル拡張子を確認する。JPG、PDF、またはドキュメントは、アイコンから見たものと異なる場合がある。アイコンで偽装する実行可能ファイルである可能性がある。

- Web制御を実装し、不明または未分類のWebサイトへのアクセスをブロックする。

- ファイアウォールソリューション (Trellix Endpoint Security (ENS)) を使用して、不明なアプリケーションのインターネットとの通信をブロックまたは報告する。

- Adaptive Threat Protection (ATP)を導入し、未知のプロセスに対してDynamic Application Containment (DAC)を設定し、未知のプロセスが実行できることを制限する。

- Exploit Preventionを有効にし、「Suspicious Double File Extension Execution」のシグネチャを有効にする(シグネチャ 413)。

- Exploit Prevention Expertルールを使用してセッションCookieを保護する。

- Expertルールを実装し、PowerShell または未知の/含まれるプロセスがセッションCookieにアクセスしたときにトリガーする。

- C:\Users\**\AppData\Local\Google\Chrome\User Data\Default\Network\**\*.*

- C:\Users\**\AppData\Roaming\Mozilla\Firefox\Profiles\**\*.*

- C:\Users\**\AppData\Local\Microsoft\Edge\User Data\Default\Network\**\*.*

- Endpoint Detection and Response (Trellix EDR) を実装します。Webプロトコルの悪意のある使用、プロセスインジェクション、ツール転送など、特定されたテクニックの一部を検出できる可能性がある。

- 強力かつ詳細な電子メールスキャンを実装する。

- 強力で深いWebゲートウェイと未分類のWebサイのブロックを実装し、必要に応じて Webサイトを追加するための迅速かつ信頼できる手順を用意する。

- CISAが概要を示しているIdentity and Access Management (IAM) のベストプラクティスを適用する。

- 資格情報の盗難と権限の悪用に関する現在の可視性と検出機能を確認する。

詳しくは以下のブログをご覧ください。

闇市場サイト「ジェネシス・マーケット」- 米英当局が押収、悪意のあるバイナリの解析と検出を支援

(Genesis Market No Longer Feeds The Evil Cookie Monster)

※本ページの内容は2023年6月15日(US時間)更新の以下のTrellix Storiesの内容です。

原文: Trellix Global Defenders: How to Defend Against Genesis Cookie Attacks

著者: Mathanraj Thangaraju, Niranjan Hegde, Sijo Jacob