ウクライナを標的とした「ランサムウェア」キャンペーンに関する最近のニュース報道は、帰属だけでなく、考えられる動機についても重要な報道をもたらしました。動機が明らかな従来のランサムウェアキャンペーンとは異なり、このキャンペーンは本質的にランサムウェアを装った攻撃であると考えられています。つまり、ステージ4のワイパーは被害者のシステム上のデータを上書きするだけであり、復号化が不可能であるため、感染したシステムが破壊される可能性があります。悪意のあるソフトウェアは、バックグラウンドでマスターブートレコードを上書きしている間に偽のランサムウェアノートをドロップします。身代金メモには、身代金の支払いを送信するためのビットコインアドレスと、攻撃者に連絡するためのToxIDが含まれていますが、上述のとおり復旧は不可能です。感染プロセスは、公開されているImpacketツールを使用して実行されます。

WhisperGateマルウェアは当初、ウクライナに対する攻撃で検出されましたが、世界中で追加の検出が見られるようになりました。Trellix Advanced Threat Research チームは、WhisperGateについて以下のとおり分析をまとめました。

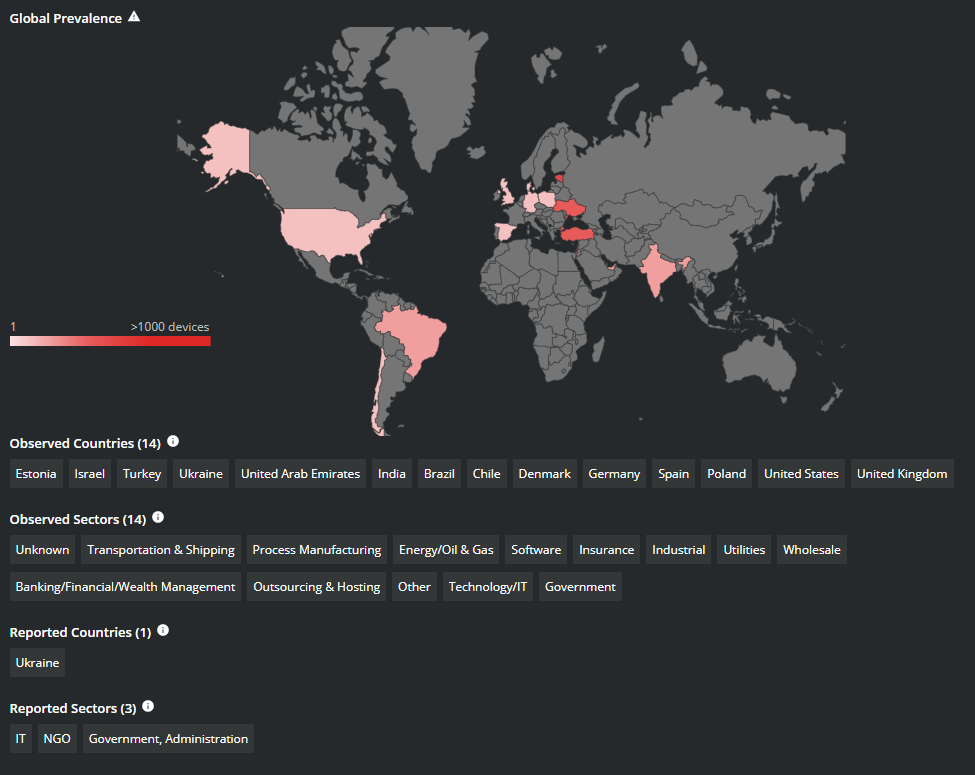

図1.WhisperGateの世界的な普及率 出典:MVISION Insights

図1.WhisperGateの世界的な普及率 出典:MVISION Insights

WhisperGateを緩和するための推奨手順

CISAによって発行された「CISA Insights」では、野生で発見されたマルウェアサンプルの分析から収集されたWhisperGateから環境を保護するためのいくつかの推奨事項が提供されています。

- 組織のネットワークへのすべてのリモートアクセスと特権アクセスまたは管理アクセスに多要素認証が必要とされていることを検証

- 悪用されている脆弱性に対処する更新を行い、ソフトウェアが常に最新であることを確認

- ビジネス目的に不可欠ではないすべてのポートとプロトコルを無効化

- クラウドサービスのセキュリティ管理がレビューされ、実装されていることを確認

CISA: Implement Cybersecurity Measures Now to Protect Against Potential Critical Threats

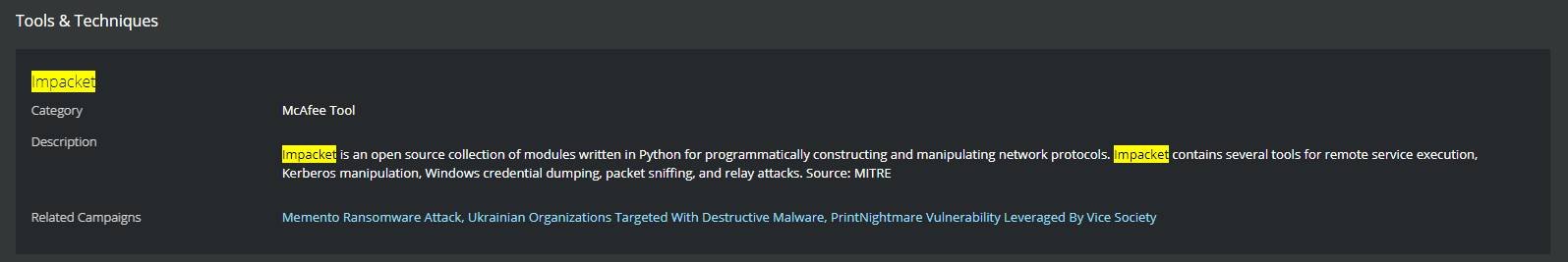

攻撃で監視されているオープンソースツール

WhisperGateを使用した攻撃で観察されているオープンソースツールはImpacketです。Impacketは、攻撃者がWindowsネットワークプロトコルを標的にするために使用できるPythonスクリプトのコレクションです。このツールを使用して、ユーザーの列挙、ハッシュのキャプチャ、横方向への移動、および特権の昇格を行うことができます。Impacketは、APTグループ、特にWizardSpiderとStonePandaでも使用されています。

WhisperGateに関連して観察された侵入では、マルウェアはImpacketを介して実行され、脅威の攻撃者が横方向に移動して実行するのを支援します。

図2.Impacketを利用したツールの説明とキャンペーン 出典:MVISION Insights

図2.Impacketを利用したツールの説明とキャンペーン 出典:MVISION Insights

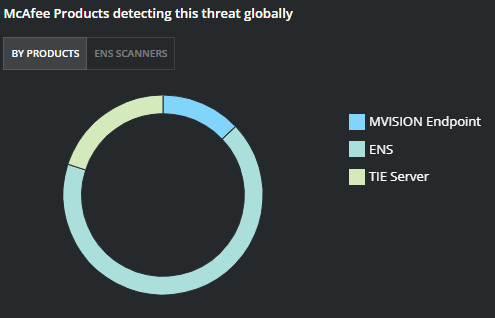

Trellixの保護とグローバルな検出

Trellix Global Threat Intelligenceは現在、このキャンペーンの既知の分析済み指標をすべて検出しています。

エンドポイントセキュリティによるWhisperGate攻撃のブロック

Trellix ENSは現在、シグネチャ検出とWhisperGateアクティビティに関連するマルウェアの動作の観点からWhisperGate IOCを検出しています。

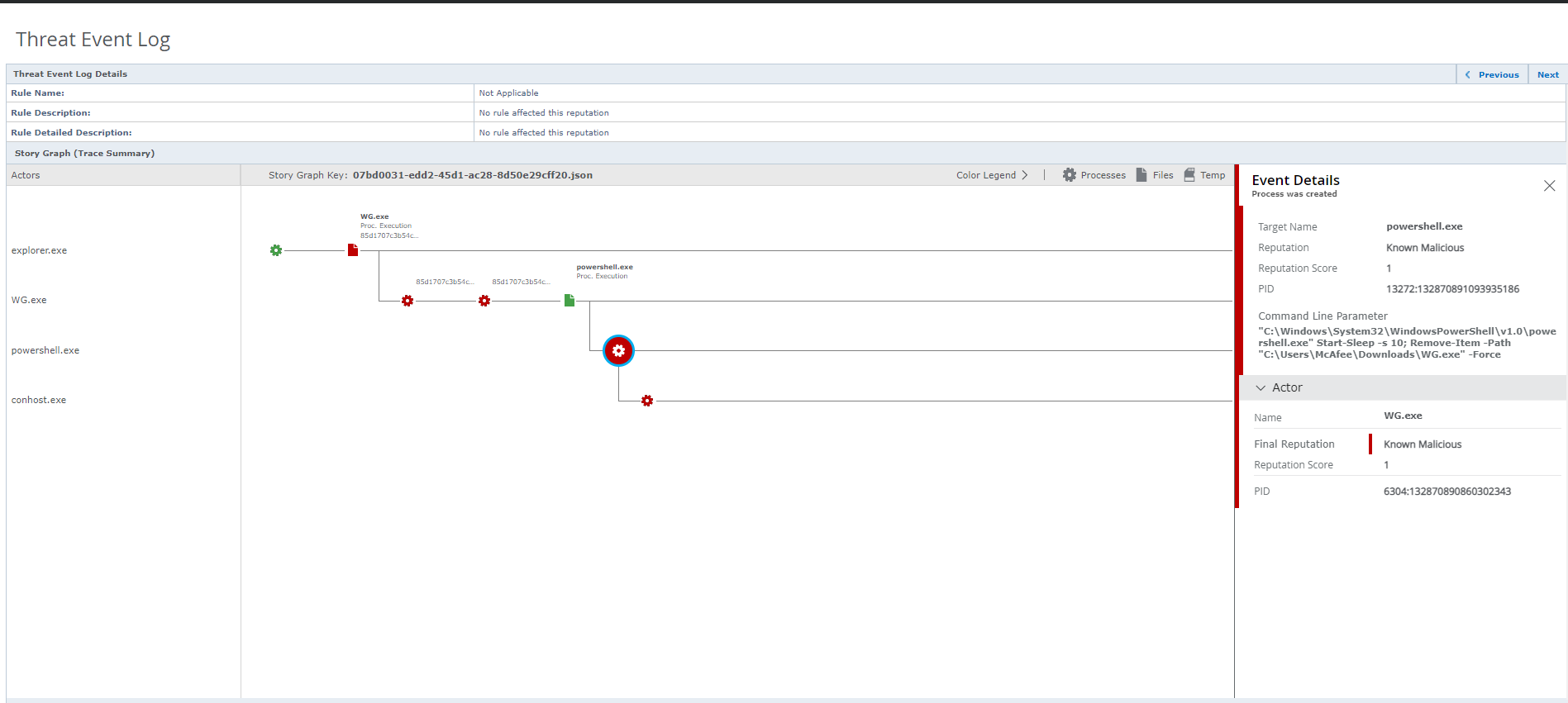

図3.MVISIONePOに表示されるENS内のWhisperGateアクティビティのストーリーグラフの要約

図3.MVISIONePOに表示されるENS内のWhisperGateアクティビティのストーリーグラフの要約

Trellix Advanced Threat Research チームおよびMVISION InsightsによるWhisperGateの脅威インテリジェンス

MVISION Insightsは、WhisperGateの現在の脅威インテリジェンスと既知の指標を提供します。MVISION Insightsは、観察された検出とプロセストレース、および広範囲の感染を防ぐために追加の注意が必要なシステムに警告します。MVISION Insightsには、脅威ハンティングのためのハンティングルールと、脅威アクティビティおよび敵対者のさらなるインテリジェンス収集も含まれます。

キャンペーン名: Ukrainian Organizations Targeted with Destructive Malware(破壊的なマルウェアの標的となったウクライナの組織)

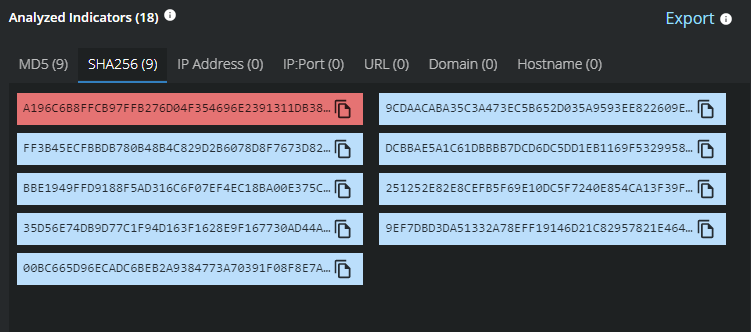

図4.検出された分析済みインジケーター。出典:MVISION Insights

図4.検出された分析済みインジケーター。出典:MVISION Insights

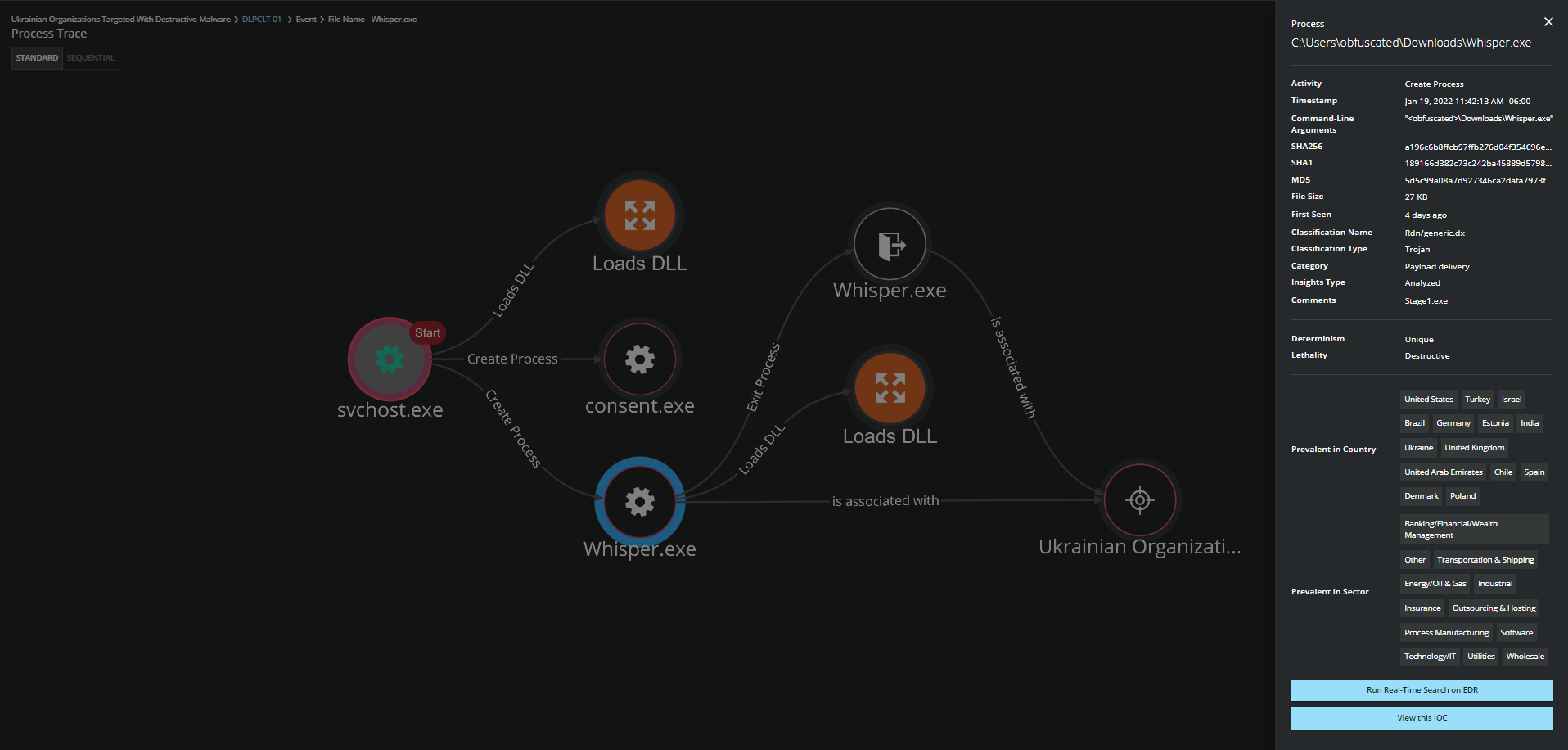

図5.WhisperGateアクティビティのプロセストレース。出典:MVISION Insights

図5.WhisperGateアクティビティのプロセストレース。出典:MVISION Insights

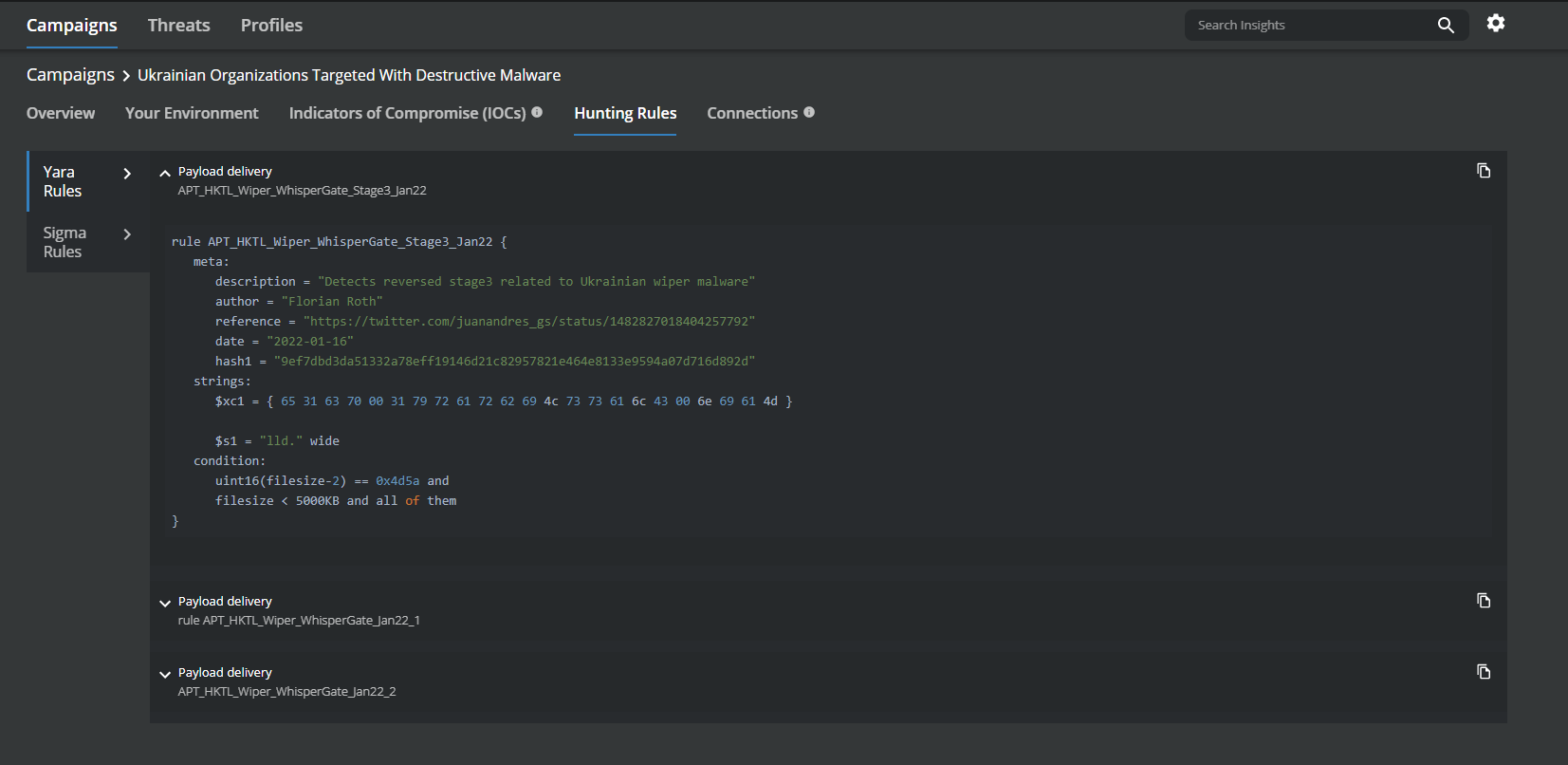

図6.MVISIONInsightsでのWhisperGateのハンティングルール

図6.MVISIONInsightsでのWhisperGateのハンティングルール

MVISION EDRを使用した悪意あるアクティビティの検出

MVISION EDRは現在、WhisperGateに関連するアクティビティを警告しており、MITREテクニックと敵のアクティビティに関連する疑わしい指標を記録します。

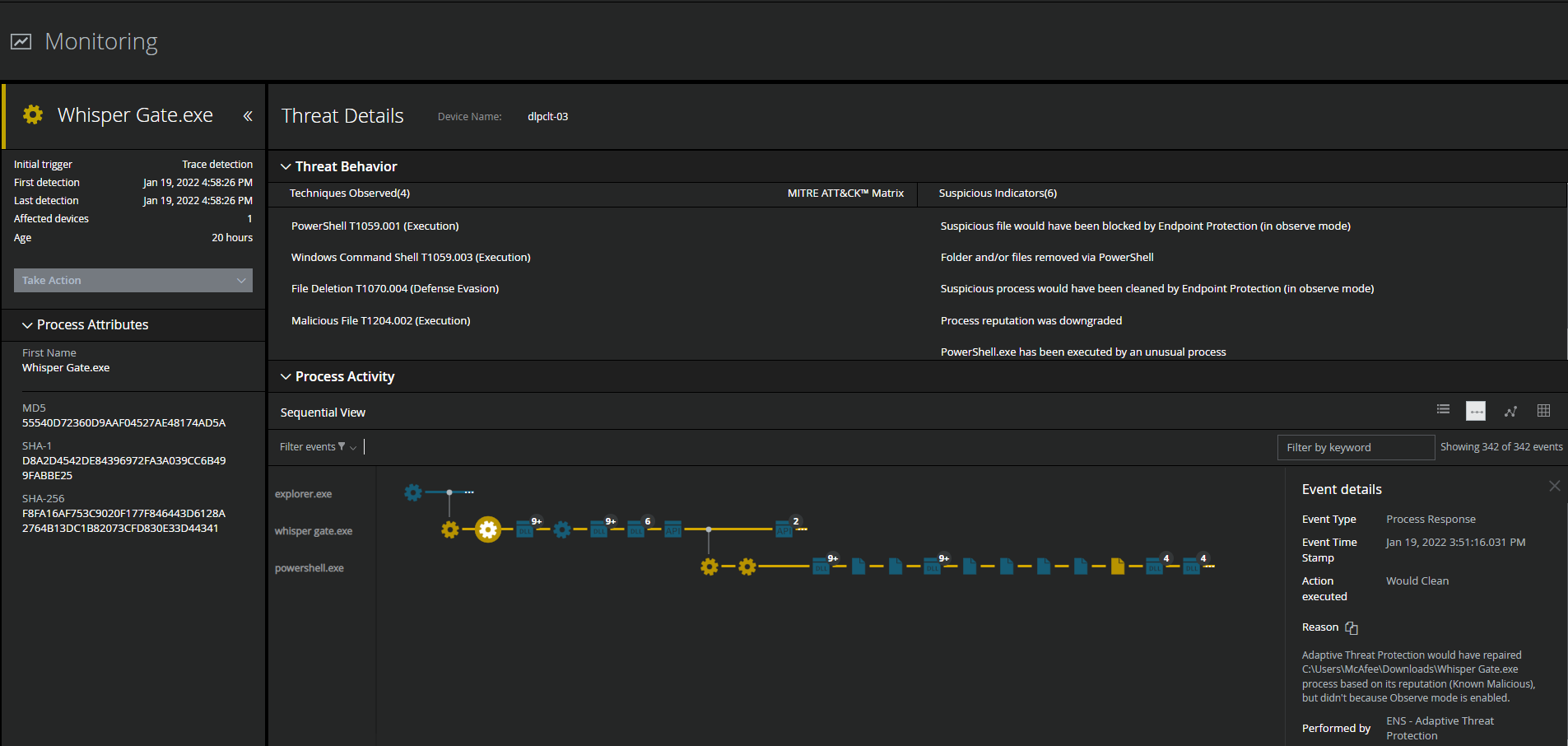

図7.MVISIONEDRに表示されるWhisperGateの脅威の動作とプロセスアクティビティ

図7.MVISIONEDRに表示されるWhisperGateの脅威の動作とプロセスアクティビティ

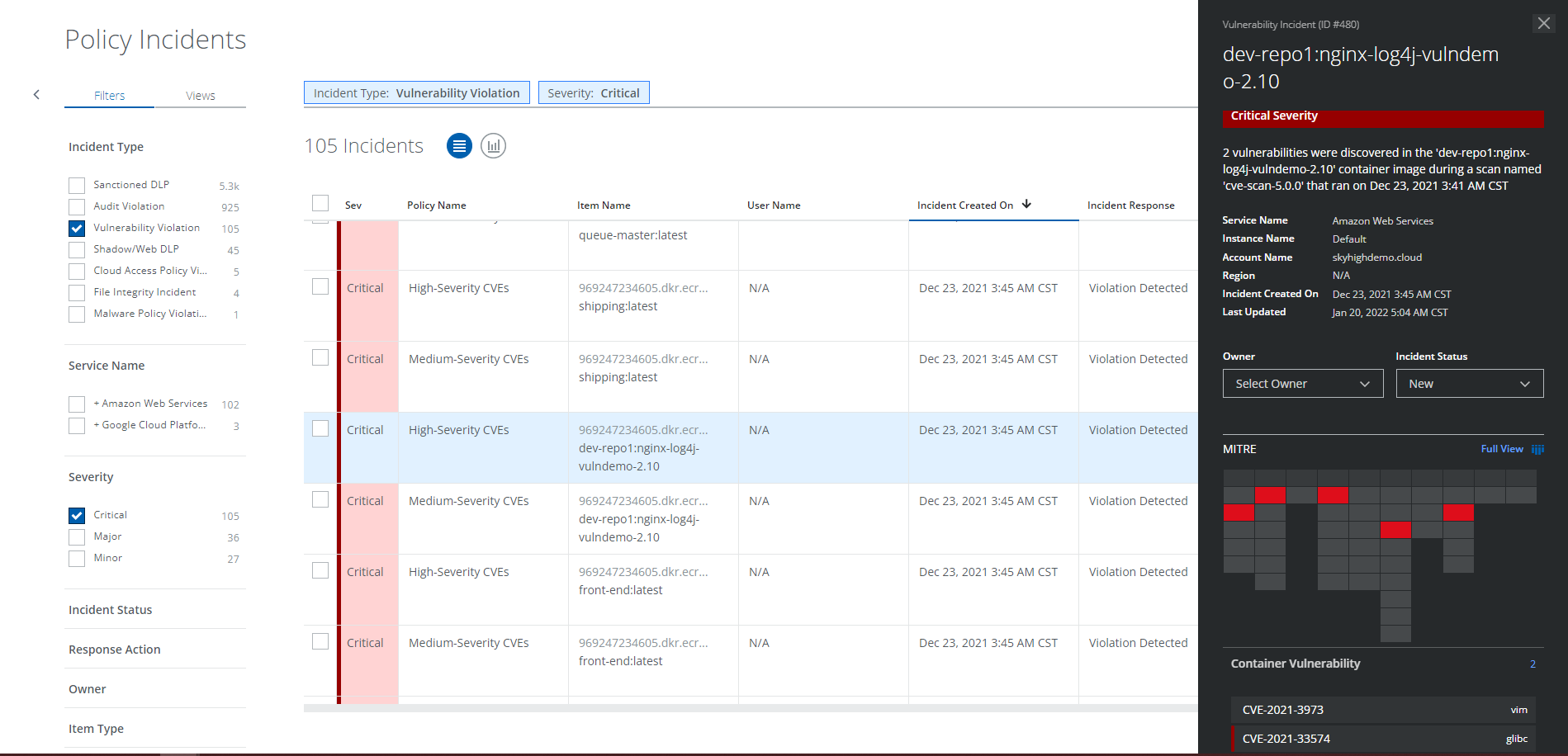

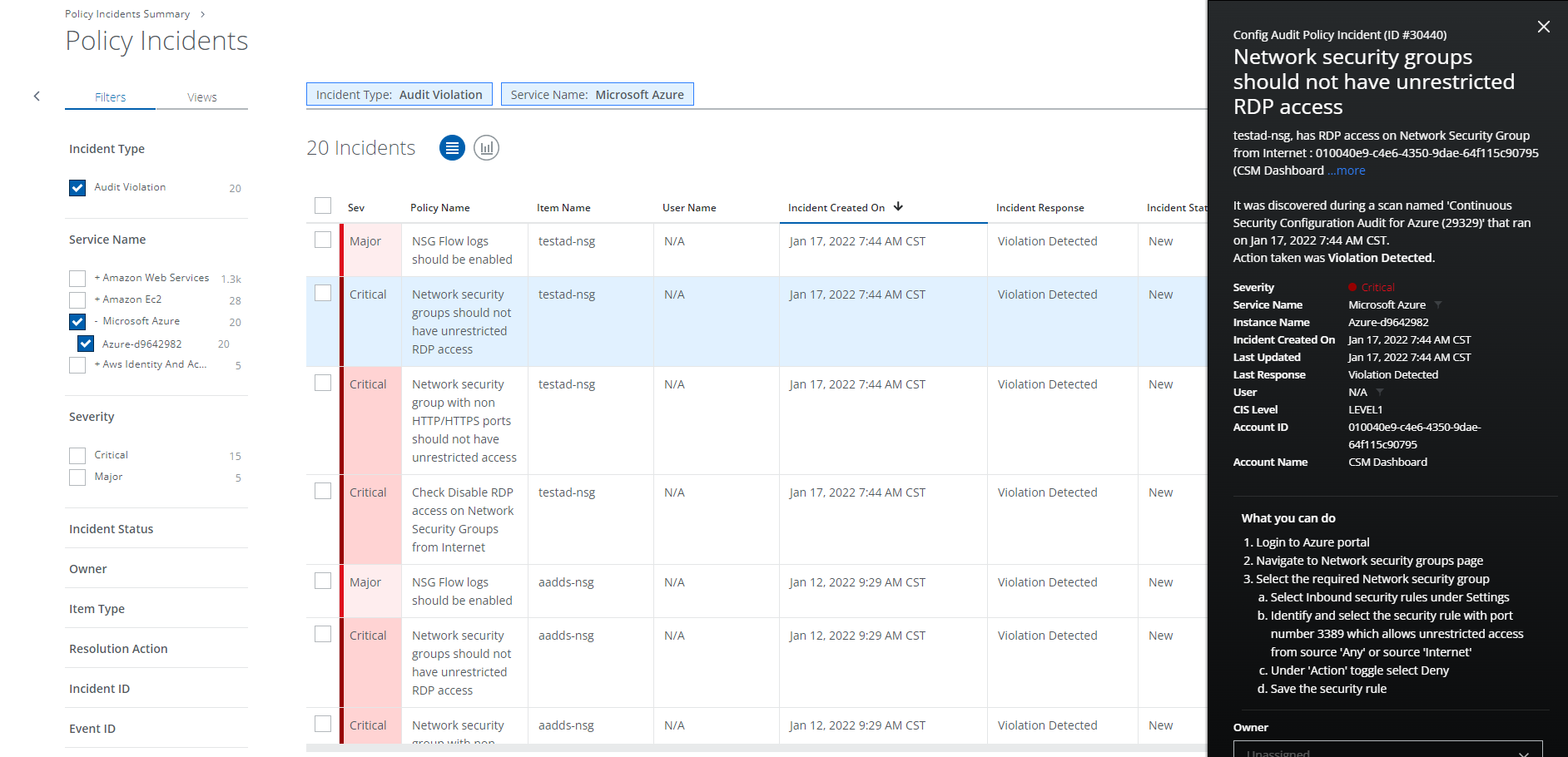

MVISION Cloudを使用した攻撃に対するクラウドサービスの保護

WhisperGate攻撃を軽減するためのCISAによる推奨事項の1つは、クラウドサービスとインフラストラクチャが適切に構成され、脆弱性にパッチが適用されていることを確認することです。MVISION Cloud / UCEで提供されるクラウドセキュリティコントロールにより、クラウド環境の脆弱性スキャンと構成監査が可能になります。リスクの領域を特定することは、攻撃者が最初のアクセスを取得できないようにするために重要です。

図8.MVISION UCEに表示されたAWSの脆弱性スキャン違反

図8.MVISION UCEに表示されたAWSの脆弱性スキャン違反

図9.MVISION UCEに表示されるAzureの構成監査インシデント

図9.MVISION UCEに表示されるAzureの構成監査インシデント

Trellixは、クラウドセキュリティおよびデータ保護ワークショップとともに脅威インテリジェンスブリーフィングを提供し、既存のセキュリティコントロールを利用して敵対者や内部の脅威から保護する方法に関するベストプラクティスの推奨事項を提供します。ワークショップをご希望の際は、お問い合わせください。

※本ページの内容は2022年1月20日(US時間)更新の以下のTrellix Storiesの内容です。

原文:Update on WhisperGate, Destructive Malware Targeting Ukraine – Threat Intelligence & Protections Update

著者:Taylor Mullins, Mo Cashman and Raj Samani