これまでMcAfee Blogで何度か取り上げてきましたように、インターネット上には、スケアウェアと呼ばれる偽ウイルス対策ソフトが蔓延しています。この種のトロイの木馬は、ドライブバイ・ダウンロードや検索エンジン最適化(SEO)ポイズニング、スパムキャンペーン、悪質なソーシャルエンジニアリングといった手口を多く使用しています。今回は、感染手口ではなく、偽ウイルス対策ソフトがウイルス対策ベンダーからの検出を避けるために採用している回避策について、詳しく解説をします。

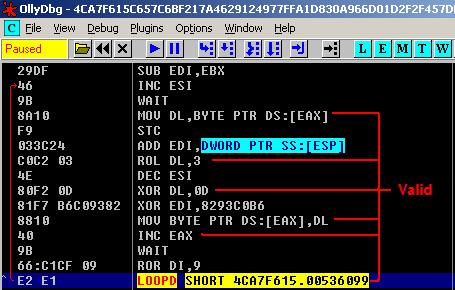

無意味な命令挿入で難読化したコード

上記スクリーンショットは、意味のある命令の間に大量の無駄なコードが挿入した例です。意味のない命令を入れる手口は、多くの偽ウイルス対策ソフトで使用されています。

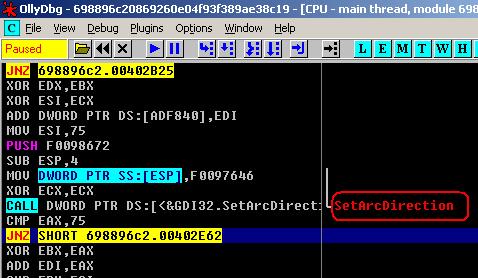

不必要なAPIの呼び出し

上記スクリーンショットは、このコードで必要のないAPI「SetArcDirection」を呼び出した例です。不必要なAPIは、解析などを目的とするエミュレーションの対抗手段として、マルウェアが使用しています。マルウェアの中には、エミュレーションされているかどうかを確認するために存在しないAPIを呼び出すものもあります。

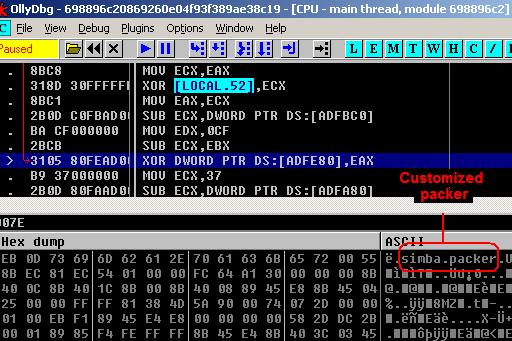

専用パッカー

偽ウイルス対策ソフトの多くは、専用パッカー(暗号化ルーチン)を使用しています。既存のパッカーを改造して使うマルウェアもあります。

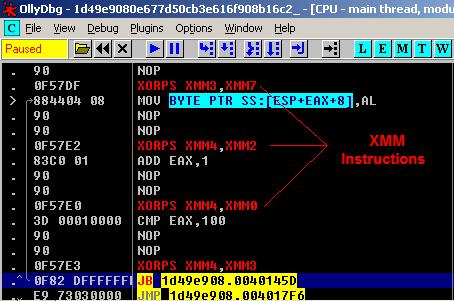

XMMレジスタとMMX命令セットの使用

偽ウイルス対策ソフトの多くは、コード内では必要ないXMMレジスタやMMX命令セット、浮動小数点演算プロセッサ(FPU)命令セットを、他の無意味なコードとともに使用しています。

今回紹介した回避策は、特別に新しいものではなく、よく知られたマルウェアで使用されています。偽ウイルス対策ソフトは、持っている能力を最大限発揮させる目的で、亜種を作るごとに、この種の防衛策を使用します。アドウェアとスパイウェアが減少傾向にある状況の中で、偽ウイルス対策ソフト系トロイがインターネット界の悪者と呼ぶべき存在となってきている、と言えるでしょう。

関連記事

- [2012/10/23] 新たな形式の偽ウイルス対策ソフトウェア「System Progressive Protection」が登場

- [2011/04/15] 偽ウイルス対策ソフトや、トロイの木馬と関わりを持つルートキット

- [2010/12/01] グーグル検索をターゲットにする、偽ウイルス対策ソフト

- [2010/08/27] 偽のウイルス対策ソフトから身を守るために

- [2010/08/19] 偽のウイルス対策ソフトによる感染被害が拡大

- [2010/05/17] 偽ウイルス対策ソフトの感染経路

- [2010/07/23] マカフィー製品を装う、偽のセキュリティソフトウェア-4

- [2010/07/16] マカフィー製品を装う、偽のセキュリティソフトウェア-3

- [2010/07/09] マカフィー製品を装う、偽のセキュリティソフトウェア-2

- [2010/07/02] マカフィー製品を装う、偽のセキュリティソフトウェア-1

- [2010/06/29] 偽のウイルス対策ソフト「2010年版」

- [2010/06/22] 新種が次々と現れる偽のセキュリティソフトウェア

- [2010/08/19] 偽のウイルス対策ソフトによる感染被害が拡大

- [2010/05/17] 偽ウイルス対策ソフトの感染経路

- [2010/03/11] 偽セキュリティ対策ソフトが急増中

関連情報

※本ページの内容はMcAfee Blogの抄訳です。

原文:Rebranded Rogue Anti-Virus Strikes Again

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)