直接アクセスした時と、グーグルによる検索結果のリンクをたどってアクセスした時では、URLの見た目が同じなのに異なる内容が表示されるという奇妙なWebサイトがあります。今回はこの現象について説明します。

URLを指定してアクセスすると、通常(もしくは正式な)Webページが表示されます。ところがグーグル経由でアクセスした場合は、別のWebサイトへのリンクなどが掲載された偽ブログが現れました。リンク先には悪質なところもありました。このようなWebページを実現する手法は、一般に「クローキング」と呼ばれています。アクセスしたユーザーの環境やWebブラウザの閲覧履歴といった情報を読み取り、状況に応じてWebページの内容を変える手法です。

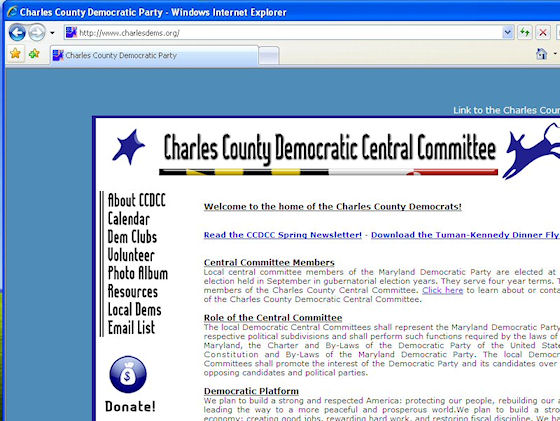

まず、クローキングの例を紹介します。「Internet Explorer(IE)」のアドレスバーにクローキングされたURLを入力すると、そのまま以下のサイトにアクセスできます。

グーグルで同じサイトを検索すると、以下の結果が得られます。

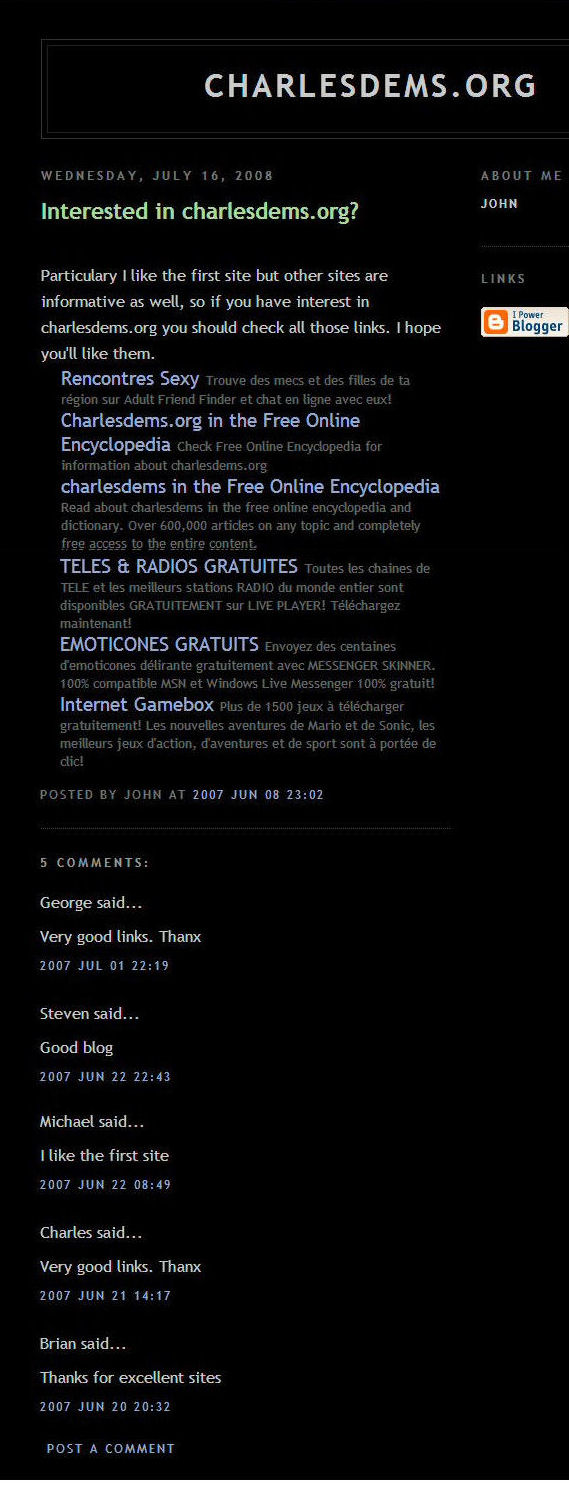

検索結果のリンクをクリックすると、驚いたことに検索したサイトと同じ名前ですが、予期していた内容と全く異なる偽ブログにたどり着きます。このブログには悪質な広告が掲載されていました。

ブログを表示したままで、リンクをクリックせずに数分間放置しておくと、偽ページと入れ替わるように本来のWebページが表示されます。掲載されているリンクは、どれも非常に怪しげな広告サイトへユーザーを誘導します。

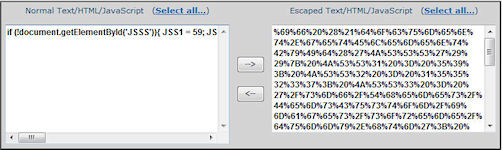

このようなクローキング動作を実現するため、問題のWebページには簡単な命令を記述した部分があります。この命令では、長々とエスケープされていない悪質なJavaScriptコードが起動します。

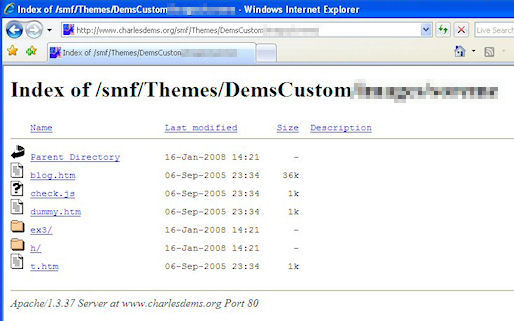

このコードをデコードしたところ、隠ぺいされたサブディレクトリ内にあった別の「攻撃要素」へ誘導するリンクが現れました。

グーグルの検索結果から、このファイルアーキテクチャーが一つだけでないことが判明しました。現在80以上のサイトがこの攻撃の被害を受けていますが、この攻撃用ファイルは幸いマカフィー製品で「Exploit-PHPBB.b」として検出できます。

この攻撃の背後には、「クリック課金型(PPC)」リンクや偽ウイルス対策ソフト、悪質なアプリケーションなどで利益を得ている人間が存在すると思われます。これらがビジネスとして、非常に儲かる仕事であることは間違いありません。

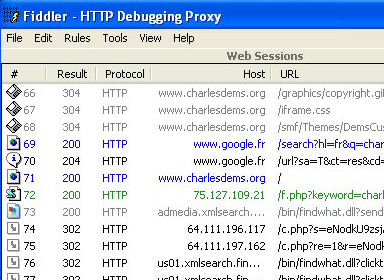

FiddlerのWebセッションで表示されるURLの中には、アフィリエイト用IDを含むものが複数あります。「findwhat.com」を呼び出していることから、PPC検索エンジンを手がけるMiva社の関与が考えられます。新たなページがロードされるたびに、findwhat.comのサーバーはアフィリエイト用IDを記録します。その結果、アフィリエイトを行っている人物はクリックを収入源にすることができるのです。このように調べていくことで、クローキングサイトの正体を暴くことが可能です。

※本ページの内容はMcAfee Blogの抄訳です。

原文:Do you know cloaking?

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)