※本記事は、マカフィー株式会社 コーポレートサポート本部 本部長 諸角昌宏によるものです。

前回は、クラウド環境で起こるセキュリティの問題点とその対策方法について、現状を踏まえ、具体的に解説を行いました。今回は現在考えられる、主要なクラウドの利用形態を6つあげ、その利用形態ごとに対し、どのようなセキュリティ対策が必要であるかについて解説します。

セキュリティの観点から考えると、クラウド、特にパブリッククラウドをビジネスや企業のITシステムとして使用することは、依然難しいように思われる方もおられるでしょう。しかし、クラウドはユーティリティモデルで代表されるように、これからの方向性としていろいろな形での利用が進むものと考えられます。従って、使用可能なところからクラウドの利用を開始し、様々な利用の仕方の経験、いわゆるベストプラクティスを積み重ねていくことが重要です。ここでは、クラウドの展開モデルをベースに、展開するにあたっての注意点について述べていきます。もちろん、「現状」ということで、この記事を書いている時点での状況であり、今後の技術的あるいは法律的な進化により変わってくる可能性があることを注意しておきます。

1. SaaS + プライベートクラウド

これは、最も導入しやすい形のひとつです。クラウドへの接続は、イントラネット接続かVPNでの接続となるためセキュリティが保たれます。SaaSのサービスは、特定の利用者向けに提供されるため、ハッカー等からの攻撃も受けにくくなります。また、契約を行う場合に、クラウド事業者と直接交渉が行いやすいため、企業のセキュリティポリシーに応じた対応が取りやすいと言えます。コンプライアンスの面でも、事前に必要となるログ情報や監査等に対してクラウド事業者と利用者で詳細に決定することが可能です。また、クラウド事業者においても、データセンター管理として既存のセキュリティ対策およびそれを前提にした対策が取りやすいといえます。

注意しなければならないのは、クラウド上に物理的に置かれたデータやデータベースのセキュリティ対策です。他の利用者とは物理的に分けられるため、暗号化までは求めませんが、データの保存場所としての国境問題やビジネス継続性、ディザスタリカバリーについては注意が必要で、契約段階で明確にしておく必要があります。さらに、障害時のインシデント管理や利用者への連絡、障害からの復旧手続きについても明確にしておく必要があります。

注意しなければならないのは、クラウド上に物理的に置かれたデータやデータベースのセキュリティ対策です。他の利用者とは物理的に分けられるため、暗号化までは求めませんが、データの保存場所としての国境問題やビジネス継続性、ディザスタリカバリーについては注意が必要で、契約段階で明確にしておく必要があります。さらに、障害時のインシデント管理や利用者への連絡、障害からの復旧手続きについても明確にしておく必要があります。

この形態の例としては、社内クラウド、ASPで利用されているようなアウトソーシング、データセンターによるハウジングなどがあり、すでに行われているセキュリティ対策をベースに利用していくことができます。

2. SaaS + パブリッククラウド

この形態では、SLAを含む契約が重要になります。また、マルチテナントの場合、データやデータベースの暗号化による論理的な境界に対する対策やサービスを利用する人の厳密なID管理が利用者側に求められます。また、提供するサービスの脆弱性テストの定期的な実施、アクセスログのモニタリング、監査への協力、仮想化環境でのセキュリティ対策の実施がクラウド事業者側に求められます。利用者側は、これらを事前に明確にし、契約に盛り込むことでSLAとしていくことが重要です。

また、上記のSaaS + プライベートクラウドの内容を含めていくことも必要です。この形態としては、GmailやSalesForce.comなどが含まれ、企業レベルでも利用されつつある状況です。ただし、Gmailでのパスワードのハッキング問題や長時間のサービス停止のような問題が実際に発生しており、現在はベストプラクティスを積み上げていく段階と思われます。

3. PaaS + プライベートクラウド

PaaSの場合、SaaSに比べて利用者側が行わなければならないセキュリティ対策が増えるわけですが、プライベートクラウド環境ですので利用者側におけるセキュリティとしては、SaaS + プライベートクラウドで述べている対策を取ることが必要になります。PaaSにおいて利用者が気をつけなければいけないのは、ベンダーロックインをいかにして避けるかという点です。PaaSとして提供されるAPIの互換性、また、クラウド事業者を他のクラウド事業者に変更する場合などに備え、ベンダーロックインに対するスタンスを明確にしておく必要があります。ベンダーロックインを避けるためには、標準化されたAPIやインターフェースを利用することを開発の段階から検討しておく必要があります。

この形態は、現在、いくつかの企業からソリューションという形で出されてきています。サーバーの仮想化技術やビジネス継続性、ディザスタリカバリーとの組み合わせとして展開が始まっていますが、まだ試験的な段階と考えられます。

4. PaaS + パブリッククラウド

パブリッククラウド環境でPaaSを利用する場合、クラウド利用者はクラウド事業者との間でSaaS + パブリッククラウドで述べたようなSLAを含む契約を行うことが重要になります。また、PaaS上に作成されたアプリケーションをインターネット等に公開することになりますので、クラウド利用者側においてセキュリティ対策を行う必要があります。まず、サービスとしてのアプリケーションのセキュリティとして脆弱性対策が必要です。これは、ペネトレーションテスト等を使用して、外部からアプリケーションの脆弱性がないかどうかを行うことです。また、アプリケーションのソースコードレベルでの脆弱性テストを実施する必要があります。これらの対策は、一度だけではなく定期的に実施することが必要です。その他、ベンダーロックインの問題としての対策など、PaaS + プライベートクラウドで述べた対策が必要になります。

この形態としては、GoogleのAppEngineが上げられます。利用例としては、American Expressのトランザクション解析などがあるようです。こちらも利用が始まった段階であり、ベストプラクティスが積み上げられていく段階と思われます。

5. IaaS + プライベートクラウド

この形は、比較的安全に利用することができます。最も気にしなければいけないのは、データがクラウド事業者により破壊されたりすることがないように、データの安全性、ビジネス継続性、ディザスタリカバリーの対策が取られているかどうかということです。

また、機密データや個人データをクラウド上に保管する場合には、プライベートクラウドとはいえ暗号化対策を施し、クラウド事業者による漏洩が発生しないように対策しておくことが望ましいです。絶対に失うことができないようなデータを扱う場合には、クラウド上に保管するだけでなく利用者側でバックアップを取り最終的なデータ保証としておくことが必要です。

この形態は、すでにストレージ・サービス等として展開されています。事業者との契約も比較的やりやすいため、今後も拡大していくものと思われます。

6. IaaS + パブリッククラウド

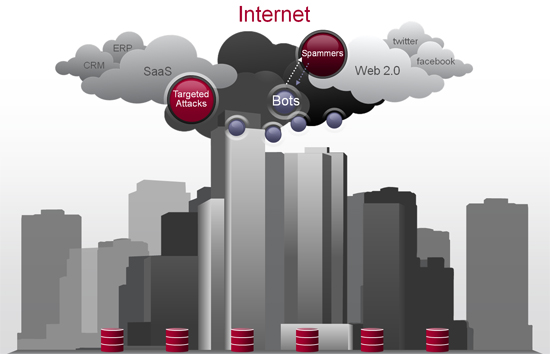

この形でのセキュリティ対策は、まず、機密データに対して必ず暗号化を行ったうえでクラウド上に保管し、また、クラウド上のデータへのアクセスは利用者の責任において厳格に管理する必要があります。また、クラウド事業者に対して、データの永続性、漏洩が起こらないこと、他の人がアクセスすることができないことを保証するように、契約において明確にする必要があります。また、インターネットに公開されているインターフェースを利用するため、クラウド事業者側ではインフラとしてのセキュリティ対策に万全を期す必要があります。特に、クラウド上でボットネットが構成されるようなことが起こらないような対策もクラウド事業者には求められます。

この形態では、アマゾンのEC2等が展開しており、いくつかの利用例が出されてきています。特に、機密性の低いデータや更新されることが無く定期的なバックアップの必要のないデータの保存・公開場所としての利用には有効で、New York Times紙が行っている過去記事のアーカイビングサービスはその典型的な利用形態といえます。機密データでの利用に関しては、まだ試験的に行われている段階で、今後ベストプラクティスが積み重ねられていくものと思われます。

以上、クラウド展開モデルに基づいた利用形態について述べてきました。ここではハイブリッドクラウドやコミュニティクラウドについては説明していませんが、上記をベースに考えることができます。

次回は、最終回として、クラウドセキュリティに取り組んでいる活動、特にCSA(クラウドセキュリティアライアンス)の活動について記述していきたいと思います。

関連記事

- [2011/03/01] クラウドコンピューティングにおけるセキュリティ対策-第4回

- [2011/02/15] クラウドコンピューティングにおけるセキュリティ対策-第2回

- [2011/02/08] クラウドコンピューティングにおけるセキュリティ対策 – 第1回

- [2010/12/10] クラウドコンピューティングのブランディング

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)