ソーシャルメディアは、インターネット上でコミュニケーションをとる手段として、既に一般的なものとなっています。ソーシャルメディアには様々な種類のものが存在しており、その人気も地域によって異なっているのが実情です。その一方で、サイバー犯罪者にとっても徐々に一般的なターゲットとなっており、これらの人気に便乗する様々な攻撃が現在行われています。今回は、その中でもドイツで人気のあるソーシャルメディア「StudiVZ」をターゲットとした攻撃を紹介します。

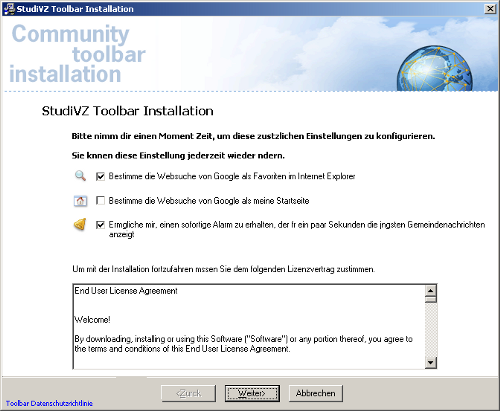

攻撃はStudiVZ用ツールバーのインストーラを装って、バックドア「Backdoor-CEP」の亜種を仕掛けるトロイの木馬です。このバックドアは、様々な悪事を働くと共に、ユーザーの使用しているPC画面のスクリーンショットを取得・保存し、キー入力を記録します。一見したところ、この改造版インストーラは無害に思えます。何故なら、ある種のセキュリティ製品の存在を検出するか、サンドボックス内やデバッガ上で動かされていて監視対象になっている可能性があると判断すると、全く悪さをしないからです。

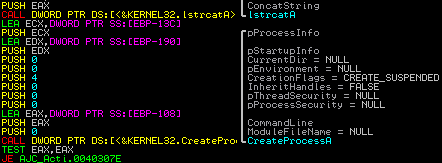

このような隠蔽工作の裏では、不正な行為が大量に実行されています。このインストーラが動き出すと、その時点で内蔵している攻撃用コードを実行中のプロセスに挿入したり、停止中の無害なプロセスを実行させたりします。そして、自らのコードとプロセスのマッピング解除を行い、別の攻撃用コードをプロセスにマッピングし直して、同プロセスを再開します。この攻撃用コードは暗号化されており、挿入時に復号するだけでハードディスクには書き込まないため、検出が非常にされにくいという特徴があります。

怪しいプロセスを作る同バックドアの逆アセンブル結果

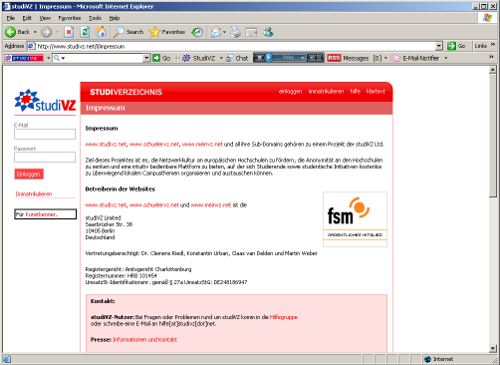

このツールバー用インストーラは、動作を終了するとWebブラウザ「Internet Explorer(IE)」のインスタンスを自動実行し、上記ソーシャルメディアのログインサイト「http://studivz.net」にアクセスさせます。IEにツールバーがインストールされ、上部に新たなボタンとロゴが追加されますこのような状態では、ユーザーはほぼ確実にこのソーシャルメディアにログインするでしょう。

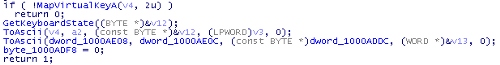

この時点で、バックドアはメモリー上にある実行中のプロセスに既に大量感染しており、キー入力を漏れなく取得・保存するためのコールバック関数も設定済の状態となっています。

バックドアのキー入力取得・保存コードの一部

今回のBackdoor-CEPの亜種を作った人物は、StudiVZユーザーのログイン情報に高い関心を持っていると思われます。さらにこのトロイの木馬は、ドイツでホスティングされているサーバーと定期的に通信しようとします。ただマカフィー製品を使用することで、これらの悪質なインストーラをブロックすることができます。

関連記事

- [2012/04/11] ソーシャルメディア:企業のセキュリティベストプラクティス

- [2011/05/10] ビン・ラディン死亡に関するサイバー犯罪にご注意ください

- [2011/01/05] SNSの拡大とそのリスク

- [2010/12/27] SNSにおける適切なパスワード使用

- [2011/03/07] ボットネットとソーシャルメディアの相関関係

- [2010/11/10] サイバー犯罪とデジタル捜査

- [2010/10/14] SNSを利用したマルウェア配信

- [2010/09/17] グーグル検索を悪用するサイバー犯罪-1

- [2010/09/24] グーグル検索を悪用するサイバー犯罪-2

- [2010/09/15] ホリデーシーズンに向けて準備を進める、サイバー犯罪者

- [2010/08/23] 拡大しつつある、SNSオンライン詐欺

- [2010/08/10] 組織化するサイバー犯罪に対し、FTC、FBIを支援

- [2010/06/29] 最新のサイバー犯罪手口はTwitterと短縮URL

- [2010/06/14] Twitterを悪用するサイバー犯罪者

- [2010/06/11] 組織化されつつあるサイバー犯罪

- [2010/06/10] ブラジル代表ドゥンガ監督、サイバー犯罪のおとり役に

- [2010/06/08] 景気後退とサイバー犯罪

- [2010/05/31] サイバー犯罪対策における国際情勢

- [2010/04/26] CAPTCHA認証を回避するサイバー犯罪者

※本ページの内容はMcAfee Blogの抄訳です。

原文:Trojan Bundles Legit Social-Network Toolbar with Backdoor

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)