McAfee Labsでは、Mac OSを対象とするマルウェアの増加を予測しています。今回、例に挙げるのは、Mac OS Xを狙ったバックドア型トロイの木馬「BlackHole RAT」です。BlackHole RATは、REALbasicで書かれており、発見されたのは昨年の12月です。現時点では、まだそれ程拡散していませんが、海賊版ソフトウェアとともにばらまかれている可能性があります。アプリケーションそのものは、決して完成度の高いものではなく、極めて稚拙なアプリケーションであることから、作者のマルウェア開発経験は浅いと思われます。ですが、ユーザーシステムにダメージを与えたり、機密情報を盗んだり、他のマルウェアの入口になったりする可能性もあるため、注意が必要です。

BlackHole RATは、初めてのMac OS X向けバックドア型トロイの木馬ではありません。 BlackHole RATは、古典的なクライアントサーバーアーキテクチャーを備えています。サーバーはIntelベースのOS Xマシンでしか作動しませんが、クライアントはMicrosoft Windows上でも作動します。

BlackHole RATの機能

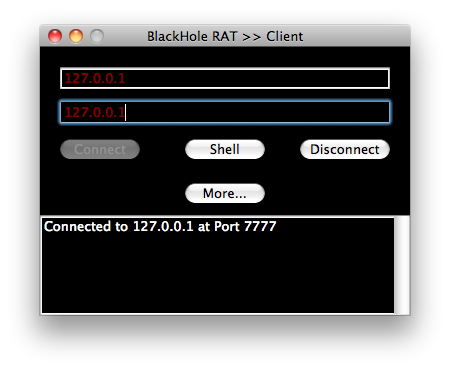

被害者のPCにトロイの木馬を仕込むためには、通常はソーシャルエンジニアリングが必要です。BlackHole RATの作者は、サーバーアプリケーションのアイコンを変更するよう勧めるインストールマニュアルを作りました。サーバーへのインストールが済んだ時点で、攻撃者はそのクライアントを使用して被害者のPCにポート7777で接続し、さまざまなアクションを実行できるようになります。このサーバーは、10005、10004、10001、10000、9999、7781、7782、7780、7779といったポートも開きます。ただし、被害者がPCを再起動すると、攻撃者はコントロールできなくなります。作者によれば、「システム環境設定で項目を起動するには、サーバーを手動で追加する必要がある」とのことです。これは、複雑な作業ではありません。AppleScriptを使って簡単に自動化できます。

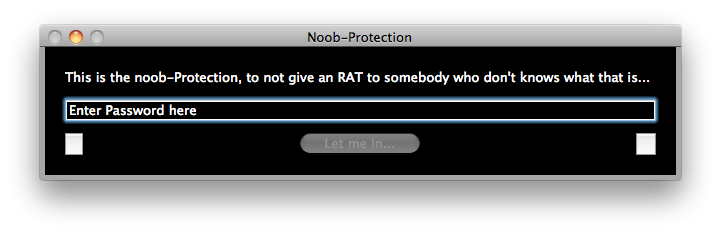

Macクライアントを見てみましょう。ルック&フィールはWindowsクライアントと変わらず、オプションも同じです。攻撃者が実行ファイルを実行すると、パスワードの入力を求めるプロンプトが表示されます。

クライアントがポート7778を開き、外部からの接続を許可します。分析を進めると、クライアントもトロイの木馬であることが判明するかもしれません。

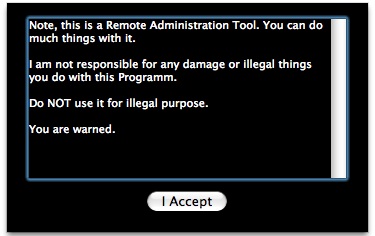

攻撃者が正しいパスワードを入力するとすぐに、新しい画面が開き、以下の免責事項が表示されます。

注意:これは、遠隔管理ツールです。このツールを利用して、さまざまなことを行えます。本プログラム作成者は、本プログラムに起因する損害や不法行為の責任を負いません。このプログラムを、違法な目的のために使用しないでください。これは警告です。

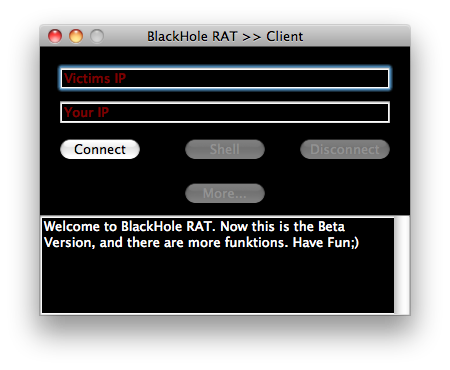

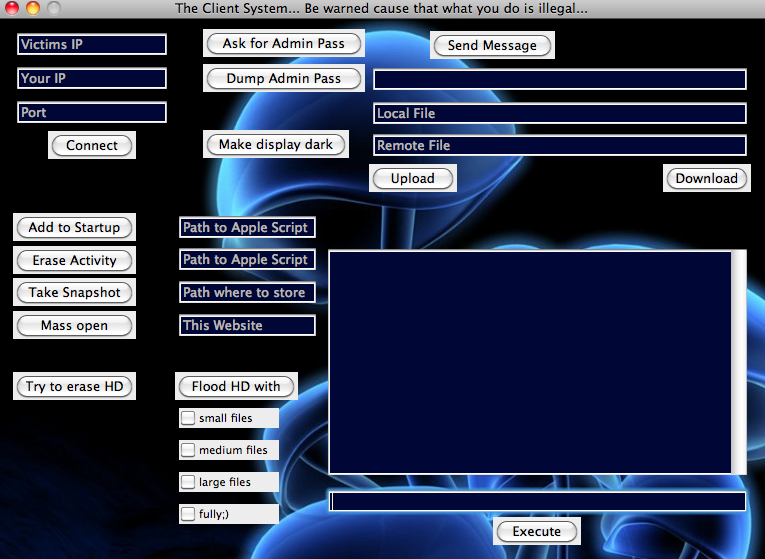

攻撃者が「I Accept(同意する)」ボタンをクリックすると、メイン画面が表示されます。

これで、攻撃者がユーザーのPCに接続できるようになりました。ここで注意すべきは、「ユーザーのIP」がトロイの木馬サーバーに送信されることです。ユーザーのIPが送信されると、トロイの木馬がクライアントに再接続して、データを送信します。

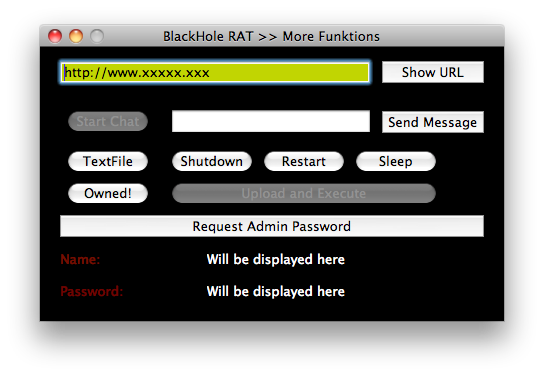

攻撃者は、トロイの木馬サーバーに接続した時点で、次のようなさまざまなアクションを実行できます。

- 現在ログインしているユーザー権限で、シェルを使用する

- デフォルトのブラウザでWebページを開く

- ユーザーPCの画面に表示されるメッセージを送信する

- ユーザーPCのデスクトップにテキストファイルを作成する

- シャットダウン、再起動、スリープを実行する

- 管理者としてのログインをリクエストする(ここで表示されるのは、偽の管理者権限リクエストです。入力された名前とパスワードが攻撃者に送信されます。)

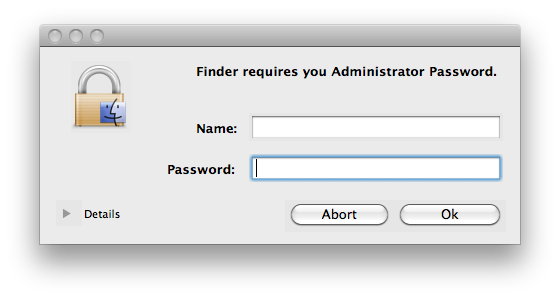

最も興味深いアクションの1つは、攻撃者が、偽のFinderプロンプトを使って管理者の認証情報をリクエストできるということです。

Macユーザーは、このようなリクエストに慣れています。ユーザーは、気に留めることなく認証情報を入力するでしょう。その結果、ユーザーのシステムでセキュリティ侵害が起こります。しかし、表示されている内容に慎重に目を通す人なら、「Details(詳細)」オプションが動作しない、「you Administrator…」というスペルミスがある、「Cancel(中止)」ではなく「Abort(中断)」と表示されているといった、リクエストが偽物である手がかりに気付くことでしょう。

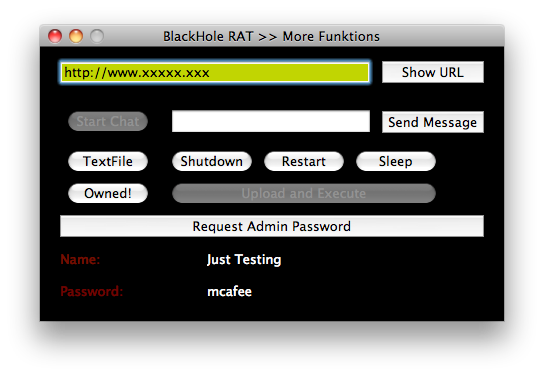

ユーザーが名前とパスワードを入力すると、それらがクライアントに送信されます。

BlackHole RATの最新バージョン

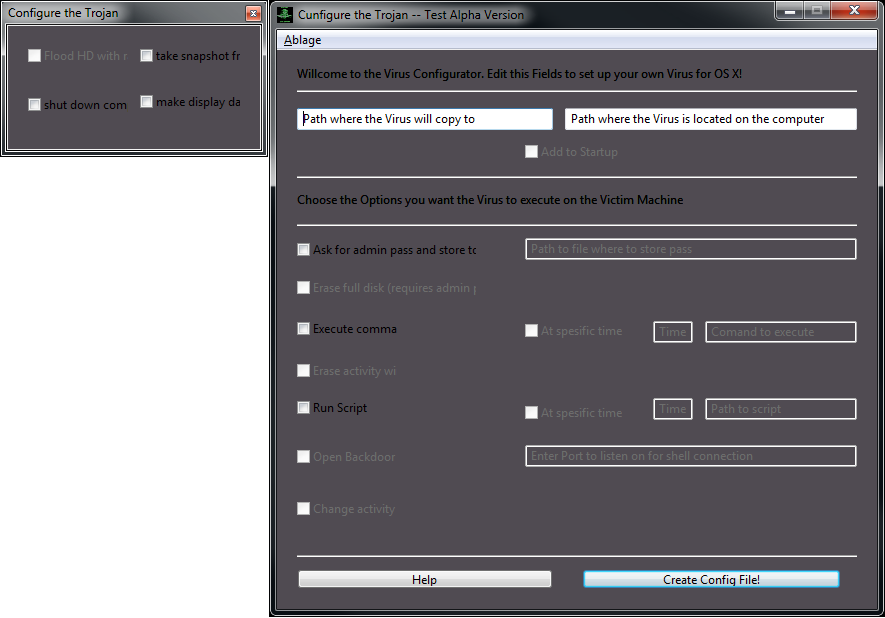

BlackHoleの作者は、新しいトロイの木馬を作りました。最新バージョンのターゲットは、インテル搭載Mac OS XとPowerPCマシンです。アルファ版リリースには、作者が「Virus Configurator(ウイルスコンフィギュレーター)」と呼ぶアプリケーションが含まれています。このアプリケーションにより、ユーザーPCのスクリーンショット撮影、シャットダウン、メッセージ表示、管理者のユーザー名とパスワードの要求、コマンド実行などが可能になります。Windowsやインテル搭載Mac OS Xを対象とするコンフィギュレーターもあります。以下は、Windowsのコンフィギュレーターアプリケーションのスクリーンショットです。

Macクライアントにはハードディスク消去機能が搭載されているため、新型BlackHoleの危険度は従来バージョンよりも高いといえるでしょう。また攻撃者は、ユーザーPCにファイルをアップロードしたり、ランダムファイルでディスクをいっぱいにすることも可能です。以下は、この新バージョンのスクリーンショットです。

BlackHole RATからMacを守る方法

BlackHole RATに感染した可能性のある場合、疑わしいプロセスを探してそれらを強制終了するために、ターミナルを立ち上げて、「ps aux」コマンドを出してください。また、「netstat -p tcp –an」を実行して、先述のポートを探してみてください。他にも、「sudo lsof –I」を実行して、7780、10004、10005などのポートを検索することもできます。1列目にこれらのポートを使っているアプリケーション名が表示されます。プロセステーブルで、このアプリケーション名を調べてみてください。アプリケーションを強制終了すると、ハードディスクからも削除されます。

また、疑わしいエントリがないか、システム環境設定やアカウント、ログイン項目など、スタートアップ項目をチェックしてください。右クリックで「Reveal in Finder(Finderに表示)」を選択し、削除してください。立ち上げたFinderウィンドウを使うと、ハードディスクからも削除されます。最後に、PCを再起動します。なお、受信箱のファイルには常に注意してください。よく知らない場所からアプリケーションをインストールする場合も同様です。海賊版ソフトのインストールや不正なWebサイトへアクセスは、必ず避けましょう。なお、マカフィー製品では、OSX/BlackRATとBlackRAT(Windows対象)を既に検出しています。

関連記事

- [2011/05/16] 狙われるMac OS: クロスプラットフォームなJavaボットネットが拡散中

- [2011/05/06] 架空のメモリーを作成し検出を避ける、新種のトロイの木馬

- [2011/04/26] 進化する、トロイの木馬型ルートキット「StealthMBR」

- [2011/04/22] レジストリを変更してセキュリティを低下させる、トロイの木馬

- [2011/04/15] 偽ウイルス対策ソフトや、トロイの木馬と関わりを持つルートキット

- [2010/07/08] VLCメディアプレイヤーのインストーラーを騙る、トロイの木馬

※本ページの内容はMcAfee Blogの抄訳です。

原文:BlackHole RAT Eats Into Mac OS X

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)