防衛機器メーカー、ロッキード・マーチンのネットワークに対する最近のサイバー攻撃は、昨年起こったOperation AuroraやStuxnetといった一連の事件が企業を狙ったAPT攻撃における新時代の幕開けに過ぎないことを裏付けました。

サイバー犯罪者は現在、気づかれることなくターゲットに近づく、完璧な計画を実行しています。Operation Auroraの場合、Google社を始め、30社を超える米国企業がデータ侵害、知的財産の盗難などの被害に遭いました。そして2011年には、世界の石油・エネルギー業界を狙ったNight Dragon攻撃や、SecurIDトークンが危険にさらされたEMC、7700万件もの個人情報が流出したソニー、ロッキード・マーチンに対するサイバー攻撃など、企業を狙ったAPT(Advanced Persistent Threat)攻撃は増加の一途を辿っています。このような洗練されたターゲット型攻撃から、企業の資産を守るためには、セキュリティモデルの早急なパラダイムシフトが必要です。

軍事企業であるロッキード・マーチンは、アフガニスタン戦争で使われた兵器、未来の軍事技術に関する情報といった最重要機密情報をそのネットワークに有しています。実際にどのような攻撃が行われたのかは明らかにされていませんが、攻撃の手法の一つとして、「スピア・フィッシング」が使用されたと考えられます。

APT攻撃とは、特定のターゲットに対して持続的に実行されるサイバー攻撃です。経済的または政治的な利益を目的に、テロ組織、活動家団体、犯罪者組織などによって実行されます。ターゲットは、主流メディア、政府、軍事企業、学術機関などの組織や、需要が多く機密性の高い情報を管理する権限を持つ個人です。APT攻撃に遭った組織は、機密情報が盗み出されると共に、あらゆる通信が監視され、業務が妨害などの被害を受けます。洗練された攻撃には、未公表の「ゼロデイ」の脆弱性を悪用することもあり、修正プログラムの適用や従来のブラックリスティング技術だけで対処することは、もはや難しいといえるでしょう。

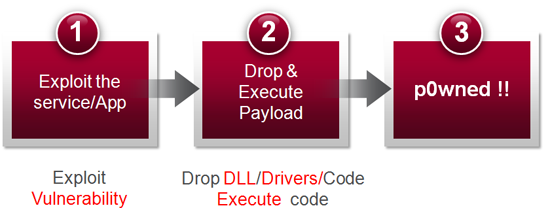

そもそも、APT攻撃には大きく3つの段階があります。これまで確認されているOperation Aurora、Stuxnet、Night Dragonを含め、全ての攻撃がこれら3段階に分けられます。

- サービスまたはアプリケーションの脆弱性を利用

- メモリーまたはディスクにペイロードを作成して実行

- 制圧完了!!

では、これらの攻撃から企業を守るためのソリューションは存在しているのでしょか。パターンマッチング型のブラックリスティング技術では、ビヘイビアの検出は100%ではなく、ゼロデイの脆弱性のシグネチャが常に利用できるわけではありません。そして多くの攻撃者は、「ゼロデイ」の脆弱性を利用して、ステップ2に進みます。実際に、Stuxnetでは4件の「ゼロデイ」の脆弱性が使用されました。脆弱性を悪用することで、攻撃者はペイロードを実行して指揮統制の中枢に接続し、キーロガー、スニファーなど、さらに悪質なコードをダウンロードします。

APT攻撃をすべての段階において防ぐためには、ホワイトリスティング技術が不可欠です。まずは、メモリー保護により、攻撃者が脆弱性を利用できないようにします。また、攻撃者が脆弱性の利用に成功しても、ペイロードがホワイトリストに記載されていないため、ディスクやメモリーから実行されることはありません。APT攻撃に対するセキュリティモデルには、ホワイトリスティングとブラックリスティングの両方のソリューションが必要です。

ロッキード・マーチンの場合、RSAのトークンのセキュリティ侵害に関係している可能性がありますが、まずは「多層防御」を設計することが非常に重要です。内部の防御層を設計する際は、外部の防御層がすでに突破されていると仮定すべきです。これから、新たにセキュリティアーキテクチャを設計する場合は、ぜひホワイトリスティングの採用を検討してください。同時に、ゼロデイの脆弱性が発生した場合に、VPNやファイアウォール、2要素認証、ウイルス対策などのテクノロジーでシステムのセキュリティ侵害が阻止できるか、再度確認すると良いでしょう。

関連情報

※本ページの内容はMcAfee Blogの抄訳です。

原文:What Lockheed Martin, EMC and Sony Have Taught Us About Security

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)