マカフィーがインテル傘下の企業となって1年以上が経過し、共同開発によるDeepSAFEテクノロジー、およびこの新技術を採用した初の製品であるDeep Defenderについて、最新情報をお伝えします。最近、報道されているサイバー脅威の例を見る限り、私たちのこれまでの取り組みには更なる確信を覚えます。

署名付きマルウェアの蔓延

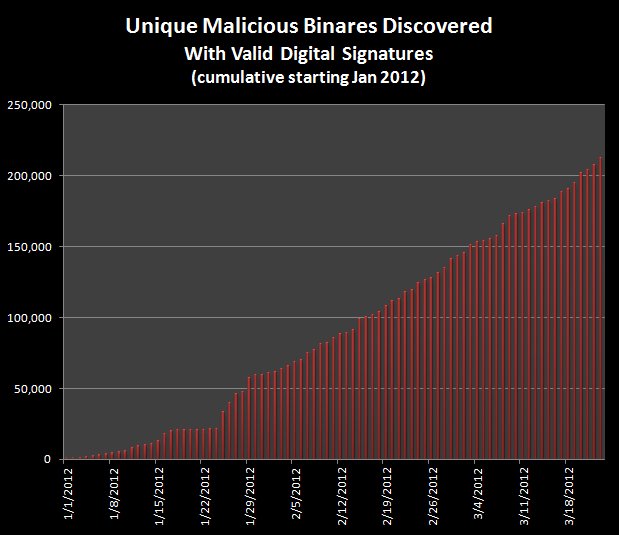

最近、デジタル署名付きのマルウェアがメディアの注目を集めています。実際、2012年に発見された20万件以上の新規およびユニークなマルウェアのバイナリーには、有効なデジタル署名が付加されています。

出典: McAfee Labs(サンプルデータベース)

攻撃者はなぜマルウェアに署名を付けるのか

攻撃者がマルウェアに署名をつけるのは、ユーザーや管理者にファイルを信頼させるためだけでなく、セキュリティソフトの検知をかいくぐり、システムのポリシーを迂回するためでもあります。この種のマルウェアにはたいてい盗まれた証明書が使われますが、自己署名または「テスト署名」されたバイナリーもあります。テスト署名は、ソーシャル・エンジニアリング攻撃で使用されることがあります。

どちらの署名が本物でしょうか?

答え:どちらも本物かつ有効な証明書ですが、1つはテスト署名です。

テスト署名

テスト署名は、Microsoftがドライバーの署名を義務づけている64ビット版のWindowsを狙う攻撃者が特に使用します。デフォルトでは、このようなドライバーはロードされません。しかしMicrosoftではデベロッパーに対してこのポリシーを無効にする手段を提供しており、マルウェアの作成者もこれに倣うようになっています。Banker、Advanced PC Shield 2012およびCridexによって使用されているNecursのような64ビットのルートキットは、この手法を用いてオペーレーティングシステムに侵入します。これに対抗するため、Deep Defender v1.0.1ではデフォルトでテスト署名付きのドライバーをブロックしますが、マカフィーのセキュリティ統合管理ソリューションであるMcAfee ePolicy Orchestratorの管理者は必要に応じて社内のカーネルドライバー開発者のシステムを選択する事によって対象から除外が可能です。

言うまでもなく、これは保護の1つの層にすぎません。セキュリティで重要なのは、ネットワークからシリコンまでの「多層防御」です。Deep Defenderでは、メモリーをリアルタイムに監視することにより、Necursルートキットがカーネルに侵入しようとしたときにそれを特定することができます。

逃がさない監視機能

DeepSAFEは、メモリー内の一時的なイベントを監視する機能によって、従来のウイルス対策ソリューションでは検出が困難だったファイルも容易に検出できます。 その代表例が、Mediyesというトロイの木馬です。マカフィーのサンプルデータベースをざっと調べただけでも、このマルウェアには7,000個以上のユニークなバイナリーファイルが存在します。しかし、メモリー監視のルールが修正された1年前からルートキットの技法も対象になったため、最新の署名付きの攻撃もゼロデイの時点で即座に特定できるようになりました。

攻撃が明らかになった段階で、証明書は無効化されました。

上のキャプチャは、Cr0コントロールレジスターの書き込み保護ビットを変更し、さらにZwResumeThread関数にカーネルインラインフックをインストールしようとしているマルウェアを、Deep SAFEが捕捉したところを示しています。

VirusTotalで示されているように、この特定のサンプルについては、従来のファイルスキャンはあまり検出の成果が上がっていません(検出に成功したのは43種類のスキャナーのうち2つ)。

署名付きマルウェアの増加

しばらく前から、不正な目的のためにデジタル証明書を盗もうとする悪意のあるペイロードの存在が確認されてきましたが、今後も、こうした署名付きマルウェアは、確実にさらなる猛威をふるっていくでしょう。

*Deep Defender は、日本での発売時期は未定です。

関連記事

- [2012/05/17] Darkmegi をリアルタイムで検知:インテルとの共同開発テクノロジーから生まれた初の製品、McAfee Deep Defenderの最新情報 第2回

- [2012/06/28] 急増するルートキットZeroAccessの弱点を突く:インテルとの共同開発テクノロジーから生まれた初の製品、McAfee Deep Defenderの最新情報 第3回

- [2011/04/04] インテル社+マカフィー社: 4つのシナジー段階

- [2011/03/30] インテル社+マカフィー社:未来のコンピューティングを守るために

- [2011/02/17] マカフィーとインテル社:パートナーにとっての意味-第2回

- [2010/09/21] インテル社+マカフィー社:セキュリティの活性化に向けた4つのポイント

- [2010/08/25] マカフィーとインテル社 – パートナーにとっての意味

- [2010/08/23] マカフィー、インテル社による買収に合意

※本ページの内容はMcAfee Blogの抄訳です。

原文:Signed Malware: You Can Run, But You Can’t Hide

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)