現在、スマートフォンは、使用されている携帯電話の半分を占めています。ご存知のように、スマートフォンは、アプリケーションを使用することによってPCとほとんど同じ機能を提供することができる小さなコンピューターです。 モバイル端末について、マルウェアの脅威を心配する必要はないと考える方も多いようです。確かにPCへの脅威と比較すると少ないことも事実ですが、2010~2011年のモバイルマルウェア増加率が600%であることでもわかるように、実際はハッカーがターゲットとして注目するようになっています。

最近、Google Playの公式サイトで、Androidをターゲットとした新しいトロイの木馬が発見されました。この不正なアプリケーションは、日本のユーザー用に設計され、新発売のビデオゲーム、アニメ、アダルトビデオの予告篇を見せるというものですが、ビデオをダウンロードするために、ユーザーの機密情報をリモートサーバーに送信するよう要求してきます。以下に例を挙げます:

この不正なアプリケーションがインストールされる際、コンタクトデータの読み取りと、電話ステータス/IDの読みとりという、怪しげなパーミッションが二つ要求されます。アプリケーション自体は、インターネットからビデオをダウンロードするものですから、こういったパーミッションは不必要なはずです。実はこのマルウェアは、動作を始めると、ユーザーの同意なしに、以下に挙げる機密情報を背景で端末から引き出そうとするのです。

- Android ID:一般的にAndroidマルウェアやPUPは、IMEIを盗んで端末を特定しますが、この不正なアプリケーションはandroid_idを盗み出します。APIによると、android_idとは「端末の初回起動される際任意に作成され、端末の寿命期間中変化しない64ビットの数字」と定義されています。

- 電話番号:端末の電話番号情報を獲得するために、READ_PHONE _STATEパーミッションが要求されます。

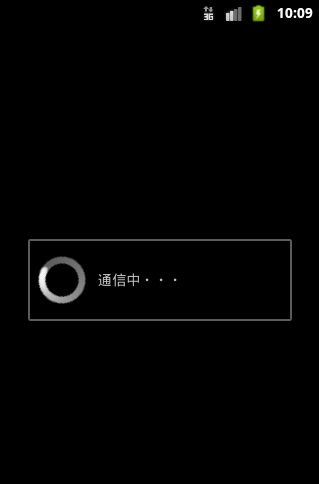

- コンタクトリスト:コンタクトリストに含まれるエントリーの名前、電話番号、Eメールを盗み出します。 なお、データが盗み出される間は、以下のような「通信中」の画面が出てきます。

なお、データが盗み出される間は、以下のような「通信中」の画面が出てきます。

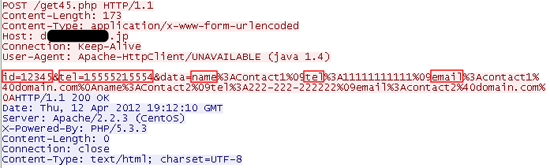

情報が獲得されると、リモートサーバーに平文で送信されます。

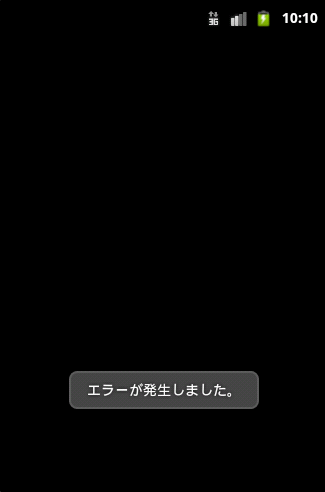

データの送信に成功すると、同じサーバーにビデオをリクエストし、VideoViewを使用して端末に表示します。インターネット接続がなくなった場合など、機密情報がサーバーに送付されなかった場合は、以下のようなエラーメッセージを表示し、ビデオは表示されません。

現在、15件のこういった不正なアプリケーションが発見されています(2012年4月13日現在、McAfee Lab内)これらは二人の開発者によって作成されたもので、少なくとも70,000人以上、最大で270,000人のユーザーがダウンロードしたとのことです。プライバシーのリスクから、こういった不正なアプリケーションは既にGoogle Playのサイト上から削除されています。「マカフィー モバイル セキュリティ」はこれらの脅威をAndroid/DougaLeaker.Aとして検知します。ユーザーは、アプリケーションをインストールする前に、不必要なパーミッションを要求してこないかどうかGoogle Play上で検証することが必要です。

関連記事

- [2011/05/09] スマートフォンを守るための5つのヒント

- [2010/12/09] 重要度が高まる、スマートフォンのセキュリティホール

※本ページの内容はMcAfee Blogの抄訳です。

原文:Android Malware Promises Video While Stealing Contacts

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)