1995年に設立されたMcAfee Labsは、世界40ヶ国、400名以上の専任研究者を抱え、マルウェアやPUP、ホスト侵入、ネットワーク侵入、モバイルマルウェア、脆弱性の調査に特化した研究チームが、24時間365日、セキュリティを幅広く多面的に研究し、セキュリティ技術の継続的な向上とユーザー保護のために尽力しています。

今回はそのMcAfeeLabsの東京、主任研究員である、本城信輔による寄稿です:

4月16日週から、Microsoft Office等のマイクロソフト製品のMSCOMCTL.OCXに存在する脆弱性CVE-2012-0158を利用する不正なファイルが多数確認されています。このエクスプロイトは、RTF、Word、Excelなど、さまざまなファイル形式で実装することが可能です。すでに不正なRTFとWordファイルが実環境で見つかっています。悪質なRTFファイルには\object、\objocxタグを使って脆弱なOLEファイルが埋め込まれています。

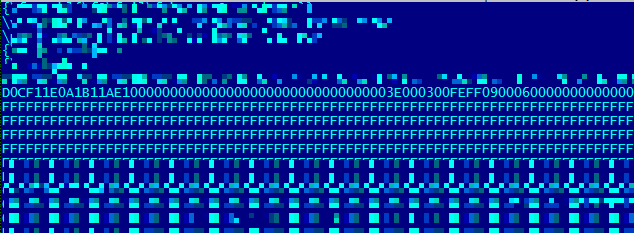

以下の画像は、脆弱なOLEファイルが組み込まれた不正なRTFファイルの一例です。D0CF11E0にOLEファイルのシグネチャが見られます。

悪質なRTFファイル

脆弱なアプリケーション、つまり他のエクスプロイト・ドキュメントを使って不正なファイルを開くと、おとりとして無害なファイルが表示されますが、その裏ではトロイの木馬がインストールされます。以下は、脆弱なアプリケーションによるマルウェアの一般的なインストール手順です。ここではWordの例をとり上げました。

- 不正なドキュメントがWordのプロセスによって開かれます。

- 脆弱性により、OLEファイルのシェルコードが起動します。

- シェルコードにより、トロイの木馬がターゲットマシンにインストールされます。一般的なインストールパスは以下の通りです。

%userProfile%\Local Settings\Temp\(ファイル名).exe

- シェルコードにより、Wordの新しいプロセスが開始され、文書に埋め込まれている無害な文書ファイルがおとりとして開かれます。一般的に、おとりとなるファイルは以下の場所に作成されます。

%userProfile%\Local Settings\Temp\(ファイル名).doc

- シェルコードにより、特殊なドキュメントを開いたWordのプロセスが終了します。

手順4と5によって、感染したマシンでは、Wordがすぐに終了し、直後に、おとりとなるファイルが再起動する、といった現象が見られます。このような兆候が見られた場合は、システム管理者に相談してください。

一般的に、これらの不正なドキュメントはメールの添付ファイルとして送られてきます。一方的に送付されたメールを開く場合は、必ず注意してください。また、4月に提供された最新のパッチをインストールすることを強くお勧めします。詳しくは、http://technet.microsoft.com/en-us/security/bulletin/ms12-027に掲載されているマイクロソフトのセキュリティ情報を参照してください。

マカフィー製品で検出される悪質な文書ファイルは以下の通りです。

- Exploit-CVE2012-0158:MS Word、MS ExcelなどのMS Officeファイル

- Exploit-CVE2012-0158!rtf:脆弱なOLEコンテナが埋め込まれたRTFファイル

※本ページの内容はMcAfee Blogの抄訳です。

原文:CVE-2012-0158 Exploit in the Wild

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)