目次

2021年 脅威予測レポート

2020年は、歴史的なパンデミックの中、COVID-19をテーマにした脅威を利用してセキュリティ運用をテストする悪意のある攻撃者が増加し、私たちは前例のないリモートワークライフへ移行する年となりました。2021年に入っても、依然としてCOVID-19関連の懸念はありますが、私たちは今後数か月および数年で直面する可能性のあるサイバー脅威にも目を向けています。

2020年12月、SolarWinds Orionプラットフォームを悪用するSUNBURSTキャンペーンの被害が暴露されたことにより、これまでも悪用されていたもののそれほどまだ目立っていなかったサプライチェーンが新たな注目すべき攻撃ベクトルであることが明らかになりました。

在宅時間の増加により、各家庭で接続されたデバイス、アプリ、Webサービスの使用が増え続け、デジタル機器を介した侵入の影響を受けやすくなることが考えられます。この脅威は、在宅勤務を続ける多くの個人によって悪化しています。つまり、この脅威は、消費者とその家族だけでなく、企業にも影響を及ぼします。

クラウドプラットフォームとユーザーへの攻撃は、「機械化されて広範に効率よく展開」または「洗練されて緻密に標的に対しカスタマイズ」という高度に二極化された状態に進化します。またモバイルユーザーは、モバイル決済サービスを介した悪用および詐欺を目的としたフィッシングまたはスミッシングメッセージに注意する必要があります。

パンデミックの間、QRコードの使用は著しく加速し、消費者を利用して個人データにアクセスしようとする新世代のソーシャルエンジニアリング技術への不安が高まっています。さらに、最も洗練された攻撃者たちは、ソーシャルネットワークを使用して、国家の機密事項を扱うような業界セクターや役割で働く情報価値の高い個人を標的にすることがますます増えています。

新年は、消費者と企業に希望と機会を提供するだけでなく、サイバーセキュリティの課題も増やします。これらが2021年のセキュリティ戦略の計画に役立つことを願っています。

ラージ・サマニ(Raj Samani) 米国マカフィー、チーフサイエンティスト兼マカフィーフェロー

1.増殖するサプライチェーンバックドア技術

スティーブ・グロブマン(Steve Grobman)

SolarWinds-SUNBURSTスパイキャンペーンに関する啓示は、この種の模倣サプライチェーン攻撃の急増を引き起こします。

2020年12月13日、サイバーセキュリティ業界は、国家が関与すると言われているサイバー攻撃者が、SolarWindsのOrion Orion IT監視・管理ソフトウェアを侵害し、それを使用してSUNBURSTと呼ばれる悪意のあるソフトウェアバックドアを、米国政府機関を含む多数の顧客に配布していたことを知りました。

このSolarWinds-SUNBURSTキャンペーンは、この種の最初の主要なサプライチェーン攻撃であり、米国のサイバーセキュリティ専門家が10年半にわたって予測してきた「警鐘をならすべき攻撃」であるとされています。

このキャンペーンはまた、サイバースパイ活動のための新たな武器であり、国家が背後にいるとされている攻撃者たちの戦術の変化を表しています。第二次世界大戦の終わりに核兵器を使用することで次の75年間の軍事戦略が変わったように、サプライチェーン攻撃の使用によってサイバー攻撃に対する防御を検討する方法が変わりました。

このサプライチェーン攻撃は、2017年にWannaCryなどのワームの規模で実行され、2014年のソニーピクチャーズまたは2015年の米国政府人事管理局(OPM)の攻撃の精度と致死性が組み合わされました。

その発見から数時間以内に、キャンペーンの規模は、米国の国家安全保障、経済競争、さらには消費者のプライバシーとセキュリティに責任を持つ組織にまで及んでいたことが明らかになりました。

これにより、米国の敵対者は、政府間通信から国家機密に至るまで、あらゆる種類の情報を盗むことができます。次に、攻撃者はこの情報を利用して、悪意のあるリークを通じて米国のポリシーに影響を与えたりすることも可能になります。侵害された機関ごとに、異なるセカンダリサイバーバックドアが仕掛けられている可能性があります。つまり、連邦政府全体への侵入を排除するための単一のレシピはありません。

国家が関与するスパイ行為技術の標的は、主に政府機関であると考えられていますが、このキャンペーンは民間企業にも影響を及ぼしました。機密情報を分離されたネットワークに保存する政府のネットワークとは異なり、民間組織はインターネットにアクセスできるネットワーク上に重要な知的財産を保存していることが珍しくありません。従業員のどのような知的財産または個人データが盗まれたかを正確に特定することは困難であり、盗難の完全な範囲がわからない可能性があります。

この種の攻撃は、今日の高度に相互接続された家庭で、電力会社の侵害により、攻撃者がテレビ、仮想アシスタント、スマートフォンなどのスマートアプライアンスへのアクセスを使用して盗む可能性があることを考えると、個人とその家族にも脅威をもたらします。ユーザーが自宅からリモートで作業している場合、情報を提供したり、企業を攻撃するためのゲートウェイとして機能する可能性もあります。

このタイプの攻撃を非常に危険なものにしているのは、信頼できるソフトウェアを使用してサイバー防御を回避し、被害者の組織にバックドアを侵入させ、攻撃者が任意の数の二次的な手順を実行できるようにすることです。これには、データの盗難、データの破壊、身代金のための重要なシステムの保持、動的な損傷をもたらすシステムの誤動作の調整、または最初の脅威が過ぎたように見えた後でも制御を維持するために組織全体に追加の悪意のあるコンテンツを単に埋め込むことが含まれます。

マカフィーは、SolarWinds-SUNBURSTキャンペーンの発見により、世界中の他の悪意のある攻撃者が2021年以降、同様の攻撃手法を用いたセキュリティ事案が明らかになると考えています。

2.家をハッキングしてオフィスをハッキング

スハイル・アンサリ(Suhail Ansari),ダッタトレヤ・クルカーニ(Dattatraya Kulkarni)、スティーブ・ポヴォルニー(Steve Povolny)

私たちの職業生活や私生活で使用される多数の接続されたデバイス、アプリ、Webサービスのますます密集した状況は、インターネットに接続された家の攻撃対象領域を拡大し、個人とその雇用者に重大な新しいリスクをもたらします。

コネクテッドホームへの脅威は新しいものではありませんが、ホームデバイスとビジネスデバイスの両方で機能が向上し、これらのデバイスがこれまで以上に相互に接続しているというのは新たな現実です。これをさらに悪化させるのは、リモートワークの増加です。私たちの多くは、これらの接続されたデバイスをこれまで以上に使用しています。

2020年には、新型コロナ感染症の世界的大流行により従業員がオフィスから自宅にシフトし、家庭環境が職場環境になりました。実際、コロナウイルスによるパンデミックが発生して以来、McAfee Secure Home Platformデバイスの監視では、世界中で接続されているホームデバイスの数が22%増加し、米国では60%増加しています。これらのデバイスからのトラフィックの70%以上は、スマートフォン、ラップトップ、その他のPCおよびTVから発信され、29%以上は、ストリーミングデバイス、ゲーム機、ウェアラブル、スマートライトなどのIoTデバイスから発信されました。

マカフィーは、サイバー犯罪者が通信チャネル全体でさまざまなフィッシングメッセージスキームを急増させ、攻撃対象領域への注目を高めていることを確認しました。マカフィーがブロックした悪意のあるフィッシングリンクの数は、3月から11月にかけて21%を超え、1世帯あたり平均400を超えました。

この増加は重大であり、セキュリティ対策が弱いデバイスを介してホームネットワークに侵入した悪意のあるリンクを含むフィッシングメッセージの洪水を示唆しています。

何百万人もの個々の従業員が、キッチンからファミリールーム、寝室まで、保護されていないデバイスなどの「ソフトターゲット」で満たされたホームオフィスで企業のITセキュリティの一部を担うようになりました。これらのホームデバイスの多くは、製造元が新しい脅威や脆弱性に対処するセキュリティアップデートで適切にサポートしていないという点で「孤立」しているのが実状です。

これは、エンタープライズグレードのセキュリティ対策によって「強化」されたデバイスで満たされた企業のオフィス環境とは対照的です。在宅勤務中は、「私たち」によって構成され、中央管理、定期的なソフトウェア更新、および企業のセキュリティ監視が不足している消費者向けネットワーク機器を使用しています。

このため、サイバー犯罪者は、家を家族だけでなく企業を対象としたキャンペーンの攻撃対象領域と考えています。ハッカーは、家の定期的なファームウェアアップデートの欠如、セキュリティ緩和機能の欠如、脆弱なプライバシーポリシー、脆弱性の悪用、およびソーシャルエンジニアリングに対するユーザーの感受性を利用します。

これらの悪意のある攻撃者は、我々が気づかないうちに家庭環境を危険にさらしている中、2021年、企業および消費者向けデバイスに対してさまざまな攻撃を仕掛けることが考えられます。

3.クラウドプラットフォームへの攻撃が高度に進化

サンディープ・チャンダナ(Sandeep Chandana)

クラウドプラットフォームへの攻撃は、機械化され広範へ普及させるか、標的に対して開発された、洗練された攻撃へと高度に二極化した状態に進化します。

COVID-19のパンデミックはまた、企業のIT移行のペースを速め、新しい企業のクラウド関連の攻撃スキームの可能性を加速させました。クラウドの採用が増え、在宅勤務の企業が増えるにつれ、クラウドユーザーの数が増え、結果的に、クラウド上および行き来する通信の両方においてデータ量が増大しています。

世界中の3,000万人を超えるMcAfeeMVISION CloudユーザーからのMcAfeeクラウド使用状況データは、2020年の最初の4か月間、すべての業界でエンタープライズクラウド使用量が全体で50%増加したことを示しています。私たちの分析では、すべてのクラウドカテゴリで増加が見られ、 Microsoft O365が123%増加し、Salesforceなどのビジネスサービスの使用が61%増加、Cisco Webex(600%)、Zoom(+ 350%)、Microsoft Teams(+ 300%)、Slack(+ 200%)などのコラボレーションサービスが大きく成長を遂げました。また、2020年1月から4月にかけて、管理されていないデバイスからの企業のクラウドトラフィックは、すべての業種で100%増加しました。

同じ期間に、マカフィーはクラウドアカウントへの攻撃が急増し、業界ごとにばらつきはあるものの、全体で推定630%増加しました。運輸・物流が突出し1,350%増加し、教育(+ 1,114%)、政府(+ 773%)、製造(+ 679%)、金融サービス(+ 571%)、エネルギーおよび公益事業(+472)がそれに続きました。

エンタープライズクラウドにアクセスする管理されていないデバイスの割合が増加しているため、ホームネットワークは事実上エンタープライズインフラストラクチャの拡張になっています。サイバー犯罪者は、何千もの異種ホームネットワークに対する効果を高めるために、高度に機械化された新しい広範囲にわたる攻撃を開発することが予測されます。

1つの例は、O365ユーザーに対する広範なブルートフォース攻撃であり、攻撃者は盗まれた資格情報を利用して、さまざまなプラットフォームやアプリケーションでパスワードを再利用するというユーザーの不適切な慣行を悪用しようとします。 Googleが実施した2019年のセキュリティに関する調査によると、65%ものユーザーが複数またはすべてのアカウントに同じパスワードを再利用しています。 AIを活用して、この手法を大規模に活用します。従来、攻撃者が有効なユーザー名を見つけるために姓名の組み合わせを手動でエンコードする必要がある場合、学習アルゴリズムを使用してO365のユーザー名パターンを予測できます。

さらに、 サイバー犯罪者 は AIと機械学習を使用して、クラウドインスタンスを保護するために導入された従来のネットワークフィルタリング テクノロジーをバイパスする可能性があります。IPがブロックされるまで、侵害されたIPから従来のブルートフォース攻撃を開始する代わりに、リソース最適化アルゴリズムを使用して、侵害されたIPが複数のサービスやセクターに対して攻撃を開始するようにし、攻撃に使用される侵害されたIPの寿命を最大化します。分散アルゴリズムと強化学習を活用して、主にアカウントのロックアウトの回避に焦点を当てた攻撃計画を特定します。

また、クラウド間を移動する機密データの量が増加し、エンタープライズクラウドの利用が成熟する一方で、攻撃者は特定の企業、ユーザー、およびアプリケーション向けに高度にターゲットを絞ったエクスプロイトを手作りすることを余儀なくされると予測しています。

CapitalOneのデータ侵害は、この種の高度な攻撃の例として記憶に新しいでしょう。攻撃は完全にクラウドネイティブであり、クラウドアプリケーション(およびインフラストラクチャ)全体の多くの脆弱性と設定ミスが悪用され、連鎖しているという点で、高度で複雑でした。攻撃は非常に巧妙に行われたため、ハッカーが成功したのは偶然ではありませんでした。

サイバー犯罪者たちがレバレッジを効かせることで、今後数か月から数年のうちに、これらの方法を元にデバイス、ネットワーク、クラウド全体に脅威が現れると考えています。

4.新たなモバイル決済詐欺

スハイル・アンサリ(Suhail Ansari),ダッタトレヤ・クルカーニ(Dattatraya Kulkarni)

ユーザーのモバイル決済への一層の依存傾向に伴い、サイバー犯罪者は、悪意のある決済URLを含む詐欺フィッシングまたはスミッシングメッセージでユーザーを騙し、詐欺を働こうとします。

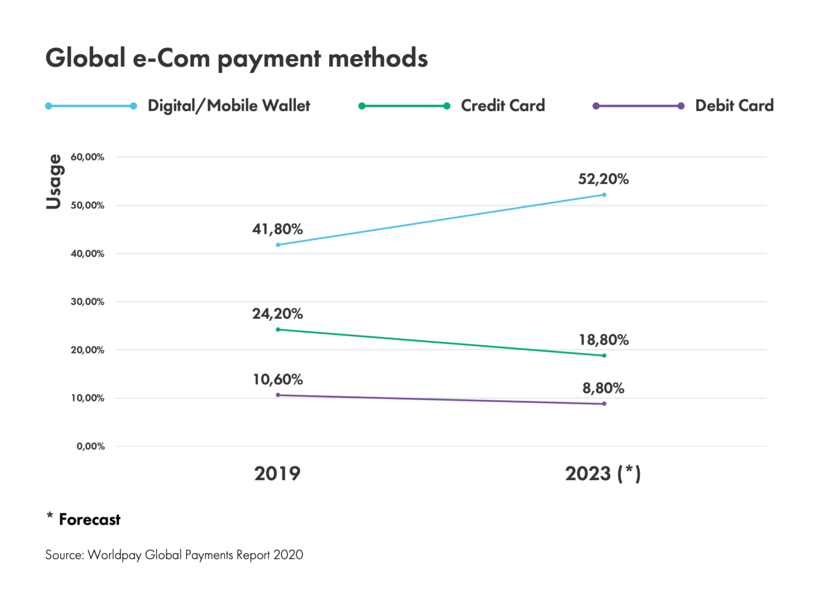

モバイル決済は、決済を行うための便利なメカニズムとしてますます人気が高まっています。 2020年のWorldpay Global Payments Reportは、今日の支払いの41%がモバイルデバイスで行われていると推定しており、この数は2023年までに従来のクレジットカードとデビットカードに代わって増加すると見られています。Allied Market Researchによる2020年10月の調査では、グローバルでのモバイル決済市場の規模は2019年に1.48兆ドルと評価され、2027年までに12.06兆ドルに達すると予測されており、2020年から2027年までの複合年間成長率は30.1%です。

消費者が現金や物理的なクレジットカードなどによる支払いを避ける傾向はもともとあり、さらにCOVID-19パンデミックによりモバイル決済の採用が進んでいます。

詐欺師たちも、金銭を搾取する対象をPCブラウザやクレジットカードからモバイル決済への移行を進めており、RSAの詐欺およびリスクインテリジェンスチームの調査によると、2019年の第4四半期にサイバー詐欺活動の72%がモバイルチャネルに関係していました。研究者たちは、ほぼ2年間でモバイルアプリに関連する詐欺の割合が最も高くなり、PC上のWebブラウザーに関連する詐欺からの幅広いシフトが起きていることを確認しています。

マカフィーは、フィッシングメッセージやスミッシングメッセージを決済用URLと組み合わせる詐欺師のための迅速なメカニズムを提供するため、「受信」ベースのモバイル決済への脅威が増加すると予測しています。

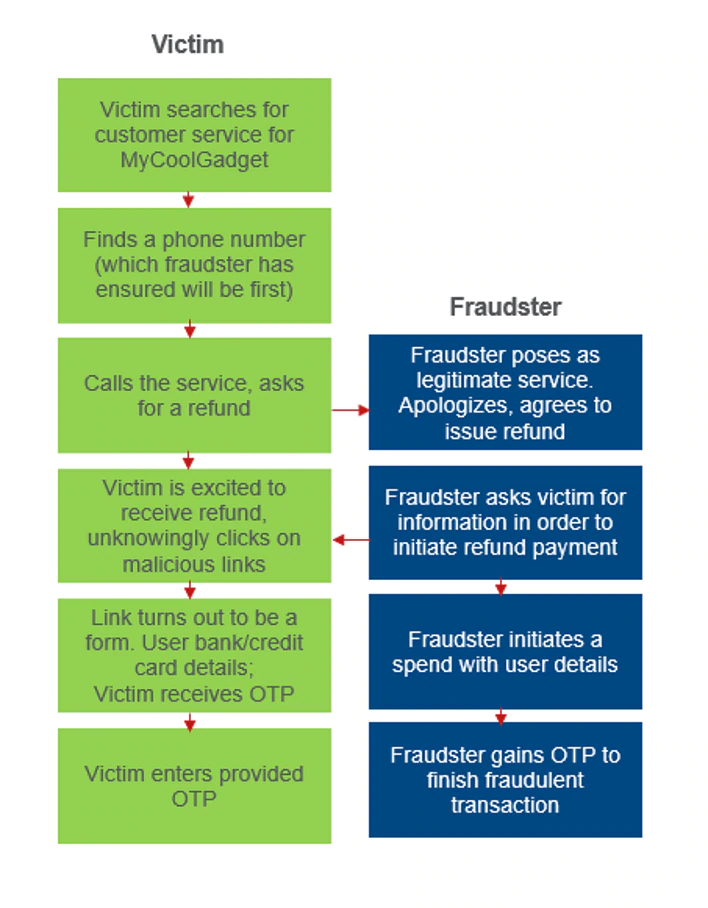

これは、詐欺師が製品の返品とサービス詐欺を行うための偽のコールセンターを設置し、電子メールまたはSMSを介してリンクを送信し、モバイル決済アプリを介して偽の払い戻しを提供するスキームです。ユーザーは、実際は払い戻しを受けるのではなく、支払うことに同意することになりますが、そのことに気づかず結果的にだまされてしまうのです。

モバイルアプリがトランザクションを実行する機能を簡素化したのと同じように、マカフィーは、犯罪者にとって技術の向上が詐欺目的での利便性も高めることにつながり、より巧妙な詐欺が増加すると予測しています。

5.Qshing:COVID時代のQRコードの乱用

スハイル・アンサリ(Suhail Ansari),ダットラヤ・クルカーニ(Dattatraya Kulkarni)

サイバー犯罪者は、ソーシャルエンジニアリングとQRコードの手法を使用して、被害者の個人データにアクセスするための、これまでにない巧妙な方法を模索します。

モバイルデバイスは、通信、メッセージング、エンターテインメント、および迅速なトランザクションに引き続き好まれるデバイスであり、QRコードは、モバイルトランザクションをより効率的にするための便利な入力メカニズムとして登場しました。 QRコードの使用は、ほんの数例を挙げると、支払い、製品マーケティング、パッケージング、レストラン、小売、レクリエーションなど、多くの分野に広がっています。特にパンデミックの時代には、QRコードは、レストランからパーソナルケアサロン、フィットネススタジオに至るまで、あらゆる環境で企業と消費者の間の直接的な接触を制限するのに役立ちます。コードを手軽にスキャンし、提供されているサービスやアイテムを選択し、容易に購入することができます。

MobileIronによる2020年9月の調査によると、回答者の86%が前年中にQRコードをスキャンし、半数以上(54%)がパンデミックが始まって以来、そのようなコードの使用が増加したと報告しました。回答者は、レストランやバー(46%)や小売店(38%)でQRコードを使用するのが最も安全だと感じており、3分の2(67%)は、このテクノロジーによってタッチレスの世界での生活が楽になると考えています。さらに半数以上(58%)は、将来的により広範囲で使用が可能になることを望んでいます。

割引クーポンの分野だけで、2017年には、QRコードを使用した推定17億枚のクーポンが世界中でスキャンされました。 その数は2022年までに30倍増加し53億枚になると予想されています。2014年から2018年までのわずか4年間で韓国と日本の消費財製品パッケージでのQRコードの使用は83%増加しました。このような「スマート」パッケージでのQRコードの使用は、世界全体で年率8%で増加しています。

インドでは、政府のインド固有識別機関(UIDAI)が、インドの固有ID番号であるAadhaarに関連付けられたQRコードを使用して、市民の人口統計情報と写真をダウンロードできるようにしています。

ただし、MobileIronのレポートによると、69%が悪意のあるURLを識別できると回答しているのに対し、悪意のあるQRコードを識別できると回答したのは37%に留まっています。回答者のほぼ3分の2(61%)は、QRコードがURLを開くことができることを知っており、ほぼ半分(49%)は、QRコードがアプリケーションをダウンロードできることを知っています。しかし、QRコードが支払いを行ったり、ユーザーにソーシャルメディアで誰かをフォローさせたり(22%)、電話をかけたり(21%)できることを認識しているのは3分の1未満(31%)です。回答者の4分の1は、予期しないこと(疑わしいWebサイトに移動するなど)を行ったQRコードをスキャンしたことを認め、16%は、QRコードが実際に意図したとおりに機能したかどうかわからないと認めました。

QRコードがどのように機能するかについてのユーザーの知識が不足しているため、QRコードはサイバー犯罪者にとって有用なツールになっています。これらは過去にフィッシングスキームで使用され、フィッシング対策ソリューションが電子メールメッセージ内の悪意のあるURLを識別しようとする試みを回避していました。また、Webページやソーシャルメディアでも使用できます。

このようなスキームでは、被害者は不正なQRをスキャンし、悪意のあるWebサイトに誘導され、ログイン、個人情報、ユーザー名とパスワード、および支払い情報の提供を求められ、犯罪者はそれを盗みます。このサイトを使用して、悪意のあるプログラムをユーザーのデバイスにダウンロードすることもできます。

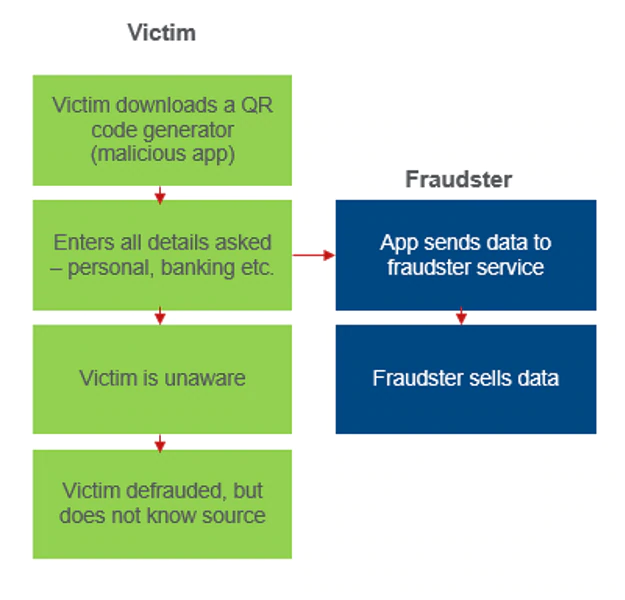

マカフィーは、ハッカーがこれらのQRコードスキームをさらに使用し、ソーシャルエンジニアリングの手法を使用してそれらを拡大すると予測しています。たとえば、ビジネスオーナーがQRコードを生成するアプリをダウンロードしようとすることを予測し、悪意のある犯罪者は、そのアプリと同じ動きをする偽の悪意あるアプリをダウンロードするように誘導します。しかし誘導されるアプリはコードを生成する代わりに、所有者のデータを盗み、詐欺師がさまざまな不正目的に使用する可能性があります。

QRコード自体は安全なメカニズムですが、2021年以降、悪意のある犯罪者たちによって悪用されることが予想されます。

6.攻撃経路として悪用されるソーシャルネットワーク

ラジ・サマーニ(Raj Samani)

マカフィーは、高度なサイバー攻撃者が、ソーシャルネットワークを攻撃経路として使用し、企業や組織のを従業員をますます標的にし、関与させ、侵害するだろうと予測しています。

サイバー攻撃者は、従来、個々の従業員を通じて組織を危険にさらす攻撃経路として、フィッシングメールに大きく依存してきました。しかしマカフィーでは、LinkedIn、What’s App、Facebook、Twitterのメッセージング機能を使用して、企業の従業員と関わり、関係を築き、侵害する、より高度なサイバー犯罪者を観察しています。犯罪者たちはこれらの犠牲者を通して、彼らの勤務先である大企業や組織を危険にさらします。マカフィーは、このような攻撃者は、さまざまな理由から、2021年以降にこの攻撃ベクトルの使用を拡大しようとすると予測しています。

悪意のある攻撃者は、ソーシャルネットワークプラットフォームを広範囲のスキームで使用して、比較的低レベルの犯罪詐欺を実行しました。ただし、APT34、Charming Kitten、Threat Group-2889(その他)などの著名なアクターは、特定のタイプの被害者向けにカスタマイズされたコンテンツを有効にするメディアの能力の強さを活かして、これらのプラットフォームを使用して、より価値の高い、よりターゲットを絞ったキャンペーンを行うことが確認されています。

オペレーションノーススターは、まさにこの種の最先端の攻撃の実例でした。2020年8月にマカフィーによって発見され公開されたこの攻撃キャンペーンは、ソーシャルメディアの緩いプライバシー管理、偽のLinkedInユーザーアカウントの開発と使用の容易さ、および職務記述書を使用して、防衛部門の従業員をだまし攻撃する手法を明らかにしました。

個人や組織が情報を収集し、専門的なコンテンツを開発し、顧客との的を絞ったやり取りを行うことで、ソーシャルプラットフォームで潜在的な消費者顧客と関わりを持つように、悪意のある攻撃者も同様にこれらのプラットフォームの属性を使用して、より深いレベルの関与を持つ価値の高い従業員を標的にすることができます。

さらに、個々の従業員は、業務とプライベートの両方でソーシャルネットワークを利用する場合があります。自社で調達して提供したデバイスに対するセキュリティを制御し、従業員のデバイスが企業のIT資産にアクセスする方法に制限を課していますが、ソーシャルネットワークプラットフォームでのユーザーアクティビティは同じ方法で監視または制御されていません。たとえば、攻撃手法について言えば、LinkedInやTwitterのメッセージ機能は、企業のセキュリティオペレーションセンター(SOC)が懸念する最初のサイバー攻撃ではありません。

電子メールが攻撃経路として置き換えられる可能性は低いですが、マカフィーは、このソーシャルネットワークプラットフォームの活用が2021年以降、特に最先端の攻撃者の間でより一般的になると予測しています。

※本ページの内容は 2021年1月13日更新のMcAfee Blogの抄訳です。

原文: 2021 Threats Predictions Report