マルウェア作成者はソーシャルネットワークサービスを使用して、自作の巧妙なマルウェアを拡散することを好みます。McAfee Labsでは最近、攻撃者がさまざまなメッセンジャーを介して被害者のマシンにコマンドを拡散するボットネット型のマルウェアを発見しました。

大概これらのボットはPicturexx.JPG_www.facebook.comといったファイル名がついています。また、ICQ、Skype、Gtalk、Pidgin、MSN、YIMやFacebookのWebチャットといった、様々なメッセンジャーサービスのウインドウにダウンロード用のURLを載せる仕組みになっています。

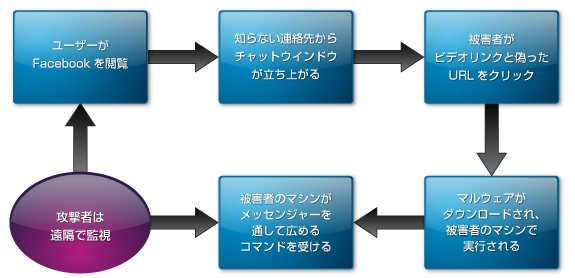

感染経路

被害者となるユーザーの画面に、知らない人物からのチャットウインドウが開きます。メッセージには、「面白いビデオのリンク」というタイトルのURLが記載されてあり、ユーザーがリンクをクリックするとマルウェアがダウンロードされ、マシンが感染します。これはマルウェアの作成者が使用する典型的な手口です。

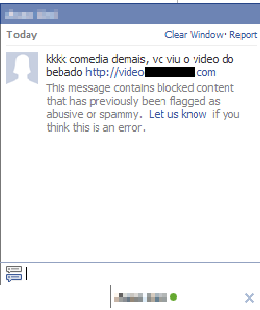

リアルなチャットウインドウ。

ビヘイビア解析

被害者のマシンにマルウェアが展開されると、次の2つの方法でファイアウォールを迂回します。

- “netsh firewall allowedprogram”のコマンドラインにより、直接netshを介して迂回。

- ファイアウォールのポリシーを変更し、レジストリを変更してマルウェアを許可されたプログラムとして追加。

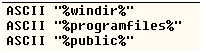

Windowsフォルダにはsystem、hidden、read-only属性でマルウェアサンプルがコピーされます。その際、以下のいずれかのパスでコピーされます。

また、マシンが再起動した際もサンプルが確実にリロードされるよう、Run エントリが作成されます。

ネットワークコネクションは以下です:

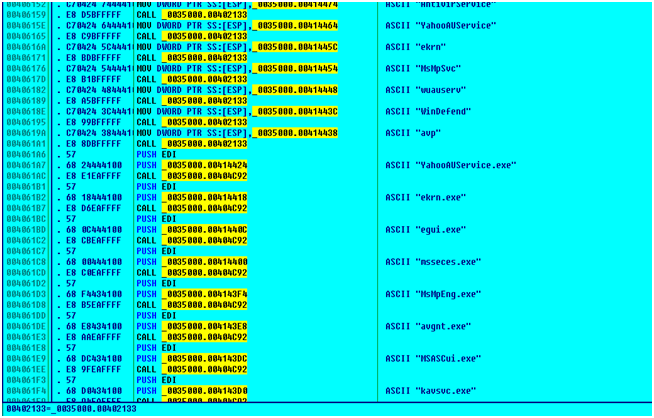

このマルウェアは、アンチマルウェアスキャナー、Windowsアップデート、Yahooアップデートなどの一連のサービスをチェックします。

それぞれのサービスに対して、マルウェアはあるルーチンを実行し、無効にします。さらにInternet Expolorerのスタートページを変更し、ChromeやFirefoxのプリファレンスファイルを変更します。

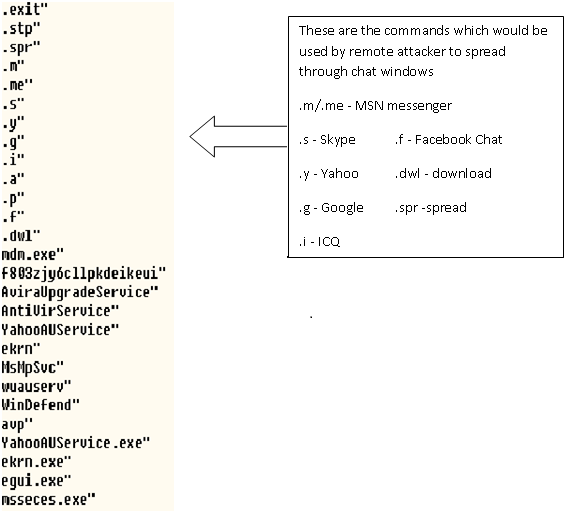

このボットでは、攻撃者が遠隔からコマンドを送信します。Windowsフォルダに落とされたサンプルコピーはmdm.exeです。下の画像は、攻撃者からリモートで送付されたコマンドと、そのコマンドの意味を示しています。攻撃者はこういったコマンドを使用して、チャットウインドウからマルウェアを拡散するのです。

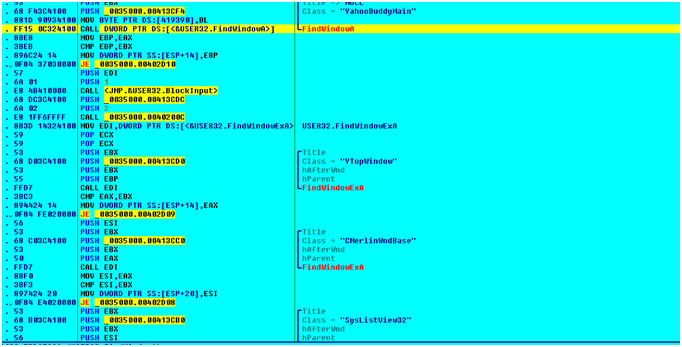

マルウェアはユーザーのマシンにあるチャットウインドウを洗い出し、おとりとして面白いビデオのリンクを仕掛けます。Skypeやそのほかのウインドウを見つけ、PostMessageAを使ってメッセージを掲載するのです。

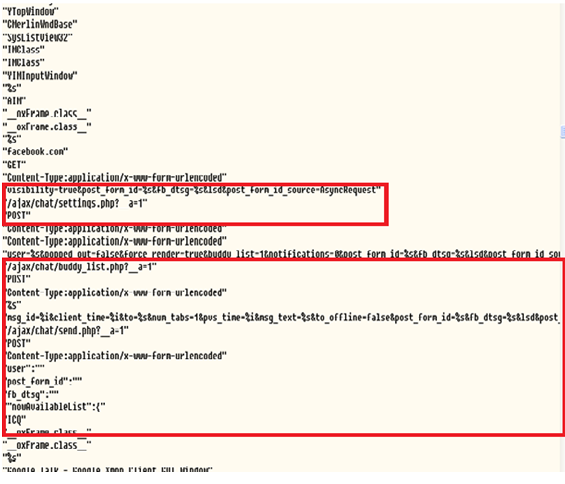

以下は、POST /ajax/chat/buddy_list.php によってFacebookのチャットウインドウ上のチャットリクエストをするために、マルウェアから要求が送付される様子を示しています。

このワームはajax コマンドによってチャットウインドウに現れ、Facebook中に広がっています。被害者は、メッセージが自分の連絡先からやってきたものだと信じてしまいます。

幸いにして、被害者のマシンからこのワームを除去するのは比較的簡単です。プロセスエクスプローラかタスクマネージャを使用して、作動中のワームを除去できます。再起動後に再度リロードしてしまうことを防ぐため、マルウェアが作成したスタートアップエントリは必ず削除します。

マカフィーのスキャン&修復ツールが感染したマシンをチェックしてこのマルウェアを除去します。ウイルス対策ソフトは常にアップデートし、知らないリンクをむやみにクリックしないように気を付けましょう。

なお、Facebookのセキュリティチームは、このボットの追跡に積極的に取り組んでおり、感染したユーザーに対してはマカフィーのウイルス対策ソリューション(Scan and Repair)を提供しています。

また、ここで紹介しているマルウェアサンプルは既に使用されておらず、現在のバージョンは別の動きをとっています。 このマルウェアに感染してしまったユーザーは、Facebook内の自己診断ツールhttp://on.fb.me/infectedMcAを利用してください。

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)