本投稿は2部構成の後半パートで、Christiaan Beek(クリスティアン・ビーク)、Raj Samani(ラージ・サマニ)、およびShane Shook(シェーン・シュック)が執筆を担当しました。

パート1で、私たちはボットネットの進化について考察しました。このパート2では、ボットネットの新たな活動モデルの具体例を取り上げます。この例では、ボットネットを利用すると、内部の人間ではない者がマルウェアに感染した組織の内部情報を閲覧して、誰にも気づかれずに金銭的な利益につながるデータの操作が可能となることを説明します。

フィクションか現実か?

ボットネット型マルウェアによる金銭的な被害やアカウントの不正利用などの多くの報告事例からわかることは、ボットネットは「個人」情報を盗む活動から「企業」情報を盗む活動に進化していることです。2009年、Patco Construction社(メイン州サンフォード)は、58万8,000ドル(約7,221万円)の盗難被害を受けました。同年、米国の警察当局はボットネットを利用して米国の390社への不正侵入に関わった複数の犯人を逮捕しました。関連する被害金額は合計7,000万ドル (約86億円) 以上に及ぶと推定されています。2012年にも同様の事件が発生しました。サイバー犯罪者が銀行口座を乗っ取ったことにより、Tennessee Electric Co.社は約32万8,000ドル(4,028万円) の被害を受けました。

他にも多くの事例があります。企業サービスのオンライン化が進むに従い、ボットネットの利用方法もますます進化し続けています。2014年、Salesforce.comのユーザーが、ログインの詳細情報を自動的に盗み取られた上、二要素認証を迂回するよう設定するマルウェアの攻撃の標的となりました。インターネットを簡単に検索するだけで、企業の財務、セキュリティ、Webサービスなどを標的にしたさまざまなタイプのマルウェアの例を見つけることができます。Dyre(マルウェア)は、450以上のURLを対象に企業や個人のウェブサービスの認証情報を自動で監視して盗み出します。一部のURLには、有名企業の財務部門や人事部門が利用するアプリケーションの認証情報を収集するため、不特定の文字列を表すワイルドカードがURLに設定されています。

オーストラリア連邦警察が5月に公表した社債の不正取引についての報告によれば、マルウェアの行為者はオーストラリア国内の歴史の浅い金融プラットフォームを標的にしていることが示されています。企業のアカウントを使用して、オーストラリアの多数の金融機関から膨大な金額が不正に引き出された事件についての調査は、2014年2月に始まりました。

この調査により、2つの金融取引サービス業者が異常な取引を繰り返していたことがわかりました。フォレンジック調査によって、「金融」マルウェアの存在が明らかになりました。この事件のマルウェアは、金融取引や認証の情報を盗難・改ざんする目的、またはそれらに危険を及ぼすよう設計された悪意のあるソフトウェアと定義されました。

調査結果の一部を以下に紹介します。

- 最初に不正取引をする1か月以上前にログインする。

- その金融取引業者の休日とされる間にログインする。

- ログインする期間は、東ヨーロッパの特定の関係者のものと一致している。

- 東ヨーロッパの特定の関係者のものと一致する特定のユーザーエージェントの文字列を使用してログインする。

- 数多くの不正行為が問題なく認証され処理された。

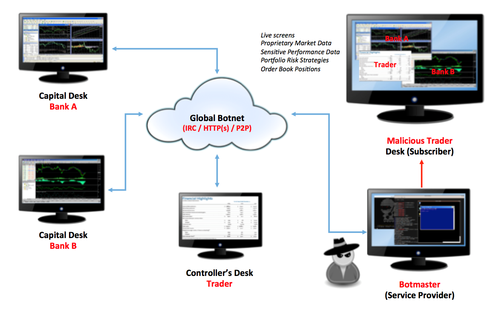

マーケット情報泥棒タイプ: これらのマルウェアは、ボットネットサービスの購入者が金銭的価値のある機密情報を盗み知るためのものです。サービス購入者にとって認証情報を盗む機能は標的の企業の財務業績を見定める上で重要ですが、これらのマルウェアは認証情報を盗み出すことにはあまり重点を置いていません。そのかわりこのマルウェアを利用すると、特定の情報ストアや情報画面に安全にアクセスし、時間が重要な意味を持つ情報を誰にも知られず監視・コピーすることが可能になります。

上の図は、ボットマスターが2つの銀行と1つの取引業者、言い換えると、資本市場のアナリストと企業の会計責任者のコンピュータをコントロールしていることを意味しています。ボットマスターは単に、サービス購入者(「悪意のある金融取引業者」)に対して各企業の機密情報にアクセスし閲覧できるサービスを提供するだけであり、例えると「ボットネット版動画配信」(原文では、Botnet-Flix。Netflixをもじった単語) のようなものです。悪意のある金融取引業者は、これらのアクセスを通じて得た金融市場を予想する情報を活用して、個人や所属する組織が金銭的利益を得るために行動します。

上の図は、ボットマスターが2つの銀行と1つの取引業者、言い換えると、資本市場のアナリストと企業の会計責任者のコンピュータをコントロールしていることを意味しています。ボットマスターは単に、サービス購入者(「悪意のある金融取引業者」)に対して各企業の機密情報にアクセスし閲覧できるサービスを提供するだけであり、例えると「ボットネット版動画配信」(原文では、Botnet-Flix。Netflixをもじった単語) のようなものです。悪意のある金融取引業者は、これらのアクセスを通じて得た金融市場を予想する情報を活用して、個人や所属する組織が金銭的利益を得るために行動します。

このボットネットの犯罪行為は、銀行や金融取引所のコンピュータに侵入するだけでなく、利益を得るために機密情報を悪用することにもつながります。

信じがたい事実と思うかもしれませんが、長い歴史のあるボットネット型のマルウェアのこれらの機能サービスを利用すると、感染したコンピュータに自動的または手動でアクセスすることが可能になります。

マルウェアの機能の例

以下の図表は3月時点の銀行ボットネットの種類、プラグイン、および運用者やサービス購買者が利用できる機能の概要を表しています。

銀行ボットネットと特徴的な機能

|

機能 |

マンインザブラウザ(MITB) |

リダイレクト |

VNC接続/遠隔操作 |

スクリーンショット |

ビデオキャプチャ |

プロキシ |

証明書の不正取得 |

|

Zeus |

はい |

はい |

はい |

はい |

プラグイン |

はい |

はい |

|

IceIX |

はい |

はい |

はい |

はい |

プラグイン |

はい |

はい |

|

Citadel |

はい |

はい |

はい |

はい |

プラグイン |

はい |

はい |

|

Gameover |

はい |

はい |

はい |

はい |

いいえ |

はい |

はい |

|

KINS |

はい |

はい |

はい |

はい |

プラグイン |

はい |

はい |

|

Shylock |

はい |

いいえ |

はい |

いいえ |

はい |

はい |

はい |

|

Geodo |

はい |

はい |

はい |

はい |

いいえ |

いいえ |

はい |

|

Dridex |

はい |

はい |

はい |

はい |

いいえ |

はい |

はい |

|

Gozi |

はい |

いいえ |

はい |

はい |

いいえ |

はい |

はい |

|

Dyre |

はい |

はい |

プラグイン |

はい |

はい |

はい |

はい |

|

Ramnit |

はい |

はい |

はい |

はい |

いいえ |

いいえ |

いいえ |

|

Tinba |

はい |

はい |

はい |

はい |

いいえ |

はい |

いいえ |

|

Hesperbot |

はい |

はい |

プラグイン |

プラグイン |

プラグイン |

プラグイン |

プラグイン |

出典: http://www.secureworks.com/assets/pdf-store/other/banking-botnets-persist-2015.pdf

Zeusのマルウェアのビデオキャプチャプラグインは、リモートデスクトップのセッションの開始を検出するとセッションの録画を開始します。マルウェアとその機能の動作は、YouTubeの以下の動画をご覧ください。

- VNCと録画については5分38秒をご覧ください。

https://www.youtube.com/watch?v=FBaW6M1Edtk

- Zeus 2015、サービスの全項目のコンフィギュレーション

https://www.youtube.com/watch?v=UcHnrvS2-S8

不正行為は個人が行う犯罪です。マルウェアは不正行為を行う個人が簡単に利用できるツールです。ボットネットは、関心を持つ個人同士をツールを介してつなげます。また、ボットネットは最初から被害者にアクセスして不正行為が可能な状態になっています。

2010年から5年間にハッカーや金融取引業者が関与したマーケット情報の盗窃の結果、推定1億ドル(約123億円)以上の利益を得ていた米国のニュース (英文)を紹介します。盗み出された情報へのアクセス手段として、ボットネットが利用されました。また、盗まれた情報は悪質な金融取引業者が作成したマニュアルやチュートリアルと一緒にハッカーの手によって拡散されました。ウクライナの金融取引業者であるJaspen Capital Partnersは、盗み取った非公開情報に基づいて金融取引を行った受益者の1つとしてSECに特定されました。

SECは、解決報告のプレスリリース (英文) の中で、この会社について以下のように述べています。

「…2010年~2014年の間に2社のニュース通信社からハッキングで盗み取ったプレスリリースの情報に基づいて、差金決済取引(CFD)の売り買いでおよそ2,500万ドル(約31億円) の利益を、2015年には別のニュース通信社から盗み取ったプレスリリースの情報に基づいてさらに利益を得ていました。CFDとは、株式価格の動向に対して高いレバレッジを賭けることのできる金融派生商品です。 Jaspen社とSupranonok社はSECの疑惑について認めることも否定することもせず、米国証券取引法および関連する詐欺防止条項の違反の申し立てにより、不法に得た利益として3,000万ドル (約37億円) の返還に同意しました」。

不正行為の目的が個人や企業の財務に関する情報の窃取、または誰も知る機会のない情報に基づく取引でマーケットを操作するかに関係なく、犯罪行為は、動機、手段、機会の上に成り立っています。

次に登場するのは何でしょうか?

この記事は意識を高めることを意図して執筆しており、怖がらせることが目的ではありません。これらの事例、または同様の事例についての分析内容は、当社のお客様から提供いただいたサービス購入者へのサービス販売がわかっているボットネットに接続できるマルウェアのサンプルの分析結果に基づいています。

このタイプのマルウェアに感染した場合、感染したエンドポイントの特定、そのユーザーの役割と権限、被害者を背後から操っている人物の有無、および利用された内部データについて把握するためのさらなる調査が必要になります。

予防方法

- エンドポイントのマルウェア検出データベースを常に最新状態にしてください。

- OSのパッチは迅速に適用してください。また、サードパーティー製のすべてのソフトウェア、特にAdobe Flashについて常に最新状態にしてください。

- これらマルウェアの能力についての知識を仕入れてください。

執筆にご協力いただいた方々

この調査に参加いただいた多くの人に感謝いたします。また調査にあたって、Malware Operationsチーム、Malware Sample Databaseチーム、Foundstone Incident Responseチームのメンバー、およびこの調査にあたり特別にご協力いただいた共著者であるシェーン・シュック博士に感謝いたします。

シュック博士はフォーチュン100のグローバル企業の間で、インシデントの分析と対応に関する経験が豊富なリーダー的存在として有名です 博士は、過去20年以上にわたり多くの情報セキュリティ侵害の重大事件で、フォレンジック調査員、およびコンピュータシステムや通信システムのアナリストを率いてきました。 シュック博士は金融サービス業界を始め多くの業界において標準的な開発を含む経験を土台に、インテルセキュリティのお客様にビジネス内容に照らした技術リスクのコンサルティングを行っています。

※本ページの内容は McAfee Blog の抄訳です。

原文: A Dummies Guide to ‘Insider Trading’ via Botnet, Part 2

著者: Raj Samani(VP, CTO for EMEA)

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)