2016 年の米国大統領選挙期間中に大々的に報道された選挙運動と政党の違反は、その後の数年間、米国の政策立案者の間で選挙のセキュリティを重大な問題として提起しました。これらの懸念は、2020 年の米国大統領選挙に至るまで、および選挙中にピークに達し、連邦、州、および地方レベルのサイバーセキュリティ インフラストラクチャおよびセキュリティ機関 (CISA) およびその他の政府機関による取り組みは、国および州の選挙をより効果的に確保するために重要な進歩を遂げました。

ジョー・バイデン大統領の選挙と、その後のこの 2020 年の結果に対する異議申し立てにより、国内メディアと政策立案者の関心が、選挙システムに対する外国の攻撃から、選挙結果に関する国内の党派による偽情報と、選挙当局とその最前線の従業員に対する物理的な脅威に変わったのは当然のことです。

実際のところ、米国の選挙はこれまで以上に安全になっていますが、Trellixでは、郡レベルの選挙職員が物理的な領域で脅威や脅迫の標的になっているにもかかわらず、さらにデジタル領域でもこれらの職員を標的にする取り組みがあることを確認しました。

Trellix の脅威センサーのグローバル ネットワークと Trellix Advanced Research Center は、この 1 年間、重要な激戦州であるアリゾナ州とペンシルベニア州で、これらの州の予備選挙に合わせて郡の選挙職員を標的とした悪意のある電子メール活動が急増していることを確認しました。この活動の性質を調査する中で、Trellix は、おなじみのパスワード盗難フィッシング スキームと、不在者投票の管理プロセスを食い物にしようとする新しいフィッシング スキームを特定しました。

Trellix 2022 選挙セキュリティ ブログ シリーズの第 1 回目は、地方選挙インフラを管理する郡の職員を標的としたこれらの悪意のある電子メールに焦点を当てています。Trellix は、郡レベルでの最初の調査に焦点を当てました。これらの選挙当局は、サイバーセキュリティ体制に関してはそれほど洗練されているとは言えませんが、有権者との実際の選挙関与において最も重要です。私たちの調査結果は、デジタル領域でのフィッシングやその他のサイバー脅威について最前線の選挙関係者を教育するための継続的な取り組みが、2022 年以降に物理的な領域で彼らを保護するために必要なセキュリティ対策と同じくらい重要になる可能性があることを示唆しています。

第一の波

州の予備選挙に至るまでの数か月間は、有権者を登録し、ロジスティクスとプロセスについて通知し、実際の予備選挙を実行するために迅速に作業するため、選挙管理者の間で激しい活動が繰り広げられることで知られています。

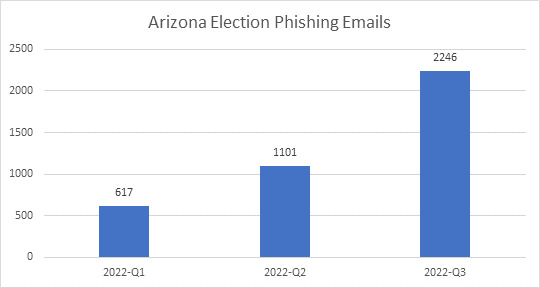

アリゾナ州では、グランドキャニオン州の 8月2日の予備選挙の頃にピークに達した、悪意のある電子メール検出の急増を Trellix が観測しました。2022 年第 1 四半期の 617 件から第 2 四半期には 1,101 件に 78% 増加しました。第 3 四半期までに、再び 104% 増加して 2,246 になりました。

図 1: 2022 年第 1 四半期から第 3 四半期までに検出されたアリゾナ州郡の選挙職員を標的とした悪意のある電子メール

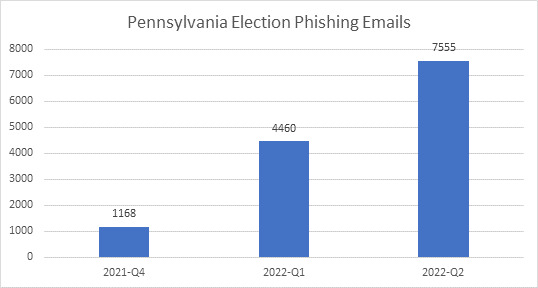

Trellix Advanced Research Center は、5 月 17 日の予備選挙に向けて激戦州であるペンシルバニア州の郡選挙職員を標的とした悪意のある電子メールが同様に急増したことを検出しました。その後、第 2 四半期の終わりまでに、さらに 69% 増加して 7,555 になりました。

図 2: 2021 年第 4 四半期から 2022 年第 3 四半期にかけて検出されたペンシルベニア州郡の選挙職員を標的とした悪意のある電子メール

「一次的な急増」は、選挙の安全という国家的な問題が、州と地方の組織とインフラが取り組まなければならない州と地方の問題であることを思い出させてくれます。さらに、州と地方自治体は、同等のサイバーセキュリティ基盤で運営されていません。一部の人は他の人よりも攻撃を受けやすく、多くの人は連邦政府の支援を必要とし続けて、これらの攻撃やその他の攻撃に耐えられるようにするだけでなく、地元の選挙職員にサイバー衛生について教育し、攻撃のポイントで彼らを阻止できるようにする必要があります。

フィッシング #1: パスワードの盗難

2016 年 3 月、ヒラリー クリントンの 2016 年米国大統領選挙運動の議長を務めたジョン ポデスタは、スピア フィッシング メール攻撃の犠牲になり、彼の Gmail アカウントが侵害され、20,000 ページを超えるメールがウィキリークスに漏洩して政治的に損害を与えました。Trellix は、2022 年に激戦州の郡全体で検出された悪意のある電子メールを監視し、ポデスタ氏で使用されたようなフィッシング戦術を特定しました。

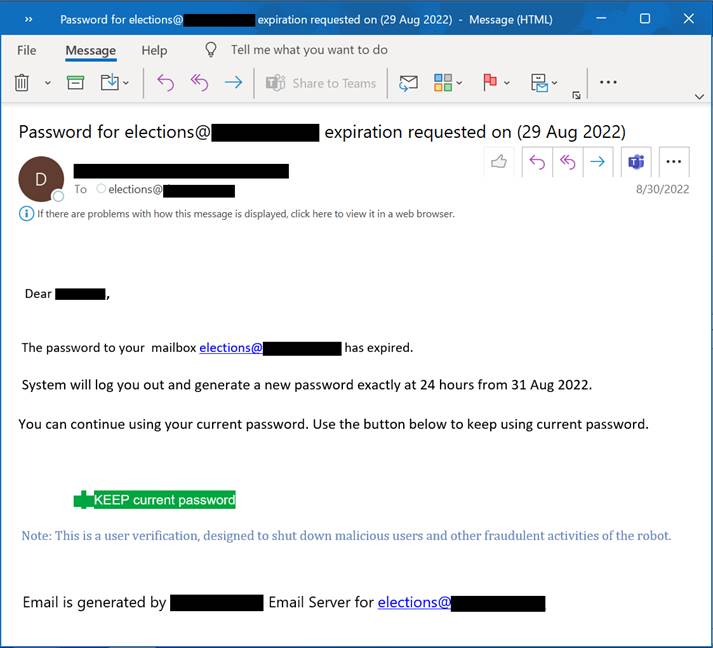

不正なパスワード期限切れアラートを使用して、選挙職員を偽の管理 Web ページに誘導し、そこで現在のユーザー名とパスワードのログイン資格情報の入力を求めます。

攻撃者のフィッシング メールは、パスワードの有効期限が近づいていることをユーザーに通知します。その時点で、ユーザーは仕事に必要なタスクを完了するために必要なネットワーク アクセスを失います。

選挙担当者は、組織の IT 管理者が、ロックアウトされて仕事ができなくなる前に、パスワードを変更するよう緊急に呼びかけていることを恐れています。彼女が電子メールのリンクをクリックすると、ランディング ページが表示され、現在のユーザー名とパスワード、および新しいパスワード (選択した場合) を送信すれば、パスワードを保持または変更できることが通知されます。

図 3: パスワード管理者をおびき寄せる郡選挙職員を標的としたフィッシング メールの例

この時点で、攻撃者はユーザーのログイン資格情報を所有しており、それらを使用して、選挙管理者のネットワークを介してアクセスできるあらゆる組織資産にアクセスできます。

攻撃者は、選挙プロセス ドキュメント、有権者記録、同僚の連絡先リスト、管理ツール、およびその他のさまざまなドキュメントやフォームにアクセスできます。攻撃者は、有権者に誤った選挙プロセス情報を送信して、投票を無効にするよう誘導したり、投票日までに混乱を引き起こしたりして、プロセスに対する信頼を損なう可能性があります。

攻撃者は、組織の連絡先リストを介して他の役人を特定し、それらを使用して、より重要な選挙および投票集計プロセスへのより高いレベルのアクセス権を持つ可能性のある個人を標的にする可能性があります。

最後に、攻撃者は盗んだ認証情報をアンダーグラウンド フォーラムで、国民国家の関係者や、選挙の数日前に重要なシステムをロックできるランサムウェア オペレーターなどの悪意のある団体に販売する可能性があります。

攻撃者がこのログイン資格情報のフィッシング スキームを使用しているのは、サイバー犯罪のあらゆる分野で成功を収めていることが証明されているためです。どの組織のユーザーも、IT 管理者からの電子メールを信頼する可能性が高く、フィッシング攻撃の潜在的な標的であると疑うよりも、自分の仕事用資産へのアクセスを失うことを心配する可能性が高くなります。

このような攻撃は、ジョン・ポデスタが 2016 年に行ったように、少なくとも 2 人の選挙担当者が不注意に行動する可能性があることを期待して、多数のターゲット ユーザーの電子メール アカウント間で簡単に自動化することができます。

フィッシング #2: 信頼されたスレッド、汚染されたリンク

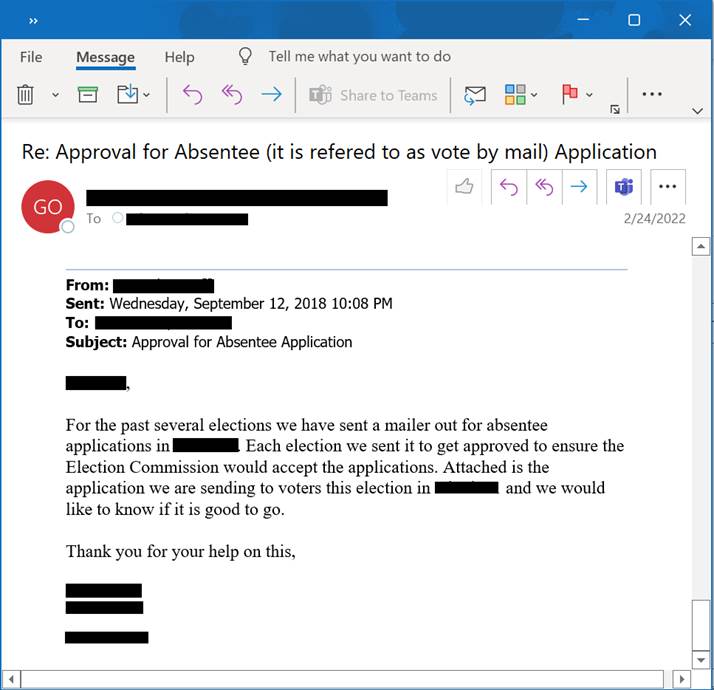

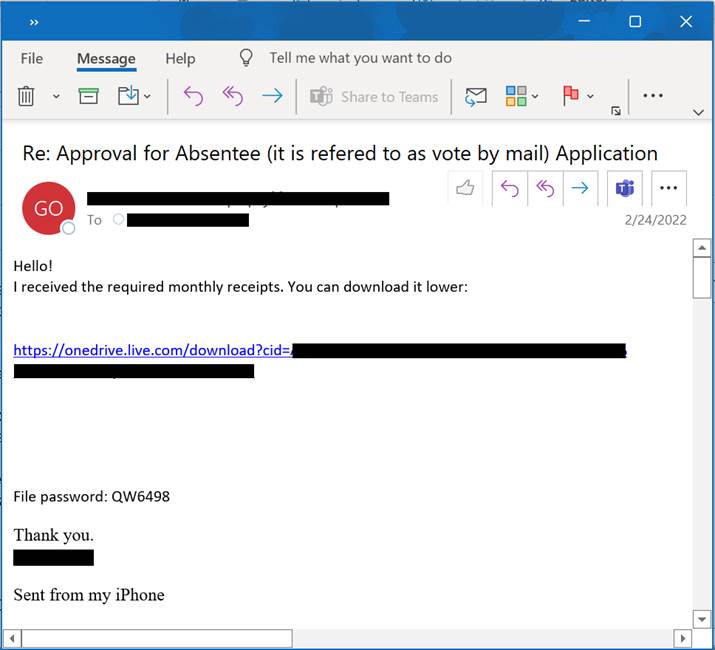

Trellix は、郡の選挙担当者と、不在者投票用紙の配布と収集を行う政府の請負業者との間の通信を食い物にする 2 つ目の注目すべきフィッシング スキームを確認しました。

攻撃者は、選挙担当者と請負業者の間で 2018 年にさかのぼる侵害された電子メール スレッドまたは偽造された電子メール スレッドのいずれかを利用します。電子メール スレッドはおそらくよく知られている通信であるため、選挙担当者は送信者とのやり取りを信頼する可能性が高くなります。

図 4: 信頼できる電子メール スレッドを介して郡選挙職員を標的とするフィッシング メール スレッドの例

QBot、Hancitor、Emotet などの多くの脅威アクターは、特定の被害者をより効果的に標的にすることを可能にする電子メール スレッドを盗んで使用することが知られています。これらのアクターは、このような信頼できる電子メール通信を使用して、悪意のあるドキュメント (.zip、.pdf、.docx など) や、このサンプルで使用されているような悪意のあるダウンロード リンクを配信することに成功しています。

選挙管理者は、選挙プロセスで信頼できるパートナーを装う誰かにできるだけ役立つように返信します。攻撃者は Microsoft OneDrive リンクを送信し、そこから選挙担当者が記入済みの不在者投票用紙をダウンロードできます。

図 5: 郡の選挙職員を狙ったフィッシング メールの例

残念ながら、このダウンロードは、選挙職員のシステムに感染し、おそらく彼の組織のネットワークを介して他のシステムにアクセスできるマルウェアで汚染されています。

この 2 番目のスキームは、攻撃者が侵害を通じて本物の信頼できる電子メール スレッドを取得するか、選挙職員の電子メール アドレスと請負業者の連絡先の電子メール アドレスに関する攻撃者の知識に基づいて電子メール スレッドを偽造する必要があるという点で、最初のスキームよりも複雑です。

Trellix は、2018 年にさかのぼるスレッドが違反によるものなのか、それとも巧妙な偽造によるものなのかを確認できません。また、この対応が自動か手動かを確認することもできません。Trellix は、悪意のある Microsoft マルウェアのダウンロードを検出することで、このフィッシング メールがブロックされたことを確認できます。

最終的に、このフィッシング スキームは、有権者の登録に苦労している信頼できる請負業者を支援するという、選挙担当者の専門的かつ道徳的なコミットメントに基づいています。これは、おそらく確立された提出プロセスの外に出て、攻撃者の有毒なリンクをクリックして有権者アプリケーションにアクセスしようとする選挙当局の意思に依存しています。

Trellix は、どの州または郡でも選挙システムが侵害されたという証拠を持っていません。帰属を特定することはできませんが、2022 年の選挙に関連するサイバー活動の調査は進行中であり、可能な場合はより多くの情報を提供します。

組織が自らを守る方法

組織は、このようなフィッシング攻撃から身を守るために、電子メール セキュリティ ソリューションをいくつでも実装できます。また、電子メール クライアントや Web ブラウザーが提供するアンチ フィッシング機能を利用することもできます。

連邦政府は、サイバー攻撃に対する情報技術 (IT) システムの強化に取り組んでいる州および郡の選挙管理者に、ツール、サービス、資金、および情報リソースを提供しています。これらの取り組みには、フィッシング キャンペーンやその他のソーシャル エンジニアリングスキームの犠牲にならないように選挙管理者が従業員を教育する方法に関する具体的なガイダンスを提供する CISA からの情報リソースも含まれます。

これらの連邦政府の取り組みは、州および地方自治体がサイバーセキュリティ体制を改善するのに非常に役立ちましたが、トレリックスは、攻撃者が従業員を標的にするために使用する可能性のあるスキームの種類について全国の選挙当局に警告するための教育的な例として、これらのフィッシングメールを開示することには価値があると考えています。 .

つい最近の 10 月 5 日、CISA と FBI は共同声明で、米国の選挙プロセスに関係する個人を標的としたフィッシング メールについて警告しました。

- 「見慣れないメール アドレスや電話番号からの、選挙プロセスについて疑わしい主張をするメールや電話、または選挙関連の事件や結果に関する一貫性のない情報を広めているように見えるソーシャル メディアの投稿には注意してください。

- 未承諾の電子メール送信者と通信したり、見知らぬ個人からの添付ファイルを開いたり、要求者の身元を確認せずに電子メールで個人情報を提供したりしないでください。あなたの個人情報を要求する電子メールの多くは、正当なもののように見えることが多いことに注意してください。」

不審な電子メールを認識する必要性について従業員を教育することをやめるべきではありません。特に、攻撃者がフィッシングやソーシャル エンジニアリングの技術を革新し、改善しているため、サイバー衛生に関する教育は継続的で終わりのないプロセスです。

これらのフィッシングメールの脅威に対処するためのサイバー衛生のヒントを次に示します。

- パスワードの変更など、行動を促す緊急のメールには注意してください。 パスワード フィッシング スキームから身を守るために、ユーザーは緊急の行動を促すフレーズ、特に、すぐにクリックして Web サイトにアクセスし、パスワードを共有する必要があるという前例のない警告に注意する必要があります。攻撃者は、ユーザーのアクションを促すために、切迫感を偽装しています。IT 管理者は通常、パスワードの期限が近づいていることを警告するために複数の警告メッセージを送信するため、ユーザーはこれを疑わしいと認識する必要があります。

- 差出人のメールアドレスを確認してください。ユーザーは、電子メールの送信元の電子メール ドメインを確認できます。電子メール ドメインがユーザーの組織のものではない場合、それは信頼されるべきではないことを示しているはずです。この電子メール ドメイン チェックは、2 番目のフィッシング スキームに関連しており、従業員は、電子メール ドメインがサードパーティの契約者とは異なることを認識できる必要があります。

- ファイルのダウンロード リンクや、疑わしいソースからの Web リンクには注意してください。選挙担当者は、記入済みの申請書を電子メールで送信したり、管理者が確立した Web サイトからアップロードしたりできるため、実際には必要のない謎のダウンロードや Web サイトのリンクを送信する人にも注意する必要があります。ダウンロード リンクを使用したり、ランダムな Web ページに移動したりするために、従業員が確立されたプロセスから抜け出すように提案する試みは、疑問視する必要があります。

- 疑問がある場合は、IT またはサイバーセキュリティ チームにお問い合わせください。選挙担当者は、受け取った不審な電子メールを IT 部門とサイバーセキュリティ チームに転送する必要があります。そこから専門家に問題を整理してもらいましょう。

選挙のセキュリティ + 選挙の偽情報

Trellix は、選挙を管理する組織内でより強力なサイバーセキュリティ慣行の採用を促進するために、発見して学んだことを引き続き共有します。

2016 年以降、目覚ましい進歩が見られましたが、トレリックスは、米国の選挙当局は選挙のサイバーセキュリティの人的側面だけでなく、選挙の偽情報や選挙関係者の物理的なセキュリティにも注目すべきだと考えています。2022 年の中間選挙前後の明らかなサイバー インシデントは、選挙結果の陰謀説をさらに助長するために使用される可能性があります。

最終的には、より強力なサイバーセキュリティ ソリューションとサイバー衛生慣行は、それ自体が偽情報に対する強力な防波堤となり、偽情報が民主主義に対する市民の信頼に及ぼす影響を悪化させます。

このシリーズの次のブログでは、2020 年以降、従来のメディアやソーシャル メディアで広まっている選挙セキュリティに関する偽情報の神話に挑戦します。

本記事およびここに含まれる情報は、啓蒙目的およびTrellixの顧客の利便性のみを目的としてコンピュータ セキュリティの研究について説明しています。Trellixは、脆弱性合理的開示ポリシーに基づいて調査を実施しています。記載されている活動の一部または全部を再現する試みについては、ユーザーの責任において行われるものとし、Trellixおよびその関連会社はいかなる責任も負わないものとします。

※本ページの内容は2022年10月12日(US時間)更新の以下のTrellix Storiesの内容です。

原文:2022 Election Phishing Attacks Target Election Workers

著者:Patrick Flynn, Fred House, Rohan Shah