「セキュリティに対する重要性は理解したけれど、用語が難しくて」という声を聞くことがよくあります。そんな方に、セキュリティの頻出用語を解説します。今回は、「CVE」についてです。

セキュリティインシデントが発生して、脆弱性情報のWebサイトで必ず目にするのが「CVE」という単語です。CVEとは、Common Vulnerabilities and Exposures(共通脆弱性識別子)の略称です。

CVEは、ソフトウェアの脆弱性を対象として、米国政府の支援を受けた非営利団体のMITRE社が提供している脆弱性情報データベースです。CVEでは脆弱性にユニークな識別番号 「CVE-ID」(CVE-登録時の西暦-通し番号の形式)です。MITREでは、CVE-IDをCVE識別番号管理サイト(http://cve.mitre.org(英語)) で公開しています。インテル セキュリティをはじめとしてさまざまな企業や団体が共通して利用できる識別番号としてCVEを利用しています。

では、CVEが具体的な例を使って、どのように構成されているかを見ていきましょう。

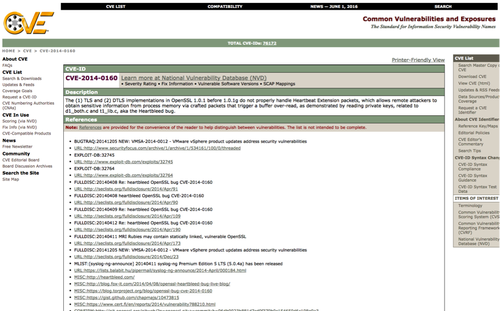

2014年に大きな話題となったOpenSSLオープンソースの暗号ソフトウェアライブラリ上で発見された脆弱性「Heartbleed」は、2014年4月7日にCVE-2014-0160として発表されました。つまり、CVE-ID の構成から、2014年に0160番として登録されたことがわかります。

CVE-2014-0160

(https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2014-0160(英語)) ページにアクセスすると、「脆弱性の概要 (Description)」「参考URL (References)」「ステータス (Status)」の項目に分かれて記載されていることが分かります。

各項目の概要は次のようになります。

|

項目名 |

説明 |

例:Heartbleedの場合 |

|

CVE-ID |

脆弱性のID |

CVE-2014-0160 |

|

Description |

概要 |

The (1) TLS and (2) DTLS implementations in OpenSSL 1.0.1 before 1.0.1g do not properly handle Heartbeat Extension packets, which allows remote attackers to obtain sensitive information from process memory via crafted packets that trigger a buffer over-read, as demonstrated by reading private keys, related to d1_both.c and t1_lib.c, aka the Heartbleed bug. |

|

References |

参考 |

BUGTRAQ:20141205 NEW: VMSA-2014-0012 – VMware vSphere product updates address security vulnerabilitiesなど |

|

Date Entry Created |

CVE-IDが付与された日時 |

20131203 |

|

Phase(Legacy) |

現在未使用 |

Assigned (20140909) |

|

Assigned(Legacy) |

現在未使用 |

− |

|

Votes(Legacy) |

現在未使用 |

− |

|

Comments(Legacy) |

現在未使用 |

− |

|

Proposed(Legacy) |

現在未使用 |

− |

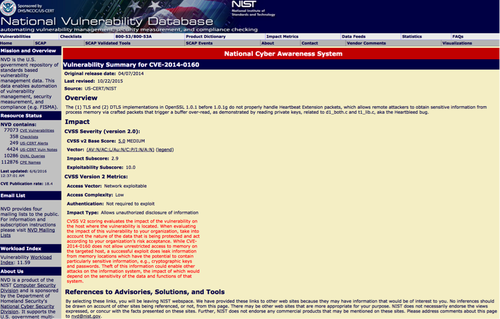

さらに、詳しい情報を確認するには、CVE-IDの右隣にある「Learn more at National Vulnerability Database (NVD)」のリンクをクリックして、NVD(National Vulnerability Database)のWebサイトに移動します。NVDは、アメリカ国立標準技術研究所(NIST)が管理している脆弱性情報のデータベースです。

ここで重要になるのが、この脆弱性に対するインパクト(Imp act)です。このインパクトの計算方法は、CVSS(Common Vulnerability Scoring System:共通脆弱性評価システム)という評価手法を使っています。CVSSについては、IPAの共通脆弱性評価システムCVSS概説を参照してください。

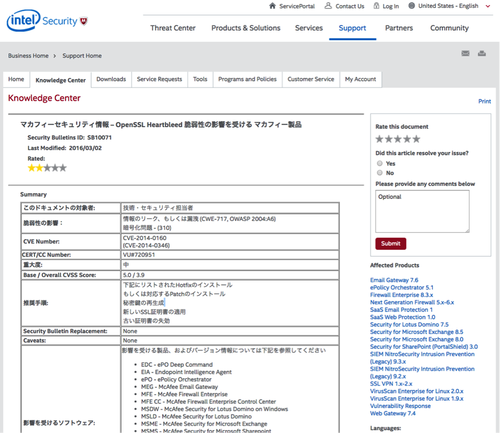

このCVE-IDに関連した対応策については、おのおののサイトで確認します。インテル セキュリティでは、「マカフィーセキュリティ情報 – OpenSSL Heartbleed 脆弱性の影響を受ける マカフィー製品」として、以下のページで対策を公開しています。

https://kc.mcafee.com/corporate/index?page=content&id=SB10071&viewlocale=ja_JP

このように、CVE-ID がユニークな番号として、登録されることにより、概要、インパクト、影響するソフトウェア、対応策を紐付けて確認することができることが分かります。

興味のある方は、気になった脆弱性があれば、CVE-IDを見つけて、各サイトを閲覧することはいかがでしょうか?

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)