目次

エグゼクティブサマリー

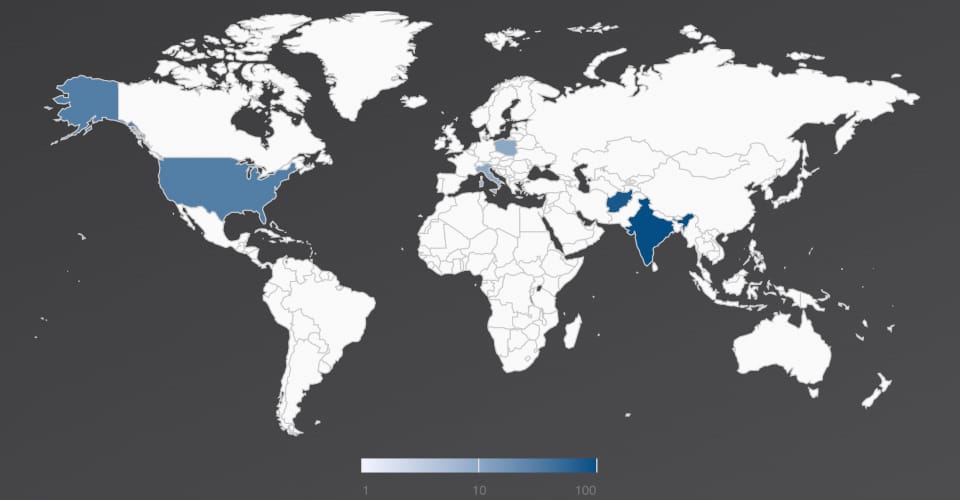

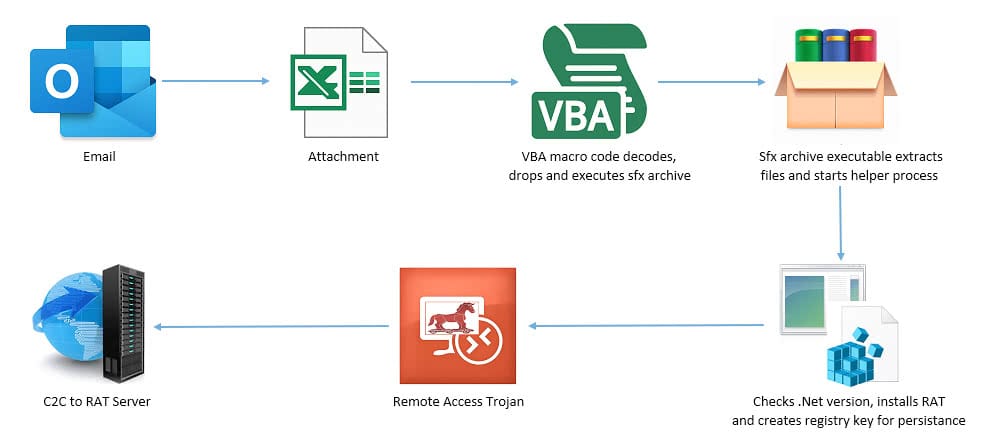

Trellix メールセキュリティ リサーチチームは、2021 年以降、アフガニスタン、インド、イタリア、ポーランド、米国の政府機関を標的とした悪意のあるキャンペーンを発見しています。この攻撃は、地政学的テーマのスピアフィッシングメールから始まります。スピアフィッシングメールは、インドとアフガニスタンの関係をテーマにしていました。攻撃者は政治をおとりとして利用し、ユーザーをだまして悪意のあるリンクをクリックさせました。このフィッシング攻撃に使用された電子メールには、添付ファイルまたは Excel シートを配信する攻撃に使用するURL が含まれています。Excel シートを開くと、Excel は埋め込まれた悪意のあるマクロを実行し、リモートアクセス型トロイの木馬 (AysncRAT および LimeRAT) をインストールし、持続性を維持します。リモートアクセス型トロイの木馬が被害者のマシンにインストールされると、被害者のデータを盗み出すために使用されるコマンドアンドコントロール サーバーとの通信を確立します。リモートアクセス型トロイの木馬は、スクリーンショットの撮影、キーストロークのキャプチャ、資格情報/機密情報の記録、および感染したシステムをボットネットに追加することができます。また、ネットワーク検出を実行し、影響を受ける組織内の他のシステムに横方向に移動することもできます。この攻撃で使用された電子メールは、南アジア地域から発信されたものであり、南アジアの攻撃者の関与を示唆しています。Trellix Email Security には、この悪意のあるキャンペーンを検出範囲としています。

図 1. 対象国

図 1. 対象国

脅威の状況

Trellix Email Security 製品は、攻撃チェーン全体を追跡し、最終的なペイロードを分析できます。このシナリオでは、電子メール -> URL -> ZIP -> XLS -> マクロのチェーンと続きます。ついに、当社の脅威データベースは、復号化を実行し、実行可能オブジェクトを作成し、プロセス インジェクションを実行し、その他の悪意のある手法を利用する悪意のあるマクロを検出することができました。Trellix Email Security は、FE_APT_Dropper_Macro_DoubleHide_1 という名前の悪意のある Excel シートを検出しました。

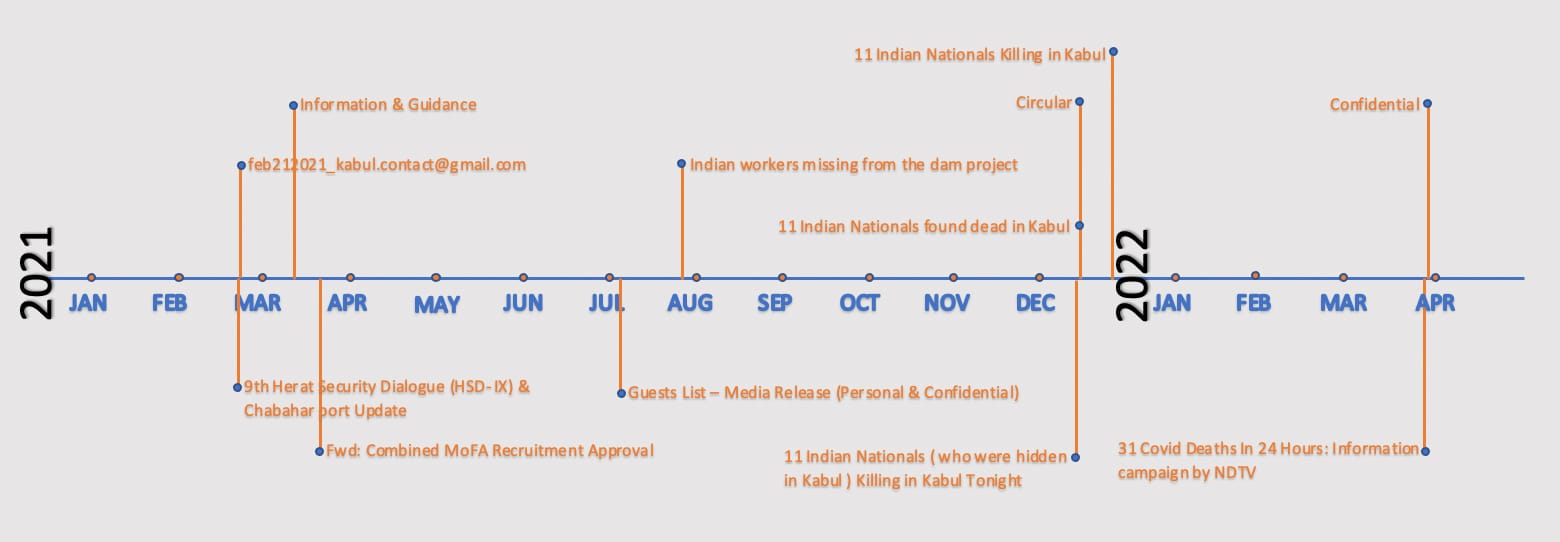

図 2. 攻撃のタイムライン

図 2. 攻撃のタイムライン

攻撃のタイムライン

図 2 に示すように、この攻撃は 1 年以上活動していました。攻撃者は短い間隔で電子メールを送信し、その後再び隠れました。これに続いて、同様の波が続きました。攻撃の最初の波は 2021 年 3 月から 4 月の間に発見され、続いて 2021 年 7 月に別の攻撃が、2021 年 12 月に再び、そして最近では 2022 年 3 月末に発生しました。

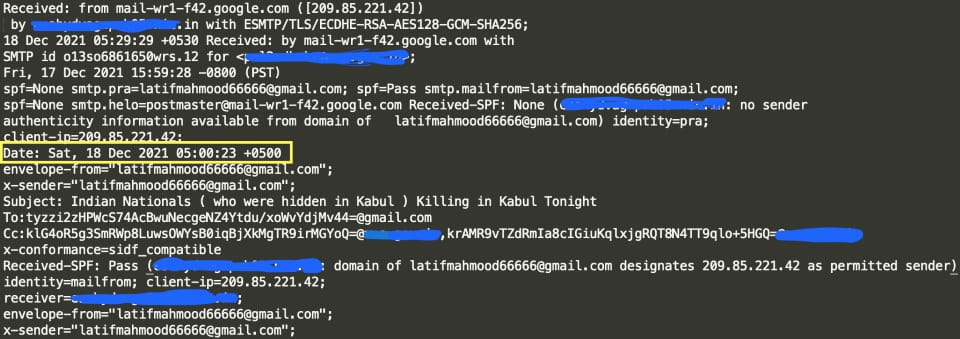

メールの詳細

攻撃者は、無料のメール サービス Gmail を使用して、スピア フィッシング メールを送信しました。メール ヘッダーの分析に基づいて、メールが Google サーバーから発信され、南アジア地域から送信されたことが明らかになりました。電子メール送信者のタイム ゾーン(+0500 UTC)は、南アジアの脅威アクターの関与をさらに示唆しています。

図 3. 電子メールのヘッダー

図 3. 電子メールのヘッダー

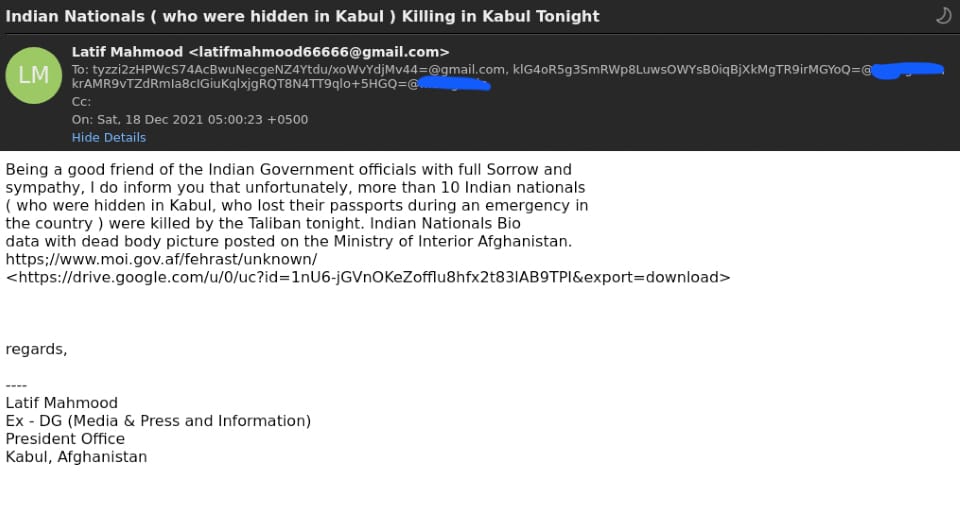

スピアフィッシングメールは、インドに関連する地政学的ニュースをテーマにしていました。たとえば、 「(カブールに潜伏していた) インド国民が今夜カブールで殺害されている」や「ダム プロジェクトから行方不明になっているインド人労働者」などです。最近では、この電子メールは「24 時間で 31 人の Covid 死亡者: NDTV による情報キャンペーン」という件名のCOVIDテーマを使用していました。電子メールには、悪意のある ZIP ファイルを提供する Google ドライブのリンクが含まれていました。場合によっては、悪意のある ZIP が電子メールの添付ファイルとして送信されました。ZIP には、RAT (リモートアクセス型トロイの木馬) をドロップするために使用される Office ドキュメントが含まれています。

図 4. メールのサンプル

図 4. メールのサンプル

図 5. 攻撃チェーン

図 5. 攻撃チェーン

技術的な詳細

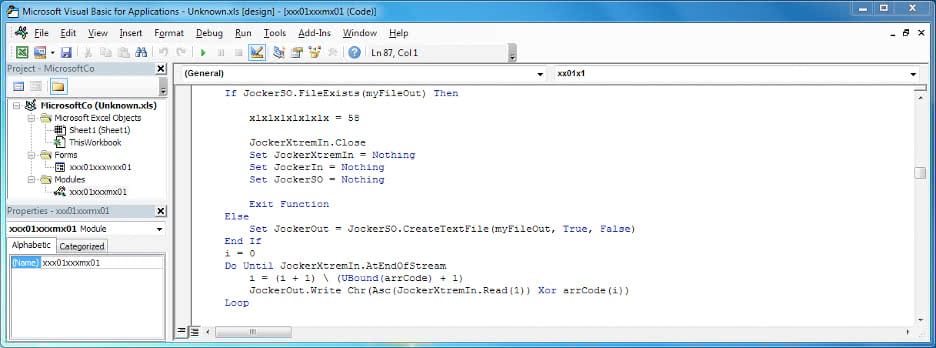

ドキュメント ファイル (DOC/XLS) はドロッパーとして機能し、「msword.exe」という名前のファイルをドロップして実行します。Excel シートには、ドキュメント ファイルを開いたときに有効になる VBA マクロが含まれています。悪意のある実行可能コードは、ドキュメント ファイル自体 (フォーム テキスト フィールド内) に base64 エンコード形式で格納されます。VBA マクロは、base64 コンテンツを読み取ってデコードし、ハードコードされた XOR キーを使用してデコードされたコンテンツを復号化します。複数レベルの base64 デコードと XOR 復号化を使用して、悪意のある実行可能ファイルを難読化します。

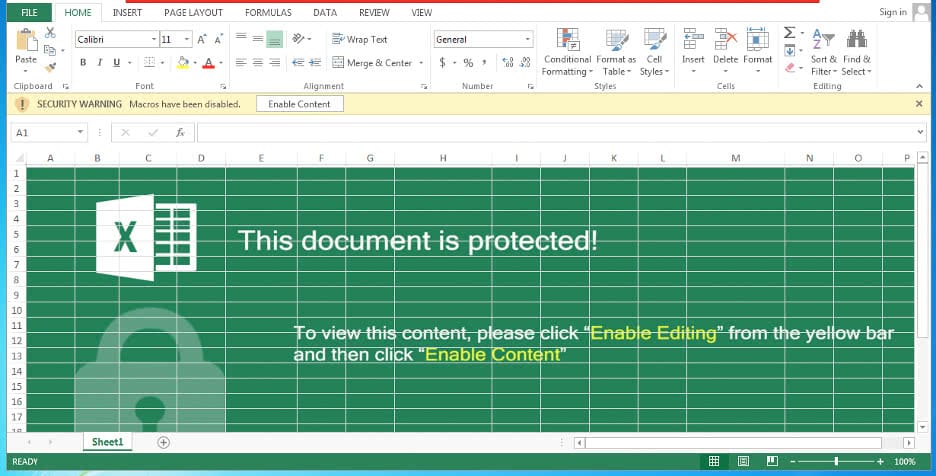

図 6. マクロを含む XLS

図 6. マクロを含む XLS

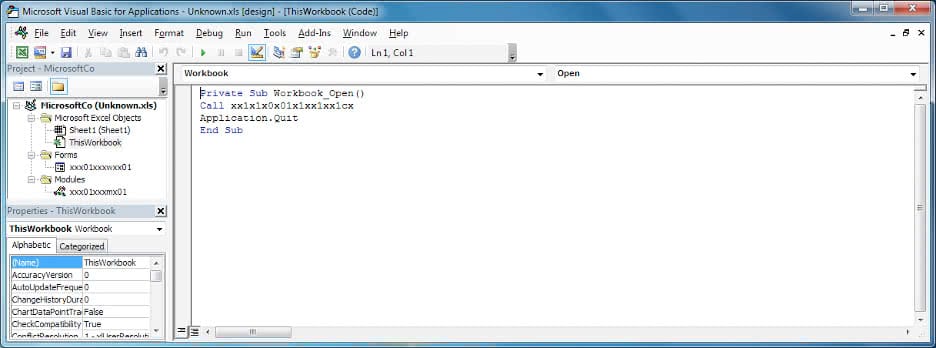

図 7. マクロ コード: ワークブックを開く

図 7. マクロ コード: ワークブックを開く

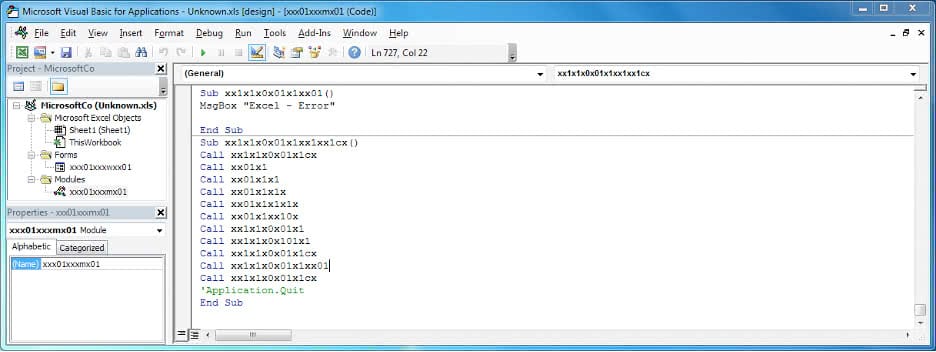

図 8. マクロ コード: Workbook Open イベント内で呼び出されるメイン関数

図 8. マクロ コード: Workbook Open イベント内で呼び出されるメイン関数

XOR キー :

“MxjnbvbX%$#@c%%!@#$C%^&*(K(*&K0^%$W$@!&@#$C%EGGGxcel^MicrosoLKHGFD^%$W@2017!& ^%$#lx^&%$0”

図 9. マクロ コード: XOR 関数

図 9. マクロ コード: XOR 関数

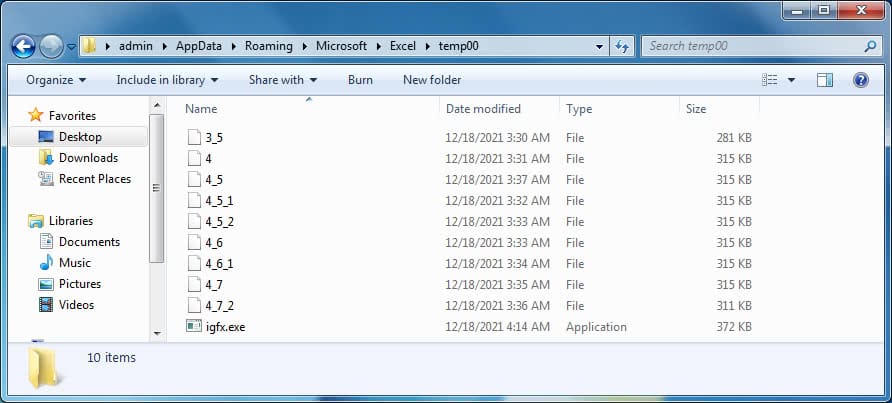

「msword.exe」は SFX アーカイブの実行可能ファイルであり、図 10 に示すように複数の悪意のある実行可能ファイルが含まれています。

図 10. msword.exe の内容

図 10. msword.exe の内容

| ファイル名 | ファイル情報 |

|---|---|

| 3_5 | LimeRAT [Runtime: .Net Framework 2.0] |

| 4 | AsyncRAT [Runtime: .Net Framework 4] |

| 4_5 | AsyncRAT [Runtime: .Net Framework 4.5] |

| 4_5_1 | AsyncRAT [Runtime: .Net Framework 4.5.1] |

| 4_5_2 | AsyncRAT [Runtime: .Net Framework 4.5.2] |

| 4_6 | AsyncRAT [Runtime: .Net Framework 4.6] |

| 4_6_1 | AsyncRAT [Runtime: .Net Framework 4.6.1] |

| 4_7 | AsyncRAT [Runtime: .Net Framework 4.7 |

| 4_7_2 | AsyncRAT [Runtime: .Net Framework 4.7.2] |

| igfx.exe | Delphi コンパイル ファイルは、利用可能な .Net バージョンに従って RAT ファイルをインストールします。 |

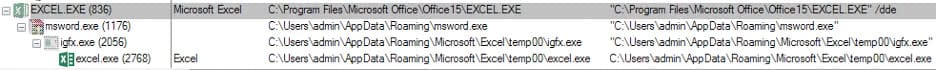

「msword.exe」を実行すると、上の表に示す RAT ファイルがドロップされます。これらの RAT 実行可能ファイルは、「Crypto Obfuscator For .Net」を使用して難読化されています。「msword.exe」は、次のアクションを実行するプロセス「igfx.exe」を開始します。

- レジストリ内の .NET バージョンを確認します。インストールされているバージョンに基づいて、互換性のある RAT ファイルの名前を「excel.exe」に変更します。

- レジストリ キーをチェックして、次に示す順序で .NET バージョンを特定します。見つかった場合は、.NET バージョンに対応するランタイム ファイル (AsyncRAT) のバージョンが選択されます。レジストリ キーが見つからない場合は、ファイル「3_5」(LimeRAT) が使用されます。

- HKLM\SOFTWARE\Microsoft\NET Framework Setup\NDP\v4

- HKLM\SOFTWARE\Microsoft\NET Framework Setup\NDP\v4.5

- HKLM\SOFTWARE\Microsoft\NET Framework Setup\NDP\v4.5.1

- HKLM\SOFTWARE\Microsoft\NET Framework Setup\NDP\v4.5.2

- HKLM\SOFTWARE\Microsoft\NET Framework Setup\NDP\v4.6

- HKLM\SOFTWARE\Microsoft\NET Framework Setup\NDP\v4.6.1

- HKLM\SOFTWARE\Microsoft\NET Framework Setup\NDP\v4.7

- HKLM\SOFTWARE\Microsoft\NET Framework Setup\NDP\v4.7.2

- 「excel.exe」のファイル属性を非表示および読み取り専用に設定します。

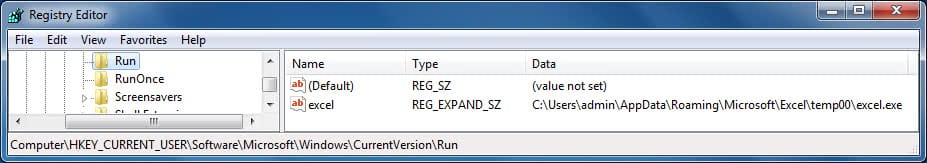

- 永続化のために「実行」レジストリ エントリを追加します。

- 未使用の RAT 実行可能ファイルを削除します。

- 「excel.exe」プロセスを開始します。

図 11. プロセス チェーン

図 11. プロセス チェーン

図 12. レジストリ エントリの実行

図 12. レジストリ エントリの実行

AsyncRATとLimeRATの両方のソース コードが公開されています。

非同期rat 設定の構成

- Ports = “6606”

- Hosts = “107.173.143.111”

- Version = “2.5.7b”

- Install = “false”

- InstallFolder = “AppData”

- InstallFile = “msexcl.exe”

- Key = “MZ-RX

- MTX = “%MTX%”;

- Certificate = “%Certificate%”

- Serversignature = “%Serversignature%”

- X509Certificate2 ServerCertificate;

- Anti = “false”;

- Aes256 aes256 = new Aes256(Key);

- Pastebin = “null”;

- BDOS = “false”;

- Delay = “24”;

- Group = “Debug”;

非同期ratコマンド

- サーバーコマンド

| ポン | クライアントから間隔を取得 |

| プラグイン | プラグインファイルの実行/読み込み |

| セーブプラグイン | プラグインファイルを保存して実行 |

- クライアント コマンド:

| クライアント情報 | システム情報をサーバーに送信 |

| ピング | ping サーバー |

| 送信プラグイン | サーバーからプラグインを取得 |

Rime ratの設定構成

- Pastebin = “https://pastebin.com/raw/DDTVwwbu”

- HOST = “107.173.143.111”

- PORT = “8989”

- EncryptionKey = “MZRX”

- ENDOF = “|’N’|”

- SPL = “|’L’|”

- EXE = “CLIENT.exe”

- USB = “false”

- PIN = “false”

- ANTI = “false”

- DROP = “false”

- PATH1 = “Temp”

- PATH2 = “\Lime\”

- fullpath = Environ(PATH1) & PATH2 & EXE

- BTC_ADDR = “THIS IS YOUR BTC 1234567890” ‘Bitcoin address

- DWN_CHK = “true”

- DWN_LINK = “”

- Delay = “3”

Rime rat コマンド

- サーバーコマンド

| IPSend | タイマーを実行 |

| IP | タイマーを停止 |

| ICAP | キャプチャ画面のサムネイル |

| CPL | プラグインがインストールされているかどうかを確認 |

| IPL | プラグインを保存してからロードする(サーバー送信プラグイン) |

| ILM | プラグインを保存せずに読み込む (サーバー送信プラグイン) |

- クライアント コマンド

| INFO | システム情報を送信 |

| IP | サーバーへのping |

| IPStart | タイマー開始 |

| #CAP | サムネイルの送信 |

| GPL | サーバーからプラグインを取得 |

| MSG | メッセージを送信 |

これらの RAT は、既存またはユーザー定義のプラグインを使用して機能を拡張できます。分析の時点で、AsyncRAT と LimeRAT の両方が C2 サーバー「107.173.143.111」から応答を取得していませんでした。

検出とインジケータ

FE_APT_Dropper_Macro_DoubleHide_1

MITRE ATT&CK テクニック

| T1071 | アプリケーション層プロトコル | HTTP/DNS リクエストは C&C トラフィックで使用 |

| T1036 | マスカレード | 登録されたタスク/サービスは、名前によって良性に偽装 |

| T1056 | 入力キャプチャ | キーロギング機能 |

| T1113 | 画面キャプチャ | 被害者の画面をキャプチャ |

| T1115 | クリップボード データ | アプリケーション内またはアプリケーション間で情報をコピーしているユーザーから、クリップボードに保存されているデータを収集 |

| T1049 | システム ネットワーク接続の検出 | ネットワークへのラテラル ムーブメントのネットワーク検出を実行 |

| T1547 | ブートまたはログオンの自動開始の実行 | レジストリを介して永続化するときに実行エントリが作成 |

| T1204 | ユーザー実行 | 悪意のある xls を開いてマクロを実行 |

| T1041 | C2 チャネルを介した流出 | CNC チャネルを使用して盗まれたデータを送信 |

| T1137 | Office テンプレート マクロ | マクロ実行時に悪意のあるコードを実行 |

IOCs:

| ファイル名 | SHA256 |

|---|---|

| 3_5 | 7a6b87a7ba79160232579157b8ebcaea7660392d98cb6b8b3d562a383a0894bc |

| 4 | 5e44f769aa9a745ade82589bbbd17c3687f2fb7c08b1043d8c5c44d28eaa20a9 |

| 4_5 | fe1c8b01f5abc62551b0a3f59fe1675c66dd506d158f5de495a5d22d7445e6e9 |

| 4_5_1 | fa9cb5608841f023052379818a9186496526039bc47cac05a6866f5fb0e70fc5 |

| 4_5_2 | 080fcc70c11248eaf34bd30c0dc9800b0b1742fe92c96c9995a1c73c0adf2336 |

| 4_6 | 465a59b7a97364bc933703a8fda715090c6a927f814bc22a0057e6a7134cb69f |

| 4_6_1 | 5e082d1c85e591aebb380d7d7af56000ac0ef5fc32e216cb5fe7027bb9861743 |

| 4_7 | f59dc209ee236e5ed78f83117865164e57a223f742c75f57c20d3da4cbe179e0 |

| 4_7_2 | f32b0d71274ea93f27527079371e5e926e8d6a6f29d84ac602e48da0332c9f4c |

| igfx.exe | 8248432bcba6e8bb8731c0b8f2fbe4aae2e2d0fee2157477c83343743c39c1a8 |

| msword.exe | 06064b3b0158efbfa9d849c853a9783c7e9d07c5924275d0d33c6ac74c78eec7 |

| 不明.xls | 886c5883113d279d97caaca2714860dfceb421c7297dbb3ee04a00b7d50b821b |

| 不明.ZIP | b9584cf67e73a759d6c412962d4a9d7471c703f72e056cd24742a4b78c68ff2d |

URL: hxxps://drive.Google.com/u/0/uc?id=1nU6-jGVnOKeZofflu8hfx2t83lAB9TPI&export=download CnC

: 107.173.143.111

メールの件名:

| 9th Herat Security Dialogue (HSD- IX) & Chabahar port Update |

| feb212021_kabul.contact@gmail.com |

| Information & Guidance |

| Fwd: Combined MoFA Recruitment Approval |

| Guests List – Media Release (Personal & Confidential) |

| Indian workers missing from the dam project |

| Indian Nationals ( who were hidden in Kabul ) Killing in Kabul Tonight |

| 11 Indian Nationals found dead in Kabul |

| Circular |

| Indian Nationals Killing in Kabul |

| 31 Covid Deaths In 24 Hours: Information campaign by NDTV |

メール送信者:

| kabul.contact@gmail.com |

| mashrefhaideri@gmail.com |

| latifmahmood66666@gmail.com |

| fscon.kab@gmail.com |

| admn.kabul@gmail.com |

| ravish49.ndtv@gmail.com |

※本ページの内容は2022年7月13日(US時間)更新の以下のTrellix Storiesの内容です。

原文: Targeted Attack on Government Agencies

著者: Sushant Kumar Arya, Mohsin Dalla