オンライン金融取引が盛んに行われている現在、銀行口座などのパスワードを盗むことはサイバー犯罪者にとって極めて魅力的な行為といえます。犯罪者は世界中に存在しており、トロイの木馬のようなマルウェアを使用して、ユーザーのログイン情報を盗みます。こうして得た情報は、悪質なユーザーに転売されて、違法ビジネスに悪用されています。今回はそのパスワード窃盗マルウェアの一例として、「Silentbanker」を紹介します。

「Silentbanker」の説明に入る前に、まず「Internet Explorer(IE)」用プラグインの一種であるブラウザヘルパーオブジェクト(BHO)を説明したいと思います。ソフトウェア開発者がBHOを使うと、IEのソースコードを参照することなくIEに機能を追加することが可能になります。Webブラウザ開発者の力を借りずに機能を追加できるため、BHOは悪くないアイデアといえます。また機能を追加したい場合でなくても、BHOは役立ちます。また、ユーザー・インタフェース(UI)をカスタマイズしたり、WebブラウザでPDF文書を読んだりする拡張機能をダウンロードできるなど、BHOを活用するとよりと便利になるともいえるでしょう。

ただこの状況は、BHOの作者やBHOダウンロード用サーバー、ユーザーの使っているDNSサーバーをどの程度信頼するかによって変わります。残念ながら、BHOの中には危険なものが存在します。犯罪者たちは、有益で無害な機能をマルウェア拡散やログイン情報などの取得に使用する方法を、常に考えています。そしてSilentbankerは、BHOを装ってパスワードを盗もうとする、悪質かつ巧妙なマルウェアの一つです。

Silentbankerは、ユーザーが望まない動きをする「ヘルパー」ということができるでしょう。Silentbankerは、IEにインストールされると自動的にロードされ、IEとインターネット間の通信に割り込めるようになります。柔軟な設定が可能で、オンラインバンキングのユーザーをターゲットにすることができます。オンラインバンキングにかかわる通信を認識して監視するだけでなく、HTMLページを改変してコードを追加したり通信内容を変えたりする機能も持っています。「man-in-the-middle」という手法を使用することで、通信相手のサーバーに送る前の未暗号化データと、サーバーから受け取った後の復号済みデータを確認、改変することができます。仮にSSLで通信を暗号化したとしても、安全は確保できません。SilentbankerはIEの上位層で活動するため、SSLは対策にならないからです。

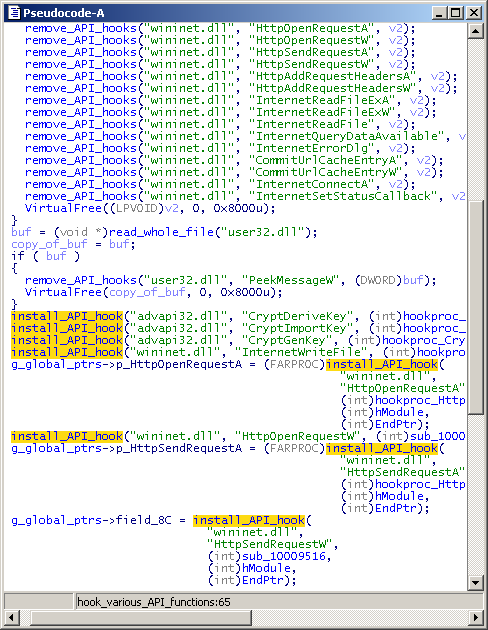

Silentbanker BHOのスクリーンショット

上記スクリーンショットは、Silentbankerの攻撃用モジュールの擬似コードです。Silentbankerはこのコードを使用し、Windowsの機能と自らの攻撃ルーチンを接続しています。そして、ホスト侵入防止システム(IPS)といったセキュリティアプリケーションを無効化してしまいます。なお、SilentbankerはWindowsの機能と攻撃ルーチンを接続する前に、「read_whole_file」を使用して、ハードディスクからWindows用ライブラリの本来のコードを読み出し、「remove_API_hooks」で自分のプロセス用メモリーにマッピングを行い、以前に確立されていた接続を無効にします。その結果、同じ手法を使うセキュリティアプリケーションが機能しなくなります。

関連記事

- [2011/08/17] パスワードを強化する7つのヒント

- [2011/04/28] 複合的な手法によるパスワードリセット詐欺

- [2011/03/17] パスワード盗難に遭わないために

- [2010/12/27] SNSにおける適切なパスワード使用

- [2010/05/11] 安全なパスワードの作り方

※本ページの内容はMcAfee Blogの抄訳です。

原文:Inside the Password-Stealing Business

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)