※本記事は、マカフィー社脅威研究担当バイスプレジデント、Dmitri Alperovitchによるものです。

Googleやその他30余社の企業に不正侵入した標的型攻撃のOperation Aurora(オペレーションオーロラ)に関する情報が一般的に公開されて以降、多くの企業が、このような高度なサイバー攻撃について、「政府機関や防衛関連、またGoogleなどの一部の企業のみの話」なのか、「世界中の企業が心配するべきなのか」憂慮していることと思います。そしてその回答は、「決して他人ごとではない」ということができます。

Googleやその他30余社の企業に不正侵入した標的型攻撃のOperation Aurora(オペレーションオーロラ)に関する情報が一般的に公開されて以降、多くの企業が、このような高度なサイバー攻撃について、「政府機関や防衛関連、またGoogleなどの一部の企業のみの話」なのか、「世界中の企業が心配するべきなのか」憂慮していることと思います。そしてその回答は、「決して他人ごとではない」ということができます。

Operation Auroraや欧米の石油・ガス業界を長期的に攻撃したNight Dragon(ナイトドラゴン)をはじめ、公にされていない多くのサイバー攻撃を調査してきた経験から、確信をもって次のように断言できます。「考えられるあらゆる業界で、ある程度の規模を備え、貴重な知的財産や企業秘密を持つあらゆる企業がセキュリティ侵害の被害に遭っている(または、まもなく被害に遭う)が、大半の被害企業は不正に侵入された事実もその影響にもほとんど気づいていない」と。実際に、フォーチュン2000の企業は、「侵害された事実を知っている」企業と「知らない」企業の2種類に分かれるでしょう。

最近、RSA、Lockheed Martin、ソニー、PBSなどの企業に対する攻撃が立て続けに公表されているため、それらに驚いた方から「不正侵入は増えているのか」、「これは新しい現象なのか」と尋ねられるようになりました。しかし、このタイプの攻撃は、少なくとも5年以上前から絶え間なく発生しています。過去6か月に公表された事件の大半は、AnonymousやLulzsecのような結束の緩い政治的ハッカーグループ(ハクティビスト)が、自分たちの知名度を高める目的で実行した、余り高度ではない攻撃によるものです。

その一方で、マカフィーが注目している標的型攻撃、つまり「APT(Advanced Persistent Threats)」と呼ばれる高度かつ持続的な攻撃は、遥かに狡猾で、攻撃の大半は公に知られることなく実行されています。標的型攻撃では、目的を達成するまで執拗に攻撃を継続するため、企業や政府組織にとっては、非常に大きな脅威といえるでしょう。これらの不正侵入は、金銭的な対価では無く、企業や政府の機密情報や知的財産そのものを入手することを目的に実行されるという特徴があります。そして過去5~6年間に、厳重に保護された国家機密、ソースコード、バグデータベース、メールアーカイブ、交渉計画、新規油田・ガス田開発の入札に関する詳細な調査結果、ドキュメントストア、契約書、SCADAの構成図、設計図面など、多くのデータが主として欧米の企業から不正に取得されているのが実態です。

数ペタバイトに達していると思われる盗み出されたデータが、どうなるのかはよく分かっていません。これらのデータ流出が国家や企業にとって大きな脅威であることには変わりがありません。その一方で、この国家レベルの脅威に対する理解は、決して高いとは言えない状況です。また、実際に起こっている不正侵入の発生件数に比べて、被害を受けた組織が自主的に開示する件数は非常に限られています。マカフィーでは、これらの高度なサイバー攻撃に対する意識を高めることを目的として、「Operation Shady RAT(オペレーション シャディ ラット)」という特定の攻撃者によって実行されている標的型攻撃の解析結果を発表することにしました。Operation Shady RATという名称は、一連の攻撃においてリモート・アクセス・ツール(RAT)が疑わしい(shady)方法で悪用されていることから命名されました。

Operation Shady RATは、決して目新しい攻撃ではありませんし、この種の攻撃に対し対策を講じている組織も多数存在します。マカフィーでは、何年も前からGeneric Downloader.xおよびGeneric BackDoor.tというヒューリスティックシグネチャを使用してマルウェアの亜種やその他の関連指標を検出しています。今回の分析にあたり、マカフィーは、侵入者が使用している1台の特定のC&Cサーバーにアクセスを行いました。そして収集したログから、最初の記録が残っている2006年中頃以降の被害者数の全容が明らかになりました。

ちなみに、実際の不正侵入攻撃はそれよりはるか以前から始まっていた可能性がありますが、ログでは2006年中頃がセキュリティ侵害の開始時期を証拠付けることのできる最も古い記録でした。侵入の手法は標準的なものであり、エクスプロイトを含むスピアフィッシングメールを企業内の適切なレベルのアクセス権を持つ人物に送信するところから始まります。そして、修正プログラムが適用されていないマシンでエクスプロイトを開くと、埋め込みマルウェアのダウンロードが開始され、ます。このマルウェアが実行されると、C&Cサーバーへのバックドア通信チャンネルが開始され、Webページのコードに埋め込まれた非表示コメントによってコード化された命令が解釈されます。実行者は、その直後に感染したマシンにアクセスし、権限をエスカレートさせ、埋め込みマルウェアを実行して感染マシンを増やすことによって新しい拠点を確立すると共に、狙っていたデータを盗み出します。

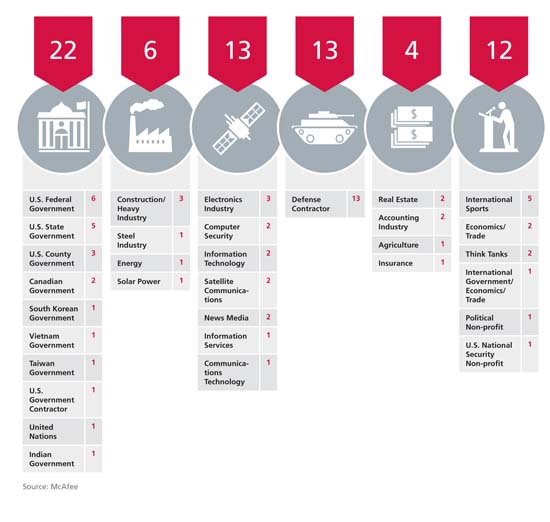

マカフィーの調査の結果、被害に遭った組織が非常に広範にわたっていたことが明らかになりました。被害を受けた大半の組織については、一般的な業種名のみを示すにとどめますが、国連、フォーチュン100の多国籍企業、小規模の非営利シンクタンク、オリンピックのナショナルチームやコンピューターセキュリティ会社でさえも、その被害となっていることが判明しました。多くの組織名がログに残っていましたが、72の組織を明確に特定することができました。

同時に、明らかになった不正侵入被害は米国、カナダ、欧州のみならず、以下の14の地域に及んでいることが明らかになりました。

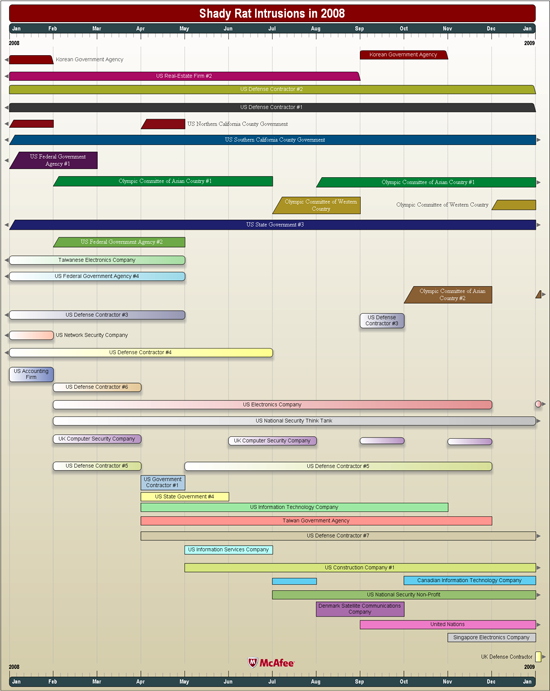

2008年の北京オリンピックの直前および直後には、アジアや欧米のオリンピック委員会、国際オリンピック委員会(ICO)および世界アンチドーピング機関が所有している情報がターゲットにされていました。このようなハッキング行為から商業的な利益が得にくいことを考えると、侵入行為の実行者が、国家である可能性が考えられます。また、世界各地の民主主義の推進に取り組んでいる欧米の民間組織などの政治的非営利団体や、米国の国家安全保障のシンクタンクも標的になっていました。実行グループが経済的な利益のみを目的にしているのであれば、国連やASEANもターゲットにはならないでしょう。

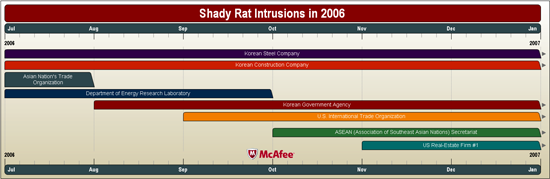

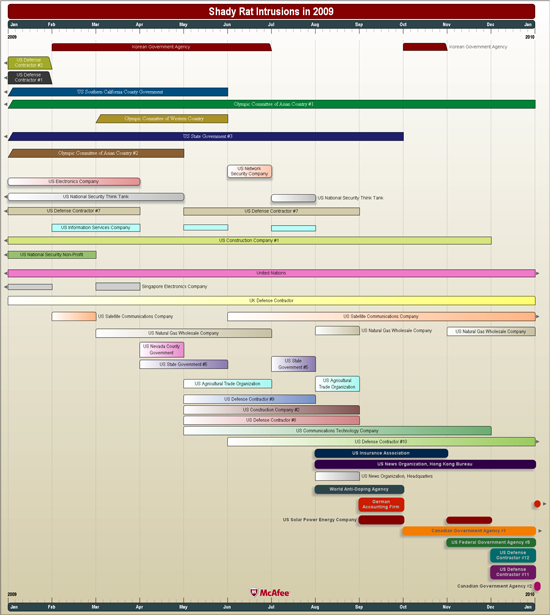

他に明らかになった点として、侵入者が年を経るごとにタスクの実行順序を変えていることが、ログの記録から分かりました。ログの記録が始まった2006年には、8件の不正侵入しか記録されていません。その内訳は、韓国の鉄鋼と建設会社に対して2件、韓国の政府機関、エネルギーリサーチ研究所のある部門、米国の不動産会社、アジアと欧米諸国の国際的な業界団体、およびASEAN事務局に対して1件ずつです。ASEAN事務局に対する最後の不正侵入は、サミットがシンガポールで開催される1か月前の10月に始まり、その後10か月間続きました。

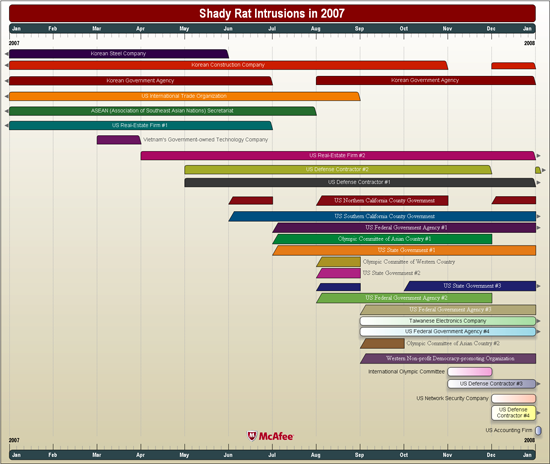

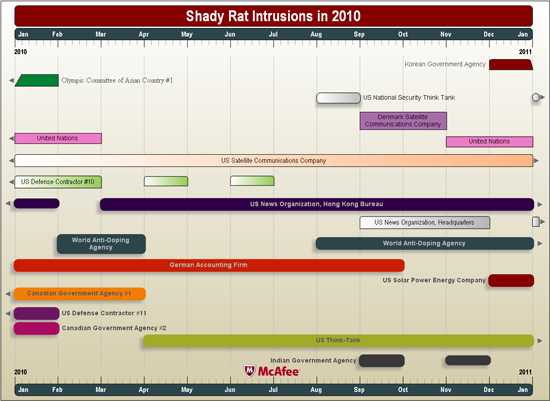

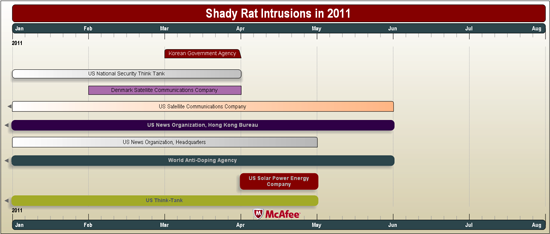

2007年になると、発生件数が一気に260%増加し、被害組織は合計29に上ります。この年に、少なくとも4社の米国の防衛関係の請負業者、ヴェトナム政府所有のテクノロジー企業、米国の連邦政府機関、米国の複数の州と郡の政府、1社のコンピューターセキュリティ企業に対する不正侵入が始まりました。また、アジアの2か国と欧米の1か国のオリンピック委員会に対する不正侵入も2007年に始まりました。2008年には国連や世界アンチドーピング機関も侵入され、被害組織の数はさらに36まで増加し、2009年には38になりました。その後、件数は減少し、2010年に17件となり、2011年には9件になりました。実行者によって使用されている手口に対する対策が広く普及したのが要因と思われます。一方で侵入者は、対抗策として新種の埋め込みマルウェアやC&Cインフラストラクチャを採用するようになっています。事実、侵入者の活動がこれまで分析してきたログから消えています。侵入は報道メディアにも及び、米国の大手報道機関は、ニューヨークの本社と香港支局が21か月以上にわたって攻撃されていました。

最も短い不正侵入期間は1か月未満で、9件を確認しています。対象組織は、国際オリンピック委員会(IOC)、ヴェトナム政府所有のテクノロジー企業、アジアのある国の業界団体、カナダの政府機関、米国の防衛関係の請負企業、米国政府の総合建設企業、米国の州政府と郡政府、米国の会計事務所です。なお、期間が短かったということは、組織のセキュリティ担当者が迅速に対応したことを示しているのではなく、実行者にとって長期間、組織に侵入する必要がなかったことを示しています。最長期間が記録されたのはアジアのある国のオリンピック委員会です。このケースでは攻撃は断続的に28か月続き、2010年1月に最終的に停止しました。

以下に被害にあった72の組織の全リストを掲げます。被害組織に続いて、所属国、最初の不正侵入の開始日、不正侵入の持続期間を示します。

| 被害者 | 国名 | 侵入開始日 | 侵入持続期間(月) |

| 韓国の建設会社 | 韓国 | 2006年7月 | 17 |

| 韓国の鉄鋼会社 | 韓国 | 2006年7月 | 11 |

| エネルギーリサーチ研究所の部門aboratory | 米国 | 2006年7月 | 3 |

| 業界団体 | アジアの国 | 2006年7月 | 1 |

| 韓国の政府機関 | 韓国 | 2006年8月 | 27 |

| 米国の国際的な業界団体 | 米国 | 2006年9月 | 12 |

| ASEAN (Association of Southeast Asian Nations) 事務局 | インドネシア | 2006年10月 | 10 |

| 米国の不動産会社、その1 | 米国 | 2006年11月 | 8 |

| ヴェトナム政府所有のテクノロジー企業 | ヴェトナム | 2007年3月 | 1 |

| 米国の不動産会社、その2 | 米国 | 2007年4月 | 17 |

| 米国の防衛関連の請負業者、その1 | 米国 | 2007年5月 | 21 |

| 米国の防衛関連の請負業者、その2 | 米国 | 2007年5月 | 20 |

| 米国カリフォルニア州北部の郡政府 | 米国 | 2007年6月 | 7 |

| 米国カリフォルニア州南部の郡政府 | 米国 | 2007年6月 | 24 |

| 米国の州政府、その1 | 米国 | 2007年7月 | 6 |

| 米国連邦政府機関、その1 | 米国 | 2007年7月 | 8 |

| アジアの国のオリンピック委員会、その1 | アジアの国 | 2007年7月 | 28 |

| 米国の州政府、その2 | 米国 | 2007年8月 | 1 |

| 米国の州政府、その3 | 米国 | 2007年8月 | 25 |

| 米国連邦政府機関、その2 | 米国 | 2007年8月 | 7 |

| 欧米の国のオリンピック委員会 | 欧米の国 | 2007年8月 | 7 |

| 台湾のエレクトロニクス企業 | 台湾 | 2007年9月 | 8 |

| 米国連邦政府機関、その3 | 米国 | 2007年9月 | 4 |

| 米国連邦政府機関、その4 | 米国 | 2007年9月 | 8 |

| 欧米の民主主義推進非営利団体 | 欧米の国 | 2007年9月 | 4 |

| アジアの国のオリンピック委員会、その2 | アジアの国 | 2007年9月 | 7 |

| 国際オリンピック委員会 | スイス | 2007年11月 | 1 |

| 米国の防衛関連の請負業者、その3 | 米国 | 2007年11月 | 7 |

| 米国のネットワークセキュリティ企業 | 米国 | 2007年12月 | 3 |

| 米国の防衛関連の請負業者、その4 | 米国 | 2007年12月 | 7 |

| 米国の会計事務所 | 米国 | 2008年1月 | 1 |

| 米国のエレクトロニクス企業 | 米国 | 2008年2月 | 13 |

| 英国のコンピューターセキュリティ企業 | 英国 | 2008年2月 | 6 |

| 米国の国家安全保障シンクタンク | 米国 | 2008年2月 | 20 |

| 米国の防衛関連の請負業者、その5 | 米国 | 2008年2月 | 9 |

| 米国の防衛関連の請負業者、その6 | 米国 | 2008年2月 | 2 |

| 米国の州政府、その4 | 米国 | 2008年4月 | 2 |

| 台湾の政府機関 | 台湾 | 2008年4月 | 8 |

| 米国政府の請負業者、その1 | 米国 | 2008年4月 | 1 |

| 米国のIT企業 | 米国 | 2008年4月 | 7 |

| 米国の防衛関連の請負業者、その7 | 米国 | 2008年4月 | 16 |

| 米国の建設会社、その1 | 米国 | 2008年5月 | 19 |

| 米国の情報サービス企業 | 米国 | 2008年5月 | 6 |

| カナダのIT企業 | カナダ | 2008年7月 | 4 |

| 米国の国家安全保障の非営利団体 | 米国 | 2008年7月 | 8 |

| デンマークの衛星通信会社 | デンマーク | 2008年8月 | 6 |

| 国際連合 | スイス | 2008年9月 | 20 |

| シンガポールのエレクトロニクス企業 | シンガポール | 2008年11月 | 4 |

| 英国の防衛関連の請負業者 | 英国 | 2009年1月 | 12 |

| 米国の衛星通信会社 | 米国 | 2009年2月 | 25 |

| 米国の天然ガス卸売会社 | 米国 | 2009年3月 | 7 |

| 米国のネバダ州の郡政府 | 米国 | 2009年4月 | 1 |

| 米国の州政府、その5 | 米国 | 2009年4月 | 3 |

| 米国の農業業界団体 | 米国 | 2009年5月 | 3 |

| 米国の建設会社、その2 | 米国 | 2009年5月 | 4 |

| 米国の通信テクノロジ企業 | 米国 | 2009年5月 | 7 |

| 米国の防衛関連の請負業者、その8 | 米国 | 2009年5月 | 4 |

| 米国の防衛関連の請負業者、その9 | 米国 | 2009年5月 | 3 |

| 米国の防衛関連の請負業者、その10 | 米国 | 2009年6月 | 11 |

| 米国の報道機関の本社 | 米国 | 2009年8月 | 8 |

| 米国の報道機関の香港支局 | 香港 | 2009年8月 | 21 |

| 米国の保険協会 | 米国 | 2009年8月 | 3 |

| 世界アンチドーピング機関 | カナダ | 2009年8月 | 14 |

| ドイツの会計事務所 | ドイツ | 2009年9月 | 10 |

| 米国の太陽光エネルギー企業 | 米国 | 2009年9月 | 4 |

| カナダの政府機関、その1 | カナダ | 2009年10月 | 6 |

| 米国の政府機関、その5 | 米国 | 2009年11月 | 2 |

| 米国の防衛関連の請負業者、その11 | 米国 | 2009年12月 | 2 |

| 米国の防衛関連の請負業者、その12 | 米国 | 2009年12月 | 1 |

| カナダの政府機関、その2 | カナダ | 2010年1月 | 1 |

| 米国のシンクタンク | 米国 | 2010年4月 | 13 |

| インドの政府機関 | インド | 2010年9月 | 2 |

以下の図は、Operation Shady RATの侵入攻撃を時系列で示したものです。これらの不正侵入事例を、同じ時期に同じ地域で起こっていた出来事に照らし合わせると、実行者がどのような情報を狙っていたのかが浮かび上がってくることでしょう。なお、一部、感染を示す線が途切れているのは、クリーンアップ後に再び感染したのではなく、マカフィーがログを収集する過程で実行者のインフラで発生していた活動を全て記録できなかったことが要因と思われます。

このような広範囲かつ長期的なOperation Shady RATですが、これはある単一の実行グループによって行われた、一つの事例に過ぎません。マカフィーでは、多くの隠密裏に実行されている標的型の不正侵入の事例を把握しており、このような活動は他の企業や業界にも現実的に影響を与えています。APT攻撃は、非常に多き社会的問題であり、多くの国々の経済に影響を及ぼしています。これらの脅威を免れている組織は、盗むに値する情報を持っていない組織といえるでしょう。

関連記事

- [2011/09/02] Operation Shady RATの全貌:フレームワークでより強力な対策を

- [2010/06/18] Operation Auroraのターゲットはソースコードリポジトリーと判明

- [2010/06/03] 「グーグル社Windows使用中止」へのメッセージ:Operation Auroraは、テクノロジーでもOSの問題でもない

関連情報

※本ページの内容はMcAfee Blogの抄訳です。

原文:Revealed: Operation Shady RAT

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)