ニュースなどで、「ハッキング」という言葉をよく耳にするようになりました。ハッキングとは本来、ハードウェアの設計やソフトウェアのプログラミングといった、エンジニアリングを指す言葉です。

しかし最近では、サイバー攻撃者のことを「ハッカー」と呼ぶなど、悪い意味として使われることが多くなっています。ここでは、ハッキングの正しい意味と、悪い意味でのハッキングの事例や対策を紹介していきます。

目次

1 ハッキングとは

1-1 ハッキングの意味

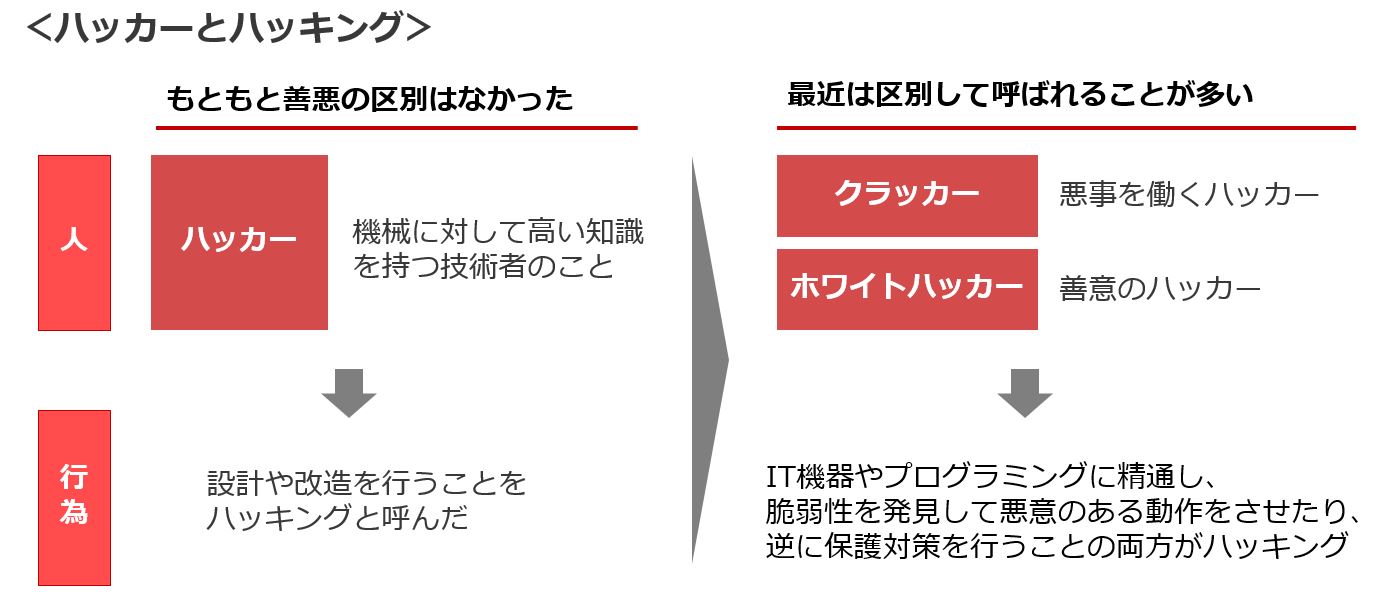

ハッキング(hacking)は「ハック」(hack)の現在進行形ですが、ハックには古くから「はたく」「蹴る」あるいは「耕す」といった意味がありました。そのため、現在でもバスケットボールやラグビーなどのスポーツで「反則」の一種として呼ばれることがあります。

その後、機械に対して高い知識を持つ技術者のことをハッカー、設計や改造を行うことをハッキングと呼ぶようになりました。機械の仕組みや動作を熟知している人というわけです。

それが現在のデジタル時代にも適用され、ハードウェアやソフトウェアの設計などを行うエンジニアを指す言葉になりました。もともとハッカーという言葉には善悪の区別はなかったのです。

1-2 ハッキングの変遷

コンピュータがPC(パーソナル・コンピュータ)として一般に普及するようになると、自分のプログラミング技術を鼓舞するために、PCに動作不良を引き起こすソフトウェアが出回り始めました。主にPCの表示をおかしくするものが多く、ウイルスの元祖とも言えます。これらはメールの普及によって爆発的に広がるようになり「マスメーリングウイルス」や「ワーム」へと進化しました。

また、有料ソフトウェアのプロダクトキーを割り出したり、Webサイトの管理アカウントのパスワードを破ってホームページを改ざんするといった犯罪も多発しました。以前は、こうした犯罪を行う人物が自らをハッカーと呼んだことで、ハッカーのイメージが一気に悪くなりました。とはいえ、当時は「何度も脆弱性を指摘したのに直っていない」などが動機で、英雄視される側面もありました。

現在のハッキングは、サイバー犯罪者組織が金銭目的で行うようになり、以前のようにハッカーが自分のニックネーム(ハンドルネーム)を残すようなことはしません。依頼を受けてサイバー攻撃の手段としてハッキングを行うようになり、常にその知識や技術を磨いています。

また、悪事を働くハッカーのことを「クラッカー」と呼んだり、善意のハッカーのことを「ホワイトハッカー」と呼ぶなど、善悪を区別した呼び方も普及しつつあります。悪事を働くハッカーが組織化し、潤沢な資金により巧妙で複雑なサイバー攻撃を行うようになったため、ホワイトハッカーの養成も進んでいます。これは日本も例外ではありません。

このように、現在のハッキングは、IT機器やプログラミングに精通し、そこに存在する脆弱性を発見して悪意のある動作をさせたり、逆に保護対策を行うことを指すといえます。

ただし、例えば上司がPCに入力しているパスワードを肩越しに盗み見ることを「ショルダーハッキング」と呼んだり、生活をより便利にするための工夫を「ライフハッキング」と呼んだりするなど、「常識の盲点を突いた手法」という意味合いもあるようです。

2 代表的なハッキングの手口と被害

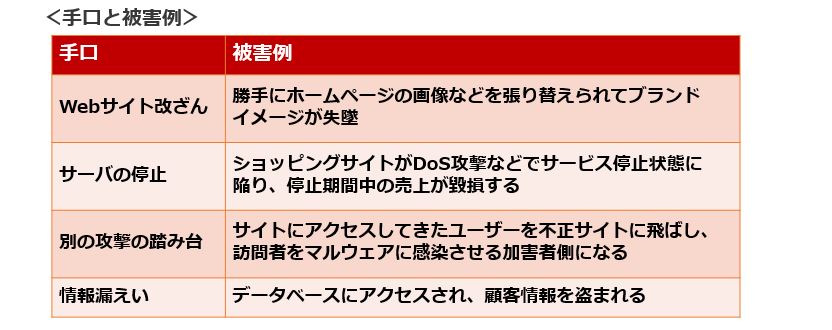

ハッキングには「鍵を破って侵入する」という意味合いが強いといえます。そのため、ハッキングされたというときには、内部に何らかの被害が発生しています。サイバーセキュリティの世界における代表的なハッキングの手口と被害をみていきましょう。

2-1 Webサイト改ざん

最も分かりやすいのは「Webサイトの改ざん」です。これは、Webサイトのトップページ(ホームページ)を書き換えてしまうというもので、まったく関係ない画像を貼り付けられてしまうこともあれば、見た目は全然変わらず、スクリプトだけを追加されてしまうこともあります。

前者の場合は企業などのイメージを大きく損ねてしまいますし、後者の場合はマルウェア感染サイトに飛ばされるなどの危険性があります。

Webサイト改ざんの手口は、Webサイトを表示するためのファイルにアクセスして書き換えます。そのために、管理用のアカウントのパスワードを辞書攻撃により破ったり、ショルダーハッキングなどによって盗み出したり、あるいはWebサイトの脆弱性を悪用してアクセスします。

2-2 サーバの停止

ハッキングによって、サーバを停止されてしまうこともあります。業務用のサーバが停止してしまうと業務が止まってしまいますし、Webサーバが停止してしまうと、ショッピングサイトなどの場合は機会損失となり、大きな被害を受けることになります。

サーバを停止される場合は、内部に侵入する方法と外部から攻撃を行う方法があります。内部に侵入する方法はWebサイトの改ざんと同様で、サーバの設定を変更することなどにより停止させます。

外部からの攻撃では、Webサーバに大量のリクエストを送りつけて処理能力の限界を超えさせて、停止させます。これはDoS攻撃(サービス拒否攻撃 )と呼ばれます。最近では、リクエストの種類を工夫してパケットを増幅させたり、大量のIoT機器をボットに感染させてリクエストを送らせるDDoS攻撃(分散型DoS攻撃)などが使われます。

2-3 別の攻撃の踏み台

Webサイトの改ざんでスクリプトを埋め込まれてしまった場合には、サイトにアクセスしてきた訪問者をマルウェア感染サイトに強制的に飛ばしてしまいます。この場合、Webサイトを改ざんされた企業などはハッキングの被害者ですが、同時に訪問者をマルウェアに感染させる加害者にもなってしまいます。

また、内部に侵入して従業員用のPCにボットを仕掛けられた場合も同様で、ハッカーはボットに指令を送ることで感染PCを自由に遠隔操作できます。例えばこの遠隔操作されたPCから別のWebサイトにDoS攻撃が行われた場合も、ボットに感染させられた企業などは被害者であると同時に加害者にもなってしまうわけです。

2-4 情報漏えい

外部からサーバに侵入できるということは、その奥にあるデータベースサーバにもハッキングによってアクセスできる可能性があるということです。データベースには、顧客情報など重要な情報が記録されています。

また、Webサーバなどの脆弱性を悪用して、データベースにアクセスすることも可能な場合があります。それを可能にするためにも、ハッカーはより権限の高いアカウントの認証情報を入手しようとするのです。

3 ハッキングの事例

続いて過去の事例を紹介していきます。

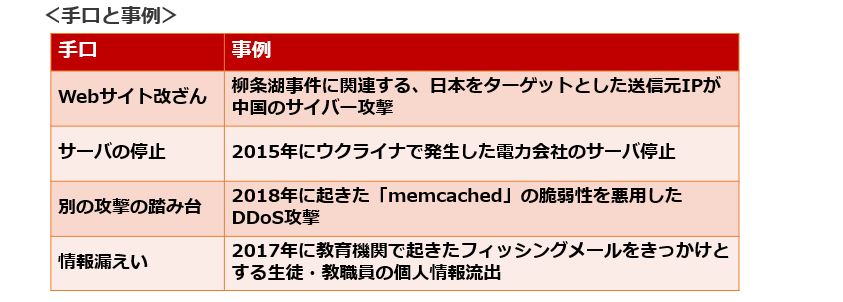

3-1 Webサイト改ざん

最近のWebサイト改ざんは、主にマルウェア感染を目的としていますが、以前はハクティビスト(社会的・政治的な主張を目的としたハッキング活動を行う者)が行っていました。自らの意見を広めるためにサイトを改ざんし、メッセージに差し替えていたのです。

日本では近年まで、満州事変のきっかけになったと言われる柳条湖事件が発生した9月18日に、中国から一斉にサイバー攻撃が行われていました。そのほとんどがWebサイトの改ざんでした。サイトの改ざんは、主にWebアプリケーションの脆弱性を悪用してハッキングし、Webサイトを表示するためのファイルを改ざんします。

最近のWebサイト改ざんは、見た目は全く変えずに、悪意あるスクリプト(命令文)を埋め込むケースがほとんどです。改ざんされたWebサイトに、脆弱性のあるシステムでアクセスしてしまうと、別のサイトに飛ばされてしまったり、マルウェアに感染する可能性があります。

3-2 サーバの停止

2015年12月には、まるで映画のようなハッキングがウクライナで発生しました。ハッカーは、ウクライナ議会の議員になりすましたウイルスメールを電力会社数社に送り、マルウェアを介して各電力会社のシステムをハッキングしサーバを停止させ、最長6時間にわかりウクライナ西部を停電させました。

ハッカーはハッキングにより停電させると同時に、各電力会社にDoS攻撃を行い、コールセンターを応答不能にさせました。一般市民は問い合わせができない状態が数時間続き、事態を把握できない状況が続きました。このハッキングには、背後に国家が絡んでいるとみられています。

3-3 別の攻撃の踏み台

2016年に、毎秒1テラビットを超える過去最大規模のDDoS攻撃が発生しました。DDoS攻撃とは、大量のデバイスをハッキングして、特定のWebサイトに対してリクエストを送信し、サーバを応答不能な状態(DoS状態)にさせる攻撃です。Webサイトにアクセスできない状態になるため、ショッピングサイトなどは大きな機会損失となります。また、DDoS攻撃を止めるために金銭を要求するケースもあります。

このDDoS攻撃では、リクエストの発信元のほとんどが家庭用のIoT機器でした。例えば、インターネット接続機能のあるブルーレイレコーダなどです。これには、外出先からアクセスして番組を予約したり、録画した映像を再生する機能が搭載されています。

ハッカーは、こうした機器をインターネット経由でハッキングし、ボットに感染させることで遠隔操作を行い、リクエストを送信させていたのです。2018年には、PCの「memcached」の脆弱性を悪用し、さらに規模の大きい毎秒1.35テラビットのDDoS攻撃が発生しています。

3-4 情報漏えい

2017年に明らかになった情報漏えい事件に、教職員や生徒などの個人情報を盗み出したケースがありました。この事件では、ハッカーは教師のひとりに対してフィッシングメールを送信し、教師がフィッシングサイトに入力した学校内無線LANに侵入、学習用サーバにアクセスして生徒の氏名やID、成績、進路指導内容などの個人情報を盗み出しました。

ハッカーはさらに、校務用サーバへハッキングを行い、教職員などの氏名やID、住所、電話番号、メールアドレスなどの情報を盗み出しました。このケースでは、ほぼすべてのハッキングを無線LAN経由で行っています。

4 ハッキング対策

4-1 管理者側の対策

4-1-1 脆弱性対策

ハッキングの多くは、システムの脆弱性を悪用して侵入します。このため、脆弱性対策は有効な対策になります。特に狙われるシステムには、Webサーバ、利用者の多いマイクロソフトの「Office」やアドビシステムズの「Flash Player」「Adobe Reader」、Webブラウザのプラグインソフトやアドオンソフトなどが挙げられます。これらのシステムで脆弱性が発見されたときには、なるべく早く対処するようにします。

ただし、特にWebサーバ上で動作しているアプリケーションは、修正パッチの適用やアップデートによって、他のアプリケーションに悪影響を与えてしまうこともあります。

まずはWAF(Web Application Firewall)などで脆弱性を悪用する攻撃を防御しておき、その間に検証を行って正式なパッチ適用などのスケジュールを立てるといった方法があります。

4-1-2 不正侵入の検出

ハッカーは不正侵入に成功すると、企業などのシステム内を移動し、より高い権限を持つPCを探します。通常、システム内の別のPCにアクセスを行うようなことはありませんので、こうした不審な通信を検出することで不正アクセスをあぶり出すことができます。

また、ハッカーが重要なファイルにアクセスできたとしても、それを盗み出すには企業などのゲートウェイを経由します。こうした不審な挙動を検出するには、ゲートウェイなどに設置して内部システムの通信状況を可視化できるソリューションが有効です。

これにより、たとえ侵入されて重要なファイルにアクセスされても、外部へ持ち出そうとした時点で食い止め、被害を未然に防ぐことができます。

4-1-3 ネットワーク機器などのパスワード確認

ハッカーは、ルータや無線LANアクセスポイントなどにインターネット経由でアクセスすることもあります。こうしたネットワーク機器は、初期設定のパスワードのまま運用されていることが多く、ハッキングの標的になりやすいといえます。また、インターネット側からアクセス可能なハードディスクドライブやNASなども、ハッカーの侵入経路になり得ます。

まずは、インターネットに露出しているネットワーク機器などを把握し、パスワードやファームウェアのバージョンチェックを行い、パスワードが初期設定のままであれば変更し、ファームウェアのアップデートが提供されていたら適用しましょう。最近では、OA機器やWeb会議用のカメラなども侵入経路になる可能性があります。

4-1-4 パスワードを工夫する

パスワードによる認証を突破することを「パスワードクラック」と呼びますが、ハッカーはそのために様々なツールを活用します。たとえば、よく使用されるパスワードを集めて辞書を作成し、その辞書を使ってログイン試行をくり返す「辞書ツール」があります。

企業などのシステム管理者は多くのシステムを扱うため、パスワードの管理が煩雑になります。特に検証用のサービスなどでは、安易な文字列にしてしまいがちです。具体的には「admin」「pass」「123456」などで、こうした情報はレポートなどで公開されています。

多くのパスワードを管理するのは大変ですが、安易なパスワードは使用しないようにしましょう。

4-1-5 認証機能を強固にする

システム側の対策としては、複数回のログイン試行を防止するために、ログイン失敗の回数を限定する、スマートフォンのSMSやGPSによる位置情報、生体認証機能などを活用して多要素認証を導入するなど、認証を強化することが有効です。

4-2 ユーザ側の対策

4-2-1 パスワードを強固にする

ハッカーにとって、IDとパスワードの組み合わせ(ログイン情報)を入手することは、個人ユーザへのハッキングにおいても重要です。ログイン情報を入手すれば、アカウントを乗っ取ることができ、自由に操作できます。さらにパスワードを変更してしまえば、乗っ取られたユーザはサービスの解約さえできなくなってしまいます。

またハッカー、漏えいしたログイン情報を入手して活用することもあります。こうした情報はアンダーグラウンドのマーケットで販売されていることが多く、クレジットカード番号などを含まないログイン情報は比較的安価に入手できます。最近はひとりのユーザが利用するサービスが増えており、ひとつのパスワードを複数のサービスで使い回すケースが多いので、入手したログイン情報を別のサービスで試したりもします。

このため、パスワードの設定には注意が必要です。まず、英文字と数字、記号など複数の要素を組み合わせること、自分の氏名や生年月日など、推測されやすい情報を使用しないこと、複数のサービスで同じパウワードを使用しないことなどがポイントです。

関連記事以前は定期的な変更も必要と言われていましたが、現在では言われなくなりました。複数のパスワードを覚えやすくするには、「E」と「3」など、似た形の文字に置き換えたり、基本の組み合わせにサービス名を組み込むといった方法があります。

4-2-2 サービスの認証機能を利用する

不正ログインの被害が増えていることから、サービスを提供する側も対策に乗り出しています。例えば、サービスを利用する端末(PCやスマートフォン)を登録しておき、それ以外の端末からアクセスがあった場合にメールなどで通知するというものです。

また、よく利用する地域と異なる地域でログインがあった場合に通知するサービスもあります。こうした普段と異なる利用環境を検知した場合に通知してくれるサービスも対策として有効ですので積極的に利用しましょう。

サービスで二段階認証を導入しているケースもありますので試してみるのも良いでしょう。

関連記事

4-2-3 端末の生体認証機能を活用する

スマートフォンには、指紋認証や顔認証といった「生体認証」機能を搭載している機種があります。生体認証はパスワードと置き換えることができるので、いちいちパスワードを入力しなくても、簡単にログインできます。しかも、他人では認証されないので、紛失や盗難に遭った際でも他人によるログインを防ぐことができます。

5 まとめ

コンピュータに精通した犯罪者という意味でのハッカーによるハッキングは、非常に対象が広く、また手法もデジタルからアナログまで多彩にあります。現在のハッキングは、金銭を目的とした組織的なものとなっていますので、企業などの組織はもちろん、個人もハッキングを意識した対策が重要になります。

これからは、IoTがさらに進化して業務や生活の一部になってきます。それだけにハッキングを受けたときの影響も、より深刻になってきます。ハッキングの対象や手法を理解して、適切な対策を行うようにしましょう。

日本人にありがちな「うちは大丈夫」という根拠のない自信は役に立ちません。いつ自分が被害者になってもおかしくない、またハッキングの結果、意図せず自分が加害者になってしまう可能性もあることを認識しましょう。

マカフィー株式会社 マーケティング本部

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)