Dos攻撃を進化させたDDoS攻撃。現在のサービス拒否攻撃はボットネット(踏み台となったコンピュータで構成されるネットワーク)から攻撃を仕掛けるDDoS攻撃が主流です。防御が難しいといわれるDDoS攻撃について、攻撃の仕組み・事例・対策を見ていきましょう。

目次

1. DDoS攻撃とは

1-1 DDoS攻撃

DDoS攻撃 (Distributed Denial of Service Attack,分散型サービス拒否攻撃) とは、DoS攻撃を分散型の攻撃方法に進化させたものです。DDoS攻撃では、DoS攻撃同様、サーバーやネットワーク機器などに対して意図的に過剰な負荷をかけるなどの攻撃を行い、ネットワークの遅延やサイトへのアクセスができないようにします。

なお、DDoS攻撃の発生原因としては 「実践的なDoS攻撃対策!攻撃の背景から採用すべき対策まで徹底解説」でも記載した、営業妨害や個人的な恨み、政治的意図などが挙げられます。

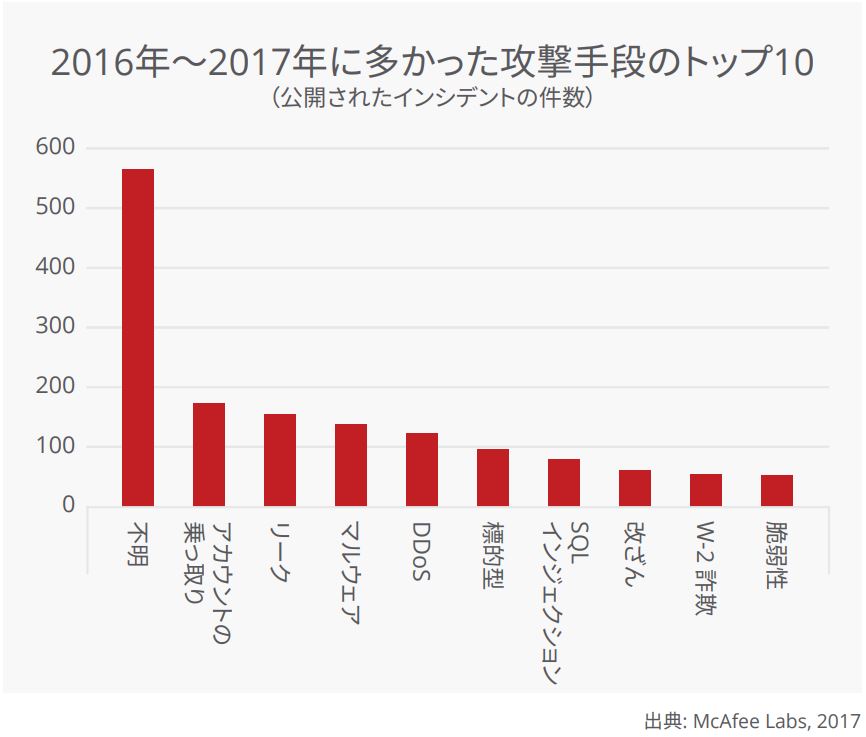

現在では攻撃の代行をして報酬を受け取る攻撃者がいたり、DDoS攻撃ツール用に数ドルを支払うことで悪意のあるトラフィックをWebサイトに大量に送りつけたりすることもできるので、専門的な知識がなくても攻撃を行うことができ、サイバー攻撃の中でも比較的簡単に実行できてしまう攻撃です。実際に、攻撃の発生件数としても上位に入ります。

続いて、DDoS攻撃の具体的な攻撃手法です。

サイバー攻撃者は、実際に攻撃を行うシステム(踏み台として利用)を構成します。まず、ワームやトロイの木馬などのマルウェアを利用して、インターネット上にあるシステム(無関係な第三者のコンピュータなど)に侵入し、DDoS攻撃用のソフトウェアをインストールします。ソフトウェアで時刻の同期を行うことにより、設定した日時に攻撃対象のシステムを一斉に攻撃します。これらの踏み台となるシステムは非常に多数で、送信アドレスを詐称することも多いため、DDoS攻撃に対して防御手段を取ることを困難にしています。

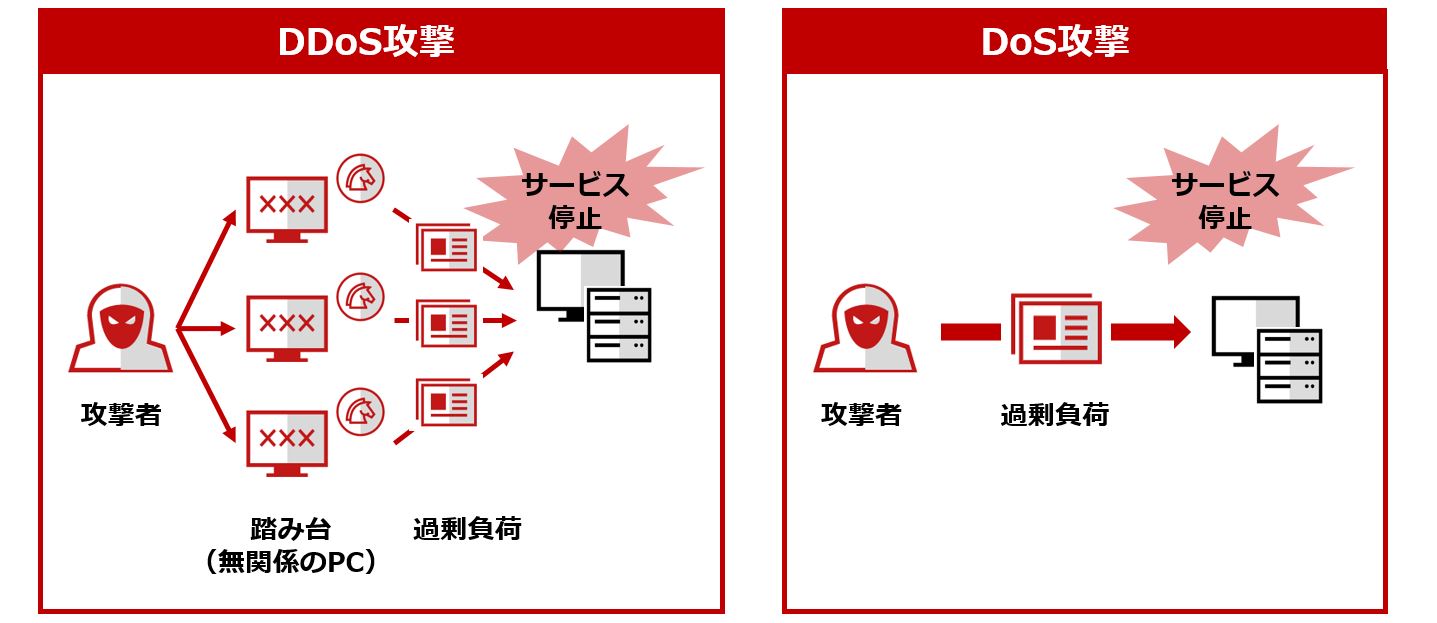

1-2 Dos攻撃との違い

DoS攻撃では、1台のシステムから攻撃を行います。一方、DDoS攻撃では、複数のシステムから標的となるサーバーやネットワーク機器などに対して、一斉に攻撃します。

また、DDoS攻撃はDoS攻撃と異なり複数の攻撃元(複数のIPアドレス)から行われるため、より大きなトラフィックを送り付けることが可能となり、攻撃対象に対してより大きな負荷がかかります。

<DDoS攻撃とDoS攻撃の違い>

1-3 DRDDoS攻撃

さらに、DDoS攻撃の進化版ともいえるDRDDoS攻撃(Distributed Reflection Denial of Service 、DoSリフレクション攻撃)では、送信元アドレスを攻撃対象のアドレスに偽装してパケットが送信されます。トロイの木馬などを利用してコンピュータを乗っ取って実行されるDDoS攻撃と異なり、踏み台を必要とせず、コンピュータへの不正操作がないことから検出が難しい攻撃です。

2. DDoS攻撃の事例

2-1 大手企業への攻撃や国家レベルの攻撃で使用

マイクロソフトのxboxやソニーのPlayStation Network(PSN)への攻撃を行いネットワークをダウンさたリザードスクワッド(Lizard Squad)によるDDoS攻撃や、米政府が「HIDDEN COBRA」と命名した北朝鮮のサイバー攻撃でDDoS攻撃が行われました。

2-2 Iot端末にも注意が必要

米国で2016年10月に発生した大手ネットサービスを相次いでダウンさせたDDoS攻撃では、IoTデバイスに感染するマルウェア「Mirai」が使われ、攻撃の踏み台となったのは防犯カメラやIPカメラだと報道されています。このようなIoTデバイスを利用した攻撃も増加傾向であるため、US-CERTではアラート(警告)(英文) を出しています。

3. DDoS攻撃の対策

続いて主なDDoS攻撃対策を見ていきましょう。監視活動による異常の検知、通信の遮断といった防御策以外にも、踏み台にされない(加害者にされない)ための対策も必要です。

3-1 ネットワークの監視

サーバーに負荷をかけるタイプの量によるDDoS攻撃を受けると、トラフィックの分布やトラフィック量が異常な値を示します。このような変化がある場合は不正な行為が行われている可能性があります。このような異常値を把握するためには日常的にトラフィックの監視を行う必要があります。また、データトラフィックに閾値を設けて異常トラフィックを検出する、異常なトラフィックを生んでいる通信を遮断する、DDoS攻撃を検出する製品を導入するなど、いくつか選択肢があります。

3-2 通信の制限

偽装されている場合は特定が困難ですが、IPアドレスを監視して、異常値を示すIPアドレスからの通信を制限するという対策も必要です。多くの企業サイト(日本語サイト)は国内ユーザーを対象にしているため、海外からのアクセスに制限をしても影響が少ないケースもあります。特にDDoS攻撃の際、海外のサーバーを経由した踏み台のコンピュータからアクセスしてくることも多く、海外からのアクセスをブロックすることが有効な場合もあります。

3-3 アプリケーションの対策

WEBアプリケーションの脆弱性を狙ったDDoS攻撃に対する対策としては脆弱性診断を行い、自社の脆弱性を把握しましょう。そのうえでパッチの適用や適切なソリューションを選択しましょう。

3-4 踏み台にされないための対策

被害者になるだけではなく、踏み台にされて気付かないうちに加害者になるケースもあります。

脆弱性を突かれないようにOSは最新版にしておく、トロイの木馬等のマルウェアの侵入を防ぐためにウィルス対策ソフトは入れておくなど組織内の端末の管理を行う必要があります。

また、端末側で対策だけでなく、端末の利用者への教育も必要です。発信元不明のメールの添付ファイルは開かない、怪しいリンクはクリックしないなど社員教育を徹底しましょう。

3-5 攻撃時のみの防御

上記のような監視や通信制限などの常時防御をする体制が取れれば、攻撃を受けた時にリアルタイムでの防御は可能ですが、コスト面でも注意が必要になります。常時防御の体制を取らない場合、攻撃発生時のみ防御を発動することになりますが、発動タイミングの判断や攻撃発生時のオペレーションなどを考慮して運用手順を決めておく必要があります。

4. まとめ

組織活動を行う上でインターネットに接続しない日はなくなってきました。それに伴いサイバー攻撃も増してきており、DDoS攻撃の踏み台に代表されるように、全員が被害者のみならず加害者になるリスクもあります。組織のセキュリティ対策として日ごろの監視活動、可視化といったセキュリティ部門内の業務だけでなく、インターネットと接続するデバイスを持つ各個人の教育も行い、気付かないところで加害者になってしまうリスクの回避策も講じておきましょう。

著者:マカフィー株式会社 マーケティング本部

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)