2018年が終わろうとしていますが、今年はランサムウェアによる攻撃の影響が、少なかったことに感謝すべきでしょう。しかし、GandCrabやSamSamなどの亜種の発生は、サイバー脅威が引き続き活発であることを示しています。2019年に向けた我々の予測は、単に特定の脅威の増減に関する予測を提供するだけでなく、トレンドへと発展し、やがて脅威となるであろうサイバー犯罪組織の動向に着目しました。

我々は、サイバー犯罪者らが組織を通じて協力関係を深めた結果、ランサムウェアの脅威がより強化されたとみています。サイバー犯罪者は長年に渡ってこのような連携を保っていましたが、その傾向は2019年にさらに拡大するでしょう。セキュリティ業界とランサムウェア作成者との間で繰り広げられる攻防はエスカレートし、業界はこれまで以上に迅速かつ効果的に対策する必要があります。

ソーシャルメディアは、私たちの生活の一部となっています。最近では、国家が悪意を持って誤報を伝播するためにソーシャルメディアを悪用していたことが判明しました。2019年には、犯罪者が自身の利益のためにソーシャルメディアを活用し始めるとされています。同様に、家庭におけるIoTの普及によって、犯罪者の金銭的な利益獲得が助長されるでしょう。

一つ、確かなことは、我々はあらゆる面でテクノロジーに依存しているということです。IDプラットフォームの脆弱性による情報漏洩で5,000万人のユーザーに影響を与えるようなことが実際に起きているということを考えてみてください。もはや、情報漏洩がそのプラットフォームだけに限定されているということはあり得ません。すべてが接続しており、安全性はプラットフォームの最も脆弱な部分によって決まるのです。将来的に、我々はどの脆弱なリンクから情報が漏れたのかという問題に直面するでしょう。

—ラージ・サマニ, 米国マカフィー LLC チーフ サイエンティスト兼マカフィーフェロー

Twitter @Raj_Samani

McAfee Labs、 2019年脅威予測レポート

目次

サイバー犯罪組織が統合し、攻撃力を高めるためにより多くの連携が行われる

闇のハッカーフォーラムやチャットグループは、サイバー犯罪者のための市場として機能しており、そこではマルウェア、エクスプロイト、ボットネットなどをサービスとして購入が可能です。さまざまな経験や技術を持つ犯罪者による攻撃を容易に成功へと導きます。2019年には、市場の統合が継続され、数は少ないもののより強力なサービスとしてのマルウェアファミリーが作られ、活発に連携していくとみられます。連携によりさらに強力になり、より洗練された仮想通貨のマイニングや、新たな脆弱性を悪用した攻撃、モバイルマルウェアの増加、クレジットカードや信用情報の搾取が増加します。

我々は、さらに多くのアフィリエイトが、連携により拡大したマルウェアファミリーに加わると予測します。運用の容易さとエクスプロイトキット、クリプターサービス、ビットコインミキサー、そしてマルウェア対策への対抗サービスなど重要なトップレベルサービス(Best-of-Breed)との戦略的提携が理由です。2年前、我々は最大のランサムウェアファミリーの多くがアフィリエイト構造を採用しているのを確認しました。数々のランサムウェアが今も出現していますが、生き残ることができるのは少数です。これは、多くの組織は感染率が高いだけでなく運用上および財務上の安定性を備えた強力なブランドと競争するのに十分な取引を誘致できないためです。現時点では、最大級のマルウェアファミリーが積極的に商品を宣伝しています。マネーロンダリングや検出ができないマルウェアなどの他のトップレベルのサービスと連携する強力なブランド(GandCrab参照) であるためそういった犯罪組織のビジネスは順調です。

ダークウェブでの取引がビジネスとして成り立っているのは、信頼をベースとしたシステムであるためです。「盗人にも仁義」ということわざのように、犯罪者は彼らのフォーラム内には部外者は誰も入ってこられないだろうと安心しています。過去にもこのような信頼関係を見ることができました。例えば、今世紀の初期には、警察がその信頼モデルを壊すまで、クレジットカードショップがサイバー犯罪の温床として頻繁に利用されていました。

エンドポイントの検知が強化されるにつれて、脆弱なリモートデスクトッププロトコル (RDP) はサイバー犯罪者に別の道を開きました。2019年には、マルウェア、特にランサムウェアのRDPを感染のエントリーポイントとして、利用がますます増えると予測しています。現在、多くの犯罪組織では、通常、Amazon アカウントへアクセスするための足掛かりとして、あるいはクレジットカードの窃取のプロキシとして、ランサムウェア以外の目的でRDPアクセスを宣伝しています。ターゲットとされたランサムウェアグループとサービスとしてのランサムウェア (RaaS) モデルがRDP を活用し、秘密裏に成功させている攻撃が、この戦術を用いているのを我々は確認しています。攻撃者は、弱いRDPを持つシステムを見つけ、ランサムウェアで攻撃し、さらにワーム機能 (EternalBlue)を用いてネットワーク経由で伝播します。GandCrab の作者がすでに RDP オプションに取り組んでいる形跡も見られます。

また、仮想通貨のマイニングマルウェアについては、より洗練され、処理ハードウェア(WebCobra)および特定の時点での具体的な通貨のレートに基づいて、被害者のマシン上で通貨の選択が可能となるようなより高度なマルウェアが出現するのではないかと見ています。

来年は、脆弱性の検出から攻撃までの時間はさらに短縮されることも予測されます。サイバー犯罪者の開発プロセスはより機敏になっています。彼らは、オンラインフォーラムや共通脆弱性識別子CVE(Common Vulnerabilities and Exposures)データベースの欠陥からデータを収集し、マルウェアに追加します。犯罪者がソフトウェアやハードウェアの最新の脆弱性に対し、1日またはわずか数時間で攻撃を実施するようになると予測しています。

ボットネット、銀行詐欺、ランサムウェア、二要素認証セキュリティの回避など、Androidを中心としたモバイルマルウェアについて、サイバー犯罪者、犯罪組織等で議論が活発化することが予想されます。携帯電話からの銀行口座などの機密情報へのアクセス量を考えるとサイバー犯罪者が得られるものは多く、現在、モバイルプラットフォームを悪用する価値は過小評価されていると言えるでしょう。

クレジットカード詐欺と盗難クレジットカード情報の需要については、大規模な電子商取引サイト上のサードパーティの支払いプラットフォームを対象としたオンラインスキミングにさらなる重点を置いて継続されるでしょう。これらのサイトから、犯罪者は密かに何千人分もの新たなクレジットカード情報を盗むことが可能です。さらに、ソーシャルメディアを用い、ユーザーに気づかれないようにアカウントを操作し、ユーザーを獲得したり、商品の返品や金融サービスを提供するなど、知らないうちにユーザーが共犯者にされてしまうような事象も発生する可能性があります。

我々は、最近の大規模なデータ漏洩やユーザーの安易なパスワード設定によって盗まれた認証情報が市場にさらに多く出回ることを懸念しています。例えば、情報漏洩は有権者情報の販売やメールアカウントのハッキングに繋がります。こういった攻撃は毎日発生しています。

将来の回避技術における人工知能(AI)の更なる活用

成功の機会を増やすために、攻撃者は、セキュリティ対策をバイパスし、検出と分析を避けるための回避技術を長期に渡って採用しています。パッカーズ、クリプターズ、およびその他のツールは、攻撃者の武器の一般的なコンポーネントです。実際、犯罪組織による闇の経済が誕生し、犯罪活動を支援するための製品や専用サービスがそこで提供されています。現在では攻撃の主要コンポーネントの外部委託が容易であるため、2019年には人工知能を用いた回避技術がより機敏になると予測されます。

2018年には、 “process doppelgänging” とSynAckランサムウェア、またRigExploit Kitによる PROPagate injection deliveredといった新しいプロセスインジェクション技術が登場しました。このような人工知能などの技術を追加することにより、さらなる防御回避が可能になります。

マルウェアごとのさまざまな回避策

2018年には、仮想通貨マイニングなどの新たな脅威が出現し、感染したマシンのリソースが乗っ取られました。それぞれの脅威には、独創的な回避技術が開発されています。

- 仮想通貨マイニング:マイナーは、多くの回避テクニックを実装しています。Minerva Labsは、WaterMinerを発見しました。WaterMinerは、被害者がタスクマネージャまたはマルウェア対策スキャンを実行する際に、そのマイニングプロセスを停止します。

- エクスプロイトキット:一般的な回避手法には、プロセスインジェクションやメモリ空間の操作、任意のコードの追加などがあります。インメモリインジェクションは、配信中の検出を回避するための一般的な感染ベクターです。

- ボットネット:コードの難読化や反分解技術は、何千もの被害者へ感染をもたらす大規模なボットネットに使われています。2018年5月、AdvisorsBot は、ジャンクコード、偽の条件付き命令、XOR 暗号化、さらには API ハッシュを使用して発見されました。ボットは広く普及する傾向があるため、作者はリバースエンジニアリングを遅らせるために多くの回避手法を実装しました。また、ボットと制御サーバー間の通信には難読化メカニズムが使用されました。犯罪者は、DDOS攻撃請負サービス、プロキシ、スパム、またはその他のマルウェア配信活動のためにボットネットを利用します。ボットネットの削除を避けたり、遅らせるためには回避技術が欠かせません。

- 先進的な永続的脅威:サイバー犯罪市場で取引されている盗難された証明書は、標的型攻撃において対マルウェア検出を避けるためによく用いられます。攻撃者は、ルートキットやファームウェアベースの脅威などの低レベルのマルウェアも使用します。たとえば、2018年には ESETで最初の UEFI ルートキットであるLoJaxが発見されました。また、セキュリティ研究者は、破壊的な機能がアンチフォレンジック技術として使用されていることも確認しました。OlympicDestroyer マルウェアは、オリンピック大会の組織を対象とし、捜査を避けるためにイベントログとバックアップを消去しました。

人工知能(AI)は次の武器

近年では、機械学習エンジンを迂回する回避技術を使用したマルウェアを目にするようになりました。例えば2017年に、Cerber ランサムウェアはファイルの分類エンジンをだます目的で、正規のファイルをシステムにドロップしました。2018年、PyLocky ランサムウェアは、InnoSetup を使用してマルウェアをパッケージ化し、機械学習の検出を回避しました。

人工知能エンジンの回避がすでに犯罪者のToDoリストにあるのは明らかです。しかし、犯罪者は悪意あるソフトウェアに人工知能を実装することもできます。我々は、後々のステージ展開や検出の回避以前に、回避技術が人工知能の活用を開始し、ターゲット選択の自動化や感染環境の確認が可能になると予測します。

こういった実装は、現状を打破することに繋がります。しかし、またすぐに一般化するでしょう。

複数の攻撃手法の組み合わせに対応するためのより洗練された防御策が必要に

今年はこれまで以上に素早いサイバー脅威の適応と方向転換が見られました。ランサムウェアはより効果的に、また姿を見せないように進化しています。我々は、クリプトジャッキングが急増していることを確認しています。これは、ランサムウェアよりも効率よく安全に、投資からのリターンが得られるからです。依然としてフィッシングは強力で、新たな脆弱性が悪用される可能性があります。ファイルレスで「一か所に根付かない」脅威はこれまで以上に対策をうまく回避し、検出されず、平昌オリンピックのキャンペーンではステガノグラフィーマルウェアの潜伏が発見されました。2019年には、攻撃者がこれらの手法をより頻繁に組み合わせて、多面的、または相乗的な脅威を生み出すと予測しています。

攻撃手法が組み合わされることによる防御への影響

攻撃は通常、1つの脅威に集中します。犯罪者は、有効性と回避効果を狙って、一度に1つの脅威を反復、進化させることに集中的に注力します。攻撃が成功すると、ランサムウェア、クリプトジャッキング、データ盗難などに分類され、防御が設定されます。この時点で、攻撃の成功率は大幅に低下します。しかし、精巧な攻撃が1つではなく、5つの最新の脅威を相乗的に連携させている場合、防御の全体図は非常にぼやけてしまう可能性があります。問題が発生するのは、攻撃を特定して軽減する試みを行う場合です。最終的な攻撃目標が不明瞭なので、脅威のチェーンをたどるにつれて、各脅威の詳細に迷い込んでしまい、特定が困難です。

相乗的な脅威が現実になっている理由の1つは、犯罪者が基礎、キット、再利用可能な脅威コンポーネントを開発することに集中して取り組むことによってスキルを向上させているためです。攻撃者は闇市場のビジネスモデルに労力を注ぎ込むことで、これまでの構成要素の価値を増やすことに専念できます。この戦略によって、目標達成に向けてたった一つの脅威ではなく複数の脅威の統合が可能になります。

複数の攻撃手法の組み合わせの例

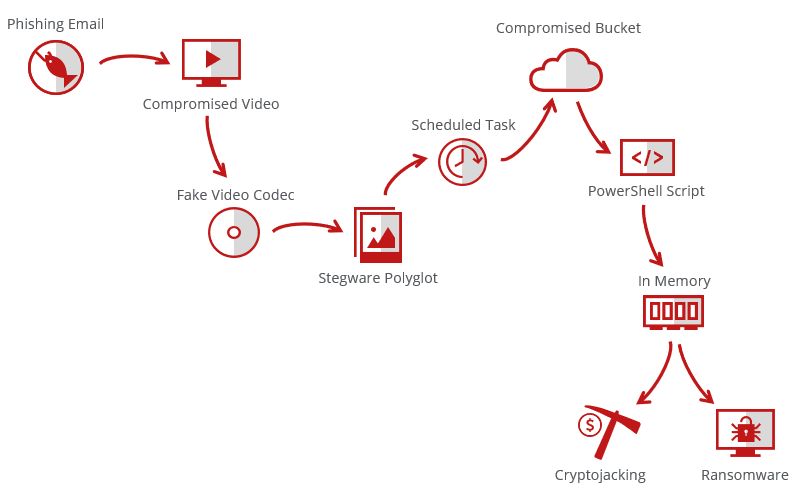

フィッシングから始まる攻撃 (Word 文書を使用する典型的なキャンペーンではなく、斬新な手法) を想像してみてください。このフィッシング詐欺メールには、ビデオ添付ファイルが含まれています。ビデオを開くと、ビデオプレーヤーが再生されず、コーデックを更新するように求められます。この更新プログラムを実行すると、ステガノグラフィックポリグロットファイル (単純な GIF) がシステムに展開されます。ポリグロット (同時に複数の形式に準拠するファイル) であるため、GIF ファイルは、侵害されたシステムでホストしている ファイルレス・スクリプトを感知するタスクをスケジュールします。メモリ内で実行されているスクリプトはシステムを評価し、ランサムウェアまたは仮想通貨マイニングのいずれかの実行を決定します。つまり危険な相乗的脅威が活動を始めます。

この攻撃から、フィッシング詐欺なのか、Stegwareか、あるいはファイルレスマルウェアなのか。クリプトジャッキング?それともランサムウェア?-など多くの疑問が生じますが、実際は全てが同時に行われているのです。

このような例は、1つの脅威に焦点を当てるだけでは攻撃を検出または修復できないことを示しています。攻撃を1つのカテゴリに分類しようとすると、全体像を見失い、鎮静効果が下がる可能性があります。チェーンの途中で攻撃を停止させたとしても、今後の攻撃への防御のために初期と最終段階を見つけ出すことが重要です。

好奇心旺盛で創造的であることが防御力になる

複数の攻撃手法の組み合わせによる脅威に対処するには、あらゆる脅威を疑う必要があります。もしこのランサムウェアの攻撃が大きな攻撃の一部だったとしたら? このフィッシング詐欺メールが、従業員が教育を受けていない技術に対して展開された場合はどうなるか?もし我々が攻撃の本当の目標を見逃しているとしたら?

これらの質問を念頭に置くだけで、全体像を捉えられるだけでなく、セキュリティソリューションを最大限に活用することが可能になります。犯罪者は複数の攻撃を組み合わせることにより相乗効果をもたらすと予測されますが、サイバー防御も相乗的に機能します。

サイバー犯罪者によるソーシャルメディアを使った情報操作やゆすりの対象が国家から企業へ

選挙はソーシャルメディアの影響を受け、フェイクニュースが蔓延、そしてフォロワーはすべて政府が管理するボットであり・・・。昨今、誰もがときどき、そのように感じる宣伝手法です。近年、ソーシャルメディア企業がこれらに悩まされていると言っても過言ではないでしょう。この間、自動化されたアカウントが閉鎖され、敵対的な戦術が進化し、これまで以上に正当なものに見えるボットネットアカウントが出現するにつれて、攻防が続いていました。2019年には、国家の関係者に代わり犯罪グループが企業に焦点を当てた、ソーシャルメディアを通じた誤報や強要キャンペーンが増加すると見込んでいます。

国家は大量のボットを活用してメッセージの配信や世論操作をしており、その効果は絶大です。ボットは、しばしば議論に拍車をかけるために両者の側につくのですが、この戦術はうまくいっています。ノードを増幅し、メッセージング (ハッシュタグを含む) をテストして成功率を決定するシステムを採用することで、ボットネットの利用者は重要な問題に関する一般的な意見をどのように形成するかを確実に理解しています。

1つの例として、開始わずか2週間で279のフォロワー(そのほとんどが他のボット)を持つアカウントが、とある組織に対して嫌がらせのキャンペーンを開始しました。増幅によって、アカウントは単にターゲットについての悪意あるコンテンツをつぶやいただけで、わずか4週間でさらに1,500フォロワーを獲得しました。

世論を操作するための活動は文書で十分に裏付けがされており、ボットは用意された議題を推進するための会話操作に精通しています。来年には、サイバー犯罪者が企業に対し強要キャンペーンとして利用していくでしょう。組織は深刻な脅威に直面しているのです。

クラウド上のデータをターゲットにした攻撃のさらなる増加

ここ2年の間で、企業はOffice 365などのSaaS(Software-as-a-Service)モデル、AWSやAzureなどのIaaS(Infrastructure-as-a-Service)やPaaS(Platform-as-a-Service)のクラウドモデルを広く利用するようになりました。これにより、クラウドにははるかに多くの企業データが蓄積されています。2019年には、クラウド上のデータを標的とする攻撃が大幅に増加すると予測されます。

Office 365の利用が増えるにつれ、サービスへの攻撃、特に電子メールを侵害しようとする攻撃が急増していることがわかりました。マカフィーのクラウドチームが確認した脅威のひとつに、ボットネットの「KnockKnock」攻撃があります。これは、通常、多要素認証を得ていないシステムアカウントを攻撃対象としていました。また、オープンな権限承認規格の信頼モデルの悪用が急増していることもわかりました。そのひとつが、ロシアのサイバースパイ集団であるファンシー・ベア(Fancy Bear)によるもので、ユーザーデータへのアクセス権を得るために偽のGoogleセキュリティアプリでユーザーをフィッシング攻撃するものです。

似たケースでは、ここ数年の間に、設定ミスによるAmazon S3バケットに起因する多くのデータ漏洩が確認されています。AWSの欠陥ではないのは明らかです。共有責任モデルに基づいて、顧客はIaaSやPaaSインフラストラクチャーを適切に構成し、エンタープライズデータとユーザーアクセスを適切に保護する必要があります。やっかいなことに、誤設定されたバケットの多くは、標的の企業ではなく、サプライチェーンに属するベンダーが所有しています。何千ものオープンなバケットや認証情報にアクセスでき、犯罪者たちの間では容易にピッキングできるこうした手法が広がっています。

McAfee Cloud Adoption and Risk Report(クラウドの採用とリスクに関するレポート)によると、クラウド内の21%のデータが知的財産権といったセンシティブデータや、顧客や個人情報データであることがわかっています。過去1年間にこうしたデータを利用しているユーザーは33%増えており、サイバー犯罪者はどうすればより多くのターゲットを見つけられるかを心得ています。

- 脆弱なAPIや非管理APIエンドポイントを対象としたクラウドネイティブ攻撃により、SaaSやPaaS、サーバーレスのワークロードのデータへのアクセスを確保

- クラウドデータベース(PaaSまたはIaaSに展開されたカスタムアプリケーション)でデータの探索と漏洩を活発化させ、S3抽出ベクトルをデータベースまたはデータレイクにある構造化データに拡張

- クラウドをクラウドネイティブの中間者攻撃(例えば、誤設定によって導入された誰でも上書き可能なS3バケットを悪用したGhostWriterなど)の跳み台として利用し、MITM攻撃の変種に対してクリプトジャッキングまたはランサムウェア攻撃を開始

音声認識機能を活用したIoTデバイスへの攻撃が次なる標的に

多くのIoTデバイスの安全性は依然としてとても低いながらも、ハイテクファンの家庭がコンセントからテレビ、コーヒーメーカー、冷蔵庫、モーションセンサー、照明といったスマートガジェットで埋め尽くされるのに伴って、ホームネットワークに入り込む方法が格段に広がっています。

2019年、ネットワークに入り込むための真のカギとなるのは、家庭内のすべてのIoTデバイスを制御する目的として製作されたデバイスである音声制御デジタルアシスタントでしょう。好調な売れ行きが続き、ホリデーシーズンともなればそれに拍車がかかるのは目に見えている中で、サイバー犯罪者の関心も惹きつけてやみません。こうした音声制御アシスタントを通じて、ネットワーク上の興味深いデバイスに向かいたくなる衝動は募るばかりでしょう。

現時点で音声アシスタント市場は発展途上にあり、多くのブランドがあの手この手で市場を席巻しようと狙っています。まだ、どのデバイスがユビキタスになるかははっきりしませんが、もしあるデバイスが主導権を握れば、そのセキュリティ機能はメディアに一躍注目されるはずです。ただし、おそらくは、プライバシーに関する懸念が完全に調べ尽くされてからになるでしょう。

(昨年、我々は家庭用IoTデバイスの重要な懸念事項としてプライバシーを強調しました。プライバシーは引き続き懸念事項ではありますが、サイバー犯罪者はボットネットの構築、身代金の要求、家庭と企業への財産に対する脅迫にさらに力を注ぐでしょう。)

サイバー犯罪者が家庭やオフィスのデバイスを制御する機会を逃すはずはありません。サイバー犯罪者は市場の勝者となったデバイスが用いるいかなるタイプの文字も扱います。それは、IoTデバイスだけではなく、IoTデバイスと連携する広い権限を持ったデジタルアシスタントへの攻撃のために設計された悪意あるコードなのです。

スマートフォンはすでに脅威の窓口になっています。2019年には、はるかに大きな扉をこじ開ける道具になっているかもしれません。サイバー犯罪者が保護されていないデバイスを悪用し、実行した脅威の実例が2つあります。1つは2016年に出現したMiraiボットネットで、もう1つは2017年のIoT Reaperです。これらのIoTマルウェアは、ルーター、ネットワークビデオレコーダー、IPカメラなどのコネクテッドデバイスを攻撃するために多くの変種となって出現しました。パスワードを破り、世界的なボットネットワーク構築のために既知の脆弱性を悪用し、その影響力を拡大しました。

2019年、家庭用IoTデバイスを攻撃する二つの主要なベクトルが、ルーターとスマートフォン・タブレットです。Miraiボットネットは、ルーターのセキュリティが不十分であることを証明しました。感染したスマートフォンは、家庭内のデバイスの監視や制御を行えるので、サイバー犯罪者の格好の標的となる可能性があります。サイバー犯罪者は既存もしくは最新の技術を駆使し意のままにすることでしょう。

マルウェア作成者は、コントローラーとして信頼されているスマートフォンやタブレットを悪用し、パスワード解析や脆弱性の悪用によってIoTデバイスを乗っ取ろうとします。これらの攻撃は傍目からは不審なものとは見えません。というのも信頼されたデバイスを通じてネットワークトラフィックが行われるためです。攻撃の成功率は高まる一方、攻撃経路を特定するのは困難になります。感染したスマートフォンは、ルーターのDNS設定をハイジャックするという新たな事象を引き起こす可能性があります。モバイルやクラウドアプリの脆弱性も悪用されており、スマートフォンは、犯罪者のコアストラテジーになっています。

感染したIoTデバイスはボットネットの代役として、DDoS攻撃を開始し、個人情報を盗み出すことができます。より高度なIoTマルウェアは、音声制御デジタルアシスタントを悪用して、不審なふるまいをユーザーやホームネットワークのセキュリティソフトウェアに気づかれないように実行します。ネットワークポートを開いたり、コントロールサーバーに接続するなどの悪意ある操作は、ユーザーの音声コマンド(例えば「音楽を再生して!」「今日の天気は?」)によって引き起こされる可能性があります。やがて、感染したIoTデバイスが次のように叫ぶかもしれません。「アシスタント!バックドアを開け!」と。

認証基盤とエッジデバイスへの攻撃の増加

あらゆるIT環境下でユーザー、デバイス、サービスに対して一元的にセキュリティ認証やユーザ承認を行うアイデンティティプラットフォーム上での大規模なデータ漏洩が、2018年は多く確認されています。一方、流出したデータは再利用されており、被害者は更なる悲劇を被ります。2019年には、大規模なソーシャルメディアプラットフォームが顧客情報を保護するために、追加対策を実施するとみています。ただし、プラットフォームの数が増えるにつれて、サイバー犯罪者は魅力的でデータが豊富な環境へこれまで以上にリソースを集中させるでしょう。犯罪者と大規模プラットフォームとの闘いが、次なる大きな戦場となるのです。

産業制御システム(ICS)を攻撃するマルウェアであるTritonは、敵対者が隣接するIT環境を介して遠隔地の向上施設を攻撃できる能力を実証しました。アイデンティティプラットフォームと「エッジデバイス」の情報漏洩は、敵対者が新たな遠隔ICS攻撃を開始するカギを提供することになるでしょう。設計上の制約のために安全なシステム要件を欠いている環境や制約されたエッジデバイスを通じて、固定パスワードを使用しているからです。(エッジデバイスとは、IoT製品内のネットワーク対応システムハードウェアまたはプロトコルのことです)。闘いが激化する中、我々は多要素認証と個人識別情報によるセキュリティの提供こそが最良の方法になると考えています。また、個人識別情報が多要素認証を補完してアイデンティティプラットフォームの機能を堅牢なものにすると予測しています。

アイデンティティは、IoTを安全に保つための基本要素です。ここのような環境下において、デバイスとサービスは信頼できるデバイスを確実に識別する必要があります。それによって、残りのデバイスを無視できるのです。アイデンティティモデルは、従来のユーザーを中心としたITシステムからマシン中心のIoTシステムへ移行しています。残念なことに、運用テクノロジーと安全でないエッジデバイス設計が統合されてしまい、IoTの信頼モデルは、見せかけの信頼と境界ベースのセキュリティという脆弱な基盤の上に構築されています。

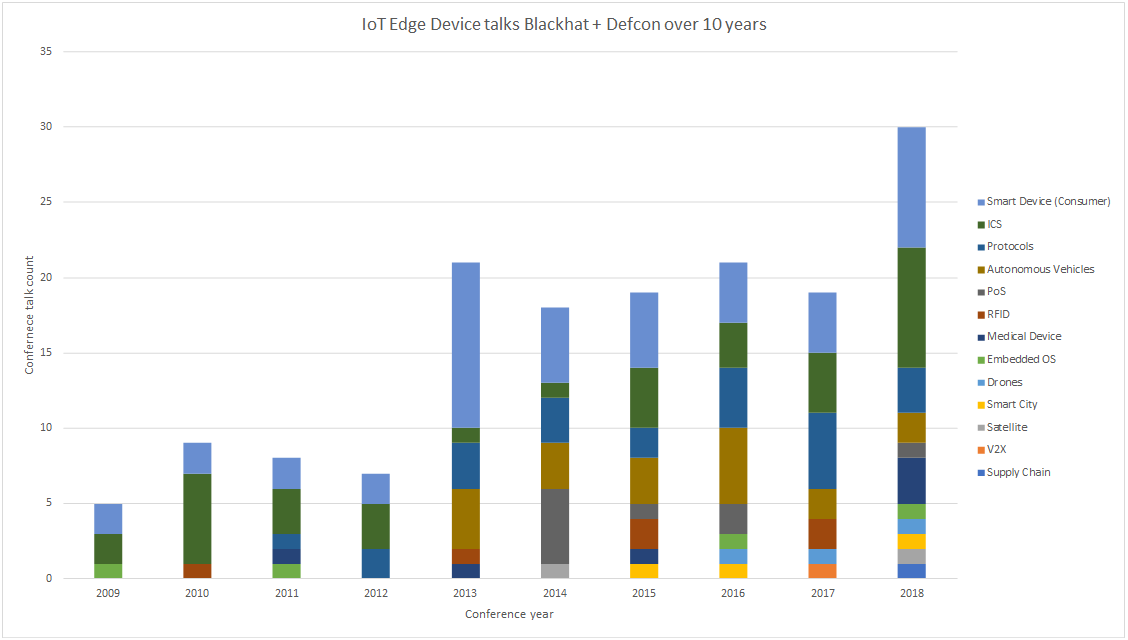

Black Hat USAとDEF CON 2018では、30の講演でIoTエッジデバイスの悪用が議論されました。このテーマを扱った講演がわずか19だった2017年に比べ、大幅に増えています。主にICS、消費者、医療、「スマートシティ」関連の業種で関心が高まっています。(図1参照) 高速接続環境と組み合わさったスマートエッジデバイスがIoTエコシステムを実現していますが、その進化のスピードがむしろこれらのシステムのセキュリティを危険にさらしています。

ほとんどのIoTエッジデバイスは、自衛策(重要な機能、メモリ保護、ファームウェア保護、最小権限、セキュリティの初期設定)を提供しないため、デバイスは攻撃者の思うままになってしまいます。また、IoTエッジデバイスは、「いったん破られたら、まん延する」攻撃に悩まされています。多くのデバイスタイプで使用されている安全ではないコンポーネントが要因です。(WingOSとリバースエンジニアリングの記事を参照してください。)

McAfee Advanced Threat Researchチームのエンジニアは、医療機器プロトコルの悪用により、いかに人命が危険にさらされ、見せかけの信頼によって患者のプライバシーが漏洩しているかを実証しています。これらの実例は、敵対者が容易に目的を達成する方法としてIoTエッジデバイスにねらいを定めているシナリオのほんの一部にすぎません。この10年でサーバーは堅牢になりましたが、IoTハードウェアはかなり遅れています。敵対者の動機と条件(攻撃箇所とアクセス能力)を理解することによって、特定の攻撃ベクトルから独立した一連のセキュリティ要件が何であるかを明確にすることができるのです。

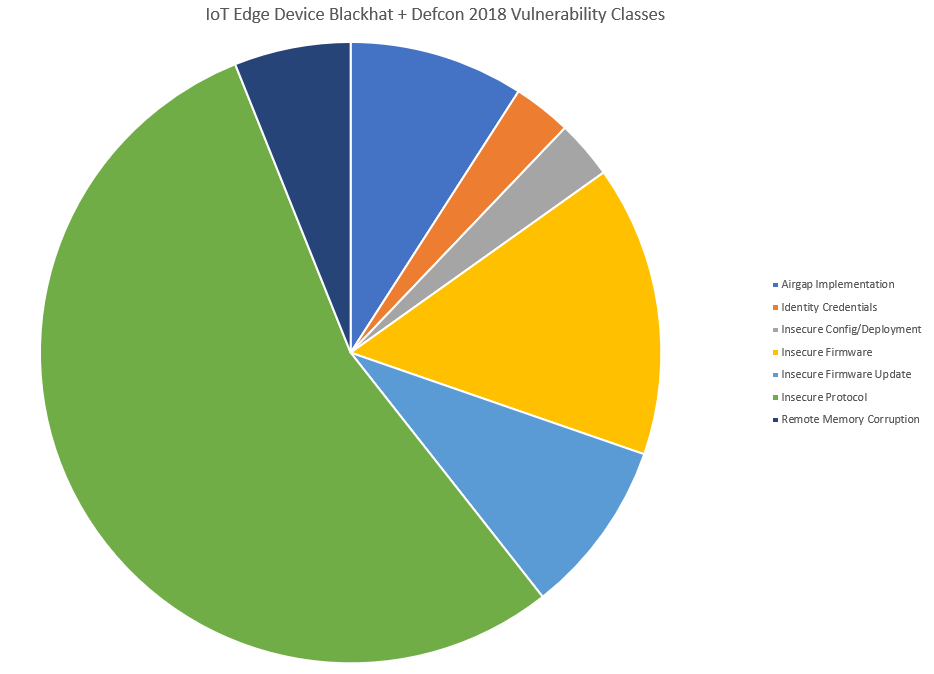

図2は、IoTエッジデバイスの脆弱性の種類を示し、デバイスを攻撃から守る上でエッジハードウェアにアイデンティティと統合機能を構築することが必要であると明らかにしています。

IoTセキュリティは最初からゼロトラストモデルと共に取り組み、ハッキングやシャック攻撃などの脅威から保護するために、ハードウェアの信頼されたルートを構成要素の中心的存在として提供するべきです。マカフィーは、スマートシティの広がりやICS活動の普及により、2019年にはアイデンティティプラットフォームとIoTエッジデバイスでのセキュリティ侵害が増加すると予測しています。

※本ページの内容は 2018年11月29日更新のMcAfee Blogの抄訳です。

原文: McAfee Labs 2019 Threats Predictions Report

著者: McAfee Labs より

協力:

オーエン・キャロル(Eoin Carroll)

テイラー・ダントン(Taylor Dunton)

ジョン・フォッカー( John Fokker)

ゲルマン・ランチョーニ (German Lancioni)

リー・マンソン(Lee Munson)

奥富幸大(Yukihiro Okutomi)

トーマス・ロッチャ(Thomas Roccia)

ラージ・サマニ(Raj Samani)

シェーカー・サルッカイ(Sekhar Sarukkai)

ダン・ソマー(Dan Sommer)

カール・ウッドワード(Carl Woodward)