McAfee Advanced Threat Research(ATR)チームは、ハッカーの闇市場を調査する中で、主要国際空港のセキュリティとビルの自動制御・管理システムへのアクセス・リンクが、わずか10ドル(米貨)で購入可能だったことを突き止めました。

ダークウェブには、ハッキングした機器にアクセスするリモートデスクトッププロトコル(RDP)をオンライン上で販売するRDPショップがあります。そこでコンピュータシステムへのログイン情報を購入すれば、都市の機能を停止させたり、大企業の活動をマヒさせたりすることもできるのです。

RDPはMicrosoftが開発した専用プロトコルで、ユーザーはグラフィカル ユーザー インターフェイスを通じて第三者のコンピューターにアクセスできるため、システム管理者にとっては強力なツールです。これが悪用されると壊滅的な被害の恐れもあります。米国の機関に対する最近のSamSamランサムウェア攻撃では、RDPアクセスがエントリーポイントの役割を果たしていることを示しています。価値の高いネットワークへの攻撃が、闇市場で購入するだけで簡単かつ安価に実行できてしまいます。SamSamのようなサイバー犯罪集団は、わずか10ドルの初期投資でアクセスを入手し、暗号解読の身代金として40,000ドルを要求しているのです。費用対効果は悪くないでしょう。

目次

ショップについて

セキュリティ専門家のブライアン・クレブス(Brian Krebs)が「本当にバカなパスワード」という記事を書いたのは2013年のことでした。この短いフレーズこそRDPシステムの脆弱性を端的に表しています。攻撃者はRDPにつながるシステムをインターネット上でスキャンし、アクセス情報を得るためにHydra, NLBruteもしくはRDP Forcer といった一般的な総攻撃ツールを起動させます。こうしたツールはパスワード辞典と最近の大規模なデータ漏洩で盗まれた膨大な認証情報を組み合わせます。5年後の今日、RDPショップはさらに大規模で容易にアクセスできる存在になっています。

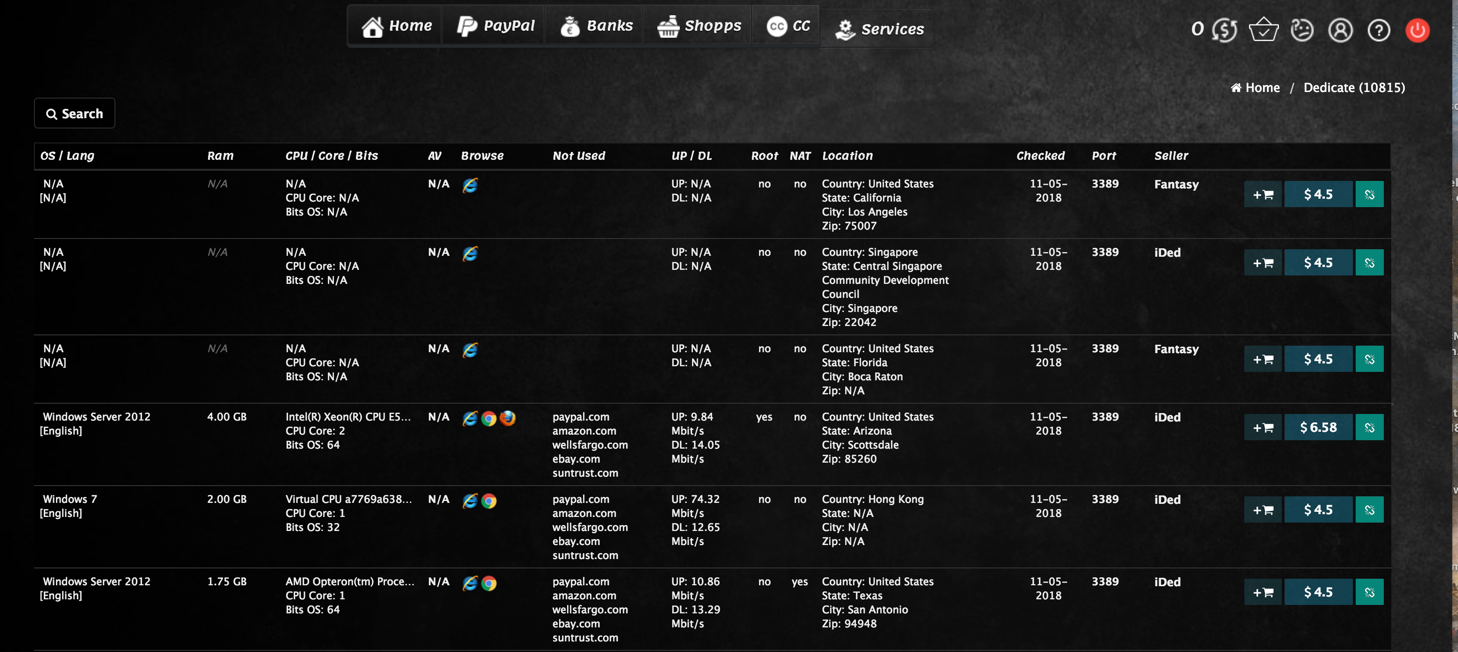

マカフィーATR チームは、扱うRDP数が15から最大40,000までサイズの異なるRDPショップを調査しました。調査した中で最大はロシア人が手掛けるUltimate Anonymity Service (UAS)でした。また、フォーラムサーチやチャットで見つけた比較的規模の小さいショップも調査しました。調査の過程で比較的規模が大きいショップのサイズが日々10%程度変動していることがわかりました。私たちの調査の目標はRDP ショップのリストを特定させることではなく、一般的な犯罪の手口、提供されている製品、潜在的な被害者に関しての理解を深めることにありました。

RDPアクセスを不正使用するサイバー犯罪者たち

サイバー犯罪者はRDPアクセスをどのように不正使用しているのでしょうか? RDPは、ネットワークにアクセスする効率的な手段として設計されています。RDPを活用することで、攻撃者は非常に高度なフィッシングキャンペーンや、マルウェアの難読化のための投資、エクスプロイトキットが必要なくなり、アンチマルウェア防御を警戒する必要もありません。いったんアクセスを獲得すれば、システムに入り込めます。ダークウェブの犯罪者をくまなく調べた結果、最も多くハッキングされたRDP機器は、RDPショップで販売されたものでした。

RDPアクセスの不正使用の例

なりすまし:RDPアクセスを利用して誤った印象を与えることは、最もよくあるやり方です。攻撃者は匿名性を確保しつつ、違法な活動があたかも不正侵害された機器で行われているかのように見せかけることができるため、捜査官やセキュリティ調査員に誤った印象を与えます。攻撃者は標的の機器上で悪意のあるコードを転換させ、意図的に不正なデバッグパスを作ってコンパイラ環境の足跡を消してしまいます。

スパム:スパマーは主にNecrusやKelihosのような巨大なボットネットを使いますが、RDPアクセスもスパマーの一部ではよく使われています。売りに出されているシステムの中には、マスメール型攻撃が勧められているものもありました。そして、ほとんどすべてのショップはSpamHausなどのアンチスパム組織によって警告が出されているシステムかどうかを無料で判別できるブラックリストを提供しています。

アカウントの不正使用、認証情報の収集、恐喝:RDP経由でシステムにアクセスすることで、攻撃者はシステムに保存されたほとんどすべてのデータを入手することができます。これを使って、認証情報の窃盗、アカウントの奪取、クレジットカード詐欺、恐喝などに悪用するのです。

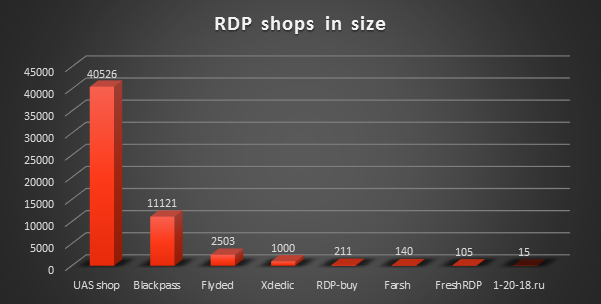

仮想通貨マイニング:最新のマカフィー脅威レポートでは、デジタル通貨の市場価値の高騰によって仮想通貨の違法なマイニングが増加していることについて指摘しました。私たちは不正侵害されたRDPマシンを使ったMoneroマイニングを積極的に宣伝している犯罪フォーラムを複数発見しました。

ランサムウェア:ランサムウェアの大多数はいまだフィッシングメールやエクスプロイトキットによって拡散されます。一方、SamSamのような特殊な犯罪者集団はRDPを使ってほぼ検知されずネットワークに容易に侵入していることで知られています。

RDPショップの概観

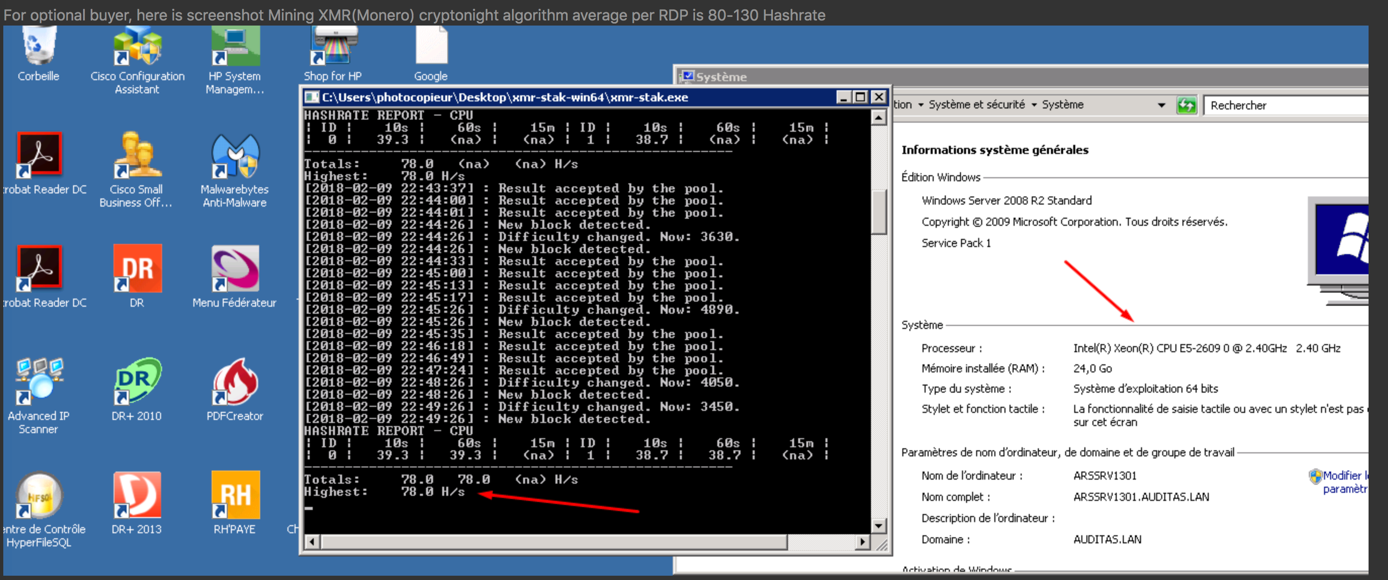

売り出されているシステム:闇市場に掲載されているシステムはWindows XPからWindows 10まであります。Windows 2008と2012のサーバーが取扱量としては最も多く、それぞれ約 11,000件、約6,500件ありました。値段は単純な設定なら3ドル、管理者権限にアクセスできる高帯域幅のシステムでも19ドルです。

第三者による転売:いくつかのRDPショップの「在庫」を比較した際に、同じRDP機器が別のショップで売られ、再販されていることもわかりました。

Windows Embedded Standard:Windows IOTとして知られるWindows Embedded Standardは、シンクライアントからホテルのキオスク、告知版、店頭販売(POS)、さらにはパーキングメーターなど省スペースが必要な多種多様なシステムで使われています。

提供されている大量のRDPアクセスの中で、突出したコンフィギュレーションがありました。私たちの調査でわかったことは、同一の設定の数百のWindows Embedded Standard機器がUAS ShopとBlackPassで売り出されていたということです。そのすべてがオランダにありました。このコンフィギュレーションは1-GHz VIA Edenを実装しています。オープンソースのサーチによってこのコンフィギュレーションはシンクライアントで最もよく使用され、POSシステムでもある程度使われていることがわかりました。またオランダの一部の地方自治体、養護施設、医療機関と関連があります。

シンクライアントやPOSシステムは普段は見落とされがちで、更新されるのもまれです。このため、攻撃者の格好のバックドアターゲットとなっています。こうしたシステムはほとんど場所を取らずに済みますが、システム侵害を被ったときのビジネスへの影響は決してあなどれません。パッチされていないシステムや脆弱なPOSシステムにつけこんだ過去の不正侵害をみてわかることは、被害が財政面だけでなく、顧客の受け止めや長期的なブランド評価にも及ぶということです。私たちが発見した最近の感染事例を受け、マカフィーは身元がわかった被害者に注意喚起するとともに、Windowsシステムがなぜ、どうやって不正侵害を受けたかの詳細を解明する作業に取り組んでいます。

政府機関と医療機関:調査を通じて各国の複数の政府機関のシステムが売り出されていることも判明しました。米国にリンクするシステムもあり、病院や老人ホームから医療器具のサプライヤーなどの医療機関につながる数十の掲載がありました。3月のブログ記事でATRチームは、十分に保護されていない医療データの危険性や、攻撃者が医療システムにアクセスしたときに何が起きるかを明らかにしています。非常にやっかいなことに、RDPショップは簡単な侵入方法を紹介しているのです。

その他の製品

RDP販売に加え、これらのショップの一部は社会保障番号、クレジットカードデータ、オンラインショップのログイン情報などを活発に取引しています。私たちの調査対象では2番目に規模が大きいBlackPassは、多種多様な製品を売り出していました。最も多かったのは不正行為に使われるあらゆるツールへのワンストップでのアクセスです。コンピュータへのRDPアクセス、ローン契約や銀行口座開設で使う社会保障番号などの必須データといったものです。

私たちは法的、倫理的理由から購入はしなかったため、質がどうなのかについてはなんとも言えません。

RDPランサムウェアの攻撃シナリオ

RDPショップを利用して価値の高い標的を見つけることは可能なのでしょうか? ATRチームはこの仮説を実証しました。RDPショップが提供する膨大なコネクションを活用することで、米国の高価値なターゲットを迅速に特定することができました。

UAS Shopに4月16日に掲載されたWindows Server 2008 R2 Standardを搭載した機器(下図)は、ショップの詳細によると、米国のある市当局のもので、わずか10ドルでシステムの管理者権限を得ることができるようになっていました。

UAS Shopでは、販売するシステムのIPアドレスの最後の2オクテットを隠しておき、完全なアドレスを得るにはわずかな料金の支払いが必要となっています。(私たちはUAS他のショップが提供するいかなるサービスも購入・支払いは行ないませんでした)。販売されているシステムを特定するためshodan.ioを使い、org:”City XXX”ポート:“3389”というクエリを使ってその組織のオープンRDPポートを検索しました。

結果は予想以上に憂慮すべきものでした。Shodanの検索では可能性がある65,536個のIPの中から、クエリに一致した3つのIPまで絞り込みました。完全なIPアドレスを取得することで、WHOIS情報を調べることができ、そこからたどっていくと、すべてのアドレスが主要な国際空港につながっていることが明らかになりました。ロシアの闇RDPショップでこんなものが見つかるというだけでも問題ですが、事はさらに深刻だということがわかりました。

さらに悪い状況へ

2つのIPアドレスはアクセス可能なログインスクリーンのスクリーンショットを示しています。

スクリーンショットをよく見ると、Windowsの設定(上の画面)はRDPショップで提供されているシステムと同じです。このシステムには3つのユーザーアカウントがあり、その1つは管理者アカウントです。他のアカウントの名前は、最初は重要ではないように見えましたが、いくつかのオープンソース検索を実行した結果、アカウントは空港セキュリティを専門とする2社に関連していました。1つはセキュリティとビルの自動制御・管理システム、もう1つはカメラ監視とビデオ分析の会社です。アカウントへのアクセスの全容を調べたわけではありませんが、不正侵害によって大きな足場が作られ、Mimikatzなどのツールを使ってネットワークを通じ拡散されるおそれがあります。

他のログインアカウント(上の画面)を見ると、それは非常に特殊な略語を持つドメインの一部であることがわかりました。同様の検索を行った結果、そのドメインがターミナル間で旅客を輸送する空港の自動交通システムに関連付けられている可能性が高いことがわかりました。公共への影響が極めて多大なシステムがインターネットを通じてオープンにアクセスできることは大変問題です。

SamSamグループのような攻撃者は、RDPショップを実際に利用して潜在的なランサムウェアの標的となる高価値なアクセスを入手しています。主要な国際空港につながるシステムへのアクセスはわずか10ドルで購入でき、ゼロデイ攻撃や精巧なフィッシングキャンペーン、水飲み場攻撃も必要ないのです。

匿名化

調査結果の公表にあたっては、機密情報の漏洩を防ぐためにデータを匿名化しました。

基本的な分析とセキュリティのアドバイス

RDPショップは無数のコネクションの販売に加え、攻撃者が新たに購入したRDPアクセスを使用したいときに、検知されない方法についてのヒントを提供しています。

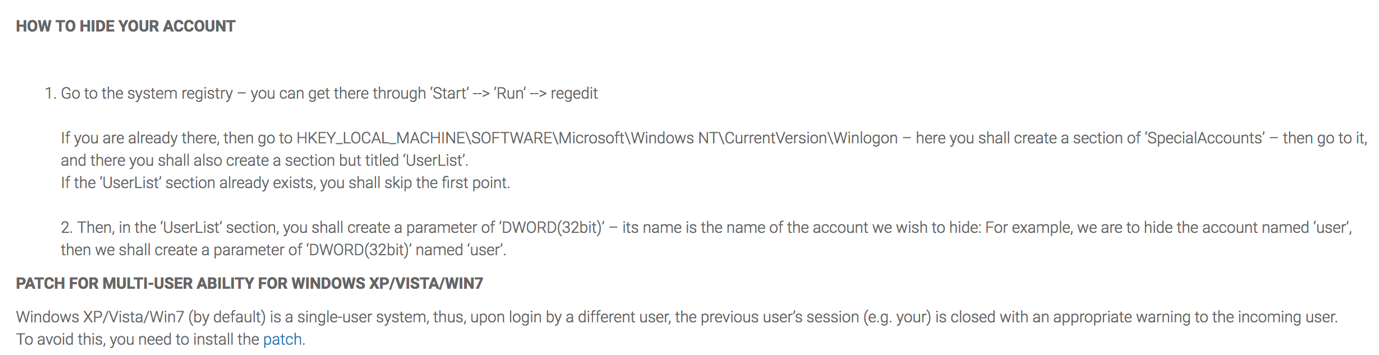

UAS ShopはマルチユーザーのRDPアクセスを許可するパッチが付いたzipファイルを提供しています(ただし一部のWindowsバージョンではデフォルトでは使用できません)。zipファイルには、Windowsレジストリを変更する2つの.regファイルと、termvrl.dllを変更し複数同時にリモートデスクトップ接続を可能にするパッチファイルが含まれています。

これらのレジストリとファイルの変更は、システム上に明らかな痕跡を残します。これらの痕跡は、RDPアクセスの悪用を調査する際に役立ちます。

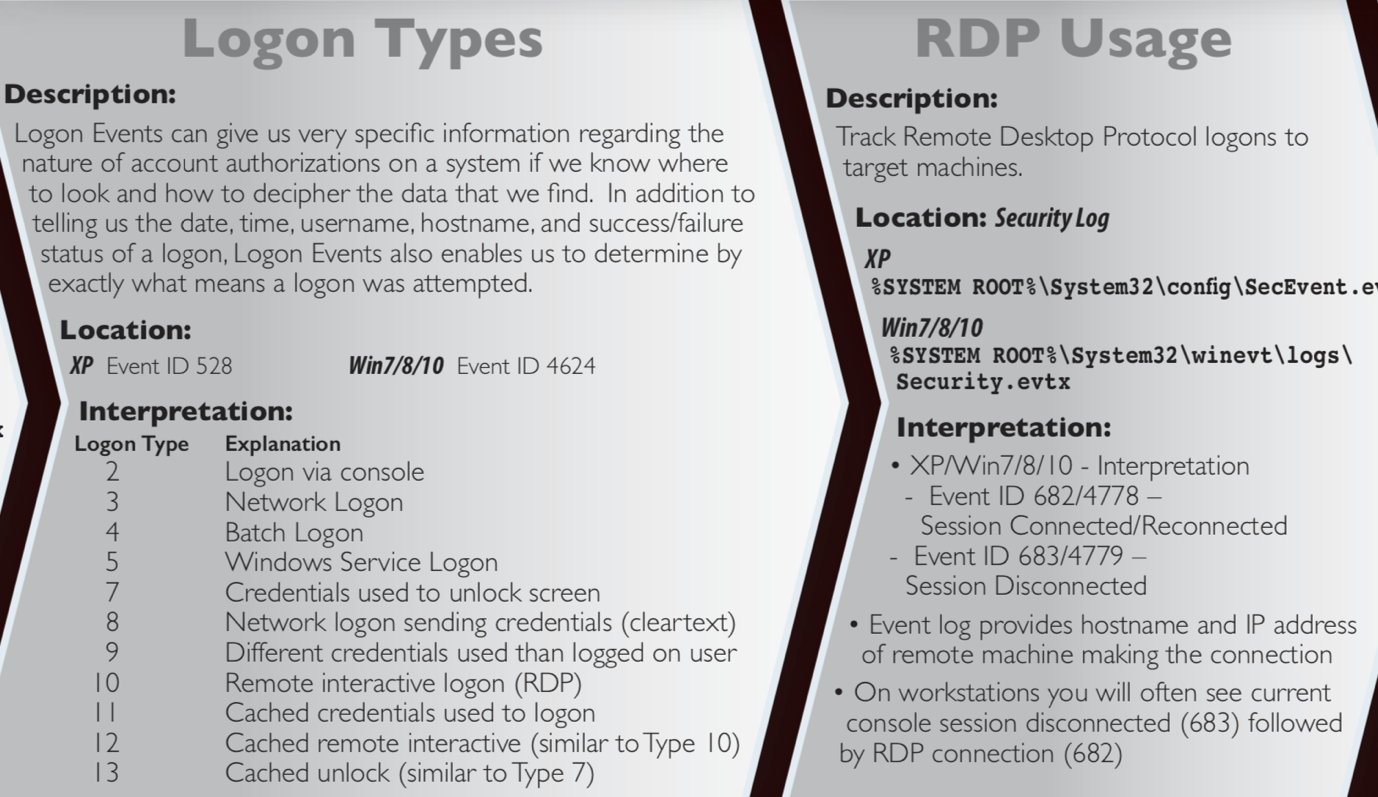

これらの痕跡を検査するだけでなく、Windowsのイベントログとセキュリティログで異常なログオンタイプとRDPの使用がないかを検査するのもよい対処法です。次の画面はよく知られているSANS のDigital Forensics and Incident Responseのポスターですが、ログがどこにあるかを説明しています。

Source: SANS DFIR Poster 2015.

基本的なRDPセキュリティー対策

ネットワークへの外部アクセスはなくてはならないものですが、常にリスクが伴います。いくつかの基本的なRDPセキュリティ対策を要約しました。

- 複雑なパスワードと2つの異なる認証を使用する。ブルートフォースでのRDP攻撃の達成が困難になります

- オープンインターネット経由でのRDP接続を許可しない

- 失敗したログイン試行回数が多すぎるユーザーはロックアウトし、IPはブロックまたはタイムアウトする

- 異常なログイン試行がないかイベントログを定期的にチェックする

- 組織情報を明らかにしないようなアカウント名の使用を義務付けることを検討する

- ネットワーク上のすべてのシステムを列挙し、それらがどのプロトコルを使用してどのように接続されているかをリスト化する。これは、IoTやPOSシステムにも当てはまります

結論

システムへのリモートアクセスはシステム管理者が仕事を行うにあたって不可欠です。しかし、一方で時間をかけて安全で簡単には悪用ができない方法でリモートアクセスを設定する必要があります。RPDショップが脆弱なマシンのアドレスを備蓄しているため、ハッカーは楽に標的を選び簡単にオンライン購入できるようになりました。

政府や組織は、毎年何十億ドルも費やして、私たちが信頼するコンピュータシステムをセキュアなものにしています。しかし最先端のソリューションでさえ、バックドアが開かれたままだったり、単純な南京錠しか持っていなかったりするようでは、セキュリティを提供することはできません。私たちが外出するときにドアと窓の鍵閉めを確認するのと同じように、組織は外部からアクセス可能なサービスとそのセキュリティを定期的にチェックする必要があります。システムを護るには、深く総合的な防御アプローチと従業員一人ひとりの積極的な姿勢が求められます。

※本ページの内容は、2018年7月11日(US時間)更新のMcAfee Blogの内容に一部追記しています。

原文:Organizations Leave Backdoors Open to Cheap Remote Desktop Protocol Attacks

著者:John Fokker