2021年を迎え、前進と飛躍に向け心を新たにする中で、2020年は現実の世界と同じようにデジタルの領域でも激動したことを改めて認識しなければならないと考えています。マスクなどの感染症対策のための製品を扱う偽のオンラインショップで被害者をだます詐欺師から、高度な標的型キャンペーンを仕掛ける攻撃者まで、パンデミックを悪用した犯罪が増加しました。これらはすべて、世界中の何百万人もの私たちにとって、個人的および職業的に非常に困難な時期に行われてきました。

COVID-19を悪用し急増した攻撃への対処

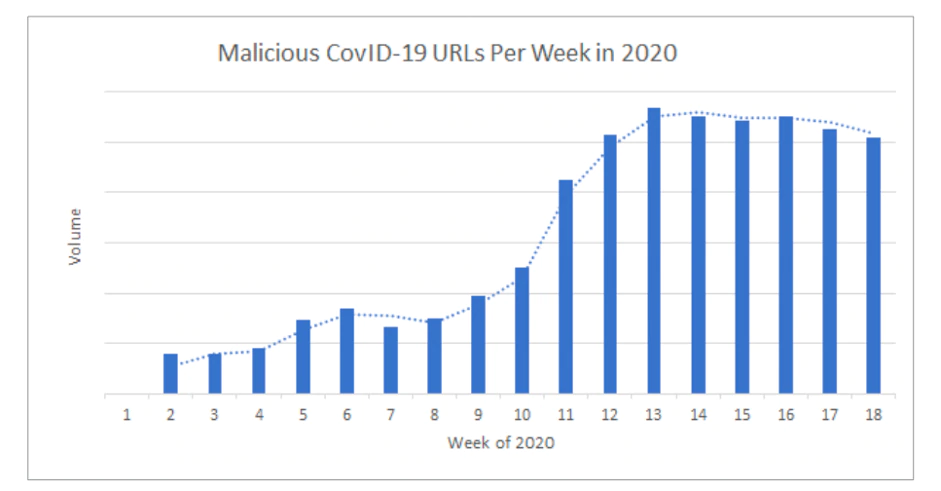

フィッシングキャンペーンの細流として始まったものと、時折発生する悪意のあるアプリは、世界中のシステムへのエントリメカニズムとして、より多くの情報を求める私たちの渇望を利用して、数千の悪意のあるURLと能力を超えるサイバー犯罪者へと変貌しました。COVID-19が2020年の脅威の主要なテーマであったことは間違いありません。当然のことながら、そのような脅威に完全に焦点を当てる傾向がありますが、この時期に非常に高度な犯罪者も活動していたことを認識することが重要です。

脅威レポートを補完するCOVID-19 ダッシュボードを昨年公開し、潜在的なニーズを利用しCOVID-19に関連する悪意のあるファイルの数を追跡しました。これにより、そのようなキャンペーンの普及に関するリアルタイムの情報だけでなく、最もターゲットを絞ったセクターや地域についての明確さも可能になります。その年の統計を見ると、悪意のあるコンテンツの量が増加したことが包括的なテーマであることが明確に示されています。

もちろんこれは大きな懸念事項ですが、この時期には、より高いスキルを持った犯罪者も活動していたことを認識しておく必要があります。

ランサムウェア–ブームの時期

2020年の後半には、身代金要求の増加とランサムウェアグループからの継続的な成功についての見出しがありました。2020年5月にはThomas Rocciaが公開したブログで、その理由が示されていました。インターネットに公開されているRDPポートの数は、2020年1月の約300万から3月には400万超となり、急速に増加しました。

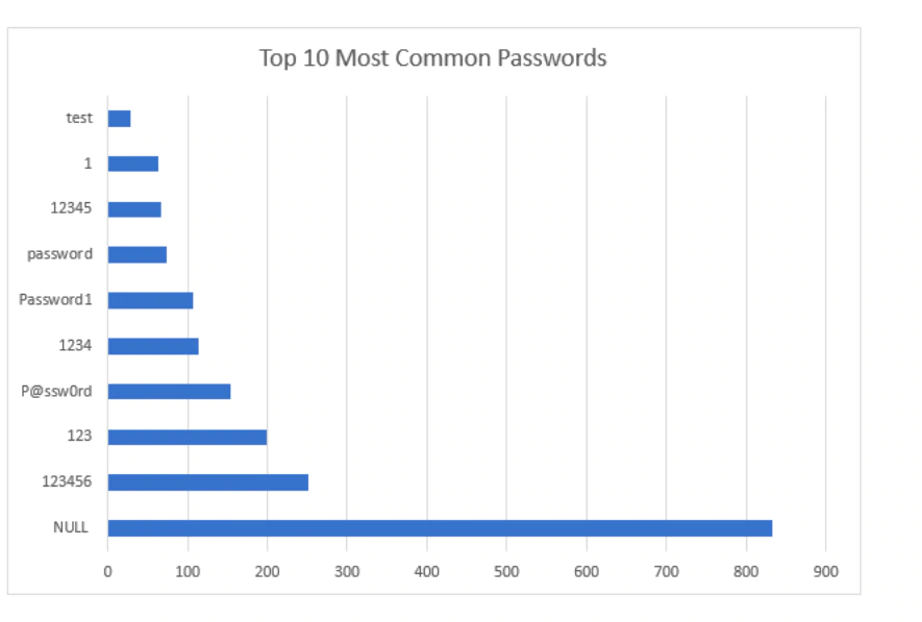

RDPは、侵入後のランサムウェアギャングによって主に使用される一般的なエントリーポイントであり、2020年の後半に犠牲者が増えている理由についてはいくつかの説明があります。実際、Thomasの同じ分析では、RDPに展開される最も一般的なパスワードは、私たちが強力と見なすものではないことがわかりました。

RDPのより広いランドスケープがより普及していることを考えると、世界中の多くの企業や組織が、ロックダウンによるリモートアクセスへの移行に際し、ビジネスの継続性を維持することを優先し不十分なセキュリティ対策の状態であるため、攻撃者にシステムへ簡単に侵入する機会を与えています。

RDPのより広いランドスケープが普及していることを考えると(世界中のロックダウンによるリモートアクセスの即時の必要性のため想定)、弱い資格情報の使用、そしてランサムウェアグループの成功は非常に明白になります。実際、2020年の第2四半期に確認できた、革新的な、アフィリエイトによる、そして最終的に経済的にも成功したNetwalker ランサムウェアに関する調査結果を昨年夏に詳しくお伝えしました。

主要な脆弱性が狙われた1年

昨年はまた、主要な脆弱性のさらなるギフトを私たちに提供しました。たとえば、8月には、Treck Inc.によって開発された広く使用されているTCP /IPソフトウェアライブラリに一連のゼロデイ脆弱性がありました。Ripple 20として知られる、何億ものデバイスへの影響は、私たちが依存しているデバイスのより広いサプライチェーンについてかなりの懸念をもたらしました。McAfee ATRチームは、JSOFと協力して、組織がこれらの脆弱性を検出するための検出ロジックとシグネチャを開発しました。

もちろん、大きな脆弱性はそれだけではありません。私たちは、BadNeighbour、Drovorub、その他多くの犯罪者を確認しました。特に高いCVSSスコアを持つ、ほぼ無限に見える脆弱性の流れは、優先順位のリストで非常に高いパッチを適用する必要があることを意味します。

「洗練された」攻撃者

2020年を締めくくると、高度な攻撃を実行する「国民国家」の詳細が提示されました。通常の状況では、このような用語は避けるべきものですが、特定の脅威キャンペーンで目撃する能力のレベルが、COVID-19を悪用するフィッシング詐欺とは別格の世界であることは間違いありません。

2020年8月に、攻撃キャンペーンのトップリストを無料で提供するMVISION Insightsダッシュボードをリリースしました。これには、最近では、SolarWinds攻撃で詳述されたSUNBURSTトロイの木馬、FireEyeが公開した不正に悪用されたツールに対する追跡が含まれます。これが示しているのは、蔓延が重要な論点である一方で、組織を真の精度で標的とする有能なサイバー犯罪者が存在するということです。

たとえば、攻撃者が二次インプラントに感染するターゲットを制限するために、ターゲットの許可とブロックリストを展開するオペレーションノーススターキャンペーン。

”洗練された”という風に表現され国家を背後に持つというカテゴリーに分類されるかもしれませんが、この事実は、攻撃がまったく一般的ではない機能を使用したキャンペーンがあることを示しており、防御に対する課題を困難にしている脅威グループの革新のレベルを目の当たりにしていることは間違いありません。

明らかなことは、2020年は困難な年だったということですが、2021年に何が待ち受けているかを結論付けようとすると、良いニュースもお伝えすることができます。ランサムウェアに取り組み続けるNoMore Ransomなどのイニシアチブから、私たち全員が自分自身を保護するために使用できるツールの前例のないアクセシビリティの向上があります。たとえば、ATR GitHubリポジトリをご確認ください。また、他にもさまざまな情報提供が行われています。

※本ページの内容は2021年1月14日(US時間)更新の以下のMcAfee Blogの内容です。

原文:A Year in Review: Threat Landscape for 2020

著者:Raj Samani