目次

エグゼクティブサマリー

NetWalkerランサムウェア(最初はMailtoとして知られていました)が最初に検出されたのは2019年8月です。それ以降、新しい亜種が2019年から2020年の初めにかけて発見され、今年の3月にさらに増加が見られました。

NetWalkerは、顕著により安定した堅牢なサービスとしてのランサムウェア(RaaS)モデルに進化しており、私たちの調査によると、マルウェアを仕掛ける犯罪者たちは、技術的に高度で大規模な犯罪組織をターゲットにアプローチしていることがわかっています。

McAfee Advanced Threat Research(ATR)は、NetWalkerにリンクしている大量のビットコインを発見しました。これは、その恐喝の取り組みが効果的であり、多くの被害者が犯罪的要求に屈する以外に選択肢がないことを示唆しています。

NetWalkerの調査には、背後にある脅威アクターについて仮設を持っていましたが、結果的にその仮説を反証することになりました。私たちは、元の仮設や実証した方法を信じて、徹底的な研究の重要性を強調し、このトピックに関するさらなる議論を歓迎します。議論が展開されることで、研究の重複を避けるのに役立ちますし、より多くの証拠があれば、業界の中で情報を共有することをお勧めします。

マカフィーは、個人のウイルス対策、エンドポイント、ゲートウェイを含むすべての製品で、このブログで取り上げられているマルウェアから顧客を保護しています。マカフィー製品がこれらのタイプの攻撃からどのように防御できるかについて詳しくは、NetWalkerに対する適応性のあるセキュリティアーキテクチャの構築に関するブログをご覧ください。

また、NetWalkerの最新の状況やその他のサイバー攻撃に関する情報を常に把握し、対策を事前に検討するするために、McAfee Insightsを確認することが有効です。Insightsは脅威の優先順位付け、対策が機能するかどうかの予測、是正措置の処方にも役立ちます。

はじめに

2019年以降、NetWalkerランサムウェアは、主に西ヨーロッパ諸国と米国を拠点とする膨大な数の異なるターゲットに到達しています。2019年末以降、NetWalkerを利用する攻撃者たちは個人よりも大規模な組織を好むことを示しています。COVID-19の大流行の際、NetWalkerの背後にいる攻撃者は病院を標的にしないことを明確に述べていました。彼らが約束を守るかどうかは、まだ確実ではありません。

ランサムウェアは、感染したファイルにランダムな拡張子を追加し、Salsa20 暗号化を使用します。メモリからDLLを挿入するために、リフレクティブDLLロードと呼ばれる新しい防御回避テクニックなど、いくつかのトリックを使用して検出を回避します。

NetWalkerの集団は、Maze、REvil、その他のランサムウェアの背後にあるものと同様に、身代金が支払われない場合、被害者のデータを公開すると脅迫しています。

前述のように、NetWalker RaaSは量より質を優先し、また、ロシア語を話し、大規模ネットワーク組織をターゲットにしています。潜在的な被害者のネットワークにすでに足場があり、データを簡単に漏出できる組織が特に魅力的な顧客と考えられています。被害者のデータを公開することがNetWalkerのモデルの一部であることを考えると、これは当然のことです。

以下のセクションは、ランサムウェアの動作の技術的なマルウェア分析に進む前に、NetWalkerマルウェアの導入とテレメトリステータスの表示に特化しています。デクリプターがどのように機能するかを説明し、NetWalkerのオペレーターとその犠牲者の間のいくつかのやりとりを紹介します。その後、2019年9月以降のmodus operandiの変更について、特に支払い動作について説明します。次に、NetWalkerと以前の、一見無関係と思われるランサムウェアの亜種との間のリンクを確認するための検証を示しています。最後に、NetWalkerとそのMITER ATT&CKテクニックに関連するIOCの概要を示します。

テレメトリー

マカフィーの10億のセンサーを使用して、NetWalkerランサムウェアの世界的な普及を示すことが可能です。

テクニカル分析

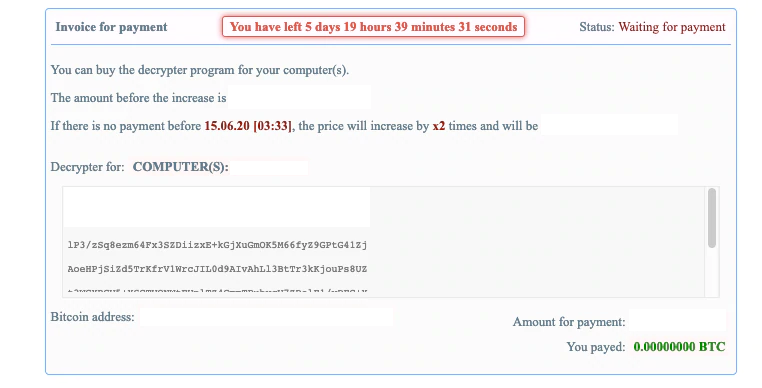

身代金メモ(2020年3月以前)

2020年3月以前、NetWalkerの身代金メモは、ランダムな名前(kkeessnnkkaa@cock.liやhhaaxxhhaaxx@tuta.ioなど)を持つ匿名のメールアカウントサービスを使用して攻撃者に直接連絡する方法を示していました。

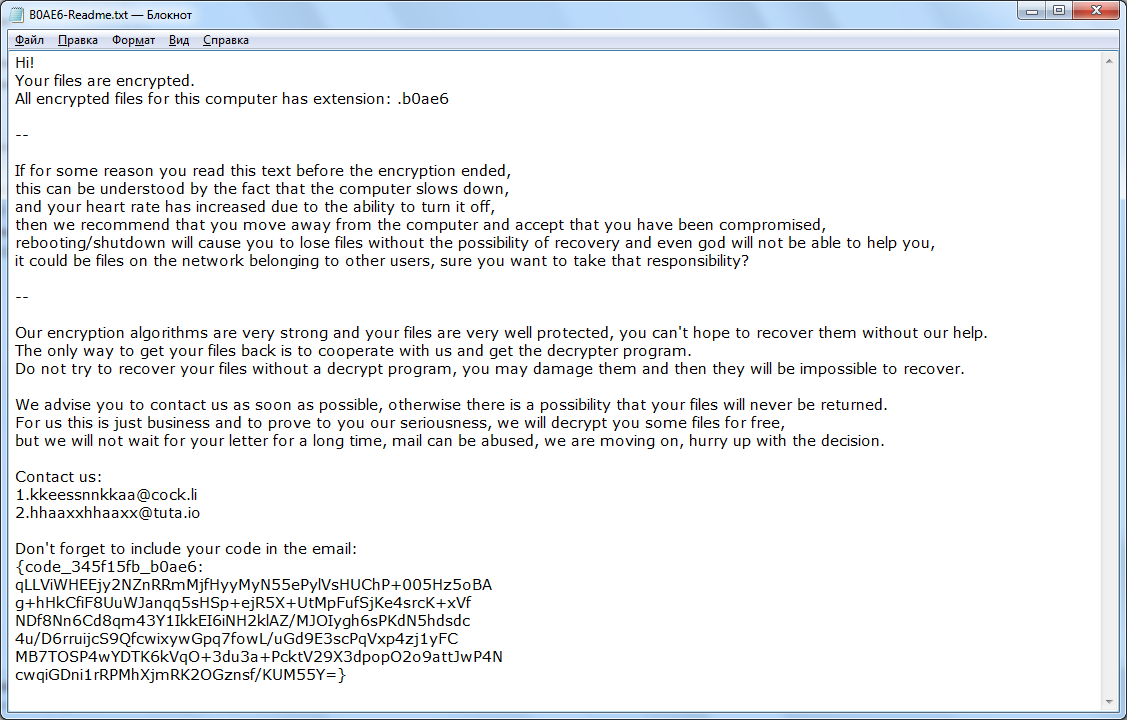

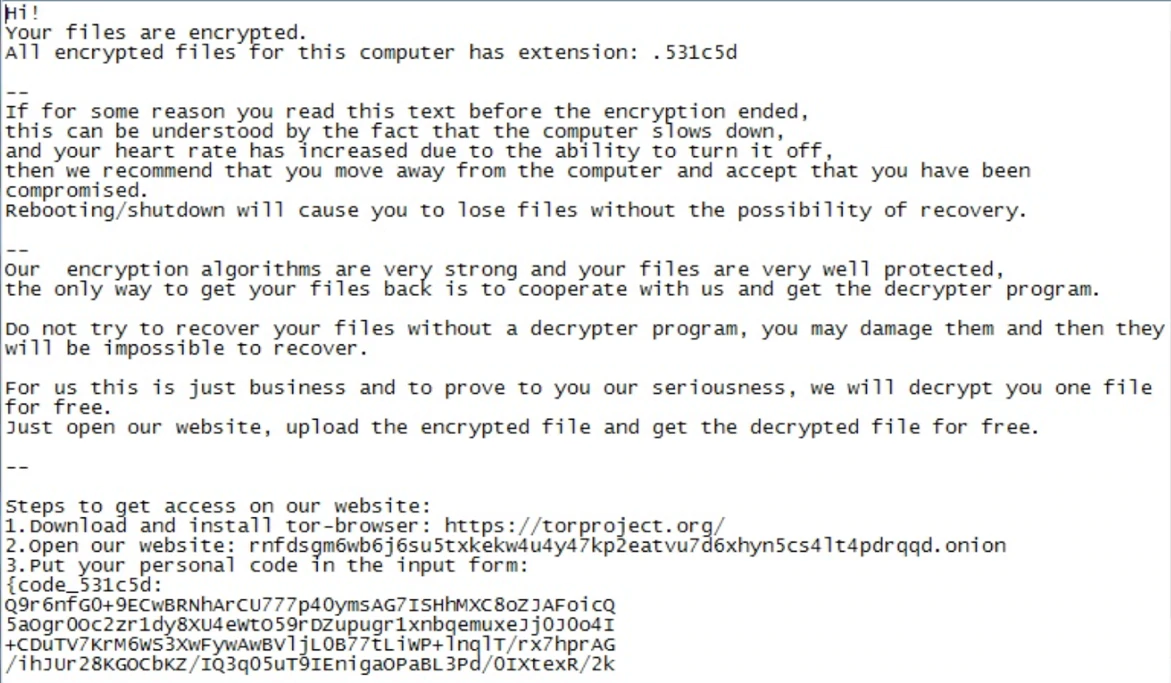

身代金メモ(2020年3月以降)

2020年3月12日、ある研究者がツイートで新しいNetWalkerの身代金メモのスクリーンショットを共有しました。攻撃者が連絡方法を大幅に変更したことがわかります。電子メール通信は完全に削除され、被害者はNetWalker Torインターフェイスを介して連絡を取る必要があり、ユーザーキーを送信すると、NetWalkerテクニカルサポートとのチャットにリダイレクトされます。この連絡方法の変更は、NetWalkerが新しいアフィリエイト向けにRaaSを開放していることをNetWalkerが明らかにした地下フォーラムの投稿と一致しています。Torページは、このブログで強調する唯一の顕著な変更ではありませんでした。

NetWalker分析

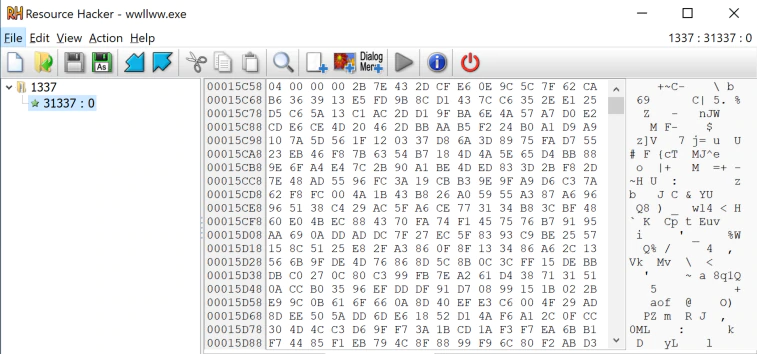

NetWalkerリソース分析(2020年3月以前)

NetWalkerマルウェアは、構成全体を含むカスタムリソースタイプ(1337または31337)を使用します。このファイルはメモリに抽出され、リソースにハードコードされたキーを持つRC4アルゴリズムを使用して復号化されます。

2020年3月12日より前は、NetWalkerはサポート業務と被害者間の電子メール連絡プロセスを使用して、支払いを続行し、復号化プログラムを送信していました。これを行うために、NetWalkerはリソース内の構成ファイルを使用して、暗号化モード、身代金ノートの名前、および電子メールの連絡先を設定しました。

| 名前 | wwllww.exe |

| サイズ | 96256バイト |

| ファイルタイプ | EXE |

| SHA 256 | 58e923ff158fb5aecd293b7a0e0d305296110b83c6e270786edcc4fea1c8404c |

| コンパイル時間 | 2019年12月6日 |

復号化されると、構成ファイルはいくつかのパラメーターを明らかにし、それがどのように機能するか(身代金ノートを構成する方法、暗号化に割り当てられたスレッドの数など)を理解できるようにします。

| mpk | 公開鍵 |

| mode | Encryption mode |

| thr | 暗号化プロセスに割り当てられたスレッド |

| spsz | Encryption chunk |

| namesz | 名前の長さ |

| idsz | IDの長さ |

| crmask | .mailto [email]。{ID} |

| お問い合わせメール | |

| lfile | 身代金メモ名 |

| lend | B64エンコードされた身代金ノート |

| white | 暗号化ホワイトリスト |

| kill | 終了するプロセス、タスク、サービス名 |

| unlocker | 復号化除外リスト |

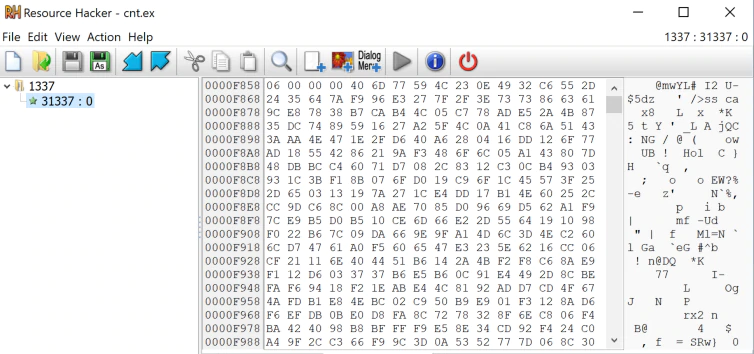

NetWalkerリソース分析(2020年3月以降)

Netwalkerが連絡先モードを変更し、グループのブログのWebポータルで直接電子メールからユーザーキーの送信に切り替えたときに、リソースの構成ファイルも変更されました。連絡先の「メール」フィールドと「crmask」フィールド(以前は「XXX @ cock.li、XXX @ tuta.io」として設定されていたなど)や「.mailto [email. { ID}」などの設定ファイルの変更が見つかりました)。このフィールドは「onion1」と「onion2」に置き換えられ、これらのフィールドはNetWalkerブログのURL /支払いページ(hxxp:// rnfdsgm <snip> drqqd.onion/)で設定されます。また、NetWalker開発者が「unlocker」フィールドを特定の値(「psexec.exe、システム、forti * .exe、fmon.exe *など」)で補完していることにも気付きました。

| 名前 | cnt.ex |

| サイズ | 70656バイト |

| ファイルタイプ | EXE |

| SHA 256 | 26dfa8512e892dc8397c4ccbbe10efbcf85029bc2ad7b6b6fe17d26f946a01bb |

| コンパイル時間 | 2020年5月2日 |

通常、攻撃者はRC_DATAまたは悪意のあるBITMAPを使用します。後者は、たとえば、マルウェアがコードを実行するために、またはペイロードドロッパーとして使用できる通常のビットマップ(Windowsで使用されるオープンマトリックスイメージ形式)にすることができます。画像のピクセルは、ペイロードの実際のバイナリ表現です。このプロセスは、Exe-> Resources-> BMPが埋め込まれているピクセルで埋め込まれたBMP(例:DLL-> Payload)などで要約できます。ただし、この場合、この特別なカスタムタイプを使用して難読化を強化します。NetWalker開発者は、1337または31337構造体を使用してカスタムタイプを選択したため、リソース形式は変更されません。ただし、前述したように、いくつかの値が変更または置き換えられています。

| mpk | 公開鍵 |

| mode | 暗号化モード |

| spsz | Encryption chunk |

| thr | 暗号化プロセスに割り当てられたスレッド |

| namesz | 名前の長さ |

| idsz | IDの長さ |

| lfile | 身代金注記名 |

| onion1 | ブログURL 1 |

| onion2 | ブログURL 2 |

| white | 暗号化ホワイトリスト |

| kill | 終了するプロセス、タスク、サービス名 |

| net | ネットワークリソースの暗号化 |

| unlocker | 復号化除外リスト |

| lend | B64エンコードされた身代金ノート |

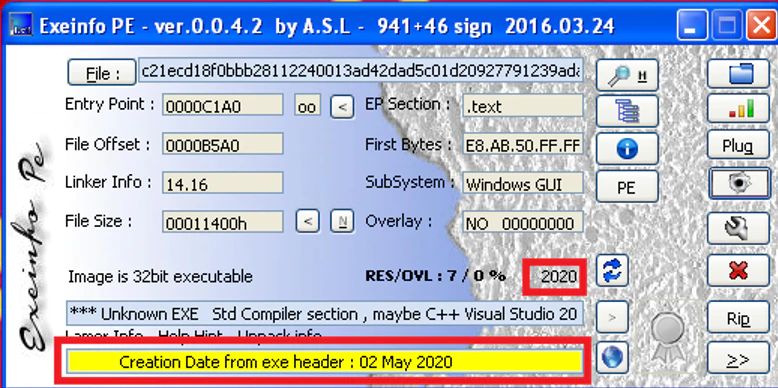

NetWalker実行可能ファイル分析(2020年3月以降)

このブログ投稿で使用されているマルウェアのサンプルにも同じ情報があります。

| 名前 | c21ecd18f0bbb28112240013ad42dad5c01d20927791239ada5b

61e1c6f5f010 |

| サイズ | 70656バイト |

| ファイルタイプ | EXE |

| SHA 256 | c21ecd18f0bbb28112240013ad42dad5c01d20927791239ada5b

61e1c6f5f010 |

| コンパイル時間 | 2020年5月2日 |

解凍されたマルウェアは、EXEファイルとして見つかる32ビットのバイナリファイルです。

マルウェアの最初のアクションは、必要なすべての機能を1つの大きな機能に結合し、Windowsに既にロードされているモジュールを、以下で説明する追加のDLLと結合することです。

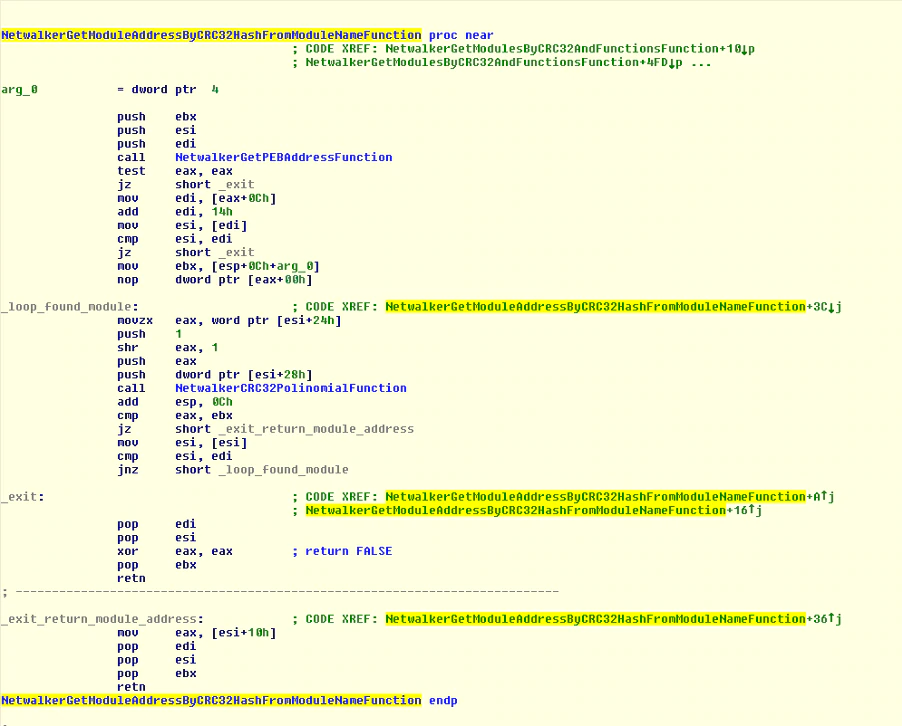

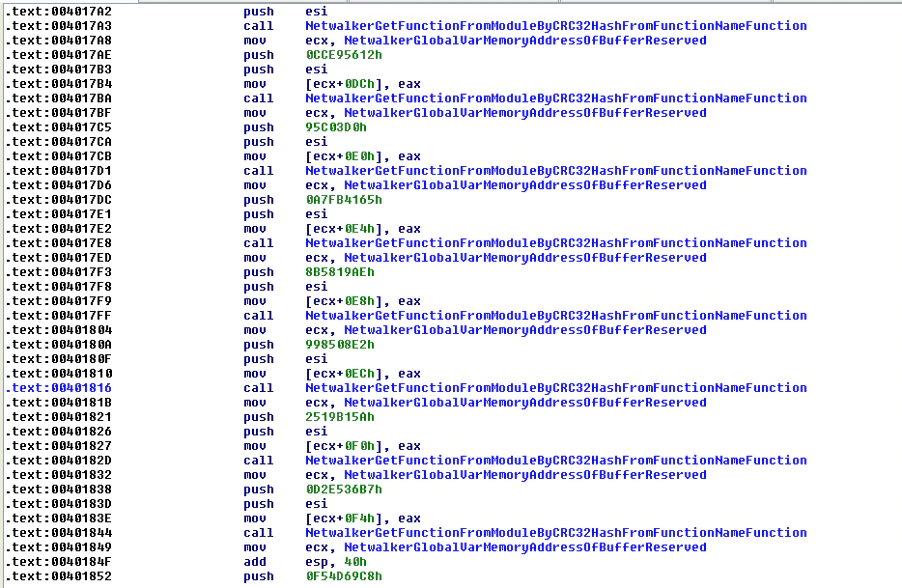

マルウェアは通常の方法で関数を検索する代わりに、各関数の名前のCRC32ハッシュを作成し、ハードコードされた値と比較します。さらに、マルウェアは「GetProcAddress」関数を使用する代わりに、プロセス環境ブロック(PEB)を使用して分析を困難にします。

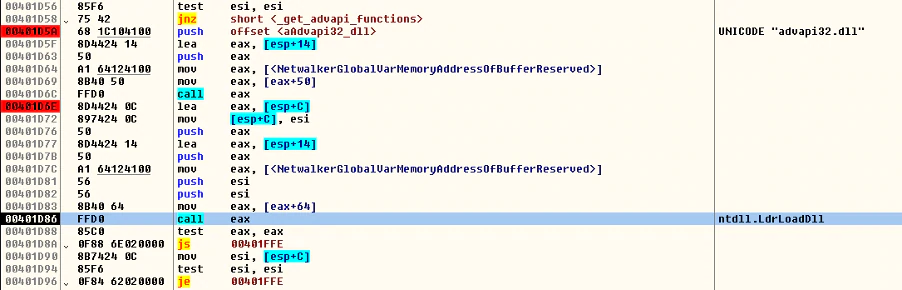

モジュールが検出できない場合、Windowsのネイティブ関数である「LdrLoadDll」でロードされ、通常の関数、たとえば「LoadLibraryW」のフックを回避しようとします。

マルウェアが機能を取得できなかった場合、マルウェアは「スリープ」コールになり、終了します。

その後、マルウェアは、関数「FindResourceA」、「LockResource」、「LoadResource」、および「SizeOfResource」を使用して、カスタムタイプとカスタム名のリソースから構成ファイルを抽出します。メモリに抽出されたファイルは、リソースにハードコードされたキーを持つRC4アルゴリズムを使用して復号化されます。

リソースの構造は次のとおりです。

- 4バイト->構成ファイルを復号化するためのハードコードされたキーのサイズ。

- 可変サイズ->設定ファイルを復号化するためのハードコードされたキー。

- 可変サイズ->暗号化された構成ファイル。

マルウェアは最初の4バイトを読み取り、パスワードのサイズでメモリを予約し、リソースから4バイトを引いたメモリとパスワードのサイズを予約します。最後に、構成ファイルを復号化します。

マルウェアが構成ファイルの取得に失敗した場合、マルウェアは終了します。

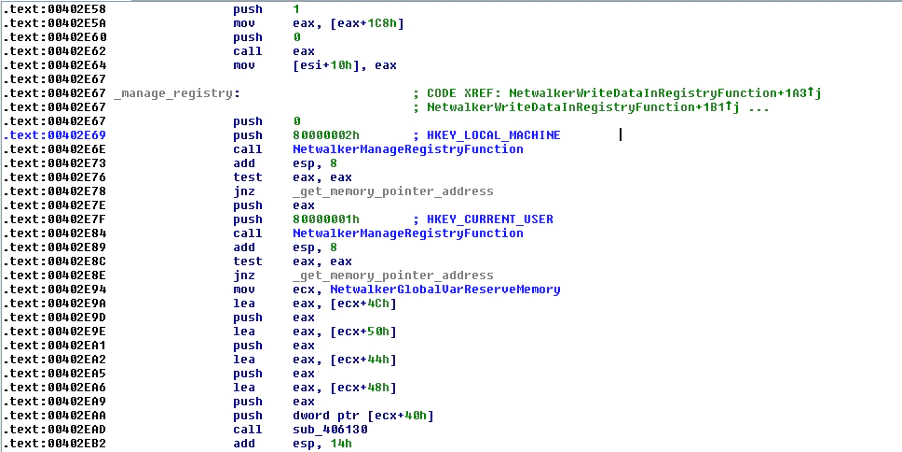

構成ファイルを取得すると、マルウェアはそれを解析してフィールドをメモリに保存し、レジストリ情報に書き込んでマシン内のファイルを暗号化します。マルウェアは最初にレジストリハイブ「HKEY_LOCAL_MACHINE」への書き込みを試みますが、作成できない場合、レジストリハイブ「HKEY_CURRENT_USER」を使用します。

レジストリへの書き込みが完了すると、トークンをSE_DEBUG_PRIVILEGEおよびSE_IMPERSONATE_PRIVILEGEとして使用していくつかの特権を取得します。

その後、マルウェアは3つのスレッドを作成します。1つはオペレーティングシステムのバージョンなどのマシンに関する情報を取得するスレッド、もう1つはプロセスを取得するスレッド、最後のスレッドはシステムのサービスを取得するスレッドです。

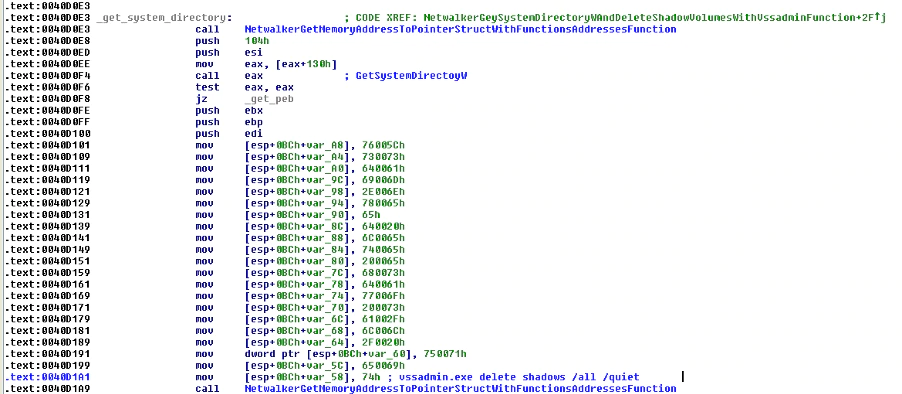

このステップの後、システムディレクトリを取得し、「VSSadmin」を使用してシステムのボリュームシャドウコピーを削除します。ボリュームシャドウコピーには、暗号化されたファイルのコピーを含めることができ、バックアップが存在しない場合に復元するオプションになります。

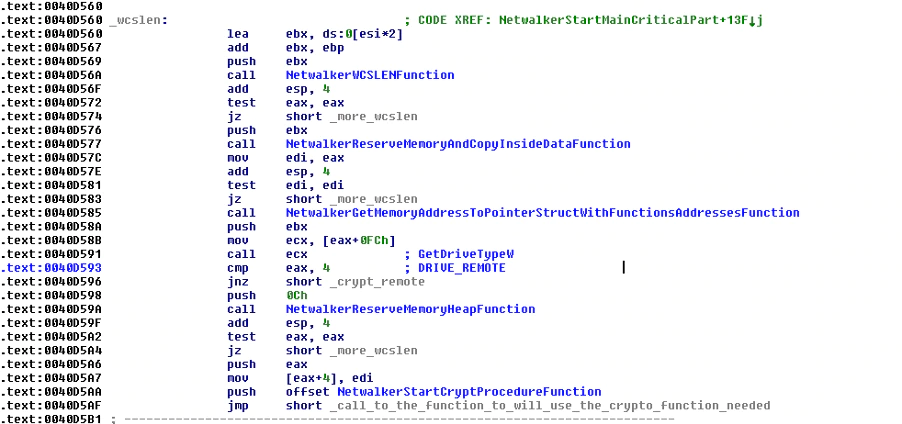

その後、マルウェアは論理ユニットを列挙し、ランサムウェア構成でランダムな拡張子を使用して定義されたサイズに基づいて、将来の暗号化ファイル用に新しい拡張子を準備します。さらに固定タイプユニットとリモートユニットのすべてのファイルを新しい拡張しで暗号化します。

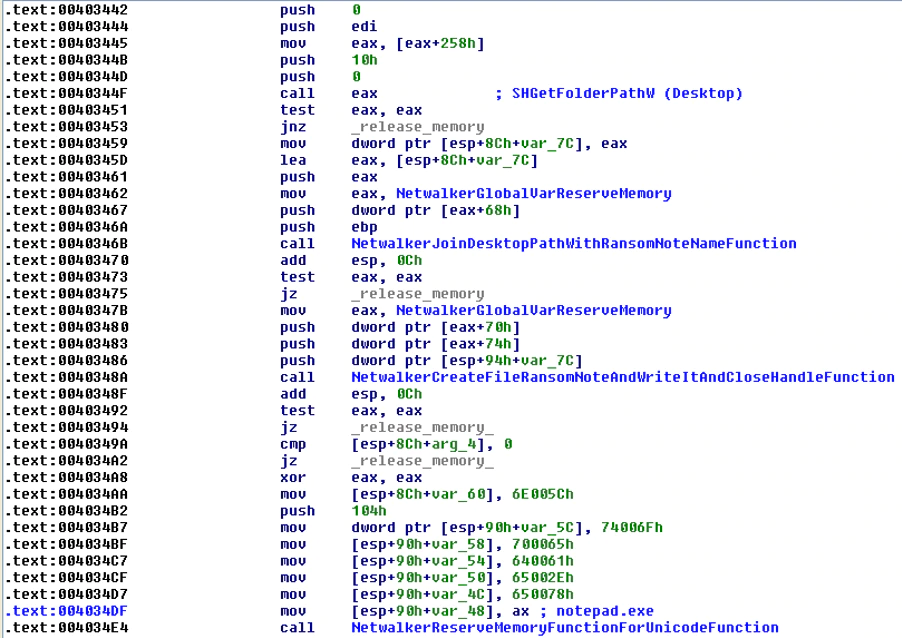

これらの手順がすべて完了すると、関数「SHGetFolderPathlW」と「CreateFileW」を使用して、身代金メモがデスクトップに作成されます。続いて、「WriteFile」関数を使用して、身代金ノートをメモリから新しいファイルに書き込みます。マルウェアは、各論理ユニットのルートフォルダー(「c:\」など)に身代金ノートを作成します。次に、身代金ノートファイルへの引数を指定して「notepad.exe」を起動し、システムで何が起こったかをユーザーに示します。

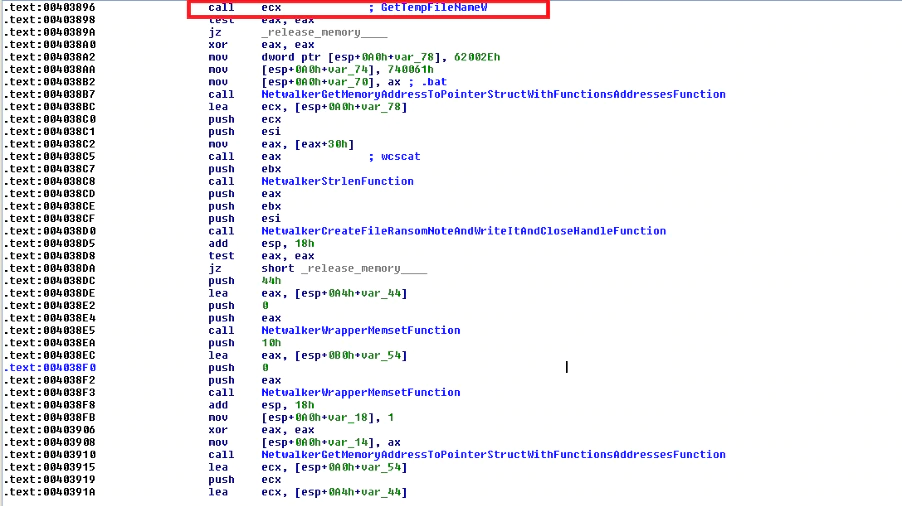

最後に、ファイルの暗号化と身代金ノートの作成後、マルウェアはマシンの%temp%フォルダーに一時的な名前でbatファイルを作成し、プログラム「taskkill」を使用して自分自身を破壊するコンテンツを書き込みます。バッチスクリプトは、「del」コマンドを使用してマルウェアパスとそのパスを削除し、最後に「del%0%」コマンドを使用してbatファイルを削除します。もちろん、マルウェアは削除前に自分自身を破壊することなく「del」コマンドを使用するため、運がよければいくつかの科学捜査ツールで回復できます(batファイルについても同じことが言えます)。

このようにして、マルウェアはマシンから自身を削除しようとして、セキュリティ担当者による検出および分析を回避します。

最後に、マルウェアは「ExitProcess」で終了します。

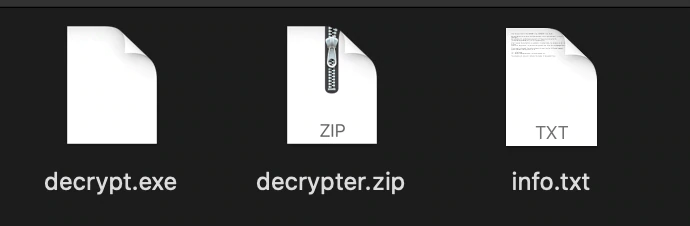

ディクリプター

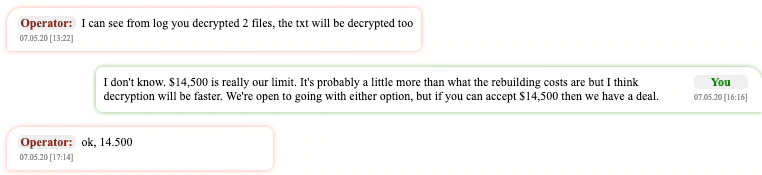

NetWalkerの被害者がテクニカルサポート(下記の例を参照)を通過し、グループから要求された身代金を支払うと、解読プログラムをダウンロードして環境を復旧することができます。

ダウンロードはNetWalker Torサイトから直接行われます。ここでは、支払いページが、支払いが行われ受領されたことを証明するダウンロードページに切り替わります。

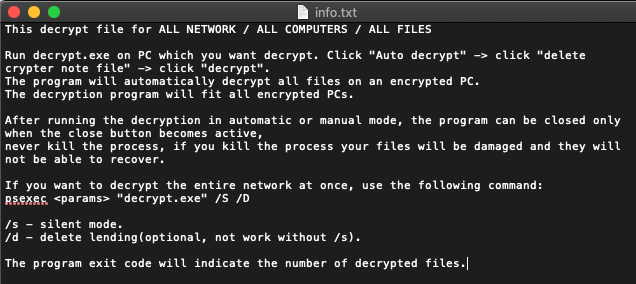

暗号解読プログラムは、暗号解読実行可能ファイルとプログラムを正しく実行する方法を説明するメモを含むzipアーカイブで提供されます。

このプログラムは、ユーザーがワークステーションを自動または手動で解読できるようにするグラフィカルインターフェイスを起動します。

復号化プロセスの最後に、プログラムは復号化されたファイルの数を示し、ユーザーがそのオプションをオンにした場合は身代金のメモを削除し、終了してユーザーに作業を平和的に再開させます。

解読プログラムはユニークに見え、特定の被害者にリンクされています。この例では、身代金メモで指定されたユーザーキーから支払いを行った被害者に属するファイルのみを復号化します。

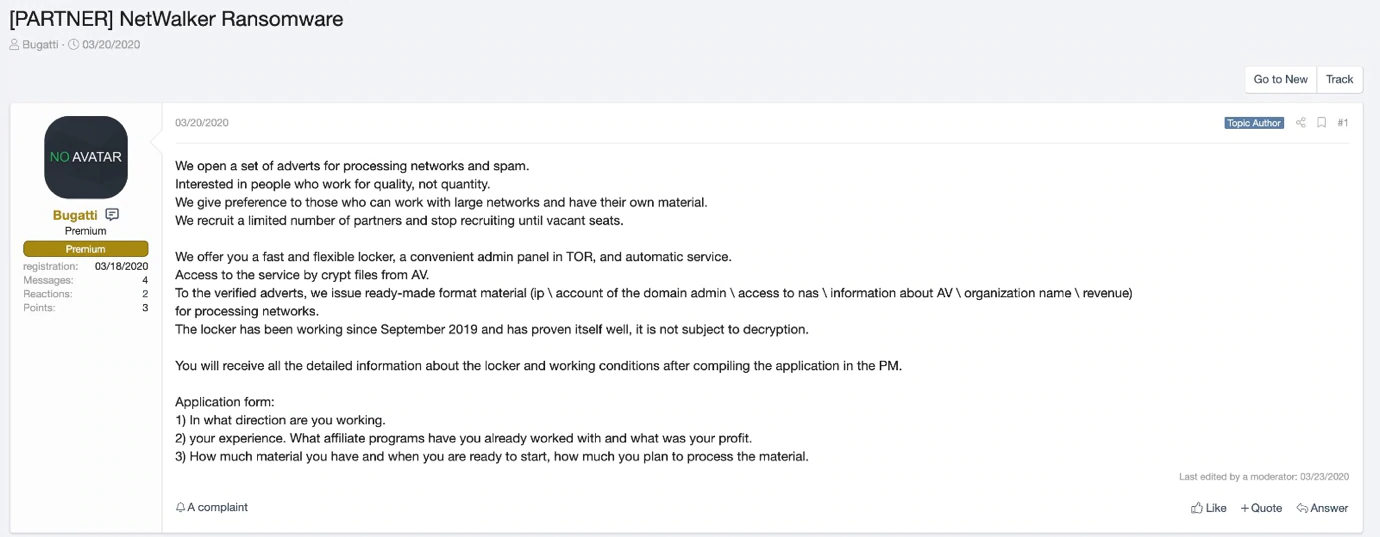

地下広告

2020年3月、通称Bugattiは、NetWalker Ransomware-as-a-Serviceを2つの人気のアンダーグラウンドフォーラムで積極的に宣伝し始めました。Bugattiは2020年2月にアンダーグラウンドシーンに加わったようですが、2019年9月からNetWalkerランサムウェアで活動していたと主張しています。3月以前からNetWalkerの活動は見られていましたが、それらの宣伝以来、大規模な被害者が増加し注目を集めています。比較的新しいランサムウェアに対し、たとえばNemtyランサムウェアと比較し、他のサイバー犯罪者の間での評価は高く敬意を払われています。NetWalkerの評判の強さは、Bugattiの背後にいる個人は、最近の参入者であるものの、尊敬に値する経験豊富なサイバー犯罪者である可能性が高いことを裏付けています。

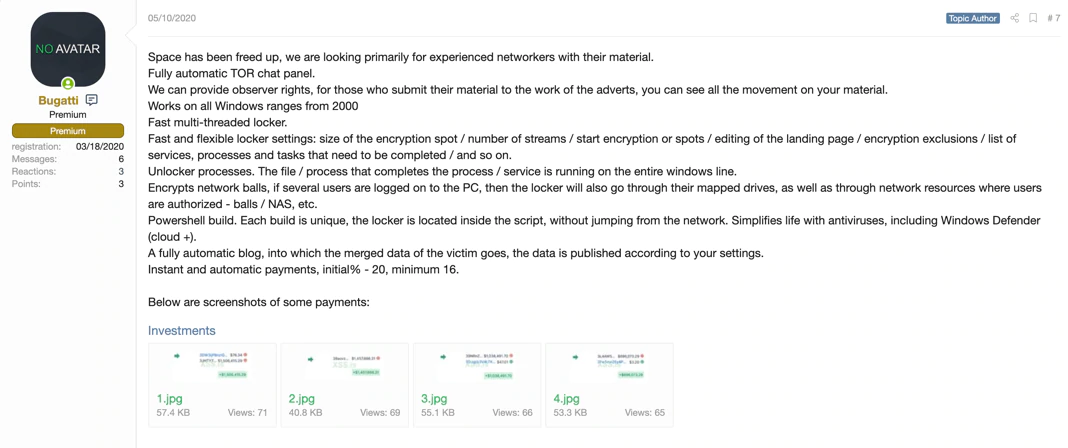

Bugattiは、Sodinokibiでも一般的に使用されている人気のあるInvoke-ReflectivePEInjectionメソッドなど、ランサムウェアの改善に関する定期的な更新を提供しています。ランサムウェアの改善に加えて、新しいアフィリエイト用の空きスロットがアドバタイズされます。Bugattiは、エンドユーザーではなく組織の完全なネットワークを危険にさらすことに焦点を当てた経験豊富なアフィリエイトを主に探していることを強く強調しました。NetWalkerは、Sodinokibi、Maze、Ryukなどの有名なランサムウェアの足跡を踏襲しています。

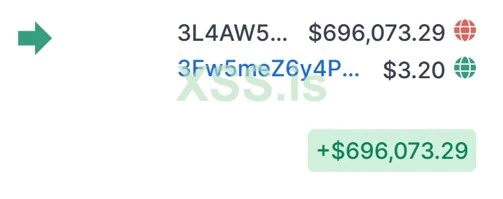

特に、フォーラムメッセージの1つにいくつかのビットコインアドレスの一部とUSDの金額のスクリーンショットが含まれていたため、注目を集めました。これは、ランサムウェアの経済的な成功を紹介するために行われた可能性が高いと考えられます。影響力のあるSofinokibiの関連であるLalartuでも同様の投稿を過去に目にしたことがあるため、もう一度それを追跡することにしました。

CipherTraceのソフトウェアの助けを借り、我々はスクリーンショットから完全BTCのアドレスを検索し、さらに台帳を調査することができました:

スクリーンショット1

スクリーンショット2

スクリーンショット3

スクリーンショット4

身代金の追跡

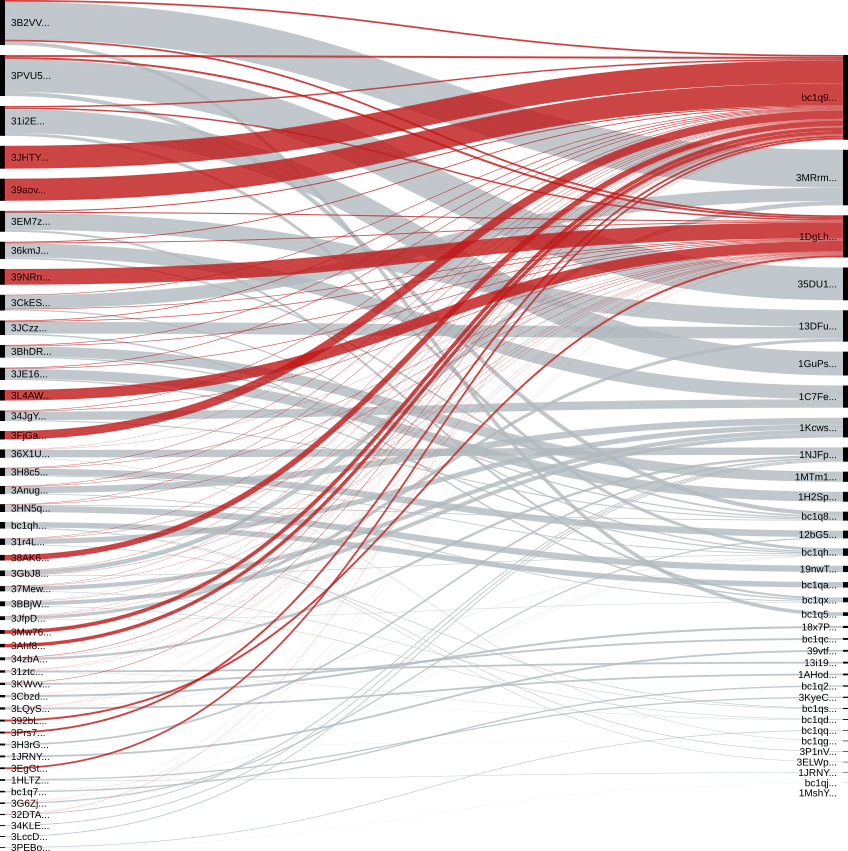

アンダーグラウンドフォーラムの投稿で言及されているトランザクションでは、犠牲者が支払った身代金が表示されていると考えられます。ビットコインブロックチェーンは公的にアクセス可能な元帳であるため、お金を追跡し、ランサムウェアアクターがどこに送金したかを確認できます。上記の4つの転記されたトランザクションの場合、被害者が支払った全額が2つのアドレスに転送されました(これらのアドレスはそれぞれbc1q98および1DgLhGで始まります)。これらの2つのビットコインアドレスはNetWalkerアクターの制御下にあると言っても安全です。次に、これらの2つのアドレスへのすべての着信トランザクションの分析に進み、次の観察を行うことができました。

- 最初の着信トランザクションは2020年3月1日に発生します。

- 2020年3月30日、最初の着信トランザクションが表示され、4つの異なるビットコインアドレス間で金額が分割されます。このような分割は、通常、ランサムウェアアズアサービスで見られます。この場合、身代金支払いは、RaaSオペレーターと感染を引き起こした関連会社の間で分割されます。この最初のトランザクションでは、分割は80%、10%、および2つの5%部分です。この分割は、アンダーグラウンドフォーラムの広告と一致します(80%〜20%)。

- 分割された身代金支払いの2つの5%部分は、以前に明らかにした2つのビットコインアドレス(bc1q98および1DgLhG)に一貫して転送されるようです。

- 5%カットの受益者は同じままですが、10%カットの受益者は時間とともに変化するようです。フォーラムの投稿に基づいて、これらのアドレスはNetWalkerアクターにも属していると想定しています。

- 分割されていないbc1q98および1DgLhGアドレスへの支払いは、5月末まで継続されます。おそらく、最初のNetWalkerオペレーターがRaaS操作を追加した一方で、NetWalker自体を感染させ続けました。

- 取引金額の80%以上を受け取ったビットコインアドレスを分析したところ、複数回の支払いを受けたアドレスがいくつかあることに気付きました。考えられる理由としては、アドレスが特定のキャンペーンまたはアフィリエイトの支払いアドレスとして設定されていることが考えられます。身代金取引のこの大きな部分の受益者であると思われる30の一意のビットコインアドレスを特定しました。これらの一部は1回の支払いのみを受け取りましたが、複数回の支払いを受け取ったものもあります。

- トランザクションを追跡することで明らかになった2つのアドレスでは、2020年7月27日に合計641ビットコインが保持されています。現在のビットコインの市場価値では、700万米ドルをはるかに超える価値があります。

ゆすり取られた大量のBTC

すべての着信トランザクションはランサムウェアの支払いであるという仮説に基づいて作業します。次の観察を行うことができます。

- 身代金の支払いが分割されなかった23のトランザクションが見つかりました。受益者は、アンダーグラウンドフォーラムの投稿で言及されているトランザクションに従って見つかった2つのビットコインアドレスです。2020年3月1日から2020年7月27日までにこのようにゆすり取られたビットコインの合計金額は677 BTCです。さらに、2020年3月1日から2020年7月27日までの間にこれらのアドレスによってRansomware-as-a-Serviceスキームに続く残りのトランザクションから受け取った金額は、188 BTCです。

- 分割されたトランザクションでは、最も大きな金額(通常は合計トランザクション値の80%から90%)が、感染の元となったアフィリエイトに転送されると考えられます。これらの最大の部分を合計すると、合計1723 BTCがアフィリエイトに転送されていることがわかりました。

- これらのNetWalker関連のアドレスへのトランザクションを追跡することで明らかになったゆすり取られたビットコインの合計金額は、2020年3月1日から2020年7月27日までの間に2795 BTCです。ビットコインから米ドルへの為替レートを使用すると、これらのNetWalker関連のトランザクションで合計2500万米ドルがゆすり取られたと推定されます。

NetWalkerが立ち上がる前にBTCフローを完全に把握することはできませんが、確かなことは1つあります。今四半期だけでも、多額の資金を求めて組織を脅かすことに成功しています。人々が適切な場所に避難し、政府が企業の破産を阻止しようと対策を取り、多くのがビジネスを適用させようと苦労しているこの状況下に、NetWalkerは正当な企業に対し身代金を何百万ドルも稼いでいます。

観察された変化

パートナーとNetWalkerの影響について話しているときに、手口の変更が攻撃者が被害者とコミュニケーションする方法に影響を与えるだけではないことを学びました。電子メール通信から専用のTor隠しサービスへの変更があったとき、アクターはまた、レガシービットコインアドレスをSegWitアドレスに使用することから離れました。新しいSegWitアドレスを使用する利点には、トランザクション時間の短縮とトランザクションコストの削減が含まれます。アンダーグラウンドフォーラムでのNetWalkerの広告には、この変化が観察された時期の即時の完全自動支払いについて言及されています。これは、ランサムウェアアクターがサービスとしてランサムウェアモデルに拡張する直前に、その操作を専門化していたと私たちに信じさせます。

以前のランサムウェアとの比較

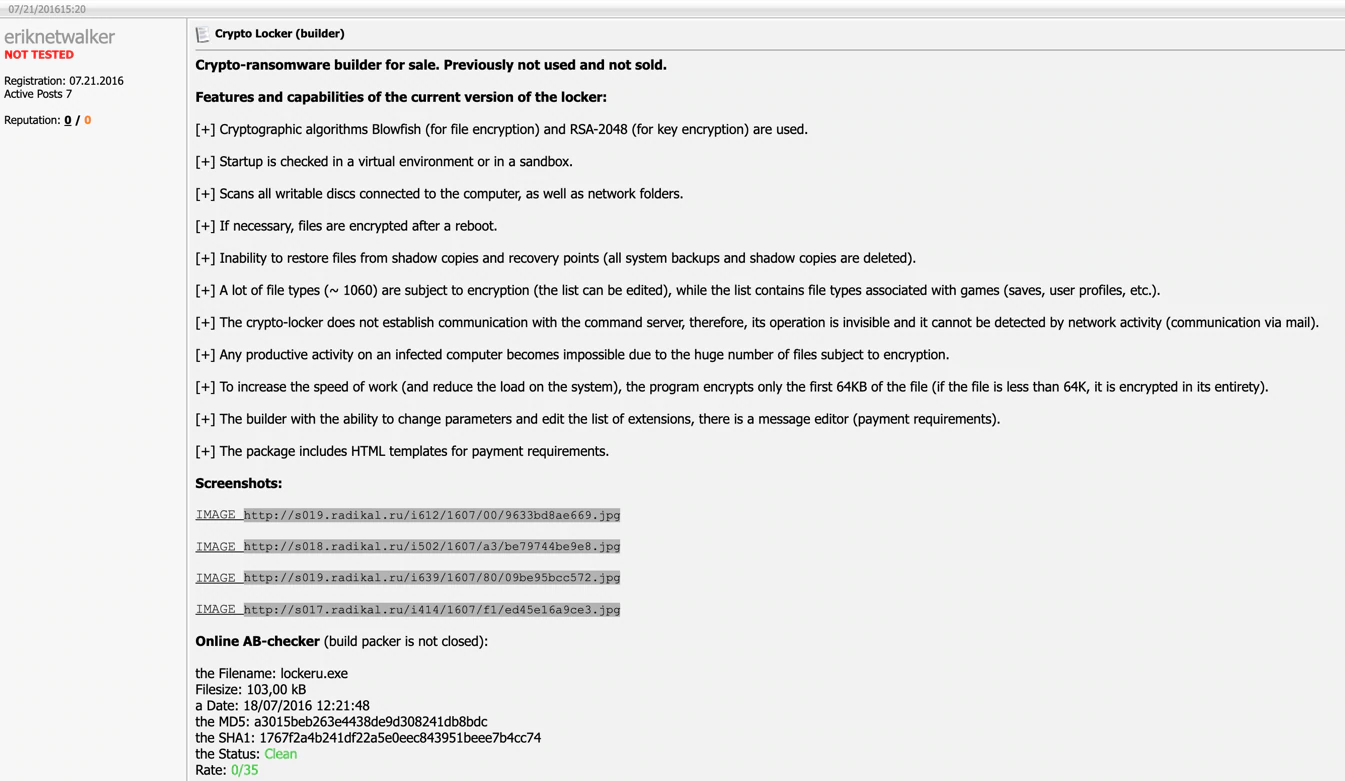

NetWalkerランサムウェアとそれに関連する攻撃者が突然出現したことを考えると、ランサムウェアの開発または地下での存在に関する事前の知識が必要だったことが示唆されています。この仮説を基に、アンダーグラウンドアクターや、法案に適合する可能性のある他のランサムウェア株への可能なリンクを検索しました。私たちは、私たちの注意を引くランサムウェアを提供する脅威アクターに出くわしました。強力なランサムウェア接続と組み合わせたNetWalkerという名前の使用が私たちの興味を引き起こしました。

数年前、モニカーのEriknetwalkerを使用する脅威アクターは、いくつかの地下フォーラムでランサムウェアを宣伝していました。2016年の投稿が見つかりました。最新の公開活動は2019年6月頃で、NetWalkerランサムウェアが登場する数か月前です。

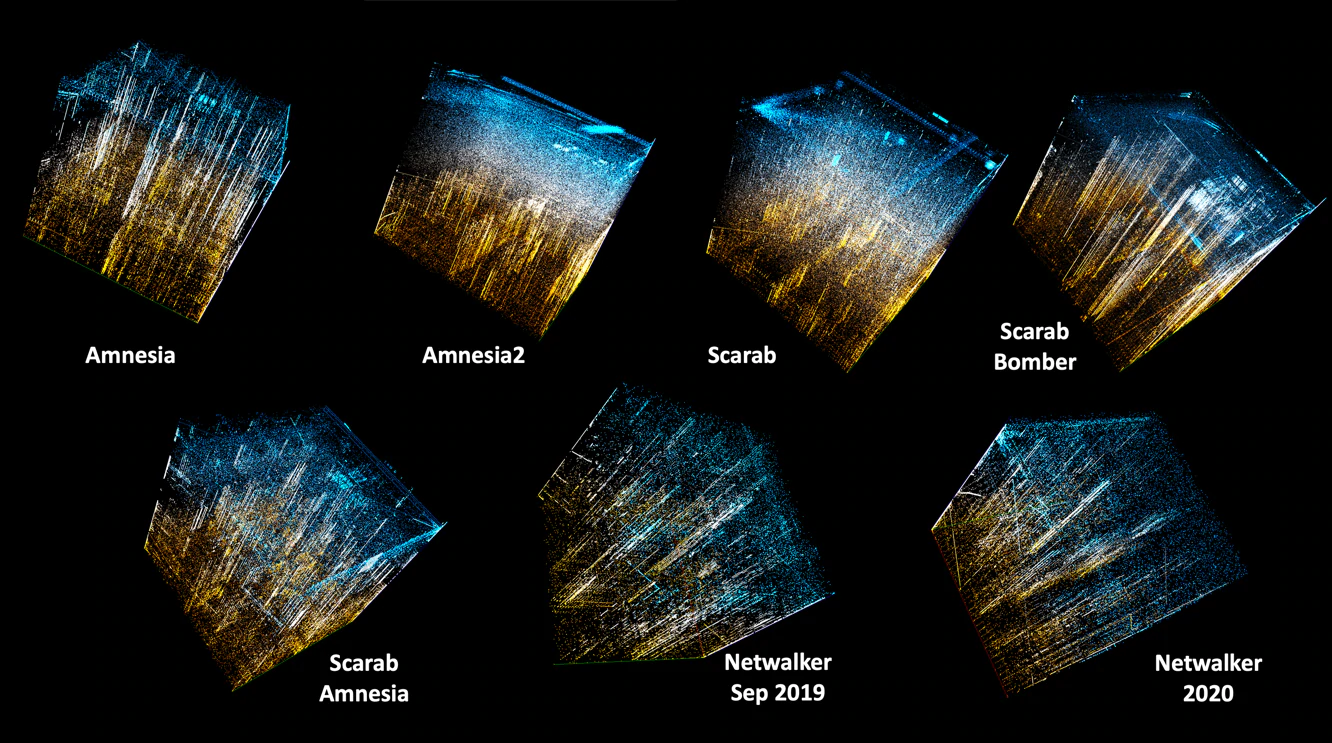

アンダーグラウンドリサーチに基づいて、モニカEriknetwalkerをAmnesia、Bomber、Scarabランサムウェアの開発や配布に関連付けました。Eriknetwalkerは、2019年6月頃にランサムウェアの広告を停止しました。そのため、Eriknetwalkerにリンクされているさまざまなランサムウェア株と、私たちが見つけた最も古いバージョンのNetWalkerのいくつかとの比較分析を行うことにしました。

この比較分析の目的は、ソースコード間に重複があるかどうかを識別することでした。そのような重複は、現在のNetWalkerバージョンとEriknetwalkerからの他のランサムウェアバージョンの間のより強いリンクを示唆している可能性があり、名前の重複についても説明している可能性があります。

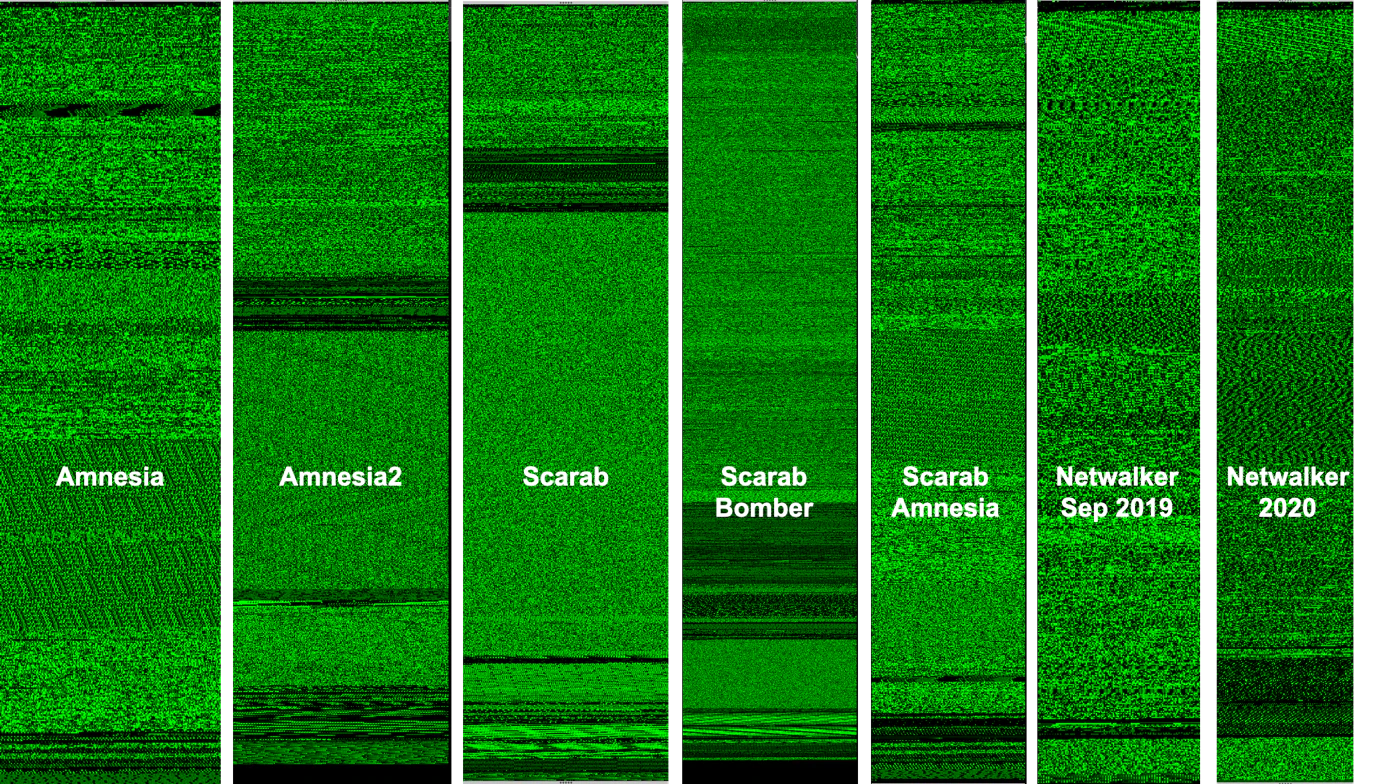

分析を実行するために、いくつかのツールを使用しました。そのうちの1つはバイナリ可視化ツールVelesでした。これは、バイナリ情報を動的に抽象的な可視化に変換し、パターンを識別して比較できるようにします。

分析を開始したランサムウェアの種類は、アムネシア、スカラベ、ネットウォーカーの亜種でした。

このような方法でデータを視覚化することは、人間の脳を使用してパターンをすばやく識別し、オブジェクト間の比較を描画できるようにする方法です。私たちのケースでは、図27と28に視覚化されたバイナリデータに基づいて、ランサムウェアバイナリが無視できない差異を生み出していることがわかります。

図29は、図自体に名前が付けられたランサムウェアのさまざまなバリアントに導かれたソースコード類似性分析の結果を示しています。興味深いことに、スカラベとアムネシアは、初期のNetWalkerサンプルよりもブランとツェッペリンとの重複が高くなっています。表示されているパーセンテージは、2つのバリアント間で類似しているコードの量です。

概要に示されているように、2019年9月のNetWalkerバージョンには、ErikNetWalkerにリンクされたランサムウェアの亜種とは異なるコードベースがあります。この発見は、NetWalkerがコードのオーバーラップに基づいて古いアムネシアバリアントにリンクされているという以前の仮説を否定します。

多くの場合、研究チームは自分の仮説に反する場合、結果を公開しません。ただし、透明性を確保するために、研究活動を含めることにしました。

YARAルール

これまでに野生で観察されたほとんどすべてのサンプルを検出するために、YARAルールをアップロードしました。

侵害の指標

調査中に、NetWalkerランサムウェアにリンクされた多数のIoCを確認しました。それらを入手するには、McAfee ATR GitHubサイトにアクセスするか、McAfee Insightsで最新のNetWalker IoCと他の多くの脅威に関する情報を入手してください。

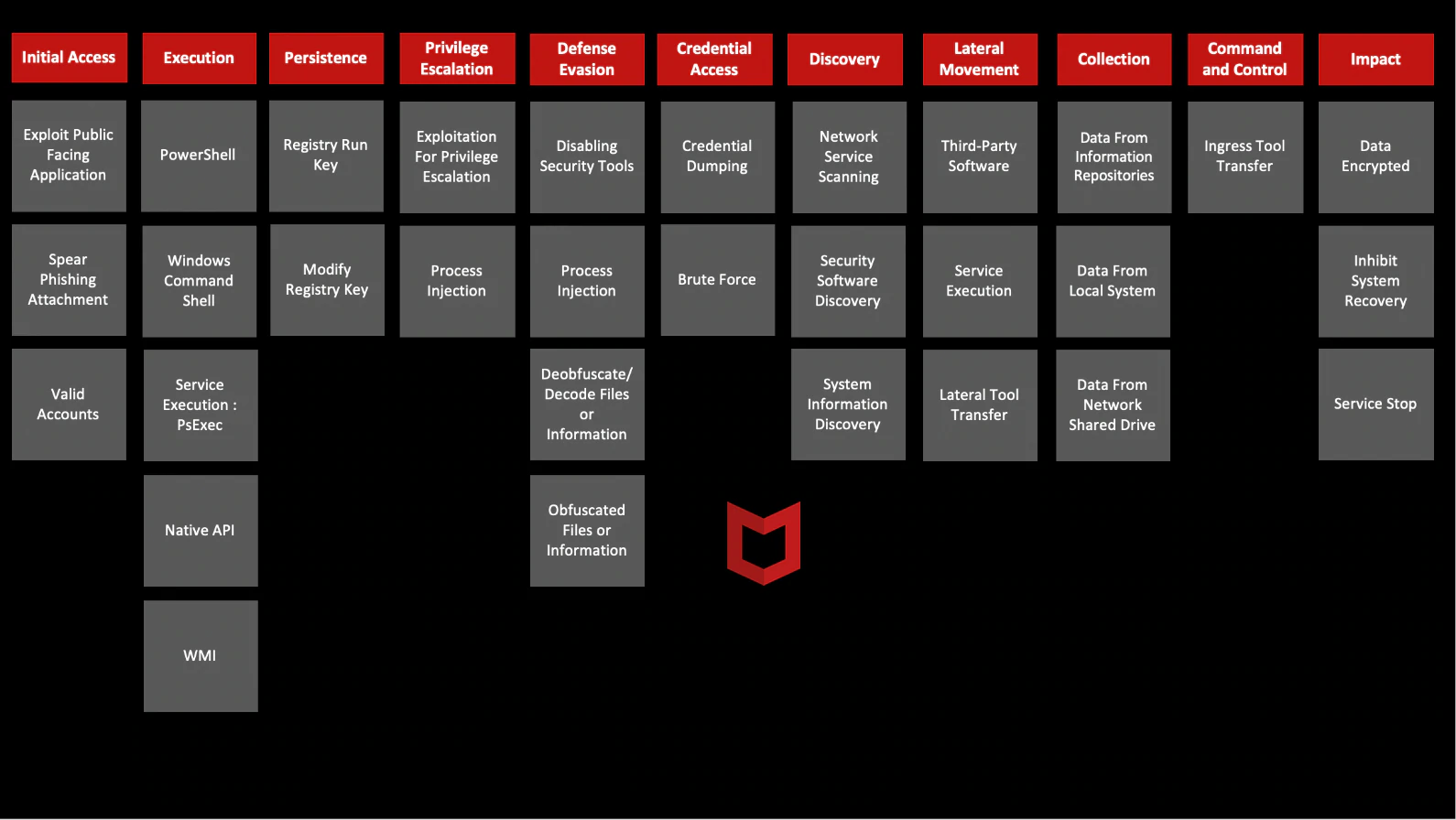

MITRE ATT&CK Techniques

以下の手法は私たちの研究に基づいており、業界の同業者による研究で補完されています。

- Initial Access

- Exploit Public-Facing Application (T1190) : Exploit Tomcat, Exploit WebLogic

- Spear phishing Attachment (T1566.001): Phishing email

- Valid Accounts (T1078): RDP compromised

- Execution

- PowerShell (T1059.001): PowerShell Script

- Command and Scripting Interpreter: Windows Command Shell (003)

- Service Execution (T1569.002): PsExec

- Native API (T1106): Use Windows API functions to inject DLL

- Windows Management Instrumentation (T1047)

- Persistence

- Registry Run Key (T1547.001): Place a value on RunOnce key

- Modify Registry key (T1112): Create its own registry key in \SOFTWARE\<uniquename>

- Privilege Escalation

- Exploitation for Privilege Escalation (T1068): CVE-2020-0796, CVE-2019-1458, CVE-2017-0213, CVE-2015-1701

- Process Injection (T1055.001): Reflective DLL Injection

- Defense Evasion

- Disabling Security Tools (T1562.001): ESET AV Remover, Trend Micro’s Security Agent Uninstall Tool, Microsoft Security Client Uninstall

- Process Injection (T1055.001): Reflective DLL Injection

- Deobfuscate/Decode Files or Information (T1140)

- Obfuscated Files or Information (T1027): PowerShell Script uses Base64 and hexadecimal encoding and XOR-encryption

- Credential Access

- Credential Dumping (T1003): Mimikatz, Mimidogz, Mimikittenz, Windows Credentials Editor, Pwdump, LaZagne

- Brute Force (T1110.001): NLBrute

- Discovery

- Network Service Scanning (T1046): SoftPerfect Network Scanner

- Security Software Discovery (T1518.001)

- System Information Discovery (T1082)

- Lateral Movement

- Third-Party Software (T1072): TeamViewer, Anydesk

- Service Execution (T 1569.002): PsExec

- Lateral Tool Transfer (T1570)

- Collection

- Data from information repositories (T1213)

- Data from local system (T1005)

- Data from network shared drive (T1039)

- Command and Control

- Ingress Tool Transfer (T1105)

- Impact

- Data Encrypted (T1486): NetWalker Ransomware

- Inhibit System Recovery (T1490): Shadow Copies Deleted

- Service Stop (T1489)

結論

ランサムウェアは、ランサムウェアを販売する地下のフォーラムから、被害者が支払いのために暗号通貨を取得して身代金の交渉に至るまでをサポートするサポートポータルなどのサービスの提供に至るまで、脅威アクターにとって有利なビジネスに進化しました。McAfeeのAdvanced Threat Researchチームは、NetWalkerランサムウェアを分析し、Mailtoランサムウェアの最初の発見からNetWalkerランサムウェアへの再開発への進化を追跡しています。Ransomware-as-a-Serviceのビジネス中心のモデルへの最近の移行は、それが拡大していることを示す明確な兆候であるため、NetWalkerグループがREvilおよびその他の成功したRaaSグループの足跡をたどっているようです。ランサムウェアの開発者は、現在の世界のイベントに再び焦点を当てて活用し、ランサムウェアの有効性を確保するのに役立つルアーを開発する能力を証明しました。これにより、ランサムウェアへのアクセスを厳選されたアクセス権を持つユーザーのみに制限することで、アフィリエイトを選択できるようになりました。大規模な組織。ランサムウェアの開発が進むにつれ、身代金が満たされなかった場合に機密情報を公開することで被害者を脅迫するなど、他のランサムウェア開発の足跡をたどる最近の活動の変化を目の当たりにしました。

McAfee ATRはランサムウェアの脅威を積極的に監視しており、McAfee MVISION Insightsとそのソーシャルネットワーキングチャネルを新しい最新の情報で更新し続けます。MVISION Insightsは、お客様にとって重要な脅威に優先順位を付けて予測すると同時に、ローカル環境で何をすべきかについての規範的なガイダンスを提供する唯一のプロアクティブなエンドポイントセキュリティソリューションです。敵の先を行きたいですか?詳細については、McAfee MVISION Insightsをご覧ください。MVISION Insightsの機能の一部を体験したい場合は、MVISION Insightsのプレビューに移動して、利用可能な最高の脅威情報を選択できます。

※本ページの内容は2020年8月3日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Take a “NetWalk” on the Wild Side

著者:ATR Operational Intelligence Team より

Thibault Seret, Valentine Mairet, Jeffrey Sman, Alfred Alvarado, Tim Hux, Alexandre Mundo, John Fokker, Marc Rivero Lopez and Thomas Roccia.